Pour télécharger une sauvegarde de votre historique de discussion et de fichiers Skype, procédez comme suit : Ouvrez Skype sur le Web. Vérifiez le contenu que vous souhaitez exporter, y compris « Conversations » et « Fichiers ». Cliquez sur le bouton Soumettre la demande. Cliquez sur le bouton Continuer. Cliquez sur le bouton Télécharger. Dernière modifié: 2025-01-22 17:01

Partie 1 Suppression du logiciel AdChoices de Windows Comprenez comment AdChoices affecte votre ordinateur. Ouvrez Démarrer. Tapez dans le panneau de configuration. Cliquez sur Panneau de configuration. Cliquez sur Programmes et fonctionnalités. Cliquez sur l'onglet Installé sur. Trouvez le programme AdChoices et regardez sa date d'installation. Examiner les autres programmes installés à la même date. Dernière modifié: 2025-01-22 17:01

La programmation est importante dans notre vie quotidienne pour améliorer et augmenter la puissance des ordinateurs et d'Internet. La programmation est importante pour accélérer les processus d'entrée et de sortie dans une machine. La programmation est importante pour automatiser, collecter, gérer, calculer, analyser le traitement des données et des informations avec précision. Dernière modifié: 2025-01-22 17:01

Transformez les documents papier en fichiers PDF consultables Dans le volet de droite, sélectionnez l'outil Améliorer les numérisations. Sélectionnez Améliorer > Image de la caméra pour afficher le sous-menu Améliorer. Sélectionnez l'option appropriée dans la liste déroulante Contenu. La détection automatique est la valeur par défaut et fonctionne sur la plupart des documents numérisés. Dernière modifié: 2025-01-22 17:01

Chemin par défaut - Avec cette option, vous pouvez modifier le dossier/l'emplacement de téléchargement du fichier, pour changer, cliquez sur l'option Chemin par défaut. Par défaut, tous les fichiers sont téléchargés dans le dossier Carte SD>>UCDownloads. Ici, vous pouvez sélectionner un autre dossier. Sélectionnez un nouveau dossier/emplacement et appuyez sur le bouton OK pour enregistrer un nouveau dossier/emplacement. Dernière modifié: 2025-01-22 17:01

La maintenance et la gestion des images de déploiement (DISM.exe) est un outil de ligne de commande qui peut être utilisé pour gérer une image Windows ou pour préparer une image de l'environnement de préinstallation Windows (Windows PE). Dernière modifié: 2025-01-22 17:01

React (web framework) React (également connu sous le nom de React.js ou ReactJS) est une bibliothèque JavaScript permettant de créer des interfaces utilisateur. Il est maintenu par Facebook et une communauté de développeurs individuels et d'entreprises. React peut être utilisé comme base dans le développement d'applications monopages ou mobiles. Dernière modifié: 2025-06-01 05:06

À la suite d'une évaluation des besoins, un modèle logique est un diagramme visuel qui illustre comment votre programme fonctionnera pour répondre aux besoins identifiés d'une communauté. En termes plus simples, les modèles logiques communiquent les projets, programmes, opérations, activités et objectifs d'une organisation. Les modèles logiques sont courts, souvent une seule page. Dernière modifié: 2025-06-01 05:06

Le RNC s'occupe de la gestion des ressources radio et de certaines des fonctions de gestion de la mobilité, mais pas toutes. C'est également le point auquel le cryptage / décryptage des données est effectué pour protéger les données de l'utilisateur contre l'écoute clandestine. NodeB : Node B est le terme utilisé dans l'UMTS pour désigner l'émetteur-récepteur de la station de base. Dernière modifié: 2025-01-22 17:01

Un article de Wikipédia, l'encyclopédie libre. La modernisation héritée, également appelée modernisation logicielle ou modernisation de plate-forme, fait référence à la conversion, à la réécriture ou au portage d'un système hérité vers un langage de programmation informatique moderne, des bibliothèques logicielles, des protocoles ou une plate-forme matérielle. Dernière modifié: 2025-01-22 17:01

Basculer les états Ajoutez data-toggle='button' pour basculer l'état actif d'un bouton. Si vous pré-basculez un bouton, vous devez ajouter manuellement le fichier. classe active et aria-pressed='true' à la. Dernière modifié: 2025-01-22 17:01

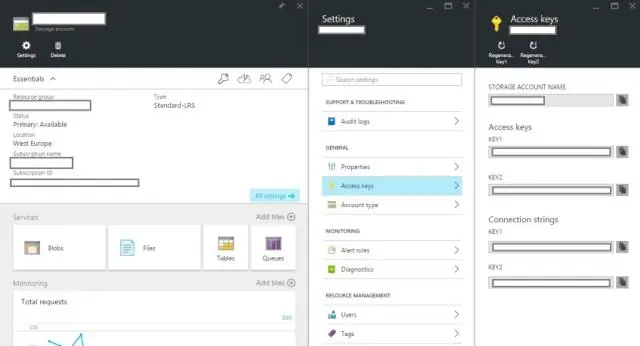

Le stockage Azure prend en charge trois types de blobs : Les blobs de blocs stockent du texte et des données binaires, jusqu'à environ 4,7 To. Les blobs de blocs sont constitués de blocs de données qui peuvent être gérés individuellement. Les blobs d'ajout sont constitués de blocs comme les blobs de blocs, mais sont optimisés pour les opérations d'ajout. Dernière modifié: 2025-01-22 17:01

Msvcp110. dll fait partie de MicrosoftVisual C++ et est souvent requis pour exécuter des programmes développés avec Visual C++. dll est absent de votre ordinateur. Essayez de réinstaller le programme pour résoudre ce problème.. Dernière modifié: 2025-01-22 17:01

Trusted Advisor est disponible dans AWS Management Console. Tous les utilisateurs AWS ont accès aux données pour sept vérifications. Les utilisateurs bénéficiant d'un support Business ou Enterprise peuvent accéder à toutes les vérifications. Vous pouvez accéder à la console Trusted Advisor directement à l'adresse https://console.aws.amazon.com/trustedadvisor. Dernière modifié: 2025-01-22 17:01

Choisissez Préférences Système dans le menu Pomme. Cliquez sur Sécurité ou Sécurité et confidentialité. Cliquez sur l'onglet Pare-feu. Déverrouillez le volet en cliquant sur le cadenas dans le coin inférieur gauche et entrez le nom d'utilisateur et le mot de passe de l'administrateur. Dernière modifié: 2025-01-22 17:01

Comment convertir ppt en clé ? Téléchargez le fichier ppt. Sélectionnez « à clé » Sélectionnez la clé ou tout autre format que vous souhaitez convertir (plus de 200 formats pris en charge) Téléchargez votre fichier clé. Attendez que votre fichier soit converti et cliquez sur download key -file. Dernière modifié: 2025-01-22 17:01

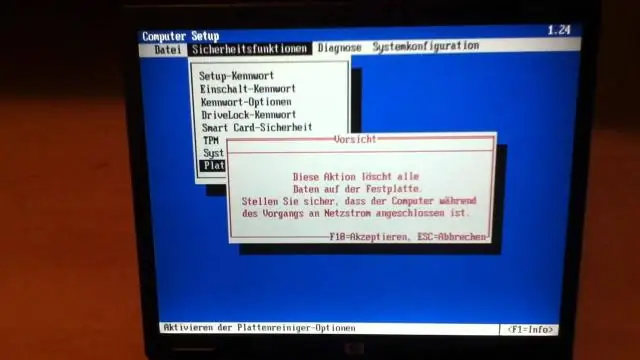

Windows offre une option pour supprimer rapidement tous les points de restauration sauf les plus récents. Cependant, cette option est enfouie profondément et vous ne la trouverez peut-être pas à moins de savoir où chercher. Pour supprimer tous les anciens points de restauration, recherchez « Nettoyage de disque » dans le menu Démarrer et ouvrez-le. Dernière modifié: 2025-01-22 17:01

Au fil du temps, ces raccords rapides peuvent se coincer. rester en place mais pas assez pour plier le tube 3-en tenant la pince, TWIST le plat. Dernière modifié: 2025-01-22 17:01

Quels sont quelques exemples de types de langage sexiste et quel est l'impact de ces exemples ? R : Pour citer quelques exemples de langage sexiste, ce serait « actrice », « homme d'affaires », « pêcheur », « serveuse ». Ils peuvent être perçus comme très offensants et discriminatoires. Dernière modifié: 2025-01-22 17:01

Clonage d'un référentiel Sur GitHub, accédez à la page principale du référentiel. Sous le nom du référentiel, cliquez sur Cloner ou télécharger. Pour cloner le référentiel à l'aide de HTTPS, sous « Cloner avec HTTPS », cliquez sur. Ouvrez la borne. Remplacez le répertoire de travail actuel par l'emplacement où vous souhaitez que le répertoire cloné soit créé. Dernière modifié: 2025-01-22 17:01

En général, j'opterais pour ces règles empiriques : un ping inférieur à 50 ms est vraiment bon, moins de 100 ms est bon à moyen, 150 ms est l'endroit où vous allez commencer à avoir des problèmes avec les jeux, et au-dessus de 150 ms, un ping peut entraîner un décalage, etc. dans les jeux. Dernière modifié: 2025-01-22 17:01

Système d'exploitation : Windows; macOS ; Chrome. Dernière modifié: 2025-01-22 17:01

Procédure Téléchargez le fichier VHD à l'aide du portail Azure. Dans le portail Azure, sélectionnez Comptes de stockage. Sélectionnez le compte de stockage vers lequel le fichier VHD de Security Access Manager sera téléchargé. Créez une image à l'aide du portail Azure. Dans le portail Azure, sélectionnez Images. Cliquez sur Ajouter pour créer une nouvelle image. Dernière modifié: 2025-01-22 17:01

La liaison facultative stocke la chose que vous liez dans une variable. Dans ce cas, c'est navigationController. Par contre, le chaînage facultatif ne met pas la valeur de gauche dans une variable. Dernière modifié: 2025-01-22 17:01

Accédez à VisualStudio.microsoft.com/downloads et sélectionnez une version à télécharger. Lorsque vous êtes invité à sélectionner une charge de travail à installer, fermez la fenêtre (n'installez rien). Fermez ensuite la fenêtre Visual Studio Installer (n'installez rien). Dernière modifié: 2025-01-22 17:01

Call Recorder Call Recorder de Boldbeast est une application gratuite que vous pouvez utiliser sur de nombreux téléphones Android pour enregistrer vos appels. La version gratuite vous permet de gérer les enregistrements, de partager des enregistrements avec d'autres, et elle est censée être facile à utiliser (selon le site Web du développeur). Dernière modifié: 2025-01-22 17:01

Pour installer le hook, vous pouvez soit créer un lien symbolique vers celui-ci dans. git/hooks, soit simplement le copier et le coller dans le fichier. git/hooks chaque fois que le hook est mis à jour. Comme alternative, Git fournit également un mécanisme de répertoire de modèles qui facilite l'installation automatique des crochets. Dernière modifié: 2025-01-22 17:01

Une clause de jointure SQL - correspondant à une opération de jointure en algèbre relationnelle - combine des colonnes d'une ou plusieurs tables dans une base de données relationnelle. Il crée un ensemble qui peut être enregistré sous forme de table ou utilisé tel quel. Une JOINTURE est un moyen de combiner des colonnes d'une (auto-jointure) ou de plusieurs tables en utilisant des valeurs communes à chacune. Dernière modifié: 2025-01-22 17:01

Écrit en : Java. Dernière modifié: 2025-01-22 17:01

La maîtrise de l'information est importante pour les apprenants d'aujourd'hui, elle favorise les approches de résolution de problèmes et les capacités de réflexion - poser des questions et chercher des réponses, trouver des informations, former des opinions, évaluer des sources et prendre des décisions favorisant des apprenants réussis, des contributeurs efficaces, des individus confiants et. Dernière modifié: 2025-06-01 05:06

Mots de 10 lettres commençant par atmosphère. atmomètres. atmologue. atmosphère. atmométrique. atmophile. Dernière modifié: 2025-01-22 17:01

Vous pouvez créer une étiquette de retour à partir d'Etsy en allant à la commande, cliquer sur « imprimer l'étiquette d'expédition » pour acheter une nouvelle étiquette, modifier l'adresse de livraison à vous et changer le code postal d'origine en code postal de votre client (vous devrez le changer revenir plus tard). Dernière modifié: 2025-01-22 17:01

Pour supprimer des images de votre registre de conteneurs Azure, vous pouvez utiliser la commande Azure CLI az acr repository delete. Par exemple, la commande suivante supprime le manifeste référencé par la balise samples/nginx:latest, toutes les données de couche uniques et toutes les autres balises référençant le manifeste. Dernière modifié: 2025-01-22 17:01

Endpoint Detection and Response (EDR) est un puissant outil d'analyse d'événements qui fournit une surveillance et une détection en temps réel des événements malveillants sur les points de terminaison Windows. L'outil EDR vous permet de visualiser les menaces dans une chronologie détaillée tandis que des alertes instantanées vous informent en cas d'attaque. Dernière modifié: 2025-01-22 17:01

Une définition opérationnelle est la façon dont nous (le chercheur) décidons de mesurer nos variables. dans notre étude (variable = tout ce qui peut être mesuré). ? Il existe généralement des centaines de façons de mesurer une VD (par exemple, le comportement). Dernière modifié: 2025-01-22 17:01

Pour utiliser un lecteur flash USB avec la tablette, accédez aux paramètres et ouvrez stockage et USB.'Appuyez sur le lecteur flash sous stockage portable et sélectionnez le fichier que vous souhaitez ouvrir. Pour transférer des fichiers depuis la clé USB, appuyez et maintenez enfoncé le fichier souhaité. Dernière modifié: 2025-01-22 17:01

Qu'est-ce qu'une infographie exactement ? ? Les graphiques d'information ou les infographies sont utilisés pour représenter des informations, des données statistiques ou des connaissances de manière graphique, généralement réalisées de manière créative pour attirer l'attention des téléspectateurs. L'écran large ajoute du drame aux graphiques et aux images. Dernière modifié: 2025-01-22 17:01

Appuyez sur les flèches haut et bas de la console pour rechercher et sélectionner « Préférences ». Si "Préférences" n'est pas une option disponible, recherchez et sélectionnez "Réinitialiser tous les paramètres du menu" ou sélectionnez "Outils", suivi de "Restaurer les paramètres d'usine". La disposition du menu varie en fonction du modèle de votre imprimante Photosmart. Dernière modifié: 2025-01-22 17:01

La description. Un synonyme est un nom alternatif pour des objets tels que des tables, des vues, des séquences, des procédures stockées et d'autres objets de base de données. Vous utilisez généralement des synonymes lorsque vous accordez l'accès à un objet à partir d'un autre schéma et que vous ne voulez pas que les utilisateurs aient à se soucier de savoir quel schéma possède l'objet. Dernière modifié: 2025-01-22 17:01

Les téléphones Pixel utilisent l'USB-C avec des adaptateurs d'alimentation et des câbles USB 2.0. Pour charger votre téléphone avec un adaptateur secteur USB-A, utilisez un câble USB-C vers USB-A. Cela chargera votre téléphone plus lentement que l'USB-C. Les autres câbles Android et adaptateurs secteur peuvent ne pas fonctionner avec les Pixelphones. Dernière modifié: 2025-01-22 17:01