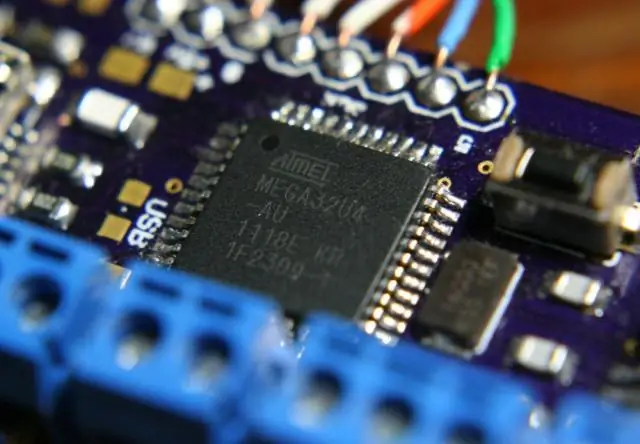

Le travail d'une interruption est de s'assurer que le processeur réponde rapidement aux événements importants. Lorsqu'un certain signal est détecté, une interruption (comme son nom l'indique) interrompt tout ce que le processeur fait et exécute un code conçu pour réagir à tout stimulus externe envoyé à l'Arduino. Dernière modifié: 2025-01-22 17:01

Inconvénients des réseaux informatiques Coût du réseau. Le coût de mise en œuvre du réseau, y compris le câblage et le matériel, peut être élevé. Problèmes de sécurité. L'un des principaux inconvénients des réseaux informatiques concerne les problèmes de sécurité. Virus et logiciels malveillants. Manque de robustesse. A besoin d'un gestionnaire efficace. Manque d'indépendance. Dernière modifié: 2025-06-01 05:06

Un 'nœud', dans ce contexte, est simplement un élément HTML. Le « DOM » est une structure arborescente qui représente le HTML du site Web, et chaque élément HTML est un « nœud ». Voir Modèle d'objet de document (DOM). Plus précisément, « Node » est une interface qui est implémentée par plusieurs autres objets, y compris « document » et « élément ». Dernière modifié: 2025-01-22 17:01

À propos de la surveillance à distance La surveillance à distance (également abrégée en RMON) fait référence à la spécification qui aide les MSP à surveiller les activités opérationnelles du réseau de leurs clients à l'aide de périphériques distants, appelés sondes ou moniteurs. Cela aide les MSP à assurer un contrôle et une gestion efficaces de l'infrastructure réseau. Dernière modifié: 2025-01-22 17:01

Lorsque vous parcourez un objet avec la boucle forin, vous devez vérifier si la propriété appartient à l'objet. Vous pouvez le faire avec hasOwnProperty. La meilleure façon de parcourir les objets est d'abord de convertir l'objet en un tableau. Ensuite, vous parcourez le tableau. clés. valeurs. entrées. Dernière modifié: 2025-01-22 17:01

Vous pouvez vérifier manuellement votre rythme cardiaque en suivant les étapes ci-dessous : Accédez à Glances depuis le cadran de l'AppleWatch en balayant vers le haut. Balayez vers la gauche ou la droite à travers les regards jusqu'à ce que vous trouviez le rythme cardiaque. Attendez environ 10 à 20 secondes pendant que la montre mesure et affiche votre fréquence cardiaque. Dernière modifié: 2025-01-22 17:01

La copie superficielle est une copie au niveau du bit d'un objet. Un nouvel objet est créé et possède une copie exacte des valeurs de l'objet d'origine. Si l'un des champs de l'objet fait référence à d'autres objets, seules les adresses de référence sont copiées, c'est-à-dire que seule l'adresse mémoire est copiée. Dernière modifié: 2025-01-22 17:01

Des frais me seront-ils facturés pour modifier mon forfait ou mes minutes, mes messages ou mon forfait de données ? Non, il n'y a aucun frais pour modifier votre régime ou vos allocations. Cependant, vos frais d'accès mensuels, taxes et suppléments peuvent augmenter ou diminuer selon le forfait que vous choisissez. Dernière modifié: 2025-06-01 05:06

Recherche du DN de base d'utilisateurs Ouvrez une invite de commande Windows. Tapez la commande : dsquery user -name - Dans les paramètres LDAP/Annuaire de Symantec Reporter, lorsqu'on vous demande un DN de base d'utilisateurs, entrez : CN=Users,DC=MyDomain,DC=com. Dernière modifié: 2025-01-22 17:01

L'option pratique : les adaptateurs wifi USB Branchez-le simplement sur votre ordinateur de bureau ou votre ordinateur portable. Vous devrez peut-être installer certains pilotes pour le faire fonctionner, mais donner à votre système des capacités sans fil devrait être une routine plug-and-play facile après cela. Dernière modifié: 2025-01-22 17:01

Lobe occipital - situé à l'arrière de la tête, cette section occupe environ 20% de la capacité globale du cerveau et est responsable de la vision et de la possibilité de visualiser des scènes jamais vues auparavant. Dernière modifié: 2025-01-22 17:01

La définition de l'horodatage UNIX est indépendante du fuseau horaire. L'horodatage est le nombre de secondes (ou millisecondes) écoulées depuis un point absolu dans le temps, à minuit le 1er janvier 1970 à l'heure UTC. Quel que soit votre fuseau horaire, un horodatage représente un moment qui est le même partout. Dernière modifié: 2025-01-22 17:01

Donc, pour annuler la réinitialisation, exécutez git reset HEAD@{1} (ou git reset d27924e). Si, d'un autre côté, vous avez exécuté d'autres commandes depuis cette mise à jour HEAD, le commit que vous voulez ne sera pas en haut de la liste, et vous devrez rechercher dans le reflog. Dernière modifié: 2025-01-22 17:01

Les téléphones portables contiennent des émetteurs de faible puissance. De nombreux téléphones portables ont deux puissances de signal : 0,6 watts et 3 watts (à titre de comparaison, la plupart des radios CB transmettent à 4 watts). Dernière modifié: 2025-01-22 17:01

Meilleurs trépieds de voyage à petit budget Sirui T-1205X - Trépied au meilleur rapport qualité-prix. Manfrotto Befree – Trépied super léger. 3 Legged Thing Leo - Trépied de voyage le plus robuste. Joby GorillaPod 5K – Trépied de vlog de voyage haut de gamme. RRS TQC-14 – Trépied de voyage professionnel. Gitzo Series 1 Traveler – Trépied le mieux conçu. Dernière modifié: 2025-06-01 05:06

L'en-tête de réponse HTTP ETag est un identifiant pour une version spécifique d'une ressource. Cela permet aux caches d'être plus efficaces et d'économiser de la bande passante, car un serveur Web n'a pas besoin de renvoyer une réponse complète si le contenu n'a pas changé. Dernière modifié: 2025-01-22 17:01

En programmation informatique, une structure de données peut être sélectionnée ou conçue pour stocker des données dans le but de travailler dessus avec divers algorithmes. Chaque structure de données contient des informations sur les valeurs des données, les relations entre les données et les fonctions qui peuvent être appliquées aux données. Dernière modifié: 2025-01-22 17:01

Ce sont les quatre principales raisons pour lesquelles les gens passent au sans serveur : il s'adapte automatiquement à la demande. cela réduit considérablement le coût du serveur (70-90%), car vous ne payez pas pour l'inactivité. il élimine la maintenance du serveur. Dernière modifié: 2025-01-22 17:01

Google AutoML est un bon moyen de rechercher parmi de nombreux modèles pour choisir celui qui est le meilleur. Vous avez toujours besoin de personnes pour effectuer une grande partie du travail effectué par mes experts en apprentissage automatique dans les entreprises. Concevoir de nouveaux algorithmes : il y a beaucoup de choses que les algorithmes actuels d'apprentissage automatique et d'apprentissage profond sont incapables de faire. Dernière modifié: 2025-06-01 05:06

Microsoft a rendu SQL Server disponible pour les systèmes macOS et Linux. Ceci est rendu possible en exécutant SQL Server à partir d'un conteneur Docker. Par conséquent, il n'est pas nécessaire d'installer une machine virtuelle avec Windows (qui était le seul moyen d'exécuter SQL Server sur un Mac avant SQLServer 2017). Dernière modifié: 2025-01-22 17:01

Pour obtenir un diplôme RHIA, les individus doivent 1) suivre un programme de baccalauréat sur le campus, en ligne ou hybride en gestion de l'information sur la santé ou en technologie de l'information sur la santé (HIT) accrédité par la Commission d'accréditation pour l'enseignement de l'informatique et de la gestion de l'information en santé (CAHIIM) , ou 2) diplômé. Dernière modifié: 2025-01-22 17:01

VIDÉO De plus, comment utiliser AWS avec l'IoT ? Premiers pas avec AWS IoT Connectez-vous à la console AWS IoT. Enregistrez un appareil dans le registre. Configurez votre appareil. Affichez les messages MQTT de l'appareil avec le client AWS IoT MQTT.. Dernière modifié: 2025-01-22 17:01

Mon téléphone est-il compatible ? Pour vérifier si votre téléphone portable est compatible avec Sprint, recherchez votre numéro IMEI puis saisissez-le sur le site Web de Sprint. Sprint confirmera si vous pouvez ou non utiliser votre téléphone portable avec sa carte SIM. Notez que votre téléphone devra être compatible avec le réseau Sprint ainsi que déverrouillé. Dernière modifié: 2025-01-22 17:01

Les étapes suivantes vous guident tout au long du processus : Connectez-vous en tant que propriétaire du logiciel Oracle. Accédez à une invite de commande. Tapez dbca. Vous voyez un écran de démarrage et un autre écran avec des options. Sélectionnez l'option Créer une base de données. Sélectionnez l'option Avancé. Cliquez sur Suivant. Sélectionnez l'option Base de données personnalisée. Cliquez sur Suivant. Dernière modifié: 2025-01-22 17:01

6 façons de masquer votre adresse IP Obtenez un logiciel VPN. Utilisez un proxy – Plus lent qu'un VPN. Utilisez TOR – GRATUIT. Utiliser le réseau mobile - Lent et non crypté. Connectez-vous au Wi-Fi public - Non sécurisé. Appelez votre fournisseur d'accès Internet. Cachez votre emplacement. Contourner les restrictions IP. Dernière modifié: 2025-06-01 05:06

Saavn, l'une des principales applications de streaming musical en ligne, s'appelle désormais JioSaavn. L'application Jio Music, en revanche, a été renommée. En cadeau gratuit, les clients Jio peuvent désormais bénéficier de 90 jours d'abonnement premium, JioSaavn Pro, selon la liste des applications sur l'App Store. Dernière modifié: 2025-01-22 17:01

101 magasins. Dernière modifié: 2025-01-22 17:01

Développeur : Microsoft. Dernière modifié: 2025-01-22 17:01

L'un des protocoles d'autorisation les plus utilisés est OAuth2. AWS API Gateway fournit une prise en charge intégrée pour sécuriser les API à l'aide des étendues AWS Cognito OAuth2. AWS Cognito renvoie la réponse de validation du jeton. Si le jeton est valide, API Gateway validera la portée OAuth2 dans le jeton JWT et l'appel API ALLOW ou DENY. Dernière modifié: 2025-01-22 17:01

Un article de Wikipédia, l'encyclopédie libre. Slony-I est un système de réplication maître-esclave asynchrone pour le SGBD PostgreSQL, prenant en charge la cascade et le basculement. Asynchrone signifie que lorsqu'une transaction de base de données a été validée sur le serveur maître, il n'est pas encore garanti qu'elle soit disponible dans les esclaves. Dernière modifié: 2025-01-22 17:01

Dans un environnement de production, Docker facilite la création, le déploiement et l'exécution d'applications à l'intérieur de conteneurs. Pour cette raison, les images Docker adaptées à la production ne devraient avoir que le strict nécessaire installé. Il existe plusieurs façons de réduire la taille des images Docker pour les optimiser pour la production. Dernière modifié: 2025-01-22 17:01

Multimètre numérique à valeur efficace vraie Fluke 115 Modèle: 115 | N° de commande : 115/EFSP Prix de vente 179,99 $ USD Prix normal 199,99 $ USD Disponibilité 63 en stock. Dernière modifié: 2025-06-01 05:06

Étape par étape : comment ajouter Redux à une application React Étape 1 : importer des packages Redux NPM. Étape 2 : Créez un réducteur. Étape 2 : Créez un magasin Redux. Étape 3 : encapsulez le composant principal de l'application avec le fournisseur. Étape 4 : Créez et connectez un composant de conteneur. Étape 5 : Sélectionnez et transformez l'état depuis Redux Store. Étape 6 : Utiliser l'état dans le composant de présentation. Dernière modifié: 2025-01-22 17:01

Vous pouvez remplacer le verrou de votre boîte aux lettres. Ouvrez la boîte aux lettres pour accéder à l'arrière de la serrure. Retirez l'écrou ou le clip qui maintient le verrou en place. Dévissez la came de verrouillage à l'arrière de la serrure avec un tournevis. Vissez la came dans la nouvelle serrure à l'arrière. Dernière modifié: 2025-01-22 17:01

Lecter demande à Clarice pourquoi ils l'appellent "Buffalo Bill". Clarice mentionne que le surnom a commencé à Kansas City Homicide et qu'ils disent qu'il " leur écorche les bosses ". Lecter demande à Clarice ce qu'elle en pense, défiant son « perspicacité ». Dernière modifié: 2025-01-22 17:01

12 meilleurs logiciels de réduction du bruit en 2019 Adobe Photoshop. Le meilleur logiciel de réduction de bruit pour la photographie. Adobe Lightroom. Un logiciel de réduction de bruit photo pour travailler avec des portraits. Skylum Luminaire. Meilleur logiciel de réduction du bruit pour Mac avec un essai gratuit. Ninja de bruit. DxO Optique Pro 11 Élite. Réducteur de bruit Pro. Capturez-en un. Adobe Camera RAW. Dernière modifié: 2025-01-22 17:01

Une expression régulière est un objet qui décrit un modèle de caractères. Les expressions régulières sont utilisées pour effectuer des fonctions de correspondance de modèle et de « recherche et remplacement » sur le texte. Dernière modifié: 2025-01-22 17:01

Le hack le plus populaire était « Long Polling » - Long Polling consiste essentiellement à envoyer une requête HTTP à un serveur, puis à maintenir la connexion ouverte pour permettre au serveur de répondre ultérieurement (comme déterminé par le serveur). Envoi d'un très court message toutes les secondes depuis le serveur (source). Dernière modifié: 2025-01-22 17:01

Qu'est-ce qu'un appareil de contrôle client compatible HID ? Votre souris et votre clavier sont des exemples de ce qu'on appelle des dispositifs d'interface humaine. Tout appareil compatible HID utilise un pilote standard universel et ne nécessite pas l'installation d'un logiciel de pilote personnalisé. Une femme a la main sur une souris et un clavier. Dernière modifié: 2025-01-22 17:01

Caractéristiques du produit. Votre Kindle HD a évolué. Avec Live TV, vous pouvez regarder la télévision en direct et parcourir les chaînes sur votre Kindle en streaming depuis Internet. Maintenant, votre Kindle est de loin le téléviseur le plus cool de votre maison. Dernière modifié: 2025-01-22 17:01