MSMQ (Microsoft Message Queuing) est une file d'attente de messages disponible par défaut dans Windows. Le MSDN indique : « La technologie Message Queuing (MSMQ) permet aux applications s'exécutant à des moments différents de communiquer sur des réseaux et des systèmes hétérogènes qui peuvent être temporairement hors ligne. Dernière modifié: 2025-01-22 17:01

La meilleure façon d'apprendre est l'auto-apprentissage via des sites Web/tutoriels. Avant d'apprendre Bootstrap, vous devez avoir quelques connaissances en HTML5 et CSS3. Vous pouvez apprendre les bases du HTML et du CSS à partir des didacticiels Web en ligne de W3Schools. Il y a aussi des livres sur html5 qui aident, mais je préfère les tutoriels en ligne. Dernière modifié: 2025-01-22 17:01

Dans l'administrateur WordPress, allez dans Plugins > Ajouter un nouveau et installez et activez le plugin gratuit « Data Tables Generator ». Dans la section Générateur de tables de données et cliquez pour ajouter une nouvelle table. Il y a des instructions complètes sur la page du plugin. Dernière modifié: 2025-01-22 17:01

Le DVR Night Owl AHD7-DVR8-2TB est compatible avec les caméras de vidéosurveillance analogiques, les caméras AHD 720p et les caméras AHD 1080p. Il n'y a pas beaucoup de différence de prix entre les caméras de vidéosurveillance analogiques basse définition et les caméras de sécurité analogiques haute définition 1080p, donc CCTV Camera Pros recommande d'opter pour l'option haute résolution. Dernière modifié: 2025-01-22 17:01

Comment récupérer le journal des appels supprimés sur Android Étape 1 : Connectez le téléphone Android à votre ordinateur à l'aide d'un câble USB. Étape 2 : autorisez le débogage USB sur votre téléphone Android. Étape 3: Sélectionnez le type de fichier dont vous avez besoin d'une récupération de données - Historique des appels. Étape 5: Commencez à analyser et à trouver les journaux d'appels supprimés sur le téléphone Android. Dernière modifié: 2025-01-22 17:01

La majorité des États-nations sont des systèmes unitaires. Aux États-Unis, tous les États ont des gouvernements unitaires avec des législatures bicamérales (à l'exception du Nebraska, qui a une législature monocamérale). En fin de compte, toutes les collectivités locales d'un État unitaire sont soumises à une autorité centrale. Dernière modifié: 2025-01-22 17:01

Un framework de deep learning est une interface, une bibliothèque ou un outil qui nous permet de construire des modèles de deep learning plus facilement et plus rapidement, sans entrer dans les détails des algorithmes sous-jacents. Ils fournissent un moyen clair et concis pour définir des modèles à l'aide d'une collection de composants prédéfinis et optimisés. Dernière modifié: 2025-01-22 17:01

Voici comment créer votre propre animation dans Canva : Étape 1 : créez votre design dans Canva. Étape 2 : Sélectionnez la fonction de téléchargement. Suivez ensuite la liste déroulante, sélectionnez GIF/Film animé, puis « prévisualiser l'animation ». Choisissez parmi l'une des options d'animation. Ensuite, téléchargez-le sous forme de GIF ou de film. Dernière modifié: 2025-01-22 17:01

Appuyez sur Ctrl H (Commande H) pour masquer ou révéler les « fourmis en marche » d'une sélection. Dernière modifié: 2025-01-22 17:01

Les messages ne seront pas stockés sur les serveurs WhatsApp Vos messages de discussion sont supprimés des serveurs WhatsApp une fois que vos messages sont livrés. Cependant, WhatsApp stockera l'heure et la date des messages que vous envoyez et recevez sur les serveurs pour toujours. Dernière modifié: 2025-01-22 17:01

La conception de réseau de bas niveau, généralement un netmap visio, contient tous les éléments essentiels destinés à quiconque met en œuvre et maintient l'infrastructure. La conception de bas niveau utilise un diagramme de classes au niveau de l'exécution avec la plupart des détails requis. Dernière modifié: 2025-01-22 17:01

Les connexions au réseau local font référence à une connexion établie pour accéder au service Internet. C'est une caractéristique du système d'exploitation Windows, qui a introduit le terme spécifique. L'utilisateur peut ajouter un ou plusieurs réseaux locaux (LAN) auxquels le système établit une connexion. Dernière modifié: 2025-01-22 17:01

Le premier debout…. un mot de réalismeAttention #1 – Bitcoin Mining – Le moyen numéro un de gagner de l'argent avec le bitcoin. Si vous souhaitez rassembler la plus grande quantité possible de Bitcoin, l'exploitation minière est l'une de vos meilleures options. #2 – Complétez les micro-tâches pour Bitcoin. # 3 – Robinets Bitcoin. #4 – Investissez dans Bitcoin et BitcoinDerivatives. Dernière modifié: 2025-06-01 05:06

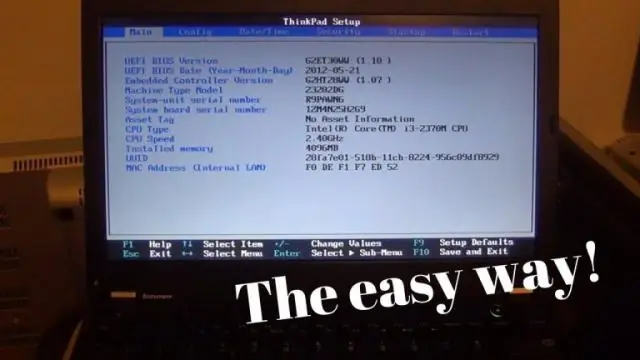

Balayez les paramètres, modifiez les paramètres du PC, général, puis faites défiler la liste en bas à droite et appuyez sur Redémarrer maintenant. Lorsque l'écran bleu de sélection des options apparaît, appuyez sur éteindre le PC. 3.Une fois dans l'écran du BIOS, sélectionnez Démarrage. Dernière modifié: 2025-01-22 17:01

Les référentiels de versions contiennent les versions et les référentiels d'instantanés contiennent des instantanés. Dans maven, un instantané est défini comme un artefact avec une version se terminant par -SNAPSHOT. Une fois déployé, l'instantané est transformé en horodatage. Par définition, les snapshots sont modifiables, les releases sont immuables. Dernière modifié: 2025-01-22 17:01

Le système d'exploitation EMC Data Domain est l'intelligence derrière les systèmes de stockage avec déduplication EMC Data Domain. Le logiciel de sauvegarde et de restauration EMC NetWorker centralise, automatise et accélère la sauvegarde et la restauration des données dans votre environnement informatique. Dernière modifié: 2025-01-22 17:01

La différence entre les opérateurs is et as est la suivante :. Dernière modifié: 2025-01-22 17:01

Comme mentionné précédemment, le P2P est utilisé pour partager toutes sortes de ressources informatiques telles que la puissance de traitement, la bande passante du réseau ou l'espace de stockage sur disque. Cependant, le cas d'utilisation le plus courant des réseaux peer-to-peer est le partage de fichiers sur Internet. Dernière modifié: 2025-01-22 17:01

Dnscrypt-proxy est l'implémentation client de référence et fonctionne nativement sur Windows, de Windows XP à Windows 10. Il fonctionne en tant que service et ne fournit pas d'interface utilisateur graphique; son installation et sa configuration nécessitent la saisie de commandes. Cela reste une excellente option pour les utilisateurs avancés. Dernière modifié: 2025-01-22 17:01

Dégradé à transparent Créez votre boîte comme une couleur unie - dans votre cas noir. Avec la case sélectionnée, accédez au panneau des effets et dans la liste déroulante « fx », choisissez « Plume de dégradé ». Jouez avec jusqu'à ce que votre cœur soit content. Dernière modifié: 2025-01-22 17:01

Verrou : Le verrouillage est un mécanisme permettant d'assurer la cohérence des données. SQL Server verrouille les objets lorsque la transaction démarre. Lorsque la transaction est terminée, SQL Server libère l'objet verrouillé. Verrous exclusifs (X) : lorsque ce type de verrou se produit, il se produit pour empêcher d'autres transactions de modifier ou d'accéder à un objet verrouillé. Dernière modifié: 2025-01-22 17:01

Cryptographie : La cryptographie est l'un des outils les plus importants pour la construction de systèmes sécurisés. Grâce à l'utilisation appropriée de la cryptographie, Brain Station 23 garantit la confidentialité des données, protège les données contre les modifications non autorisées et authentifie la source des données. Dernière modifié: 2025-01-22 17:01

Réveillez votre iPhone; sur l'écran de verrouillage, localisez les icônes de l'appareil photo et de la lampe de poche près du bas de l'écran. 3D Touchez une icône pour y accéder. Appuyez simplement fermement sur l'icône de l'appareil photo pour ouvrir l'application Appareil photo ou appuyez fermement sur l'icône de la lampe de poche pour allumer la lampe de poche intégrée. Dernière modifié: 2025-01-22 17:01

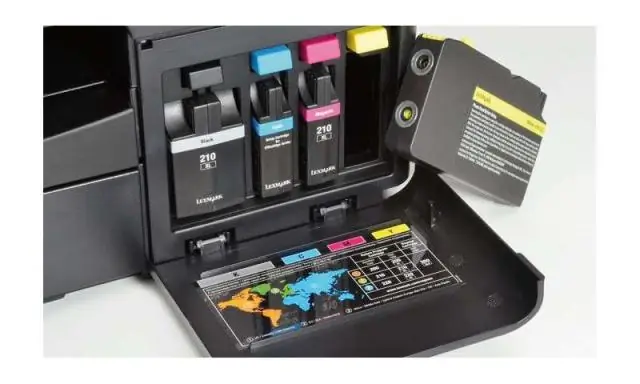

Les imprimantes laser utilisent du toner, qui est une fine poudre qui fond sur le papier pour créer une image permanente. Dernière modifié: 2025-01-22 17:01

Malheureusement, il n'existe aucun moyen de récupérer les messages vocaux qui ont été supprimés. Étant donné qu'elles sont enregistrées sur le service téléphonique, en raison de l'espace et de la taille des messages vocaux, nous n'avons pas de sauvegarde de ces informations. Si vous utilisez la messagerie vocale de base, les messages sont généralement supprimés dans les 14 jours sans avertissement. Dernière modifié: 2025-01-22 17:01

Windows Server n'est qu'un système d'exploitation. Il peut fonctionner sur un PC de bureau normal. En fait, il peut s'exécuter dans un environnement simulé Hyper-V qui s'exécute sur votre pctoo. Dernière modifié: 2025-01-22 17:01

Par défaut, Google Earth incline la vue lorsque vous effectuez un zoom avant. Il est préférable de regarder directement la terre, mais Google nous donne une vue oblique. (Au fait, une façon de redresser la vue est d'appuyer sur la lettre 'R' du clavier.) Pour zoomer sans incliner, cliquez sur 'Outils' dans le menu Google Earth. Dernière modifié: 2025-01-22 17:01

Ils adhèrent à la norme FireWire d'origine et sont parfois appelés câbles IEEE 1394. Il existe deux types de connecteurs : 6 broches pour les ports sur Macintosh et 4 broches pour les ports sur PC Windows et caméscopes. Dernière modifié: 2025-01-22 17:01

Importance du cloud computing pour les solutions IoT à grande échelle. L'Internet des objets (IoT) génère une énorme quantité de données ou de mégadonnées. Le cloud computing permet également le transfert et le stockage de données via Internet ou avec un lien direct qui permet un transfert de données ininterrompu entre les appareils, les applications et le cloud. Dernière modifié: 2025-01-22 17:01

Veuillez noter que la partition Schema est partagée sur tous les contrôleurs de domaine de votre forêt AD. Tout ce qui est exécuté dans le schéma ne peut pas être supprimé et ne peut être que désactivé. De plus, il n'existe aucun moyen pris en charge de restaurer le schéma à partir du MY. Vous ne pouvez pas atteindre l'état précédent du schéma en effectuant la restauration faisant autorité. Dernière modifié: 2025-01-22 17:01

D'autres pièces utilisaient des serrures à boîte ou des serrures à rebord, dans lesquelles, contrairement aux serrures à mortaise, le loquet lui-même se trouve dans une unité autonome qui est appliquée à l'extérieur de la porte. Un blocage (également connu sous le nom de blocage ou de verrou mort) est un type de serrure qui ne peut pas être tourné sans clé. Dernière modifié: 2025-01-22 17:01

Certification d'administrateur Salesforce : Nom de l'examen : Administrateur certifié Salesforce. Durée : 105 minutes. Nombre de questions : 60. Note de réussite : 65 %. Dernière modifié: 2025-01-22 17:01

Avantages VXLAN La technologie VXLAN vous permet de segmenter vos réseaux (comme le font les VLAN), mais elle offre des avantages que les VLAN ne peuvent pas. Cela signifie que les VXLAN basés sur les routeurs de la série MX fournissent une segmentation du réseau à l'échelle requise par les constructeurs de cloud pour prendre en charge un très grand nombre de locataires. Dernière modifié: 2025-01-22 17:01

Ce qui est inclus : (4) caméras de sécurité intelligentes Arlo Pro. (4) Piles rechargeables. (1) Station de base avec sirène intégrée. (1) Adaptateur secteur. (1) Câble d'alimentation. (1) câble Ethernet. (4) Supports muraux. (2) jeux de vis pour montage mural. Dernière modifié: 2025-01-22 17:01

Classe HttpHeaders. Représente les en-têtes de requête et de réponse HTTP, mappant les noms d'en-tête de chaîne à la liste de valeurs de chaîne. En plus des méthodes normales définies par Map, cette classe offre les méthodes pratiques suivantes : add(String, String) ajoute une valeur d'en-tête à la liste de valeurs pour un nom d'en-tête. Dernière modifié: 2025-01-22 17:01

Télécharger un projet/des fichiers sur Github à l'aide de la ligne de commande Créer un nouveau référentiel. Nous devons créer un nouveau référentiel sur le site Web de GitHub. Créer un nouveau référentiel sur Github. Remplissez le nom du référentiel et la description de votre projet. Maintenant, ouvrez cmd. Initialiser le répertoire local. Ajouter un référentiel local. Valider le référentiel. Ajouter l'URL du référentiel distant. Pousser le dépôt local vers github. Dernière modifié: 2025-01-22 17:01

Les ALIAS SQL Server (Transact-SQL) peuvent être utilisés pour créer un nom temporaire pour des colonnes ou des tables. Les ALIAS DE TABLE sont utilisés pour raccourcir votre code SQL afin de le rendre plus facile à lire ou lorsque vous effectuez une auto-jointure (c'est-à-dire : lister la même table plus d'une fois dans la clause FROM). Dernière modifié: 2025-01-22 17:01

À partir de n'importe quelle requête, vous pouvez exporter une liste d'éléments de travail sous forme de liste délimitée par des virgules. Ouvrez simplement la requête, choisissez l'icône d'actions et choisissez Exporter au format CSV. Nécessite Azure DevOps Server 2019 Update 1 ou version ultérieure. Dernière modifié: 2025-01-22 17:01

Le dieu grec de la mer Poséidon était le dieu de la mer, des tremblements de terre, des tempêtes et des chevaux et est considéré comme l'un des dieux olympiens les plus colériques, lunatiques et avides. Il était connu pour être vindicatif lorsqu'il était insulté. Zeus a dessiné les cieux, Hadès les enfers et Poséidon les mers. Dernière modifié: 2025-01-22 17:01

L'effet de primauté et de récence prend en charge le modèle multi-magasins pour la mémoire, car il soutient le fait que la mémoire à court terme et à long terme sont deux magasins distincts dans la mémoire. L'étude de HM soutient le modèle car elle montre que les mémoires à long terme et à court terme sont deux magasins distincts. Dernière modifié: 2025-01-22 17:01