ICMP est-il un protocole orienté connexion ou sans connexion ? ICMP est sans connexion car il ne nécessite pas que les hôtes établissent une connexion avant d'établir une connexion. Les protocoles sans connexion ont des avantages et des inconvénients. Dernière modifié: 2025-01-22 17:01

Le dernier aspirateur robotique d'iRobot, le Roomba i7+ à 1 099 $ est de loin le plus ambitieux à ce jour. Et avec un prix juste au nord d'un grand cool, le i7+ est également le Roomba le plus cher de tous les temps. Cet aspirateur ne nettoie pas seulement les sols tout seul, il se vide aussi. Dernière modifié: 2025-01-22 17:01

Exécutez Ionic 3 dans Visual Studio Emulator pour Android Open CMD. accédez à %localappdata%Androidsdkplatform-tools (vous devriez y voir le fichier adb.exe lorsque Platform Tools a été correctement installé) tapez adb.exe connectez [Emulator Ip Address] exécutez ionic cordova exécutez android. Dernière modifié: 2025-01-22 17:01

Pour créer votre bannière publicitaire dynamique, depuis votre tableau de bord, cliquez sur Gérer-> Créer une annonce. Sélectionnez Bannière dynamique. Ensuite, sélectionnez les options générales pour votre annonce : Flux d'annonces : le flux de produits que vous souhaitez utiliser pour la campagne. Dernière modifié: 2025-01-22 17:01

Pour déterminer combien de chansons de 3,28 Mo peuvent contenir dans un gigaoctet (Go), divisez 1024 par 3,28 car il y a 1024 mégaoctets dans un gigaoctet. Voilà! Vous pouvez stocker environ 312 chansons sur 1 Go de stockage. Dernière modifié: 2025-01-22 17:01

Ouvrez Google Chrome. Sélectionnez Afficher les paramètres avancés > Gérer les certificats. Cliquez sur Importer pour démarrer l'assistant d'importation de certificat. Cliquez sur Suivant. Accédez à votre fichier PFX de certificat téléchargé et cliquez sur Suivant. Entrez le mot de passe que vous avez entré lorsque vous avez téléchargé le certificat. Dernière modifié: 2025-01-22 17:01

Emplacements. Zoho a son siège à Chennai, Tamil Nadu et, en 2019, compte 12 bureaux dans le monde. Son siège social américain se trouve actuellement à Pleasanton, en Californie, et prévoit de déménager à Austin, au Texas, d'ici 2021. Dernière modifié: 2025-01-22 17:01

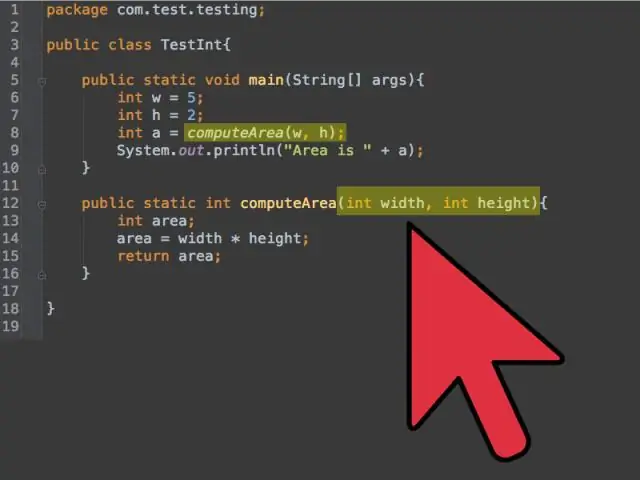

Une méthode statique appartient à la classe elle-même tandis qu'une méthode non statique appartient à chaque instance d'une classe. Par conséquent, une méthode statique peut être appelée directement sans créer d'instance de la classe et un objet est nécessaire pour appeler une méthode non statique. Dernière modifié: 2025-01-22 17:01

Dans l'ingénierie de fabrication, l'agencement des processus est une conception du plan d'étage d'une usine qui vise à améliorer l'efficacité en organisant l'équipement en fonction de sa fonction. Dans l'agencement du processus, les postes de travail et les machines ne sont pas organisés selon une séquence de production particulière. Dernière modifié: 2025-01-22 17:01

5 réponses Allez dans ~/Bibliothèque/MobileDevice/Provisioning Profiles/ et supprimez tous les profils de provisioning à partir de là. Accédez à XCode > Préférences > Comptes et sélectionnez l'identifiant Apple. Cliquez sur Télécharger tous les profils. Et il téléchargera à nouveau tous les profils d'approvisionnement. Dernière modifié: 2025-01-22 17:01

Les obstacles organisationnels à la mise en œuvre de l'EBP les plus fréquemment signalés étaient le manque de ressources humaines (pénurie d'infirmières), le manque d'accès à Internet au travail, une lourde charge de travail et le manque d'accès à une riche bibliothèque avec des revues infirmières. Dernière modifié: 2025-01-22 17:01

Le blocage USB est une simple technique de prévention des fuites de données adoptée pour empêcher les périphériques de stockage amovibles malveillants de voler vos données via les ports USB. Le blocage des périphériques USB permet de sécuriser vos données en les empêchant d'être copiées sur des périphériques amovibles non autorisés. Dernière modifié: 2025-01-22 17:01

Vous pouvez importer et exporter des user stories à partir de Microsoft Team Foundation Server (TFS) et Azure DevOps Services (anciennement Visual Studio Online). Ouvrir ou créer un flux. Connectez-vous à TFS. Ouvrez le. Allez au. Sélectionnez les user stories que vous souhaitez exporter et le type d'export. Dernière modifié: 2025-01-22 17:01

Dans un losange, tous les côtés sont égaux et les côtés opposés sont parallèles. En outre, un losange est également un parallélogramme et présente donc les propriétés d'un parallélogramme et que les diagonales d'un parallélogramme se coupent en leur milieu. Dernière modifié: 2025-01-22 17:01

L'IA permet aux machines de collecter et d'extraire des données, de reconnaître des modèles, d'apprendre et de s'adapter à de nouvelles choses ou à de nouveaux environnements grâce à l'intelligence artificielle, à l'apprentissage et à la reconnaissance vocale. Grâce à l'IA, les fabricants pourront : Créer des décisions rapides et déterminées par les données. Faciliter l'amélioration des résultats de production. Dernière modifié: 2025-01-22 17:01

La puissance dynamique est une lecture de crête pour une sortie maximale. La puissance nominale moyenne pour 8 ohms est de 80 watts par canal, ce qui est beaucoup de puissance. Avoir une puissance dynamique évaluée à 130 watts signifie simplement que l'amplificateur a une bonne plage dynamique pour la musique. Dernière modifié: 2025-01-22 17:01

Vous devez vous attendre à des vitesses Internet ultrarapides en utilisant le nouveau service Internet domestique 5G avec des vitesses typiques d'environ 300 Mbps et, selon votre emplacement, des vitesses maximales jusqu'à 940 Mbps. Dernière modifié: 2025-01-22 17:01

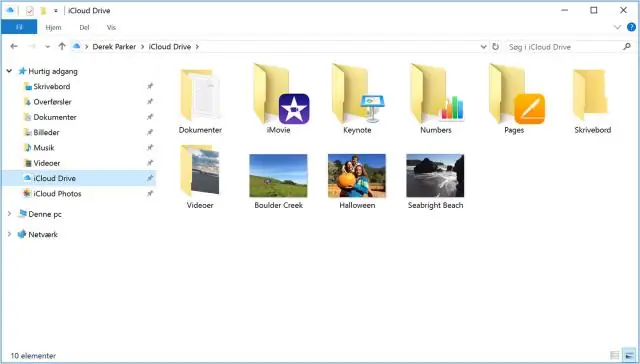

Ouvrez iCloud pour Windows. Désélectionnez Signets et cliquez sur Appliquer. Remplacez l'emplacement de votre dossier de favoris par l'emplacement par défaut (généralement C:UsersusernameFavorites). Revenez à iCloud pour Windows, sélectionnez Signets et cliquez sur Appliquer. Dernière modifié: 2025-01-22 17:01

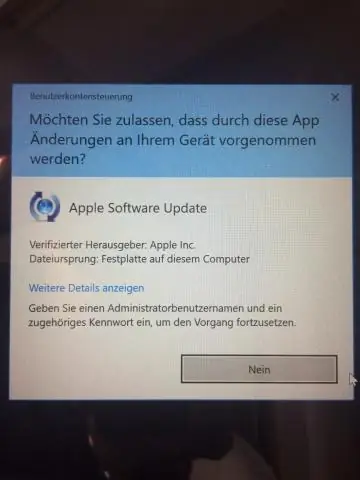

Ajouter une police Téléchargez les fichiers de police. Si les fichiers de polices sont compressés, décompressez-les en cliquant avec le bouton droit sur le dossier .zip, puis en cliquant sur Extraire. Cliquez avec le bouton droit sur les polices souhaitées, puis cliquez sur Installer. Si vous êtes invité à autoriser le programme à apporter des modifications à votre ordinateur et si vous faites confiance à la source de la police, cliquez sur Oui. Dernière modifié: 2025-01-22 17:01

Capteur Azure ATP Les capteurs Azure ATP sont installés directement sur vos contrôleurs de domaine. Le capteur surveille directement le trafic du contrôleur de domaine, sans avoir besoin d'un serveur dédié ni de configuration de mise en miroir des ports. Dernière modifié: 2025-01-22 17:01

Teradata est un système de gestion de base de données relationnelle (SGBDR) populaire adapté aux grandes applications d'entreposage de données. Ce tutoriel fournit une bonne compréhension de l'architecture Teradata, de diverses commandes SQL, des concepts d'indexation et des utilitaires pour importer/exporter des données. Dernière modifié: 2025-01-22 17:01

L'un des moyens les plus simples d'enlever le chromage est de le vaporiser avec un nettoyant pour four de qualité commerciale. Pour ce faire, recouvrez complètement la partie chromée avec le nettoyant et laissez-la tremper pendant 10 minutes. Ensuite, essuyez le chrome et le nettoyant et vous avez terminé. Dernière modifié: 2025-01-22 17:01

Dans le groupe Obtenir des données externes, sélectionnez À partir d'autres sources. Sélectionnez À partir de Microsoft Query. Sélectionnez les fichiers Excel. Sélectionnez le fichier que vous utilisez actuellement. Appuyer sur OK. Cliquez sur le nom de l'en-tête commun dans la première case. Double-cliquez sur la ligne. Cliquez sur Ajouter. Cliquez sur le bouton Renvoyer les données. Enregistrer le fichier. Dernière modifié: 2025-01-22 17:01

Pour une utilisation en intérieur, mélangez une cuillère à café d'acide borique avec une tasse d'eau tiède dans un flacon pulvérisateur propre. Agitez doucement le flacon jusqu'à ce que la poudre soit dissoute. Faites tremper toutes les zones que vous soupçonnez d'être infestées de termites. Répétez tous les jours pendant trois à cinq jours, puis recherchez des signes de présence ou de dommages supplémentaires de termites. Dernière modifié: 2025-01-22 17:01

Partie 2 Obtenir de l'aide avec une commande spécifique Ouvrez l'invite de commande. Vous pouvez ouvrir l'invite de commande en appuyant sur ⊞ Win + R pour ouvrir la boîte de dialogue Exécuter et en tapant cmd. Tapez help, suivi de la commande. Vérifiez les informations qui s'affichent. Dernière modifié: 2025-01-22 17:01

Consulter le solde du compte par téléphone : Composez le 1-888-764-3771 ou *611 à partir de votre appareil sans fil. Après le message de bienvenue de Rogers : Appuyez sur 1. Pour confirmer le numéro de téléphone ou le numéro de compte d'où vous appelez, appuyez sur 1. S'il est incorrect, appuyez sur 2 et entrez votre numéro de téléphone à 10 chiffres et appuyez sur #. Pour le solde de votre compte : appuyez sur 1. Dernière modifié: 2025-01-22 17:01

Comment se connecter à mon compte Alibaba surAlibaba.com ? Vous pouvez vous connecter à votre compte avec votre adresse e-mail et votre mot de passe enregistrés sur la page de connexion : https://login.alibaba.com/. Veuillez vérifier l'orthographe et la frappe. En attendant, veuillez ne pas inclure d'espace après votre adresse e-mail enregistrée et votre mot de passe. Dernière modifié: 2025-01-22 17:01

La propriété redirectTo décrit le chemin vers lequel nous voulons rediriger cet utilisateur s'il navigue vers cette URL. Dernière modifié: 2025-01-22 17:01

Le contrôle des données est le processus de gouvernance et de gestion des données. Il s'agit d'un type courant de contrôle interne conçu pour atteindre les objectifs de gouvernance et de gestion des données. Voici des exemples de contrôles de données. Dernière modifié: 2025-01-22 17:01

Zemana AntiMalware Free est un formidable scanner de logiciels malveillants « à la demande ». FossHub répertorie l'édition gratuite qui offre une détection et une suppression avancées des logiciels malveillants, le nettoyage du navigateur et offre une protection contre les rootkits et les bootkits. Dernière modifié: 2025-01-22 17:01

Réponses (3) ? Exportez-les sur l'ancien ordinateur, copiez-les sur le nouvel ordinateur, ouvrez IE sur le nouvel ordinateur (Internet Explorer est inclus avec Windows 10) et importez-les là-bas, fermez Internet Explorer. Ensuite, ouvrezEdge et sous Paramètres -> Afficher les paramètres des favorischoisissez d'importer vos favoris depuis InternetExplorer. Dernière modifié: 2025-01-22 17:01

Le règlement HIPAA Privacy Rule spécifie 18 identifiants, répertoriés ci-dessous, dont la plupart sont démographiques. Les éléments suivants sont considérés comme des identifiants limités en vertu de la HIPAA : zone géographique plus petite qu'un État, éléments de dates (date de naissance, date de décès, dates de service clinique) et âge supérieur à 89 ans. Dernière modifié: 2025-01-22 17:01

Une clé unique composite est une clé unique composée d'une combinaison de colonnes. Pour satisfaire une contrainte qui désigne une clé unique composite, deux lignes de la table ne peuvent pas avoir la même combinaison de valeurs dans les colonnes clés. Dernière modifié: 2025-01-22 17:01

Accédez au site Web OneDrive et connectez-vous. Choisissez les éléments que vous souhaitez supprimer en plaçant votre curseur dans le coin supérieur droit des éléments. Sur la barre en haut de la page, appuyez ou cliquez sur Supprimer. Dernière modifié: 2025-01-22 17:01

Comment savoir si IPVanish VPN fonctionne ? Vérifiez si votre adresse IP a changé. Une fois IPVanish connecté avec succès, vous pouvez confirmer que le VPN fonctionne en vérifiant le changement d'adresse IP. Recherchez l'état de la connexion dans notre application. Si vous utilisez l'application IPVanish, vous pouvez confirmer l'état de la connexion en consultant notre écran Quick Connect. Dernière modifié: 2025-01-22 17:01

La suppression n'affecte pas les autres services Google. Votre compte Google, qui est lié à des services tels que Gmail, YouTube et Maps, continuera à fonctionner, mais votre compte Google+, qui n'était utilisé que pour le réseau social, sera supprimé. Dernière modifié: 2025-01-22 17:01

Guide d'installation du module complémentaire Crackle Kodi Localisez et cliquez sur le fichier repository.eracknaphobia.zip. Dans le menu principal de Kodi, cliquez sur l'icône d'engrenage. Cliquez sur "Paramètres système" Passez votre souris sur "Modules complémentaires" Si "Sources inconnues" est activé, laissez-le seul. Si vous deviez activer des sources inconnues, un message d'avertissement apparaîtra. Dernière modifié: 2025-06-01 05:06

MP-BGP (Multiprotocol BGP) est une extension du protocole BGP. Le BGP standard ne prend en charge que la famille d'adresses de monodiffusion IPv4, tandis que MP-BGP prend en charge plus de 15 familles d'adresses BGP différentes. Toutes ces familles d'adresses sont échangées entre voisins BGP sur une seule session BGP en parallèle. Dernière modifié: 2025-01-22 17:01

Vous pourrez apporter de la nourriture dans l'Exploratorium. Nous avons des bancs et des tables dans notre espace extérieur et sur notre sol d'exposition. Dernière modifié: 2025-01-22 17:01

La dernière version pour HPE Unified Function Testing est UFT 14. Dernière modifié: 2025-01-22 17:01