Table des matières:

- Auteur Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

Symétrique - clé algorithmes utilisent un seul partage clé ; garder les données secrètes nécessite de garder cela clé secret. Dans certains cas clés sont au hasard généré à l'aide d'un générateur de nombres aléatoires (RNG) ou d'un générateur de nombres pseudo-aléatoires (PRNG). Un PRNG est un ordinateur algorithme qui produit des données qui semblent aléatoires lors de l'analyse.

Par conséquent, comment les clés asymétriques sont-elles générées ?

Par exemple, cryptage asymétrique se compose d'un triple Gen, Enc et Dec où Gen représente le clé génération de paires. Et le clé La paire de cours se compose d'une partie publique et d'une partie privée. RSA commence essentiellement par générateur deux grands nombres premiers aléatoires, il ne commence pas nécessairement par un seul nombre.

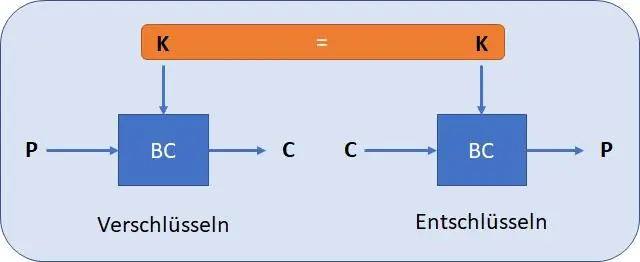

De plus, comment fonctionnent les clés symétriques ? Cryptage symétrique est un type de chiffrement où un seul clé (un secret clé ) est utilisé à la fois pour crypter et décrypter les informations électroniques. En utilisant cryptage symétrique algorithmes, les données sont converties sous une forme qui ne peut être comprise par quiconque Est-ce que ne pas posséder le secret clé pour le décrypter.

De cette façon, comment faire une clé symétrique ?

Pour créer des clés symétriques identiques sur deux serveurs différents

- Dans l'Explorateur d'objets, connectez-vous à une instance du moteur de base de données.

- Dans la barre Standard, cliquez sur Nouvelle requête.

- Créez une clé en exécutant les instructions CREATE MASTER KEY, CREATE CERTIFICATE et CREATE SYMMETRIC KEY suivantes.

Où sont utilisées les clés symétriques ?

Utilisations dans les systèmes informatiques modernes Cryptage symétrique des algorithmes sont utilisés dans de nombreux systèmes informatiques modernes pour améliorer la sécurité des données et la confidentialité des utilisateurs. L'avancé Chiffrement Standard (AES) qui est largement utilisé dans les applications de messagerie sécurisée et le stockage en nuage est un exemple frappant d'un symétrique chiffrer.

Conseillé:

Comment nettoyer les clés d'un ordinateur portable sans retirer les clés ?

Étapes Éteignez et débranchez votre ordinateur portable avant de faire tout nettoyage. Inclinez l'ordinateur portable à l'envers et tapotez-le doucement ou secouez-le. Vaporiser entre les touches avec de l'air comprimé pour éliminer la poussière. Essuyez les touches avec un chiffon en microfibre humide. Enlevez la saleté tenace avec un coton imbibé d'alcool inisopropylique

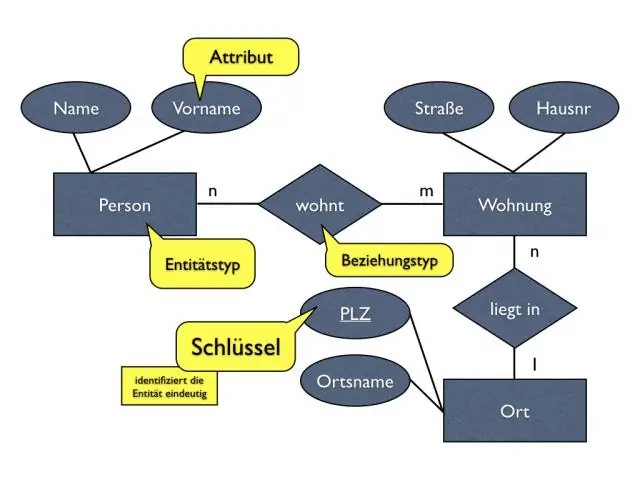

Que sont les clés primaires et les clés étrangères ?

Relation entre la clé primaire et la clé étrangère Une clé primaire identifie de manière unique un enregistrement dans la table de la base de données relationnelle, tandis qu'une clé étrangère fait référence au champ d'une table qui est la clé primaire d'une autre table

Où sont les mots-clés les plus recherchés ?

Mots clés les plus recherchés : listes des termes de recherche Google les plus populaires dans toutes les catégories Mots les plus recherchés sur Google Classement Volume de recherche par mots clés 1 Facebook 2 147 483 647 2 Youtube 1 680 000 000 3 Google 923 000 000

Que sont les algorithmes symétriques et asymétriques ?

Algorithmes symétriques : (également appelés « clé secrète ») utilisent la même clé pour le chiffrement et le déchiffrement; algorithmes asymétriques : (également appelés « clé publique ») utilisent des clés différentes pour le chiffrement et le déchiffrement. Distribution de clés : comment transmettons-nous les clés à ceux qui en ont besoin pour établir une communication sécurisée

Quelles sont les notes du conférencier, écrivez son objectif et quels sont les éléments clés à retenir sur les notes du conférencier ?

Les notes du conférencier sont un texte guidé que le présentateur utilise lors de la présentation d'une présentation. Ils aident le présentateur à se rappeler des points importants tout en faisant une présentation. Ils apparaissent sur la diapositive et ne peuvent être consultés que par le présentateur et non par le public