- Auteur Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

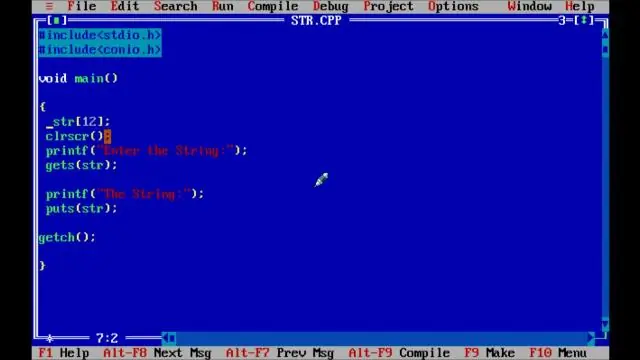

Fonction bibliothèque, obtient (s) lit une chaîne à partir de l'entrée standard dans un tableau pointé par s; et, met (s) écrit une chaîne pointée par s sur la sortie standard.

A savoir aussi, à quoi servent les puts and gets en C ?

C met () fonction Le met () est utilisée pour imprimer la chaîne sur la console qui est précédemment lue en utilisant obtient () ou fonction scanf(). Les met () renvoie une valeur entière représentant le nombre de caractères imprimés sur la console.

Sachez également, comment utilisez-vous C dans une phrase? Écrire une fonction scanf en c qui accepte la phrase de l'utilisateur

- #définir MAX 500.

- int main(){

- char arr[MAX];

- printf("Entrez n'importe quelle phrase pouvant inclure des espaces. ");printf("Pour quitter, appuyez sur la touche Entrée. ");

- scanf("%[^]s", arr);

- printf("%s", arr);

- renvoie 0; }

De même, on se demande, que veut dire puts en C ?

met () fonction dans C met () est une fonction de gestion de fichiers dans C langage de programmation qui est utilisé pour écrire une ligne sur l'écran de sortie.

Quelle est la différence entre puts et printf ?

La similitude est que les deux sont utilisés pour afficher du contenu à l'écran. Les différence est met est utilisé pour n'afficher que les chaînes. Cependant, imprimer est utilisé pour afficher des valeurs entières, flottantes, caractères, hexadécimales ainsi que des chaînes. met : met (chaîne1);

Conseillé:

Qui n'est en fait qu'une collection de fonctions middleware plus petites qui définissent des en-têtes de réponse HTTP liés à la sécurité ?

Helmet n'est en fait qu'une collection de fonctions middleware plus petites qui définissent des en-têtes de réponse HTTP liés à la sécurité : csp définit l'en-tête Content-Security-Policy pour aider à prévenir les attaques de scripts intersites et autres injections intersites

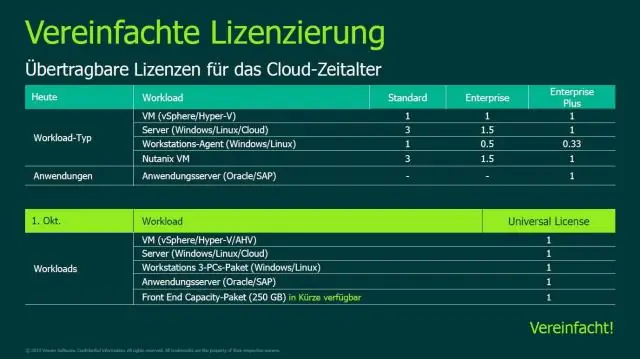

Comment Veeam obtient-il une licence ?

Avec le modèle de licence par socket, Veeam Backup & Replication est licencié en fonction du nombre de sockets CPU sur les hôtes protégés. Une licence est requise pour chaque socket de carte mère occupé, comme indiqué par l'API de l'hyperviseur. La licence n'est requise que pour les hôtes source - hôtes sur lesquels résident les machines virtuelles que vous sauvegardez ou répliquez

Qu'est-ce qui semble être un programme légitime mais qui est en réalité malveillant ?

Un cheval de Troie est un programme qui ne se réplique pas et qui semble légitime, mais qui, lors de son exécution, exécute en réalité des activités malveillantes et illicites. Les attaquants utilisent des chevaux de Troie pour voler les informations de mot de passe d'un utilisateur, ou ils peuvent simplement détruire des programmes ou des données sur le disque dur

Qu'est-ce que l'exploration de données et qu'est-ce qui n'est pas l'exploration de données ?

L'exploration de données se fait sans aucune hypothèse préconçue, donc l'information qui vient des données n'est pas pour répondre à des questions spécifiques de l'organisation. Pas d'exploration de données : l'objectif de l'exploration de données est l'extraction de modèles et de connaissances à partir de grandes quantités de données, et non l'extraction (extraction) des données elles-mêmes

D'où Apple obtient-il son coltan ?

Le premier dans la chaîne de distribution du coltan est l'extraction physique du minerai de la République démocratique du Congo. La majorité du coltan provient de ses mines orientales, qui sont souvent disputées et peuvent avoir une propriété discutable