- Auteur Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

Les Mêlée processus a généralement trois groupes de phases : avant-match, match et après-match. Chacun a un large ensemble de tâches qui doivent être effectuées. Ces trois phases sont un peu différents des autres projets de gestion méthodologies.

En conséquence, quel est le processus Scrum ?

Mêlée . Mêlée est un moyen agile de gérer un projet, généralement le développement de logiciels. Développement logiciel agileavec Mêlée est souvent perçu comme une méthodologie; mais plutôt que de regarder Mêlée comme méthodologie, pensez-y comme un cadre de gestion d'un traiter.

À côté de ci-dessus, qu'est-ce que le cycle de vie de Scrum ? Cycle de vie Scrum est un certain nombre d'étapes consécutives et d'étapes itératives qui doivent être effectuées lors de la réalisation de tout Mêlée projet. L'approche itérative est le principe principal de Cycle de vie Scrum . Le travail sur un Mêlée projet est subdivisé en segments appelés sprints.

A savoir aussi, quels sont les 4 principes fondamentaux de la méthodologie Agile ?

Quatre valeurs d'Agile Les quatre valeurs fondamentales du développement logiciel Agile comme indiqué par le Agile Les manifestes sont: les individus et les interactions sur les processus et les outils; travail Logiciel sur une documentation complète; collaboration avec les clients lors de la négociation du contrat; et.

Quels sont les 3 rôles Scrum ?

Trois indispensable les rôles pour mêlée Succès. UNE mêlée besoins de l'équipe Trois spécifique les rôles : propriétaire du produit, mêlée master, et l'équipe de développement. Et parce que mêlée les équipes sont interfonctionnelles, l'équipe de développement comprend des testeurs, des concepteurs, des spécialistes UX et des ingénieurs opérationnels en plus des développeurs.

Conseillé:

Quelles sont les phases de réponse aux incidents ?

Phases de réponse aux incidents. La réponse aux incidents est généralement divisée en six phases; préparation, identification, confinement, éradication, rétablissement et leçons apprises

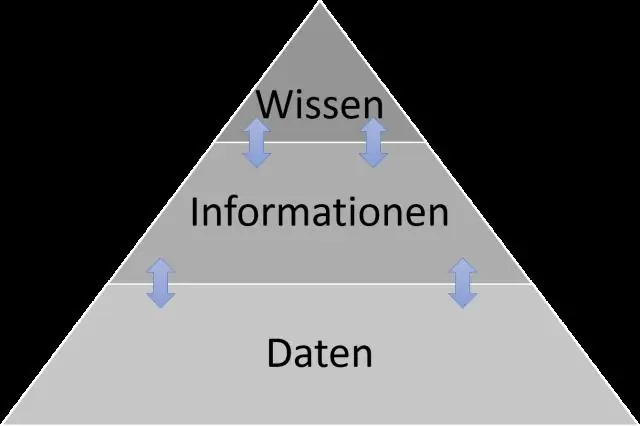

Quelles sont les différences entre les informations de données et les connaissances ?

Pour une donnée est « Faits et messages » pour d'autres « Un ensemble de faits discrets », « Symboles non encore interprétés » ou « Faits bruts ». Par conséquent, à mon avis, les données peuvent être définies comme « les données sont un ensemble de représentations de faits simples ». Ces connaissances sont des informations personnalisées et peuvent être recueillies par l'expérience ou l'étude

Quelles sont les phases d'intrusion des menaces de cybersécurité ?

Il y a différentes étapes qui sont concernées par l'intrusion de cybersécurité sont : Recon. Intrusion et dénombrement. Insertion de logiciels malveillants et mouvement latéral

Quelles sont les phases d'une cyberattaque ?

Les sept phases d'une cyberattaque Première étape - Reconnaissance. Avant de lancer une attaque, les pirates informatiques identifient d'abord une cible vulnérable et explorent les meilleurs moyens de l'exploiter. Deuxième étape - Armement. Troisième étape - Livraison. Quatrième étape - Exploitation. Cinquième étape - Installation. Sixième étape – Commandement et contrôle. Septième étape – Action sur l'objectif

Quelles sont les notes du conférencier, écrivez son objectif et quels sont les éléments clés à retenir sur les notes du conférencier ?

Les notes du conférencier sont un texte guidé que le présentateur utilise lors de la présentation d'une présentation. Ils aident le présentateur à se rappeler des points importants tout en faisant une présentation. Ils apparaissent sur la diapositive et ne peuvent être consultés que par le présentateur et non par le public