Table des matières:

- Auteur Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

Phases de réponse aux incidents. La réponse aux incidents est généralement divisée en six phases; préparation , identification, confinement, éradication, rétablissement et enseignements tirés.

Il faut également savoir quelles sont les phases du processus de développement de la réponse aux incidents ?

Deuble dit que les six étapes de la réponse aux incidents que nous devrions connaître sont préparation , identification, confinement, éradication, rétablissement et enseignements tirés.

De plus, quel est le processus de réponse aux incidents ? Réponse aux incidents est une approche organisée pour traiter et gérer les conséquences d'une atteinte à la sécurité ou d'une cyberattaque, également appelée informatique incident , ordinateur incident ou la sécurité incident . L'objectif est de gérer la situation d'une manière qui limite les dommages et réduit le temps et les coûts de récupération.

De même, les gens demandent, quelles sont les cinq étapes de la réponse aux incidents dans l'ordre ?

Les cinq étapes de la réponse aux incidents

- Préparation. La préparation est la clé d'une réponse efficace aux incidents.

- Détection et rapport. L'objectif de cette phase est de surveiller les événements de sécurité afin de détecter, d'alerter et de signaler les incidents de sécurité potentiels.

- Triage et analyse.

- Confinement et neutralisation.

- Activité post-incident.

Quelles sont les 6 étapes du traitement des preuves ?

Les six étapes sont préparation , identifications, confinement, éradication, rétablissement et enseignements tirés. Un processus très similaire a également été mis en place par le NIST sur le Computer Security Incident Handling Guide (pub.

Conseillé:

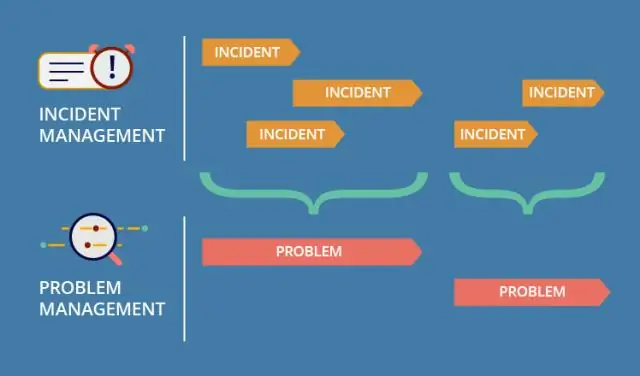

Quelle est la différence entre la gestion des incidents et la gestion des incidents majeurs ?

Ainsi, un MI consiste à reconnaître que la gestion normale des incidents et des problèmes ne va pas le couper. Un incident majeur est une déclaration d'état d'urgence. Un incident majeur est à mi-chemin entre un incident normal et un sinistre (où le processus de gestion de la continuité des services informatiques entre en jeu)

Quelles sont les phases de la méthodologie Scrum ?

Le processus Scrum comporte généralement trois groupes de phases : avant-match, jeu et après-match. Chacun a un large ensemble de tâches qui doivent être effectuées. Ces trois phases sont un peu différentes des autres méthodologies de gestion de projet

Quelles sont les phases d'intrusion des menaces de cybersécurité ?

Il y a différentes étapes qui sont concernées par l'intrusion de cybersécurité sont : Recon. Intrusion et dénombrement. Insertion de logiciels malveillants et mouvement latéral

Quelles sont les phases d'une cyberattaque ?

Les sept phases d'une cyberattaque Première étape - Reconnaissance. Avant de lancer une attaque, les pirates informatiques identifient d'abord une cible vulnérable et explorent les meilleurs moyens de l'exploiter. Deuxième étape - Armement. Troisième étape - Livraison. Quatrième étape - Exploitation. Cinquième étape - Installation. Sixième étape – Commandement et contrôle. Septième étape – Action sur l'objectif

Quelles sont les notes du conférencier, écrivez son objectif et quels sont les éléments clés à retenir sur les notes du conférencier ?

Les notes du conférencier sont un texte guidé que le présentateur utilise lors de la présentation d'une présentation. Ils aident le présentateur à se rappeler des points importants tout en faisant une présentation. Ils apparaissent sur la diapositive et ne peuvent être consultés que par le présentateur et non par le public