Table des matières:

- Auteur Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Dernière modifié 2025-06-01 05:08.

Les sept phases d'une cyberattaque

- Première étape - Reconnaissance. Avant de lancer un attaque , les pirates informatiques identifient d'abord une cible vulnérable et explorent les meilleurs moyens de l'exploiter.

- Deuxième étape - Armement.

- Troisième étape - Livraison.

- Quatrième étape - Exploitation.

- Cinquième étape - Installation.

- Sixième étape - Commandement et contrôle.

- Septième étape - Action sur l'objectif.

De même, quelles sont les étapes d'une cyberattaque ?

Les 6 étapes d'une cyberattaque malveillante

- Reconnaissance - Formant la stratégie d'attaque.

- Scan - Recherche de vulnérabilités.

- Exploit - Commencer l'attaque.

- Maintenance des accès - Rassembler autant de données que possible.

- Exfiltration - Vol de données sensibles.

- Prévention de l'identification - Dissimulation de la présence pour maintenir l'accès.

Aussi, quels sont les 4 types de cyberattaques ? Top 10 des types de cyberattaques les plus courants

- Attaques par déni de service (DoS) et par déni de service distribué (DDoS).

- Attaque de l'homme du milieu (MitM).

- Attaques de phishing et de spear phishing.

- Attaque au volant.

- Attaque par mot de passe.

- Attaque par injection SQL.

- Attaque par script intersite (XSS).

- Attaque d'écoute.

Bref, quelle est la première étape d'une cyberattaque ?

Reconnaissance: Au cours de la première étape du attaque cycle de la vie, cyber les adversaires planifient soigneusement leur méthode de attaque . Ils recherchent, identifient et sélectionnent les cibles qui leur permettront d'atteindre leurs objectifs. Les attaquants recueillent des informations via des sources accessibles au public, telles que Twitter, LinkedIn et des sites Web d'entreprise.

Que se passe-t-il pendant la phase d'enquête d'une cyberattaque ?

Les étape de l'enquête Les attaquants utiliseront tous les moyens disponibles pour trouver des vulnérabilités techniques, procédurales ou physiques qu'ils peuvent tenter d'exploiter. Ils utiliseront des informations open source telles que LinkedIn et Facebook, des services de gestion/recherche de noms de domaine et des médias sociaux.

Conseillé:

Quelles sont les phases de la méthodologie Scrum ?

Le processus Scrum comporte généralement trois groupes de phases : avant-match, jeu et après-match. Chacun a un large ensemble de tâches qui doivent être effectuées. Ces trois phases sont un peu différentes des autres méthodologies de gestion de projet

Quelles sont les phases de réponse aux incidents ?

Phases de réponse aux incidents. La réponse aux incidents est généralement divisée en six phases; préparation, identification, confinement, éradication, rétablissement et leçons apprises

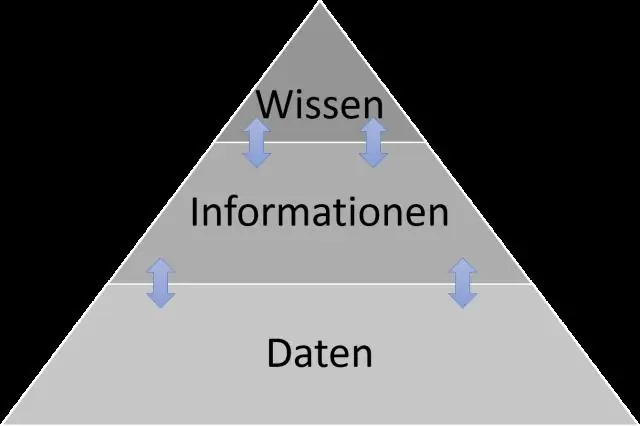

Quelles sont les différences entre les informations de données et les connaissances ?

Pour une donnée est « Faits et messages » pour d'autres « Un ensemble de faits discrets », « Symboles non encore interprétés » ou « Faits bruts ». Par conséquent, à mon avis, les données peuvent être définies comme « les données sont un ensemble de représentations de faits simples ». Ces connaissances sont des informations personnalisées et peuvent être recueillies par l'expérience ou l'étude

Quelles sont les phases d'intrusion des menaces de cybersécurité ?

Il y a différentes étapes qui sont concernées par l'intrusion de cybersécurité sont : Recon. Intrusion et dénombrement. Insertion de logiciels malveillants et mouvement latéral

Quelles sont les notes du conférencier, écrivez son objectif et quels sont les éléments clés à retenir sur les notes du conférencier ?

Les notes du conférencier sont un texte guidé que le présentateur utilise lors de la présentation d'une présentation. Ils aident le présentateur à se rappeler des points importants tout en faisant une présentation. Ils apparaissent sur la diapositive et ne peuvent être consultés que par le présentateur et non par le public