- Auteur Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

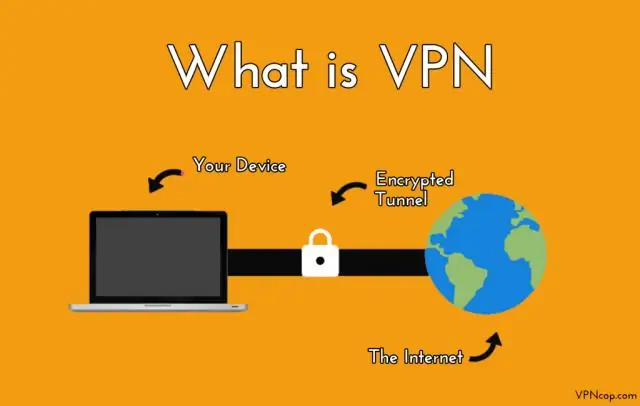

Mode agressif peut être utilisé dans la phase 1 VPN négociations, par opposition à Main mode . Mode agressif participe à moins d'échanges de paquets. Mode agressif est généralement utilisé pour l'accès à distance VPN (utilisateurs distants). Vous utiliseriez aussi mode agressif si un ou les deux pairs ont des adresses IP externes dynamiques.

De même, les gens demandent, qu'est-ce qu'un mode agressif ?

Mode agressif . Mode agressif compresse la négociation IKE SA en trois paquets, toutes les données requises pour la SA étant transmises par l'initiateur. Le répondeur envoie la proposition, le matériel de clé et l'ID, et authentifie la session dans le paquet suivant. L'initiateur répond en authentifiant la session.

Aussi, pourquoi le mode principal est-il plus sécurisé que le mode agressif ? Mode agressif peut-être pas aussi sécurise comme Mode principal , mais l'avantage de Mode agressif c'est que c'est plus rapide que le mode principal (car moins de paquets sont échangés). Mode agressif est généralement utilisé pour les VPN d'accès à distance. Mais vous utiliseriez aussi mode agressif si un ou les deux pairs ont des adresses IP externes dynamiques.

Ici, qu'est-ce que le mode principal et le mode agressif ?

Les différences entre Mode principal et mode agressif est simplement que dans Mode principal le condensé est échangé crypté car l'échange de clé de session a déjà négocié une clé de cryptage de session lorsque le condensé est échangé, alors que dans Mode agressif il est échangé en clair dans le cadre de la clé échange qui mènera

IKEv2 prend-il en charge le mode agressif ?

Non, IKEv2 n'a rien d'analogue à 'main mode ' et ' mode agressif ', et ils ont éliminé l'initiale 'rapide mode ', Quand IKEv1 a été écrit à l'origine, ils voulaient une séparation forte entre IKE et IPsec; ils avaient une vision où IKE pourrait être utilisé pour des choses autres qu'IPsec (autres "domaines d'interprétation").

Conseillé:

Qu'est-ce que le mode Masque rapide ?

Cliquez sur le bouton Mode Masque rapide dans la boîte à outils. Une superposition de couleur (semblable à un rubylithe) couvre et protège la zone en dehors de la sélection. Les zones sélectionnées ne sont pas protégées par ce masque. Par défaut, le mode Masque rapide colore la zone protégée à l'aide d'une superposition rouge opaque à 50 %

Quel mode de transmission est utilisé par les téléphones portables ?

Le GSM est une technologie de réseau cellulaire sans fil pour la communication mobile qui a été largement déployée dans la plupart des régions du monde. Chaque téléphone mobile GSM utilise une paire de canaux de fréquence, avec un canal pour envoyer des données et un autre pour recevoir des données

Comment désactiver le mode agressif sur Cisco ASA ?

Comment : Comment désactiver le mode agressif pour les connexions entrantes sur Cisco ASA (ASDM) Étape 1 : Connectez-vous à l'ASDM. Étape 2 : accédez à Configuration. Étape 3 : Accédez à Remote Access VPN. Étape 4 : Sous Accès réseau (client), accédez à Avancé > Paramètres IKE

Pourquoi le mode agressif est moins sécurisé ?

Le mode agressif n'est peut-être pas aussi sécurisé que le mode principal, mais l'avantage du mode agressif est qu'il est plus rapide que le mode principal (car moins de paquets sont échangés). Le mode agressif est généralement utilisé pour les VPN d'accès à distance. Mais vous utiliseriez également le mode agressif si un ou les deux pairs ont des adresses IP externes dynamiques

Qu'est-ce que le mode utilisateur et le mode noyau dans le système d'exploitation ?

Le système est en mode utilisateur lorsque le système d'exploitation exécute une application utilisateur telle que la gestion d'un éditeur de texte. La transition du mode utilisateur au mode noyau se produit lorsque l'application demande l'aide du système d'exploitation ou qu'une interruption ou un appel système se produit. Le bit de mode est mis à 1 en mode utilisateur