Table des matières:

- Auteur Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

C'est même possible avec une extension LCA pour définir quel protocole est autorisé ou refusé. Comme avec listes de contrôle d'accès standard , il y a un nombre spécifique gamme qui est utilisé pour spécifier une liste d'accès étendue; cette gamme est de 100-199 et 2000-2699.

De même, on peut se demander quelle est la gamme de liste d'accès standard ?

Accès standard - liste utilise le gamme 1-99 et prolongé gamme 1300-1999. Accès standard - liste est implémenté à l'aide de l'adresse IP source uniquement. Si numéroté avec Accès standard - liste est utilisé, alors rappelez-vous que les règles ne peuvent pas être supprimées.

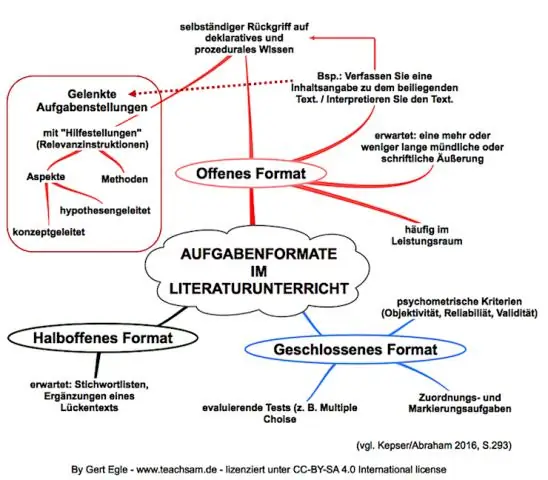

Sachez également qu'est-ce qu'une liste d'accès standard et étendue ? UNE la norme ACL peut autoriser ou refuser le trafiic en se basant uniquement sur la ou les adresses source. Un élargi ACL peut autoriser ou refuser le trafic en fonction à la fois des adresses source et de destination ainsi que des types de trafic tcp/udp/icmp.

De même, on peut se demander où se trouve la liste de contrôle d'accès standard et étendue ?

Listes de contrôle d'accès étendues doit être appliqué à proximité de la source des paquets afin qu'un paquet soit refusé à proximité de la source pour économiser les ressources du routeur et la bande passante plutôt qu'il soit transmis à proximité de la destination et éventuellement refusé.

Comment configurer les listes de contrôle d'accès ?

Pour configurer les listes de contrôle d'accès

- Créez une liste de contrôle d'accès MAC en spécifiant un nom.

- Créez une liste de contrôle d'accès IP en spécifiant un numéro.

- Ajoutez de nouvelles règles à la liste de contrôle d'accès.

- Configurez les critères de correspondance pour les règles.

- Appliquez l'ACL à une ou plusieurs interfaces.

Conseillé:

Quelle est la manière la plus courante pour laquelle les logiciels malveillants pénètrent dans une entreprise ?

Il existe de nombreuses approches courantes, mais voici quelques-unes des méthodes les plus populaires en raison de leur efficacité et de leur simplicité : Téléchargement de fichiers infectés sous forme de pièces jointes à des e-mails, à partir de sites Web ou via des activités de partage de fichiers. Cliquer sur des liens vers des sites Web malveillants dans des e-mails, des applications de messagerie ou des publications sur les réseaux sociaux

Quels sont les opérateurs qui peuvent être utilisés dans la clause where ?

La clause SQL WHERE permet de restreindre le nombre de lignes affectées par une requête SELECT, UPDATE ou DELETE. La clause WHERE peut être utilisée en conjonction avec des opérateurs logiques tels que AND et OR, des opérateurs de comparaison tels que,= etc. Lorsqu'elle est utilisée avec l'opérateur logique AND, tous les critères doivent être remplis

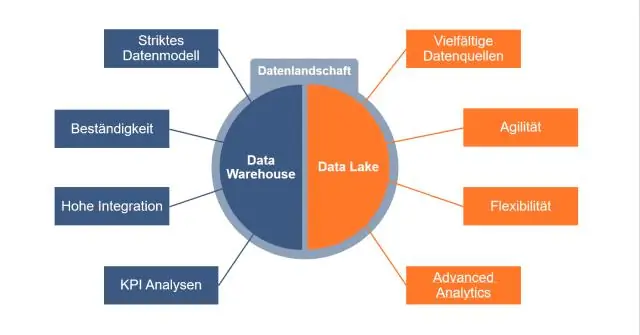

Combien de temps les données peuvent-elles être stockées dans l'entrepôt de données ?

10 années Par conséquent, comment les données sont-elles stockées dans un entrepôt de données ? Données est typiquement stocké dans un entrepôt de données grâce à un processus d'extraction, de transformation et de chargement (ETL), où les informations sont extraites de la source, transformées en de haute qualité Les données puis chargé dans un dépot .

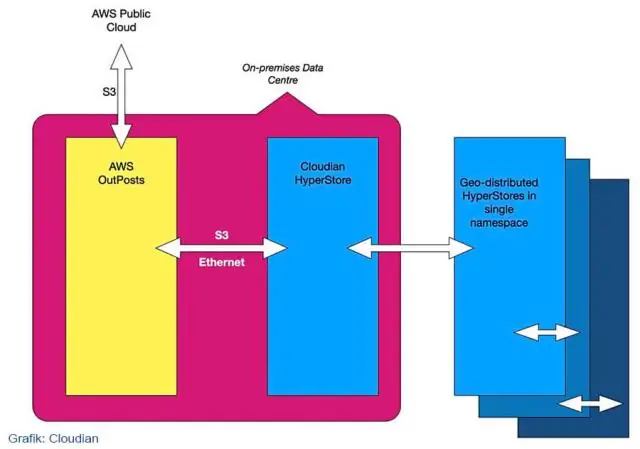

Les objets dans s3 peuvent-ils être livrés via Amazon CloudFront ?

Lorsque vous utilisez Amazon S3 comme origine pour votre distribution, vous placez tous les objets que vous souhaitez que CloudFront livre dans un compartiment Amazon S3. Vous pouvez utiliser n'importe quelle méthode prise en charge par Amazon S3 pour obtenir vos objets dans Amazon S3, par exemple, la console ou l'API Amazon S3, ou un outil tiers

Quel est le protocole d'accès multiple pour le contrôle d'accès aux canaux ?

9. Lequel des protocoles suivants est le protocole d'accès multiple pour le contrôle d'accès aux canaux ? Explication : Dans CSMA/CD, il traite de la détection de collision après qu'une collision s'est produite, alors que CSMA/CA traite de la prévention des collisions. CSMA/CD est l'abréviation de Carrier Sensing Multiple Access/Collision detection