- Auteur Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

Contrôle d'accès est une technique de sécurité qui détermine qui ou quoi peut afficher ou utiliser des ressources dans un environnement informatique. Physique contrôle d'accès limites accès versles campus, les bâtiments, les salles et les actifs informatiques physiques. Logique contrôle d'accès limite les connexions aux réseaux informatiques, aux fichiers système et aux données.

Par ailleurs, quels sont les 3 types de contrôle d'accès ?

Les trois types de contrôle d'accès Systèmes Contrôle d'accès les systèmes entrent Trois variantes: discrétionnaire Contrôle d'accès (DAC), Obligatoire Contrôle d'accès (MAC) et basé sur les rôles Contrôle d'accès (RBAC).

De même, quelles sont les sept grandes catégories de contrôle d'accès ? B: Le sept grandes catégories de contrôle d'accès sont directifs, dissuasifs, compensatoires, détectives, correctifs et de récupération.

De même, qu'est-ce que le contrôle d'accès en gardiennage ?

Un devoir clé d'un garde de sécurité isto contrôler les accès et sortie vers une installation ou une zone. Le but de contrôler accès et la sortie est de s'assurer que seules les personnes autorisées personnel , les véhicules et les matériaux sont autorisés à entrer, à se déplacer à l'intérieur et à quitter l'installation.

Qu'entend-on par contrôle d'accès obligatoire ?

En sécurité informatique, contrôle d'accès obligatoire (MAC) fait référence à un type de contrôle d'accès par lequel le système d'exploitation limite la capacité d'un sujet ou d'un initiateur à accès ou généralement effectuer une sorte d'opération sur un objet ou une cible. Les sujets et les objets ont chacun un ensemble d'attributs de sécurité.

Conseillé:

Pourquoi une base de données plate est-elle moins efficace qu'une base de données relationnelle ?

Une seule table à fichier plat est utile pour enregistrer une quantité limitée de données. Mais une grande base de données à fichier plat peut être inefficace car elle prend plus d'espace et de mémoire qu'une base de données relationnelle. Cela nécessite également l'ajout de nouvelles données à chaque fois que vous entrez un nouvel enregistrement, alors qu'une base de données relationnelle ne

Qu'est-ce que la conception de base de données logique et la conception de base de données physique ?

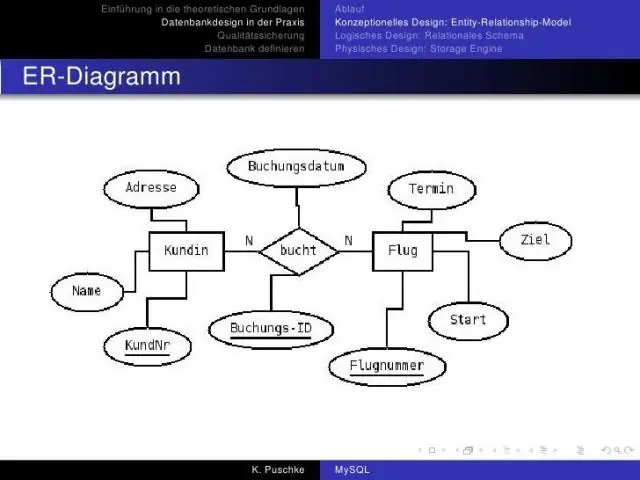

La modélisation de base de données logique comprend; ERD, diagrammes de processus métier et documentation des commentaires des utilisateurs; considérant que la modélisation physique de la base de données comprend; diagramme de modèle de serveur, documentation de conception de base de données et documentation de rétroaction des utilisateurs

Qu'est-ce que les données dans la base de données?

Les données, dans le contexte des bases de données, se réfèrent à tous les éléments individuels qui sont stockés dans une base de données, soit individuellement, soit sous forme d'ensemble. Les données d'une base de données sont principalement stockées dans des tables de base de données, qui sont organisées en colonnes qui dictent les types de données qui y sont stockées

Pourquoi le stockage de données orienté colonne rend-il l'accès aux données sur les disques plus rapide que le stockage de données orienté ligne ?

Les bases de données orientées colonnes (alias bases de données en colonnes) sont plus adaptées aux charges de travail analytiques car le format de données (format colonne) se prête à un traitement plus rapide des requêtes - analyses, agrégation, etc. D'autre part, les bases de données orientées lignes stockent une seule ligne (et tous ses colonnes) contiguës

Quel est le protocole d'accès multiple pour le contrôle d'accès aux canaux ?

9. Lequel des protocoles suivants est le protocole d'accès multiple pour le contrôle d'accès aux canaux ? Explication : Dans CSMA/CD, il traite de la détection de collision après qu'une collision s'est produite, alors que CSMA/CA traite de la prévention des collisions. CSMA/CD est l'abréviation de Carrier Sensing Multiple Access/Collision detection