Comment savoir s'il y a une panne Internet ou DSL dans ma région ? Allez sur att.com/pannes. Entrez votre code postal pour obtenir des informations générales sur la zone. Ou connectez-vous à votre compte pour des résultats personnalisés. Dernière modifié: 2025-01-22 17:01

Quel outil peut protéger les composants informatiques des effets des décharges électrostatiques ? Bracelet antistatique. suppresseur de surtension. UPS. SPS. Explication : Un bracelet antistatique égalise la charge électrique entre le technicien et l'équipement et protège l'équipement des décharges électrostatiques. Dernière modifié: 2025-01-22 17:01

Comme LIMIT fonctionne comme un attribut de l'instruction FETCH-INTO, vous pouvez donc ajouter le mot-clé LIMIT suivi d'un chiffre numérique spécifique qui spécifiera le nombre de lignes que la clause de collecte en bloc récupérera en une seule fois à la fin de FETCH -INTO déclaration. Dernière modifié: 2025-01-22 17:01

Dix, 10, X, tenner, décennie(adj) le nombre cardinal qui est la somme de neuf et un; la base du système décimal. Synonymes : décennie, cristal, ten-spot, ten, go, biscuit disco, ecstasy, ex, decennium, tenner, decennary, hug drug, billet de dix dollars. Dernière modifié: 2025-01-22 17:01

Utilisez la commande ip default-network pour que IGRP propage une route par défaut. EIGRP propage une route vers le réseau 0.0. 0.0, mais la route statique doit être redistribuée dans le protocole de routage. Dans les versions antérieures de RIP, la route par défaut créée à l'aide de la route ip 0.0. Dernière modifié: 2025-01-22 17:01

Si votre iPhone affiche « étendu », cela signifie que vous êtes actuellement en itinérance. Cela signifie que soit vous êtes dans un endroit où vous n'êtes pas dans la couverture Sprint, soit il y a un problème dans votre région qui fait que les tours Sprint près de chez vous ne fonctionnent pas correctement. Dernière modifié: 2025-01-22 17:01

ICMP (Internet Control Message Protocol) est situé au niveau de la couche réseau du modèle OSI (ou juste au-dessus dans la couche Internet, comme certains le prétendent), et fait partie intégrante de la suite de protocoles Internet (communément appelée TCP/IP ). ICMP se voit attribuer le numéro de protocole 1 dans la suite IP selon IANA.org. Dernière modifié: 2025-01-22 17:01

Un LUN est une section logique de stockage. Un LUN peut être soutenu par un seul disque ou plusieurs disques. Il peut également être alloué à partir d'un pool de disques/volume/agrégat selon la terminologie du fournisseur de stockage. Une banque de données est une description que VMware utilise pour une zone de stockage sur laquelle les machines virtuelles peuvent résider. Dernière modifié: 2025-01-22 17:01

Ces éléments constitutifs de la livraison continue sont : le développement et l'intégration continus, les tests continus. et. Libération continue. Dernière modifié: 2025-01-22 17:01

Créez un objet 3D par extrusion Sélectionnez l'objet. Choisissez Effet > 3D > Extruder et biseauter. Cliquez sur Plus d'options pour afficher la liste complète des options ou sur Moins d'options pour masquer les options supplémentaires. Sélectionnez Aperçu pour prévisualiser l'effet dans la fenêtre du document. Spécifiez les options : Position. Cliquez sur OK. Dernière modifié: 2025-01-22 17:01

Dans votre feuille de calcul Excel, cliquez sur Fichier > Options, puis sélectionnez Barre d'outils d'accès rapide dans le volet de gauche. Sous Choisir les commandes dans, sélectionnez Toutes les commandes. Dans la liste des commandes, faites défiler jusqu'à Effacer les formats, sélectionnez-le et cliquez sur le bouton Ajouter pour le déplacer vers la section de droite. Cliquez sur OK. Dernière modifié: 2025-01-22 17:01

Question originale : Comment installer des applications sur myLG smart TV qui ne sont pas disponibles dans le magasin de contenu LG ? Réponse : Non, vous ne pouvez pas. Le seul moyen de regarder d'autres contenus est d'acheter un Chromecast et de visualiser le contenu de votre téléphone sur le téléviseur. Ou vous pouvez acheter un Firestick byAmazon et le connecter à la télévision et installer des applications dessus. Dernière modifié: 2025-01-22 17:01

Pour vous connecter à Azure MySQL Server à l'aide de l'outil GUI MySQL Workbench : Lancez l'application MySQL Workbench sur votre ordinateur. Dans la boîte de dialogue Configurer une nouvelle connexion, saisissez les informations suivantes dans l'onglet Paramètres : Cliquez sur Tester la connexion pour tester si tous les paramètres sont correctement configurés. Dernière modifié: 2025-01-22 17:01

Différence entre le cryptage symétrique et asymétrique Le cryptage symétrique utilise une clé unique qui doit être partagée entre les personnes qui doivent recevoir le message tandis que le cryptage asymétrique utilise une paire de clé publique et une clé privée pour crypter et décrypter les messages lors de la communication. Dernière modifié: 2025-01-22 17:01

Un moyen facile de le faire, qui fonctionnera quelle que soit la carte mère que vous avez, éteignez l'interrupteur de votre alimentation pour l'éteindre (0) et retirez la pile bouton argentée de la carte mère pendant 30 secondes, remettez-la en place, rallumez l'alimentation et démarrez, elle devrait vous réinitialiser aux paramètres d'usine. Dernière modifié: 2025-01-22 17:01

Société ChangHong. Dernière modifié: 2025-01-22 17:01

Dans la logique classique, le syllogisme hypothétique est une forme d'argument valide qui est un syllogisme ayant un énoncé conditionnel pour l'une ou les deux de ses prémisses. Un exemple en anglais : Si je ne me réveille pas, alors je ne peux pas aller travailler. Si je ne peux pas aller travailler, je ne serai pas payé. Dernière modifié: 2025-01-22 17:01

Étape 1 : Mesurez le côté le plus court Tout d'abord, vous voudrez mesurer le côté le plus court de votre moustiquaire. Mesurez votre moustiquaire au 1/16 de pouce le plus proche. Étape 2 : mesurez le côté le plus long Ensuite, mesurez le côté le plus long de votre moustiquaire. Encore une fois, vous voudrez le mesurer au 1/16 de pouce le plus proche. Dernière modifié: 2025-01-22 17:01

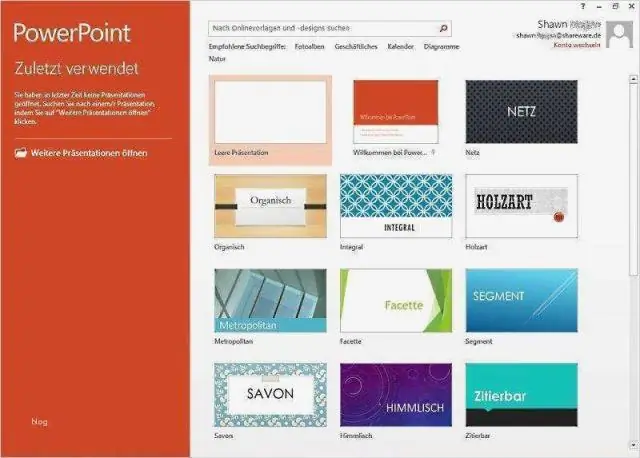

Microsoft propose une grande variété de modèles Word gratuitement et sans tracas. Que vous planifiez une fête de vacances, que vous soyez en charge de la newsletter de l'école ou que vous souhaitiez une combinaison de CV et de lettre de motivation assortie, vous pouvez trouver des modèles pour Word qui correspondent à vos besoins. Dernière modifié: 2025-01-22 17:01

Un périphérique virtuel Android (AVD) est une configuration de périphérique qui s'exécute sur l'émulateur Android. Il fournit un environnement Android spécifique à un appareil virtuel dans lequel nous pouvons installer et tester notre application Android. AVD Manager fait partie du SDK Manager pour créer et gérer les périphériques virtuels créés. Dernière modifié: 2025-01-22 17:01

La description. WannaCry est un crypto-virus ransomware, qui ciblait les ordinateurs exécutant le système d'exploitation Microsoft Windows en cryptant les données et en exigeant des paiements de rançon dans la crypto-monnaie Bitcoin. Le ver est également connu sous le nom de WannaCrypt, Wana Decrypt0r 2.0, WanaCrypt0r 2.0 et Wanna Decryptor. Dernière modifié: 2025-01-22 17:01

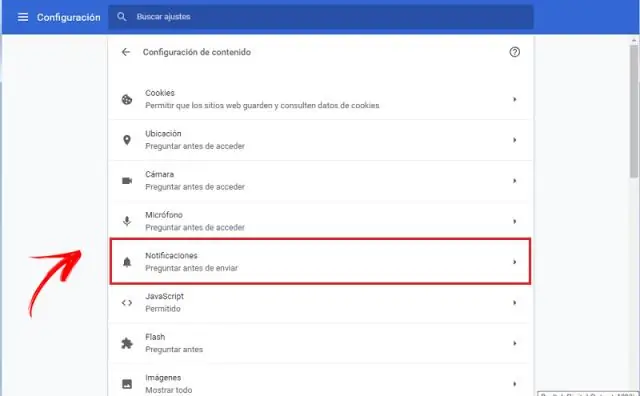

Désactiver l'avertissement de sécurité (non recommandé) Au début, ouvrez les propriétés Internet comme la méthode 6. Accédez à l'onglet Avancé. Maintenant, décochez la case Vérifier la révocation du certificat de l'éditeur et Vérifier la révocation du certificat du serveur. Dernière modifié: 2025-01-22 17:01

Une attaque d'arbre de Noël est une attaque très connue qui est conçue pour envoyer un paquet TCP très spécifiquement conçu à un périphérique sur le réseau. Il y a de l'espace configuré dans l'en-tête TCP, appelé flags. Et ces drapeaux sont tous activés ou désactivés, selon ce que fait le paquet. Dernière modifié: 2025-01-22 17:01

La taille maximale pour Batch Apex dans Salesforce est de 2000. Dernière modifié: 2025-06-01 05:06

Quelles sont les trois caractéristiques du panneau DOM ? Il vous permet de faire glisser et de déposer des éléments pour modifier leur ordre dans la mise en page. Il vous permet de modifier des éléments dynamiques lorsque vous êtes en mode Live View. Il vous permet de copier, coller, supprimer et dupliquer des éléments. Dernière modifié: 2025-01-22 17:01

Vous avez besoin d'un câble de moniteur pour connecter un écran numérique à un ordinateur de bureau ou à un ordinateur portable. Il existe quatre types courants de câbles disponibles pour cela. Ce sont VGA, DVI, HDMI et DisplayPort. Celui à choisir dépend des connecteurs de sortie disponibles sur votre ordinateur et des connecteurs d'entrée sur votre PCmonitor. Dernière modifié: 2025-01-22 17:01

Quelle est une directive appropriée pour l'utilisation d'un bidon d'air comprimé pour nettoyer un PC ? Utilisez un long flux d'air régulier de la canette. Ne pas pulvériser l'air comprimé avec le bidon à l'envers. N'utilisez pas d'air comprimé pour nettoyer un ventilateur de processeur. Dernière modifié: 2025-01-22 17:01

Si vous développez de la fièvre et des frissons, c'est probablement le signe d'une infection bactérienne grave. Laissez une épine ou un éclat de bois dans votre corps pendant quelques mois, et il est susceptible de se désintégrer et de stimuler davantage la réponse immunitaire de votre corps. Et toute infection non traitée peut se propager et provoquer une septicémie ou un empoisonnement du sang. Dernière modifié: 2025-01-22 17:01

Les impacts positifs d'Internet sont les suivants : Il fournit une communication efficace à l'aide de services de courrier électronique et de messagerie instantanée dans n'importe quelle partie du monde. Il améliore les interactions et les transactions commerciales, en économisant un temps vital. Les opérations bancaires et les achats en ligne ont rendu la vie moins compliquée. Dernière modifié: 2025-01-22 17:01

Mythologie classique. l'un des trois monstres sœurs communément représentés comme ayant des serpents pour cheveux, des ailes, des griffes d'airain et des yeux qui transformaient en pierre quiconque les regardait. Méduse, la seule Gorgone mortelle, a été décapitée par Persée. Dernière modifié: 2025-01-22 17:01

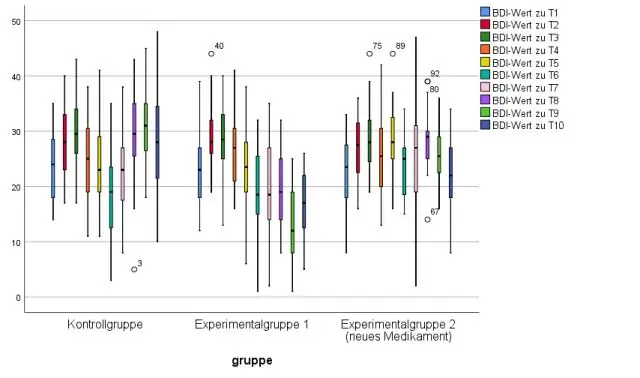

Une valeur aberrante multivariée est une combinaison de scores inhabituels sur au moins deux variables. Les deux types de valeurs aberrantes peuvent influencer le résultat des analyses statistiques. Les valeurs aberrantes existent pour quatre raisons. Une saisie de données incorrecte peut entraîner des données contenant des cas extrêmes. Dernière modifié: 2025-01-22 17:01

Piscine de stockage. Avec Synology NAS, vous pouvez combiner plusieurs disques en une seule unité de stockage appelée pool de stockage. Des volumes peuvent être créés sur des pools de stockage. Les volumes peuvent être étendus si un pool de stockage dispose d'un espace allouable. Différents types de RAID offrent différents niveaux de protection des données. Dernière modifié: 2025-01-22 17:01

Le code d'erreur est HTTP 404 (introuvable) et la description est la suivante : Le serveur d'origine n'a pas trouvé de représentation actuelle pour la ressource cible ou n'est pas disposé à divulguer son existence. Cette erreur signifie que le serveur n'a pas pu trouver la ressource demandée (JSP, HTML, images…) et renvoie le code d'état HTTP 404. Dernière modifié: 2025-01-22 17:01

Maintenez les deux boutons enfoncés jusqu'à ce que le logo Apple apparaisse à l'écran. Le logo doit apparaître entre dix et vingt secondes après que vous ayez commencé à appuyer sur les boutons. Une fois le logo Apple affiché, votre iPhone ou iPad redémarrera normalement. Dernière modifié: 2025-01-22 17:01

Oui, vous pouvez stocker des objets de différents types dans un ArrayList mais, comme pst mentionné, il est difficile de les traiter plus tard. Si les valeurs sont liées d'une manière ou d'une autre, vous feriez probablement mieux d'écrire une classe pour les contenir. Dernière modifié: 2025-01-22 17:01

Les télécommunications sont le moyen de transmission électronique d'informations à distance. Les informations peuvent être sous la forme d'appels téléphoniques vocaux, de données, de texte, d'images ou de vidéo. Aujourd'hui, les télécommunications sont utilisées pour organiser des systèmes informatiques plus ou moins distants en réseaux de télécommunications. Dernière modifié: 2025-01-22 17:01

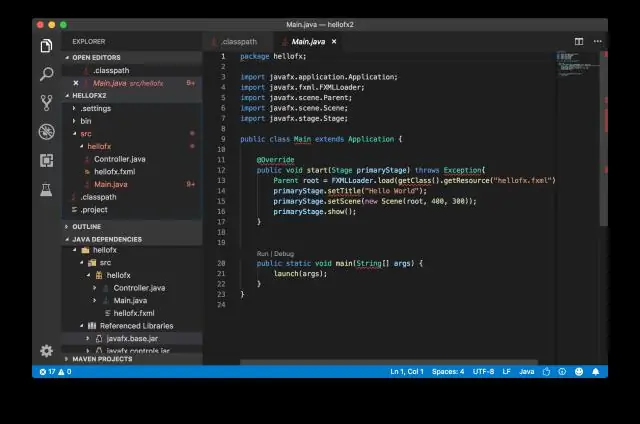

Le kit de développement logiciel (SDK) JavaFX fournit les outils et technologies de ligne de commande pour développer du contenu expressif pour les applications déployées sur les navigateurs, les ordinateurs de bureau et les appareils mobiles. Exécution JavaFX Desktop. Émulateur et environnement d'exécution JavaFX Mobile (Windows uniquement). Dernière modifié: 2025-01-22 17:01

Un fichier CRYPT est un fichier crypté créé par WhatsApp Messenger, une application de messagerie pour smartphone populaire. Il contient une archive de messages sauvegardés à partir de l'application WhatsApp. WhatsApp peut décrypter vos fichiers CRYPT enregistrés si vous êtes connecté avec le même compte Google que vous avez utilisé pour créer la sauvegarde. Dernière modifié: 2025-01-22 17:01

Des acajous peuvent être trouvés aux endroits suivants : Bosquet d'arbres Tai Bwo Wannai - 4 acajous sont à l'intérieur du bosquet. Jungle Kharazi - 2 arbres se trouvent dans le coin sud-est de la jungle. Atoll Ape - plusieurs acajous se trouvent au sud de la grande porte. Dernière modifié: 2025-01-22 17:01

Les classes, les composants logiciels et les microservices qui n'ont qu'une seule responsabilité sont beaucoup plus faciles à expliquer, comprendre et mettre en œuvre que ceux qui fournissent une solution pour tout. Cela réduit le nombre de bogues, améliore votre vitesse de développement et vous facilite la vie en tant que développeur de logiciels. Dernière modifié: 2025-01-22 17:01