Appuyez sur la touche Windows + X et choisissez Gestionnaire de périphériques. Lorsque le Gestionnaire de périphériques démarre, accédez à la section Cartes graphiques et localisez le pilote de votre carte graphique. Faites un clic droit sur le pilote et choisissez Désinstaller. Cochez Supprimer le pilote logiciel pour ce périphérique et cliquez sur OK. Dernière modifié: 2025-01-22 17:01

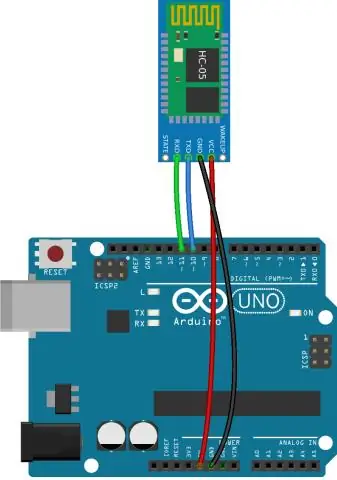

Le module Bluetooth HC-05 est un module Bluetooth SPP (Serial Port Protocol) facile à utiliser, conçu pour une configuration de connexion série sans fil transparente. Le module Bluetooth HC-05 fournit un mode de commutation entre le mode maître et le mode esclave, ce qui signifie qu'il ne peut utiliser ni la réception ni la transmission de données. Dernière modifié: 2025-01-22 17:01

Tout d'abord, cliquez sur « Visual Basic » dans le groupe « Code », sur l'onglet « Développeur » ou vous pouvez appuyer sur « Alt » + « F11 » dans votre clavier pour ouvrir l'éditeur VBA. Cliquez ensuite sur « Insérer », dans le menu déroulant, vous pouvez cliquer sur « Module ». Ensuite, double-cliquez pour ouvrir un nouveau module. Dernière modifié: 2025-01-22 17:01

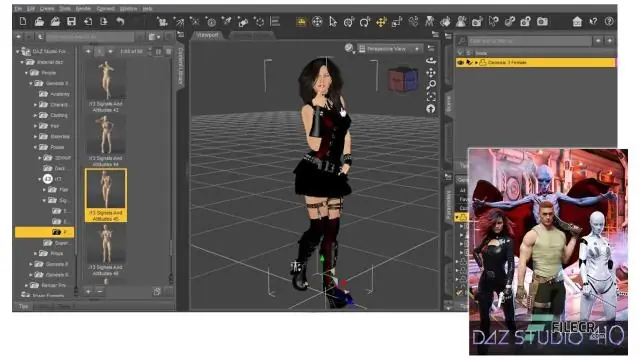

DAZ Studio est essentiellement : Pour les figurines POSING. Création d'animations. Rendu des résultats finaux (jpgs, pngs, films, etc.) Chiffres de mappage de gréement et de poids. Assembler vos scènes ensemble. Dernière modifié: 2025-01-22 17:01

Lang. OutOfMemoryError : l'erreur de dépassement de la limite de surcharge GC est une erreur renvoyée par la machine virtuelle Java pour indiquer que l'application passe plus de temps dans la récupération de place (GC) que dans le travail utile. Cette erreur est renvoyée par JVM lorsque l'application passe 98% du temps en récupération de place. Dernière modifié: 2025-01-22 17:01

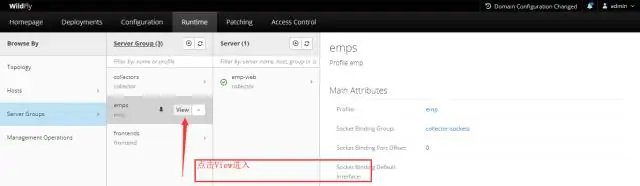

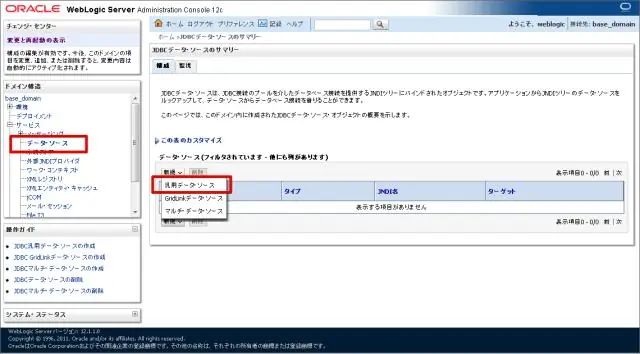

Cliquez sur le nœud Serveurs pour le développer et afficher les noms des serveurs actuellement administrés via la console. Cliquez sur le nom du serveur dont vous souhaitez afficher l'arborescence JNDI. Faites défiler jusqu'en bas du volet Configuration et cliquez sur le lien « Afficher l'arborescence JNDI ». Dernière modifié: 2025-01-22 17:01

Programme de certification EnCase Certified Examiner (EnCE) Étape 1 : Exigences de formation et d'expérience. Étape 2 : Remplissez la demande EnCE. Étape 3: Inscrivez-vous au test et au guide d'étude. Étape 4 : Passez la phase I (examen écrit) Étape 5 : Passez la phase II (examen pratique) Étape 6 : Certification EnCE et processus de renouvellement. Dernière modifié: 2025-06-01 05:06

VIDÉO Ensuite, comment ajouter une nouvelle table dans Entity Framework ? Vous pouvez ajouter cette table à un projet ASP.NET MVC en suivant ces étapes: Cliquez avec le bouton droit sur le dossier App_Data dans la fenêtre Explorateur de solutions et sélectionnez l'option de menu Ajouter , Nouveau Article.. Dernière modifié: 2025-01-22 17:01

Les quatre bits inférieurs du registre TMOD sont utilisés pour contrôler le temporisateur-0 et les quatre bits supérieurs sont utilisés pour contrôler le temporisateur-1. Les deux minuteries peuvent être programmées indépendamment pour fonctionner dans différents modes. Le registre TMOD a deux champs séparés à deux bits M0 et Ml pour programmer le mode de fonctionnement des temporisateurs. Dernière modifié: 2025-01-22 17:01

Comment supprimer les clés et les valeurs du registre Démarrez l'Éditeur du Registre en exécutant regedit à partir de n'importe quelle zone de ligne de commande de Windows. Dans le volet gauche de l'Éditeur du Registre, descendez jusqu'à ce que vous trouviez la clé de registre que vous souhaitez supprimer ou la clé qui contient la valeur de registre que vous souhaitez supprimer. Dernière modifié: 2025-01-22 17:01

Si vous n'avez pas encore téléchargé une nouvelle police, des milliers de polices sont disponibles en ligne. Afficher les polices disponibles Ouvrez le Panneau de configuration. Sélectionnez Apparence et personnalisation, puis Polices. Dans la fenêtre Polices, vous pouvez afficher ou supprimer chacune des polices actuellement installées sur Windows. Dernière modifié: 2025-01-22 17:01

Il existe trois façons d'obtenir la simultanéité dans iOS : Threads. Les files d'attente de répartition. Files d'attente d'opérations. Dernière modifié: 2025-01-22 17:01

Cela a à voir avec le coût des produits fabriqués et le coût des matières premières. Dans ce cas, le coût des matériaux nécessaires aux ventilateurs Corsair est élevé, donc le prix du produit va être élevé. Si le coût des matériaux était inférieur, le prix serait inférieur. Dernière modifié: 2025-06-01 05:06

9 réponses. Les tests unitaires du développeur d'abord, puis la revue de code, puis les tests QA, c'est comme ça que je le fais. Parfois, la revue de code a lieu avant les tests unitaires, mais généralement uniquement lorsque le réviseur de code est vraiment submergé et que c'est la seule fois où il peut le faire. Notre norme est de faire la revue du code avant que le produit ne passe au contrôle qualité. Dernière modifié: 2025-01-22 17:01

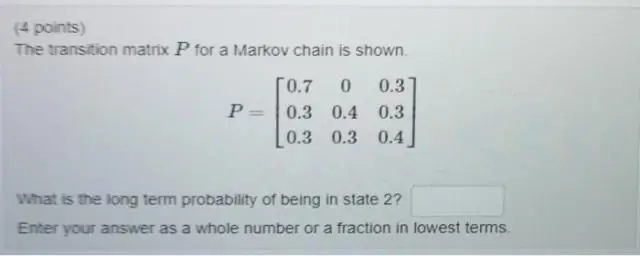

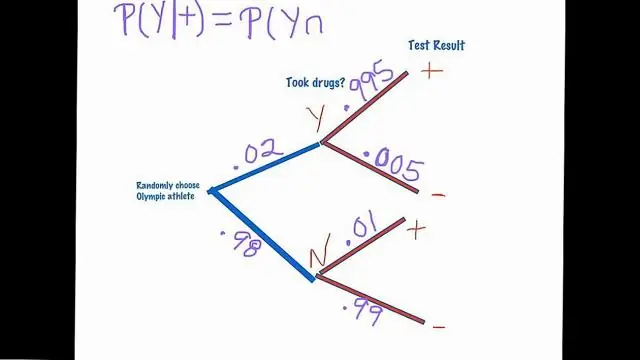

Une chaîne de Markov est un modèle stochastique décrivant une séquence d'événements possibles dans laquelle la probabilité de chaque événement ne dépend que de l'état atteint dans l'événement précédent. Dernière modifié: 2025-01-22 17:01

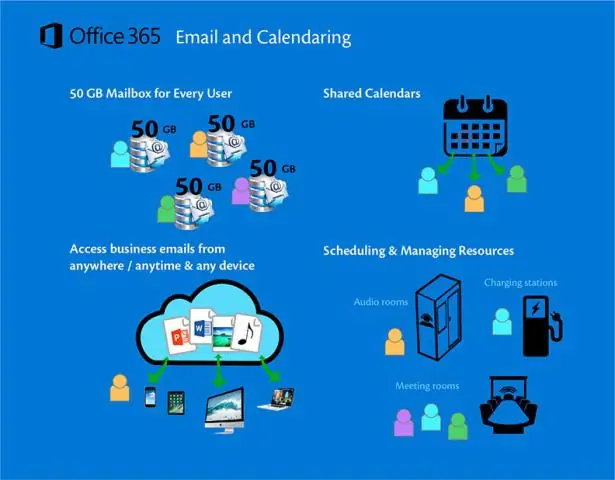

La migration par étapes est le processus qui se produit en tant que processus de déploiement Office 365. Ce processus se produit au fil du temps et migre les boîtes aux lettres Exchange vers Office 365. Dernière modifié: 2025-01-22 17:01

L'authentification unique (SSO) est un service d'authentification de session et d'utilisateur qui permet à un utilisateur d'utiliser un ensemble d'identifiants de connexion (par exemple, nom et mot de passe) pour accéder à plusieurs applications. Dernière modifié: 2025-01-22 17:01

Une classe concrète est une classe simple avec des membres tels que des méthodes et des propriétés. La classe décrit la fonctionnalité des objets qu'elle peut être utilisée pour instancier. Souvent, lorsque vous travaillez avec des hiérarchies d'héritage, la classe de base la moins spécialisée ne peut pas représenter pleinement un objet réel. Dernière modifié: 2025-01-22 17:01

Ping utilise ICMP (Internet Control Message Protocol). il n'utilise pas TCP ou UDP. Pour être plus précis, ICMP type8 (message de demande d'écho) et type 0 (message de réponse d'écho) sont utilisés. ICMP n'a pas de ports. Dernière modifié: 2025-01-22 17:01

Les applications Chrome peuvent servir de client réseau pour les connexions TCP et UDP. Ce document vous montre comment utiliser TCP et UDP pour envoyer et recevoir des données sur le réseau. Dernière modifié: 2025-01-22 17:01

Supprimer tous les surlignages et commentaires du texte Vous pouvez rapidement supprimer les surlignages et les commentaires du corps du texte de votre document. Sélectionnez le texte où vous souhaitez supprimer les surlignages et les commentaires. Pour les supprimer pour tout le corps du texte du document, appuyez sur Commande-A sur votre clavier. Dernière modifié: 2025-01-22 17:01

Microsoft System Center Configuration Manager (SCCM) est un produit Windows qui permet aux administrateurs de gérer le déploiement et la sécurité des appareils et des applications dans une entreprise. SCCM fait partie de la suite de gestion des systèmes Microsoft System Center. Dernière modifié: 2025-01-22 17:01

CIRF. ICFR signifie In-Channel Frequency Response. L'ICFR décrit la planéité de votre canal numérique 6 MHz. Lorsque le canal n'est pas plat, le signal numérique peut être déformé et l'équipement de réception peut avoir du mal à prendre des décisions concernant les bits reçus. Dernière modifié: 2025-01-22 17:01

La validation est un processus par lequel les données saisies dans la base de données sont vérifiées pour s'assurer qu'elles sont sensibles. Il ne peut pas vérifier si les données saisies sont correctes. Il ne peut que vérifier si les données ont un sens ou non. La validation est un moyen d'essayer de réduire le nombre d'erreurs pendant le processus de saisie des données. Dernière modifié: 2025-01-22 17:01

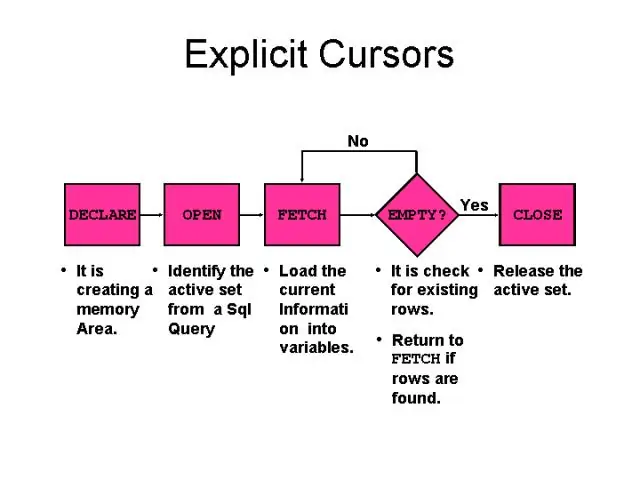

Curseur dynamique dans SQL Server. par suresh. Les curseurs dynamiques SQL sont exactement à l'opposé des curseurs statiques. Vous pouvez utiliser ce curseur dynamique SQL Server pour effectuer des opérations INSERT, DELETE et UPDATE. Contrairement aux curseurs statiques, toutes les modifications apportées au curseur dynamique refléteront les données d'origine. Dernière modifié: 2025-01-22 17:01

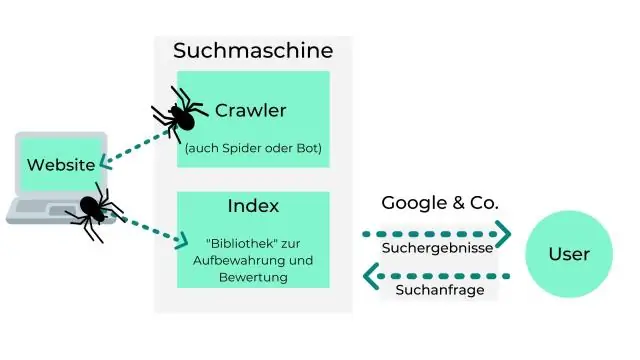

Le moteur de recherche est utilisé pour rechercher les informations présentes sur le Web. La recherche dans le moteur de recherche se fait à l'aide de mots clés. Certains des exemples de moteurs de recherche sont Google, Bing, Opera et Yahoo. Les moteurs de recherche ont pour but de localiser les informations que l'utilisateur recherche. Dernière modifié: 2025-01-22 17:01

Pour utiliser la fonction de zoom d'Internet Explorer, appuyez sur 'Ctrl' et '+' pour augmenter le niveau de zoom et sur 'Ctrl' '-' pour diminuer le niveau de zoom. Pour modifier la taille du texte par défaut d'Internet Explorer : a) Ouvrez le menu 'Page' à l'aide de votre souris ou en appuyant sur les touches 'Alt' et 'P'. Vous verrez alors 'Options Internet'. Dernière modifié: 2025-01-22 17:01

Google Analytics est un service gratuit d'analyse de site Web proposé par Google qui vous donne un aperçu de la façon dont les utilisateurs trouvent et utilisent votre site Web. Vous pouvez également utiliser des codes de suivi pour marquer et suivre toute campagne publicitaire, sociale, de relations publiques ou tout type de campagne sur n'importe quelle plate-forme/site Web. Dernière modifié: 2025-01-22 17:01

OnActivityCreated() : comme son nom l'indique, il est appelé une fois que l'onCreate() de l'activité est terminé. Il est appelé après onCreateView(), et est principalement utilisé pour les initialisations finales (par exemple, la modification des éléments de l'interface utilisateur). Dernière modifié: 2025-01-22 17:01

Nessus est un outil d'analyse de sécurité à distance, qui analyse un ordinateur et déclenche une alerte s'il découvre des vulnérabilités que des pirates malveillants pourraient utiliser pour accéder à tout ordinateur que vous avez connecté à un réseau. Dernière modifié: 2025-01-22 17:01

HTTPS (HTTP sur SSL) envoie tout le contenu HTTP sur un tunnel SSL, de sorte que le contenu et les en-têtes HTTP sont également cryptés. Oui, les en-têtes sont cryptés. Tout dans le message HTTPS est crypté, y compris les en-têtes et la charge de requête/réponse. Dernière modifié: 2025-01-22 17:01

Que faire de votre ancien Pi après la sortie du Raspberry Pi 4 ? 1 Essayez un autre système Smart Home. 2 Réinstallez-le en tant que système Smart Home pour un ami ou un membre de la famille. 3 Transformez votre vieux Raspberry en une machine rétro-gaming. 4 Transformez-le en Media Center. 5 Transformez-le en NAS. Dernière modifié: 2025-01-22 17:01

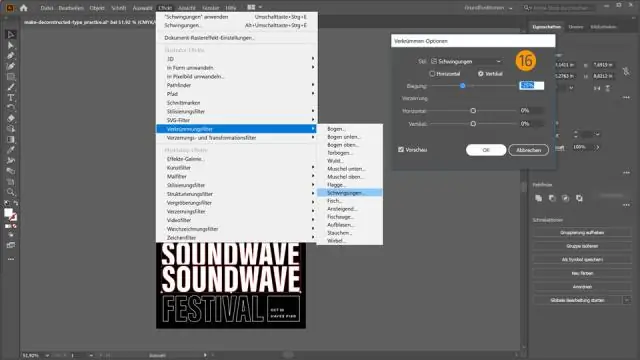

Modifier un pinceau Pour modifier les options d'un pinceau, double-cliquez sur le pinceau dans le panneau Pinceaux. Pour modifier l'illustration utilisée par un pinceau de dispersion, d'art ou de motif, faites glisser le pinceau dans votre illustration et apportez les modifications souhaitées. Dernière modifié: 2025-01-22 17:01

Le Moto G6 n'a pas de voyant de notification. Cependant, vous pouvez utiliser l'application Moto pour gérer votre notification. Dernière modifié: 2025-06-01 05:06

Chaincode est un programme, écrit en Go, node. js, ou Java qui implémente une interface prescrite. Chaincode s'exécute dans un conteneur Docker sécurisé isolé du processus homologue d'approbation. Chaincode initialise et gère l'état du grand livre à travers les transactions soumises par les applications. Dernière modifié: 2025-01-22 17:01

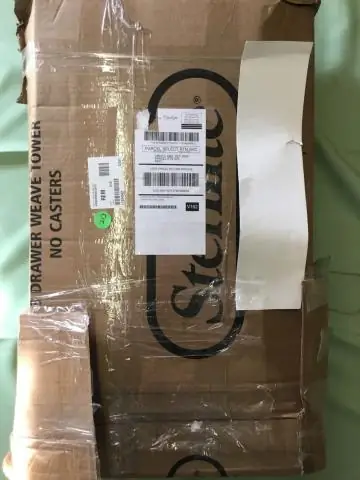

Le service de retour de colis est un service mis en place par USPS qui livre essentiellement tous les colis à un seul entrepôt. D'autres informations sur l'étiquette d'affranchissement prépayé identifient le commerçant. Les commerçants peuvent ensuite envoyer leur propre compagnie de fret récupérer tous les colis pour eux en vrac. Dernière modifié: 2025-01-22 17:01

Active Directory (AD) prend en charge à la fois Kerberos et LDAP – Microsoft AD est de loin le système de services d'annuaire le plus couramment utilisé aujourd'hui. AD prend en charge LDAP, ce qui signifie qu'il peut toujours faire partie de votre schéma global de gestion des accès. Active Directory n'est qu'un exemple de service d'annuaire prenant en charge LDAP. Dernière modifié: 2025-06-01 05:06

L'iPad de troisième génération (commercialisé sous le nom de ThenewiPad, familièrement appelé iPad 3) est une tablette, développée et commercialisée par Apple Inc. La tablette a été lancée dans dix pays le 16 mars 2012. Dernière modifié: 2025-01-22 17:01

Les nouvelles conceptions de relais temporisés utilisent des circuits électroniques avec des réseaux résistance-condensateur (RC) pour générer une temporisation, puis alimentent une bobine de relais électromécanique normale (instantanée) avec la sortie du circuit électronique. Dernière modifié: 2025-01-22 17:01

L'autre différence entre l'EVPL et l'EPL est le degré de transparence - alors que l'EPL est hautement transparent, ne filtrant que les trames de pause, EVPL est nécessaire pour homologuer ou supprimer la plupart des protocoles de contrôle de couche 2. Dernière modifié: 2025-01-22 17:01