WeChat est aussi sûr que les autres applications de messagerie et de communication populaires, car il nécessite l'enregistrement de l'utilisateur, un numéro de téléphone portable vérifié et un mot de passe pour se connecter. Cela permet de sécuriser votre compte, cependant, par défaut, WeChat garde l'utilisateur connecté à l'application. , même quand ils le ferment. Dernière modifié: 2025-01-22 17:01

Tout d'abord, assurez-vous que votre appareil Android est connecté au même réseau Wi-Fi que votre PC, puis ouvrez simplement l'application Spacedesk sur votre téléphone ou votre tablette. L'application devrait détecter automatiquement votre ordinateur, donc dans la plupart des cas, tout ce que vous aurez à faire est d'appuyer sur « Connecter » pour faire avancer les choses. Dernière modifié: 2025-01-22 17:01

Docker Datacenter (DDC) est un projet de services de gestion et de déploiement de conteneurs de Docker développé pour aider les entreprises à se familiariser avec leurs propres plates-formes compatibles Docker. Dernière modifié: 2025-01-22 17:01

Pour mettre un terme à tous les envois de catalogues, envoyez également votre demande à emeaprivacy@epsilon.com. Cela vous retirera de la liste de diffusion de toute société de catalogue qui utilise sa base de données. Si vous souhaitez vous désabonner des envois de collecte de fonds de bienfaisance, contactez les services de préférence de collecte de fonds pour faire connaître vos souhaits. Dernière modifié: 2025-01-22 17:01

VIDÉO A savoir également, comment réinitialiser mon répéteur WiFi pix link ? Il est également connu sous le nom de PIX - RELIER 300 Mbps 2.4G Prolongateur de portée sans fil . Instructions de réinitialisation matérielle pour PIX-LINK LV-WR09 v1 Lorsque le routeur est sous tension, appuyez sur le bouton de réinitialisation et maintenez-le enfoncé pendant 30 secondes.. Dernière modifié: 2025-01-22 17:01

Aharoni. Arial. Courrier Nouveau. Lucida Sans Unicode. Microsoft Sans Serif. Segoe UI Mono. Tahoma. Times New Roman. Dernière modifié: 2025-01-22 17:01

L'approche la plus douce (recommandée au début) consiste à essuyer la machine à écrire avec un chiffon humide ou un chiffon trempé dans de l'eau avec quelques gouttes de liquide vaisselle. Brosses : vous pouvez essayer des brosses à dents, des brosses à ongles, des brosses pour nettoyer les armes à feu ou les prothèses dentaires et les pinceaux d'artiste. Dernière modifié: 2025-01-22 17:01

Donc, si vous voulez comparer les arduinos avec les AVR (Uno, Nano, Leonardo) et les Arduinos avec les ARM (Due, Zero, Teensy), la grande différence EST que l'AVR est une architecture 8 bits, et l'ARM est une architecture 32 bits. Dernière modifié: 2025-01-22 17:01

Les enfants peuvent jouer sur le gazon artificiel toute l'année Le gazon naturel nécessite un entretien. Il doit être détaché, fertilisé, pulvérisé et des patchs doivent être semés ou réinstallés… Avec tout cet entretien, vos enfants ne seront pas autorisés sur votre pelouse pendant quelques semaines par an. Dernière modifié: 2025-01-22 17:01

Un abonné durable est un consommateur de messages qui reçoit tous les messages publiés sur un sujet, y compris les messages publiés lorsque l'abonné est inactif. Dernière modifié: 2025-01-22 17:01

Étapes Ouvrez un document HTML. Vous pouvez modifier un document HTML à l'aide d'un éditeur de texte tel que le Bloc-notes ou TextEdit sous Windows. Appuyez sur espace pour ajouter un espace normal. Pour ajouter un espace régulier, cliquez à l'endroit où vous souhaitez ajouter l'espace et appuyez sur la barre d'espace. Tapez pour forcer un espace supplémentaire. Insérer des espaces de différentes largeurs. Dernière modifié: 2025-06-01 05:06

L'heure Unix est un format date-heure utilisé pour exprimer le nombre de millisecondes qui se sont écoulées depuis le 1er janvier 1970 00:00:00 (UTC). Le temps Unix ne gère pas les secondes supplémentaires qui se produisent le jour supplémentaire des années bissextiles. Dernière modifié: 2025-01-22 17:01

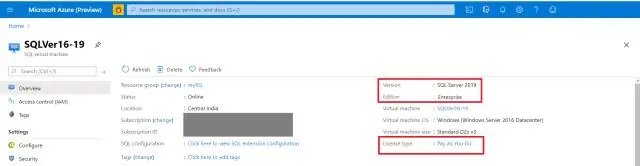

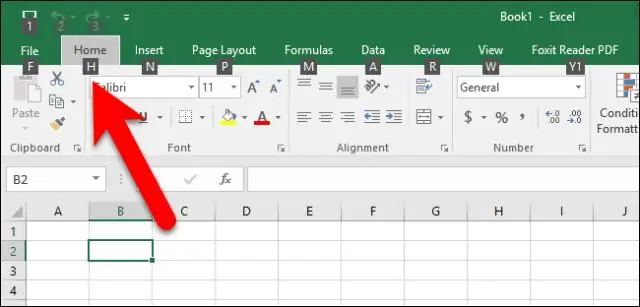

La première consiste à utiliser Enterprise Manager ou SQL Server Management Studio et à cliquer avec le bouton droit sur le nom de l'instance et à sélectionner Propriétés. Dans la section générale, vous verrez des informations telles que sur les captures d'écran suivantes. La 'Version du produit' ou 'Version' vous donne un numéro de la version qui est installée. Dernière modifié: 2025-01-22 17:01

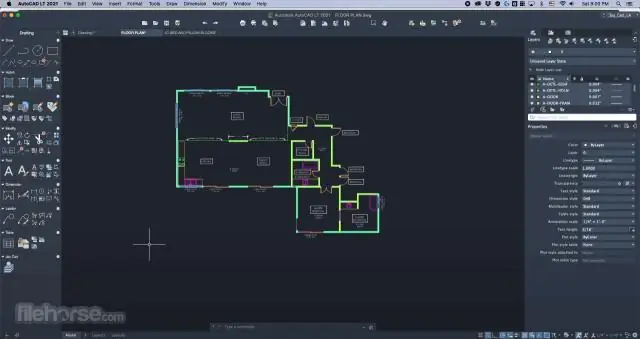

Autocad 2019. Dernière modifié: 2025-01-22 17:01

Le Un-carrier proposera les modèles Apple Watch Sport ci-dessous en magasin avec l'offre de financement T-Mobile de 0 $ d'acompte, sans intérêt jusqu'à épuisement des stocks, et en ligne au prix de détail complet (38 mm : 349 $; 42 mm : 399 $) sur T-Mobile.com. Dernière modifié: 2025-01-22 17:01

C n'est pas un langage orienté objet. C est un langage impératif à usage général, prenant en charge la programmation structurée. Parce que C n'est pas orienté objet, donc C++ a vu le jour afin d'avoir une fonctionnalité de POO et la POO est un modèle de langage de programmation organisé autour d'objets. Dernière modifié: 2025-01-22 17:01

OBJECTIF : extraire les crânes N'attendez PAS la fin de la bataille pour les extraire, sinon ils se lèveront et sauteront avant même que vous ne puissiez les approcher. Dès que vous en tuez un, sautez en bas et extrayez-le puis revenez en position défensive au-dessus du hangar. Vous devez extraire les quatre crânes. Dernière modifié: 2025-01-22 17:01

Pour créer une paire de clés à l'aide de la ligne de commande PGP, procédez comme suit : Ouvrez un interpréteur de commandes ou une invite DOS. Sur la ligne de commande, entrez : pgp --gen-key [ID utilisateur] --key-type [type de clé] --bits [bits #] --passphrase [passphrase] Appuyez sur 'Entrée' lorsque la commande est terminée. La ligne de commande PGP va maintenant générer votre paire de clés. Dernière modifié: 2025-01-22 17:01

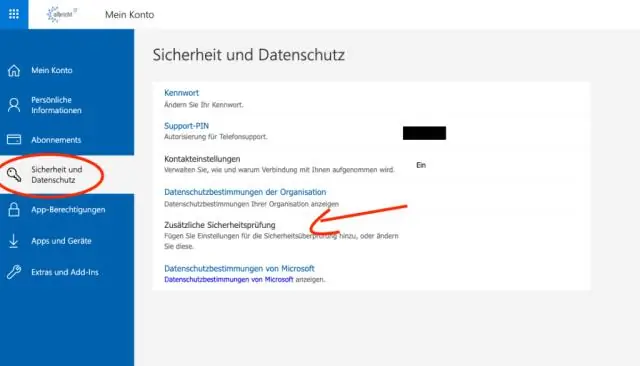

Dans le centre d'administration, accédez à Paramètres > Paramètres. Accédez à la page Sécurité et confidentialité. Si vous n'êtes pas un administrateur global d'Office 365, vous ne verrez pas l'option Sécurité et confidentialité. Sélectionnez la politique d'expiration du mot de passe. Dernière modifié: 2025-01-22 17:01

Dans la logique classique, le syllogisme hypothétique est une forme d'argument valide qui est un syllogisme ayant un énoncé conditionnel pour l'une ou les deux de ses prémisses. Un exemple en anglais : Si je ne me réveille pas, alors je ne peux pas aller travailler. Dernière modifié: 2025-01-22 17:01

Passer par référence. Le passage par référence signifie que l'adresse mémoire de la variable (un pointeur vers l'emplacement mémoire) est transmise à la fonction. Ceci est différent du passage par valeur, où la valeur d'une variable est transmise. Dernière modifié: 2025-01-22 17:01

Dans sa forme actuelle, l'appareil n'est toujours pas totalement transparent. Le plus flagrant est la carte SD, insérée en bas à gauche du téléphone, à côté de la carte SIM. Le microphone, l'appareil photo et les piles sont également visibles, bien que Polytron prévoie de les masquer avec un couvercle en verre plus foncé une fois qu'il sera mis en production. Dernière modifié: 2025-01-22 17:01

Indices composés. Dernière modifié: 2025-01-22 17:01

Éléments de niveau bloc Un élément de niveau bloc commence toujours sur une nouvelle ligne et occupe toute la largeur disponible (s'étire vers la gauche et la droite aussi loin que possible). L'élément est un élément de niveau bloc. Exemples d'éléments de niveau bloc :. Dernière modifié: 2025-01-22 17:01

La topologie WAN désigne la disposition de différents sites WAN ou la manière dont ils sont connectés les uns aux autres. La topologie appartient au domaine de couche 1 du modèle OSI. Les topologies WAN incluent BUS, Ring, Star, Mesh et hiérarchisé. Ils sont similaires aux topologies LAN mais avec quelques différences. Dernière modifié: 2025-01-22 17:01

L'attribut selector nous permet de définir comment Angular est identifié lorsque le composant est utilisé en HTML. Il indique à Angular de créer et d'insérer une instance de ce composant où il trouve la balise de sélection dans le fichier HTML parent de votre application angulaire. Dernière modifié: 2025-01-22 17:01

Ouvrez votre console Veeam. Dans la barre d'outils, sélectionnez l'option « Aide ». Sélectionnez « Informations sur la licence » Choisissez « Installer la licence ». Dernière modifié: 2025-01-22 17:01

L'onglet Echelle propose différentes options pour un axe de catégorie (x). Pour modifier le numéro auquel l'axe des valeurs commence ou se termine, saisissez un numéro différent dans la zone Minimum ou Maximum. Pour modifier l'intervalle des graduations et des lignes de grille, saisissez un nombre différent dans la zone Unité principale ou Unité mineure. Dernière modifié: 2025-01-22 17:01

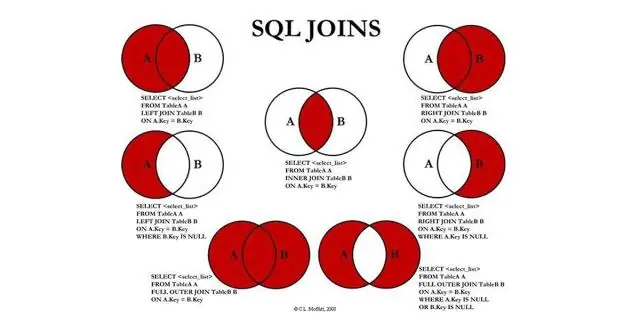

Qu'est-ce que la jointure interne en SQL ? L'INNER JOIN sélectionne toutes les lignes des deux tables participantes tant qu'il existe une correspondance entre les colonnes. Une clause SQL INNER JOIN est identique à la clause JOIN, combinant des lignes de deux tables ou plus. Dernière modifié: 2025-01-22 17:01

Bien que les mods Minecraft soient généralement assez sûrs, le téléchargement et l'installation de fichiers que vous trouvez sur Internet présentent toujours des risques. Certaines des préoccupations les plus importantes sont les suivantes : Le moditself peut contenir des logiciels malveillants, des logiciels espions ou un virus. Dernière modifié: 2025-01-22 17:01

Tout sur le flash de l'Instax Mini 9 Le flash peut s'ajuster en fonction de l'intensité de la lumière, mais c'est tout. Le flash du Mini 70, en revanche, ne se déclenchera pas si vous utilisez le mode Paysage par temps ensoleillé, alors qu'avec le Mini 90, vous avez la possibilité de l'éteindre complètement. Dernière modifié: 2025-01-22 17:01

Comment imprimer sur du papier cartonné Si vous prévoyez de charger du papier cartonné dans votre imprimante, retirez d'abord tout le papier du bac d'alimentation papier de l'imprimante. Chargez deux ou trois morceaux de papier cartonné dans le bac. Imprimez le document en utilisant les procédures normales. Vérifiez que votre document est bien imprimé sur le papier cartonné. Dernière modifié: 2025-01-22 17:01

Utiliser le portail Azure pour gérer les règles de pare-feu IP au niveau du serveur Pour définir une règle de pare-feu IP au niveau du serveur à partir de la page de présentation de la base de données, sélectionnez Définir le pare-feu du serveur dans la barre d'outils, comme le montre l'image suivante. Sélectionnez Ajouter une adresse IP client dans la barre d'outils pour ajouter l'adresse IP de l'ordinateur que vous utilisez, puis sélectionnez Enregistrer. Dernière modifié: 2025-01-22 17:01

CallableStatement est utilisé pour exécuter les procédures stockées. CallableStatement étend PreparedStatement. Ils sont : IN – utilisé pour transmettre les valeurs à la procédure stockée, OUT – utilisé pour conserver le résultat renvoyé par la procédure stockée et IN OUT – agit à la fois comme paramètre IN et OUT. Dernière modifié: 2025-06-01 05:06

Samsung a officiellement annoncé la nouvelle GalaxyTab S6, une tablette Android haut de gamme conçue à la fois pour le travail de productivité et les besoins de divertissement. Si cela vous semble familier, c'est parce que c'est le même pitch de base que l'iPad Pro d'Apple et la Surface Pro de Microsoft. Dernière modifié: 2025-01-22 17:01

Si vous utilisez un nouvel ordinateur HP Étape 1 : attendez la fin de la mise à jour de Windows 10. Étape 2 : Débarrassez-vous des programmes ou services à exécution automatique. Vérifiez les virus et les logiciels malveillants. Nettoyer le disque dur. Réparez le Registre Windows. Les mises à jour Windows « ennuyeuses ». Mise à niveau du matériel (SSD, RAM). Dernière modifié: 2025-01-22 17:01

Port TCP. Jenkins peut utiliser un port TCP pour communiquer avec les agents entrants (anciennement appelés « JNLP »), tels que les agents Windows. Depuis Jenkins 2.0, ce port est désactivé par défaut. Aléatoire : Le port TCP est choisi au hasard pour éviter les collisions sur le maître Jenkins. Dernière modifié: 2025-01-22 17:01

Combien de paires de fils sont utilisées avec le semi-duplex ? Une paire de fils avec un signal numérique transmettant ou recevant. Dernière modifié: 2025-01-22 17:01

Une classe est un modèle de code pour créer des objets. Les objets ont des variables membres et un comportement leur est associé. En python, une classe est créée par le mot-clé class. Un objet est créé à l'aide du constructeur de la classe. Cet objet sera alors appelé l'instance de la classe. Dernière modifié: 2025-01-22 17:01

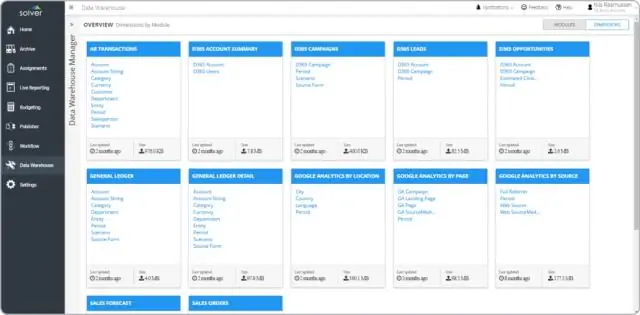

Un Data Warehouse est une base de données physique et unique. Et bien non! Aujourd'hui, EDW est quelque peu obsolète et inefficace en raison du volume, de la variété et de la vitesse des données volumineuses provenant du Cloud, des réseaux sociaux, des appareils mobiles et de l'IoT et est répartie sur des sites mondiaux dans une multitude de formats. Dernière modifié: 2025-01-22 17:01