Il s'agit uniquement de suivre les pas, le sommeil et 60 minutes de temps d'activité quotidien recommandé. Le Garmin vivofit jr. Le tracker d'activité résistant à l'eau pour enfants est résistant à l'eau jusqu'à 50 mètres. Dernière modifié: 2025-01-22 17:01

VIDÉO Ci-dessous, comment fonctionnent les vannes push connect ? Tous pousser -convient travail utilisant trois éléments principaux: un collet doté d'un anneau de dents en métal qui saisit fermement le tuyau, un ou plusieurs joints toriques qui créent un joint étanche et un mécanisme de verrouillage qui maintient le tout ensemble.. Dernière modifié: 2025-01-22 17:01

Plus de cœurs : de nombreux processeurs Intel Core i7 sont des puces à quatre cœurs avec Hyper-Threadingenabled. Fréquences plus élevées : les puces mobiles Corei7 à double cœur d'Intel ont généralement des vitesses d'horloge plus élevées que leurs homologues Core i5, même au même TDP. Plus de cache : les puces Core i7 contiennent 6 Mo ou 4 Mo de cache. Dernière modifié: 2025-01-22 17:01

L'équipe de développement doit saisir suffisamment sa portée pour pouvoir la planifier dans un sprint et encadrer une sorte d'engagement concernant sa mise en œuvre afin qu'un objectif de sprint puisse être atteint. Dans la pratique, cette norme est souvent appelée « Définition de Prêt ». Dernière modifié: 2025-01-22 17:01

Vous pouvez copier les données de hdfs vers le système de fichiers local de deux manières : bin/hadoop fs -get /hdfs/source/path /localfs/destination/path. bin/hadoop fs -copyToLocal /hdfs/source/chemin /localfs/destination/chemin. Dernière modifié: 2025-01-22 17:01

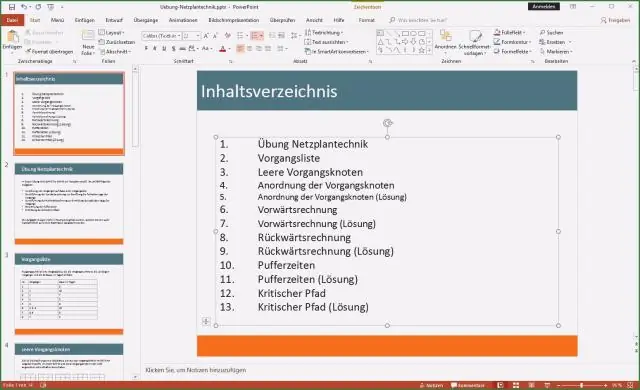

Quelle version de Bluebeam® Revu® ai-je ? Revu peut créer une table des matières avec des liens vers des pages dans un PDF. Si le PDF comprend déjà des signets, le processus est aussi simple que d'exporter les signets vers un nouveau PDF, puis d'insérer ce fichier au début du document original. Dernière modifié: 2025-01-22 17:01

Aperçu. Xcode 10 est disponible dans le Mac App Store et comprend des SDK pour iOS 12, watchOS 5, macOS 10.14 et tvOS 12. Xcode 10 prend en charge le débogage sur appareil pour iOS 8 et versions ultérieures, tvOS 9 et versions ultérieures, et watchOS 2 et versions ultérieures. Dernière modifié: 2025-01-22 17:01

Les ingénieurs de données sont un peu comme les héros méconnus du monde des données. Leur travail est incroyablement complexe, impliquant de nouvelles compétences et de nouvelles technologies. C'est vraiment difficile de construire de nouveaux pipelines ETL.' 'C'est plus difficile qu'un travail d'ingénieur logiciel ordinaire. Dernière modifié: 2025-01-22 17:01

La saillance visuelle (ou saillance visuelle) est la qualité perceptive subjective distincte qui fait que certains éléments du monde se démarquent de leurs voisins et attirent immédiatement notre attention. Dernière modifié: 2025-01-22 17:01

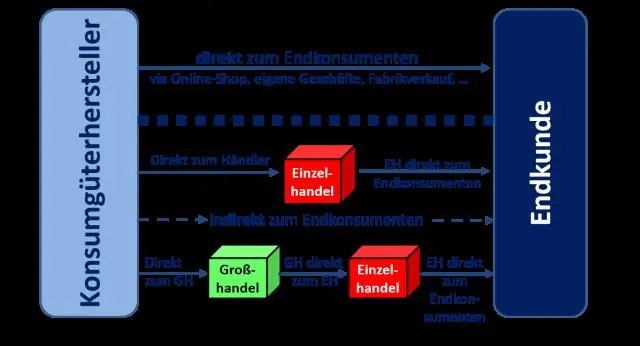

Centre de services local – généralement situé à proximité du client, sur place ou dans une succursale. Centre de services centralisé – indépendamment de la taille ou de la dispersion du client, le centre de services fournit des services d'assistance à partir d'un emplacement central unique. Peut aborder des considérations linguistiques, culturelles ou de fuseau horaire. Dernière modifié: 2025-06-01 05:06

Les polynômes du troisième degré sont également appelés polynômes cubiques. Les cubes ont ces caractéristiques : Une à trois racines. Deux ou zéro extrema. Les racines sont résolubles par des radicaux. Dernière modifié: 2025-01-22 17:01

SQL Server Data Tools (SSDT) est un outil de développement moderne pour créer des bases de données relationnelles SQL Server, des bases de données Azure SQL, des modèles de données Analysis Services (AS), des packages Integration Services (IS) et des rapports Reporting Services (RS). Dernière modifié: 2025-01-22 17:01

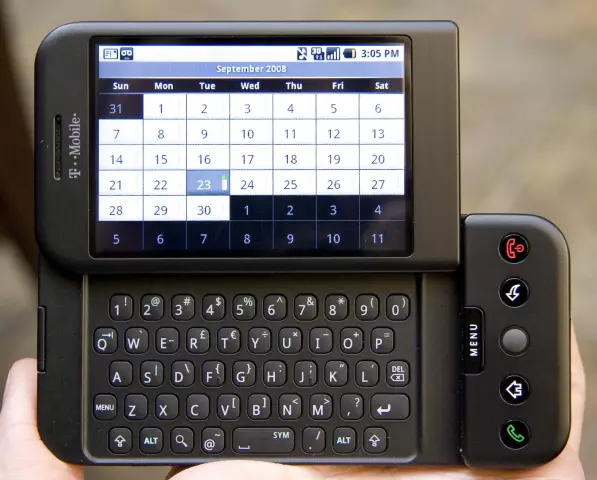

Mettre à niveau vers un nouvel appareil. Visitez une boutique T-Mobile pour découvrir notre large sélection d'appareils. Vous devez échanger un appareil éligible en bon état dans un magasin T-Mobile participant et passer à un appareil éligible en location; prévoir 30 jours entre les mises à niveau. Dernière modifié: 2025-01-22 17:01

Les trois parties d'un paragraphe : phrases thématiques, phrases d'accompagnement et conclusions Un paragraphe comporte trois parties principales. La première partie est la phrase du sujet. C'est ce qu'on appelle la phrase sujet parce qu'elle raconte le sujet ou l'idée principale du paragraphe. La deuxième partie principale du paragraphe est les phrases de soutien. Dernière modifié: 2025-01-22 17:01

Accédez au service de messagerie AT&T sur Yahoo à l'aide de n'importe quel navigateur Web. Cliquez sur le lien « Vérifier le courrier » pour accéder à la page de connexion AT&T. Tapez votre adresse e-mail BellSouth dans le champ "E-mail" et le mot de passe dans le champ "Mot de passe", puis cliquez sur "Connexion" pour vous connecter à votre compte de messagerie BellSouth. Dernière modifié: 2025-01-22 17:01

Vous pouvez utiliser Hangouts pour : Démarrer une conversation par chat ou un appel vidéo. Passez des appels téléphoniques en utilisant le Wi-Fi ou les données. Envoyez des SMS avec votre numéro de téléphone Google Voice ou Google Fi. Ce dont vous avez besoin pour utiliser Hangouts Un compte Google. Un ordinateur ou un téléphone avec une caméra et un microphone. Une connexion Internet ou de données. Dernière modifié: 2025-01-22 17:01

Installez l'ancienne version de java Étape 1 : accédez à l'URL de téléchargement JDK >> Faites défiler vers le bas et recherchez Java Archive >> Cliquez sur Télécharger. Étape 2: Les archives Java sont séparées par les versions 1,5,6,7,8. Étape 3 : Faites défiler vers le bas et choisissez la version spécifique que vous souhaitez télécharger; J'ai sélectionné Java SE Development Kit 8u60. Étape 4 : Étape 5 : Étape 6 : Étape 7 : Étape 8 :. Dernière modifié: 2025-01-22 17:01

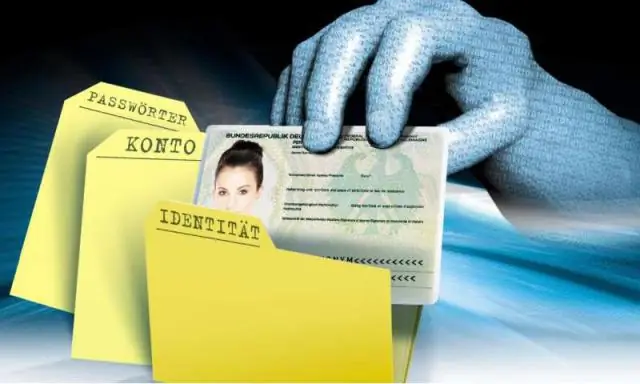

Comparez cela à l'identité externe. L'identité externe fait référence à la façon dont les autres personnes interprètent qui vous êtes et quelle est votre image publique en conséquence de ce que vous faites, dites et à quoi vous ressemblez. Votre identité extérieure apparaît lorsque les autres parlent de vous, vous jugent et vous traitent. Dernière modifié: 2025-01-22 17:01

CompTIA Security+ est membre de notre groupe de certifications avec un statut d'accréditation ISO/ANSI mondialement reconnu. Ils expirent trois ans après la date d'obtention et peuvent être renouvelés via notre programme de formation continue. Dernière modifié: 2025-01-22 17:01

Oui, le courrier déposé dans n'importe quel dépôt intérieur ou extérieur avant l'heure de collecte désignée est le même jour, le cachet de la poste faisant foi. Il ne porte pas nécessairement le cachet de la poste dans la même installation ou le même code postal que celui où il a été déposé, car, pour plus d'efficacité, il est agrégé et envoyé au centre de traitement et de distribution le plus proche. Dernière modifié: 2025-01-22 17:01

Une procédure est une unité de sous-programme constituée d'un groupe d'instructions PL/SQL. Chaque procédure dans Oracle a son propre nom unique par lequel elle peut être référencée. Cette unité de sous-programme est stockée en tant qu'objet de base de données. Les valeurs peuvent être passées dans la procédure ou extraites de la procédure via des paramètres. Dernière modifié: 2025-01-22 17:01

Redimensionnement d'une image à l'aide de Dreamweaver Cliquez sur l'image que vous souhaitez redimensionner. Cliquez sur l'un des points autour du bord de l'image. En outre, vous pouvez sélectionner l'image et dans la barre de propriétés en bas de l'écran, vous verrez deux cases avec des nombres et des pixels à la suite. Cliquez sur Modifier dans le menu du haut et cliquez sur Image. Dernière modifié: 2025-01-22 17:01

Les meilleurs ordinateurs portables 2019 : Dell XPS 13. Le meilleur ordinateur portable dans l'ensemble. Huawei MateBook 13. L'ordinateur portable au meilleur rapport qualité-prix. HP Spectre x360 (2019) Le meilleur ordinateur portable 2-en-1. MacBook Pro (16 pouces, 2019) Le meilleur ordinateur portable Apple. Zone Alienware-51m. Le meilleur ordinateur portable de jeu de 2019. Google Pixelbook Go. Ordinateur portable Microsoft Surface 3. Dell XPS 15 2-en-1. Dernière modifié: 2025-01-22 17:01

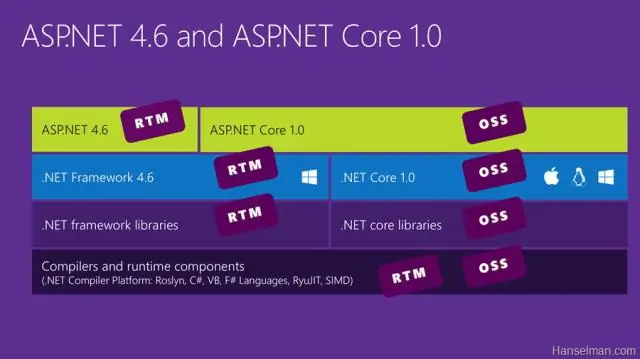

3 réponses. ASP.Net Core 2.0 est presque 2 fois plus rapide que ASP.net 4.6 et également du framework ASP.Net 4.7. Performances de Net Core, ASP.Net Core gagne mais. Net Framework présente également un certain avantage en raison de certaines fonctionnalités prédéfinies qui fonctionnent avec le framework asp.net. Dernière modifié: 2025-01-22 17:01

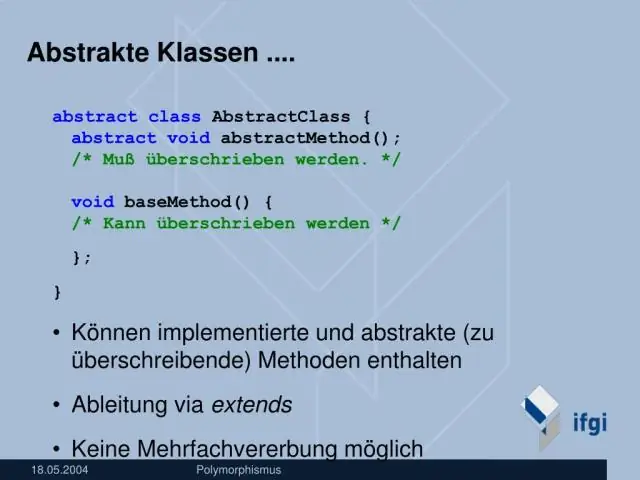

L'avantage d'utiliser une classe abstraite est que vous pouvez regrouper plusieurs classes apparentées en tant que frères et sœurs. Regrouper les classes est important pour garder un programme organisé et compréhensible. Les classes abstraites sont des modèles pour les futures classes spécifiques. Dernière modifié: 2025-01-22 17:01

JIRA est un outil développé par la société australienne Atlassian. Il est utilisé pour le suivi des bogues, le suivi des problèmes et la gestion de projet. Le nom « JIRA » est en fait hérité du mot japonais « Gojira » qui signifie « Godzilla ». L'utilisation de base de cet outil est de suivre les problèmes et les bogues liés à vos logiciels et applications mobiles. Dernière modifié: 2025-01-22 17:01

Tutum, Kitematic, dockersh, Weave et Centurion sont les outils les plus populaires dans la catégorie 'ContainerTools'. Dernière modifié: 2025-01-22 17:01

Sass est une extension de CSS3, ajoutant des règles imbriquées, des variables, des mixins, un héritage de sélecteur, etc. Il est traduit en CSS standard bien formaté à l'aide de l'outil de ligne de commande ou d'un plugin de framework Web. Donc Sass est un excellent moyen d'écrire une manière plus concise et fonctionnelle d'écrire CSS. Dernière modifié: 2025-01-22 17:01

De- un préfixe apparaissant dans les emprunts du latin (décider); également utilisé pour indiquer la privation, l'élimination et la séparation (déshumidifier), la négation (démérite; déranger), la descente (dégrader; déduire), l'inversion (déduire), l'intensité (décomposer). Dernière modifié: 2025-01-22 17:01

Plasmodium, un sporozoaire, cause le paludisme. Un protozoaire est également responsable de la destruction des maisons. Trichonympha, un zooflagellé, vit dans l'intestin des termites et permet aux termites de digérer la cellulose. La cellulose est le principal composant du bois, et l'ingestion de bois par les termites détruit le bois utilisé dans les maisons. Dernière modifié: 2025-01-22 17:01

Personnaliser les étapes du rapport TestNG html : il s'agit du modèle html pour personnaliser les rapports. suite principale. xml : ajoutez un écouteur de test dans ce fichier XML de la suite TestNG. CustomTestNGReporter. Faites un clic droit sur main-suite.xml, cliquez sur " Exécuter en tant que -> TestNG Suite " Après l'exécution, vous pouvez voir le rapport personnalisé par e-mail. Dernière modifié: 2025-01-22 17:01

Les transporteurs de courrier sont principalement responsables de la collecte et de la livraison du courrier traité par l'USPostal Service (USPS). Ce sont des employés fédéraux qui doivent répondre à des normes strictes pour être embauchés. Les transporteurs postaux USPS livrent le courrier aux foyers et aux entreprises dans les villes et les zones rurales. Dernière modifié: 2025-01-22 17:01

Une plate-forme est un groupe de technologies utilisées comme base sur laquelle d'autres applications, processus ou technologies sont développés. En informatique personnelle, une plate-forme est le matériel de base (ordinateur) et le logiciel (système d'exploitation) sur lesquels les applications logicielles peuvent être exécutées. Dernière modifié: 2025-01-22 17:01

Un groupe de disponibilité à l'échelle en lecture est un groupe de bases de données copiées vers d'autres instances de SQL Server pour la charge de travail en lecture seule. Un groupe de disponibilité prend en charge un ensemble de bases de données principales et un à huit ensembles de bases de données secondaires correspondantes. Les bases de données secondaires ne sont pas des sauvegardes. Dernière modifié: 2025-01-22 17:01

Salut Neerja, pour exécuter plusieurs cas de test à l'aide de la suite de tests TestNG dans le sélénium, effectuez ces étapes une par une : Faites un clic droit sur le dossier Projet, allez dans Nouveau et sélectionnez "Fichier". Dans l'assistant Nouveau fichier, ajoutez le nom du fichier en tant que 'testng. xml' et cliquez sur le bouton Terminer. Il ajoutera testng. Exécutez maintenant le fichier xml en faisant un clic droit sur le testng. Dernière modifié: 2025-01-22 17:01

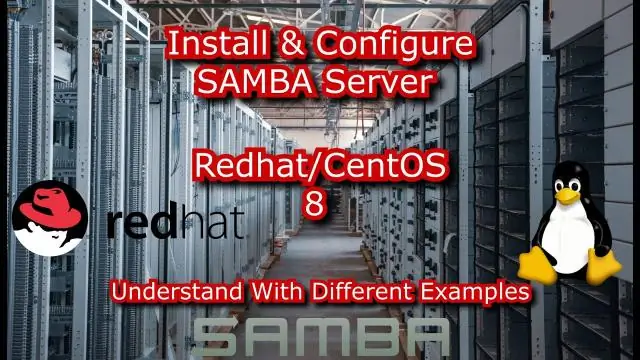

Samba. Samba est une implémentation open source des protocoles Server Message Block (SMB) et Common Internet File System (CIFS) qui fournit des services de fichiers et d'impression entre les clients sur différents systèmes d'exploitation. Dernière modifié: 2025-01-22 17:01

Utilisation d'un pool de threads sous Android. Le pool de threads est une file d'attente de tâches FIFO unique avec un groupe de threads de travail. Les producteurs (par exemple le fil d'interface utilisateur) envoient des tâches à la file d'attente de tâches. Chaque fois que des threads de travail dans le pool de threads deviennent disponibles, ils suppriment les tâches du début de la file d'attente et commencent à les exécuter. Dernière modifié: 2025-01-22 17:01

Les fonctions chop et chomp de Perl peuvent souvent être une source de confusion. Non seulement ils se ressemblent, mais ils font des choses similaires. Malheureusement, il existe une différence critique : ?chop supprime complètement le dernier caractère de la chaîne, tandis que chomp ne supprime que le dernier caractère s'il s'agit d'une nouvelle ligne. Dernière modifié: 2025-01-22 17:01

Adresses IPv4 privées Nom RFC1918 Plage d'adresses IP Nombre d'adresses Bloc de 24 bits 10.0.0.0 – 10.255.255.255 16777216 Bloc de 20 bits 172.16.0.0 – 172.31.255.255 1048576 Bloc de 16 bits 192.168.0.0 – 192.168.255.255 65536. Dernière modifié: 2025-06-01 05:06

Bokeh est un projet parrainé fiscalement de NumFOCUS, une organisation à but non lucratif dédiée au soutien de la communauté de calcul scientifique open source. Si vous aimez Bokeh et que vous souhaitez soutenir notre mission, pensez à faire un don pour soutenir nos efforts. Dernière modifié: 2025-01-22 17:01