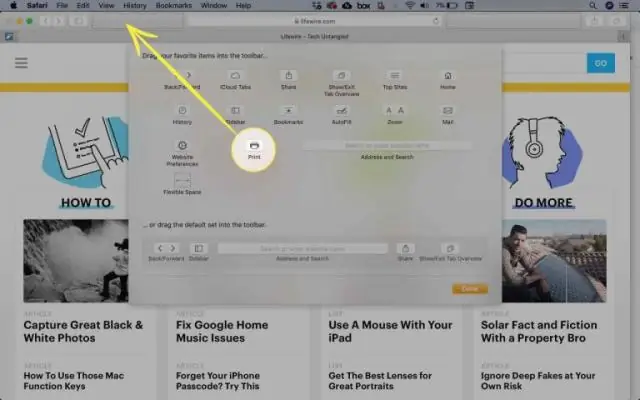

Suppression de la barre d'outils de Safari En haut de votre navigateur, sélectionnez Safari dans la barre de menus. Sélectionnez Préférences dans le menu déroulant. Cliquez sur l'onglet "Extensions". Mettez en surbrillance l'extension (par exemple televisionfanatic, dailybibleguide, etc.). Cliquez sur le bouton Désinstaller. Dernière modifié: 2025-01-22 17:01

Vous pouvez détacher les documents que vous ne souhaitez pas conserver dans la liste des documents récents. Choisissez le menu Application → Documents récents. Dans la liste Documents récents, cliquez sur l'icône épinglée à droite du fichier que vous souhaitez désépingler. Noter:. Dernière modifié: 2025-01-22 17:01

Chaîne : « Hello, World » (séquence de caractères. Dernière modifié: 2025-01-22 17:01

Que sont les robots des réseaux sociaux ? Un type de boton un réseau de médias sociaux utilisé pour générer automatiquement des messages, défendre des idées, agir en tant qu'abonné des utilisateurs et en tant que faux compte pour gagner lui-même des abonnés. On estime que 9 à 15% des comptes Twitter peuvent être des robots sociaux. Dernière modifié: 2025-01-22 17:01

Les WebSockets s'exécutent généralement à partir de navigateurs se connectant au serveur d'applications via un protocole similaire à HTTP qui s'exécute sur TCP/IP. Ils sont donc principalement destinés aux Applications Web qui nécessitent une connexion permanente à son serveur. D'autre part, les sockets simples sont plus puissants et génériques. Dernière modifié: 2025-01-22 17:01

La différence fondamentale entre le plâtre acrylique et silicone. TA 11 Acrylique RenderVoir plus forment une barrière à la vapeur d'eau (caractéristique de haute résistance à la diffusion), tandis que les silicones sont perméables à la vapeur. De plus, il ne convient pas à la rénovation de murs humides, car ils empêchent l'évaporation de l'eau. Dernière modifié: 2025-01-22 17:01

Suffixe ation formant les noms. indiquant une action, un processus, un état, une condition ou un résultat : arbitrage, cogitation, hibernation, modération Étymologie : du latin -ātiōn-, suffixe des noms abstraits, de -ātus -ate1 + -iōn -ion. Dernière modifié: 2025-01-22 17:01

L'algorithme de cryptage RSA ou Rivest-Shamir-Adleman est l'une des formes de cryptage les plus puissantes au monde. Il prend en charge des longueurs de clé incroyablement longues et il est typique de voir des clés de 2048 et 4096 bits. RSA est un algorithme de chiffrement asymétrique. Dernière modifié: 2025-06-01 05:06

L'élagage VTP ne doit être activé que sur les serveurs VTP, tous les clients du domaine VTP activeront automatiquement l'élagage VTP. Par défaut, les VLAN 2 à 1001 sont éligibles à l'élagage, mais le VLAN 1 ne peut pas être élagué car il s'agit d'un VLAN administratif. Les versions 1 et 2 de VTP prennent en charge l'élagage. Dernière modifié: 2025-06-01 05:06

HTML Multimédia. HTML vous aide à ajouter des fichiers multimédias sur votre site Web en fournissant diverses balises multimédias. Ces balises incluent AUDIO, VIDEO, EMBED et OBJECT. La balise AUDIO est utilisée pour afficher le fichier audio sur la page Web, tandis que la balise VIDEO est utilisée pour afficher les fichiers vidéo sur la page Web. Dernière modifié: 2025-01-22 17:01

Réponse Pour créer un ensemble de cartes mémoire dans Word de Microsoft 13, sélectionnez Nouveau, puis tapez carte mémoire dans la zone de recherche. Pour créer une carte mémoire dans Word de Microsoft 7, vous devez cliquer sur « fichier » puis « nouveau », puis vous verrez une sélection de modèles parmi lesquels choisir. Dernière modifié: 2025-01-22 17:01

Un WSDL est un document XML qui décrit un service Web. Il s'agit en fait de Web Services Description Language. SOAP est un protocole basé sur XML qui vous permet d'échanger des informations sur un protocole particulier (peut être HTTP ou SMTP, par exemple) entre les applications. Dernière modifié: 2025-01-22 17:01

Éteignez votre ordinateur et maintenez enfoncé le bouton d'alimentation + Commande R. Attendez que la barre de chargement apparaisse à l'écran pendant que votre Mac démarre en mode Recovery. Ensuite, choisissez Utilitaire de disque > Continuer > Terminal d'utilitaires. Tapez « resetpassword » (en un seul mot) et cliquez sur Retour. Dernière modifié: 2025-01-22 17:01

Pour répondre à un appel vidéo entrant : une fenêtre Hangouts d'un appelant s'ouvrira dans le coin inférieur droit de votre page Google Hangouts. Vous pouvez soit cliquer sur le bouton Répondre pour accepter l'appel, soit sur le bouton Refuser si vous êtes trop occupé pour parler ou si vous ne connaissez pas la personne qui vous appelle. Dernière modifié: 2025-01-22 17:01

Protocoles utilisés : suite de protocoles Internet. Dernière modifié: 2025-01-22 17:01

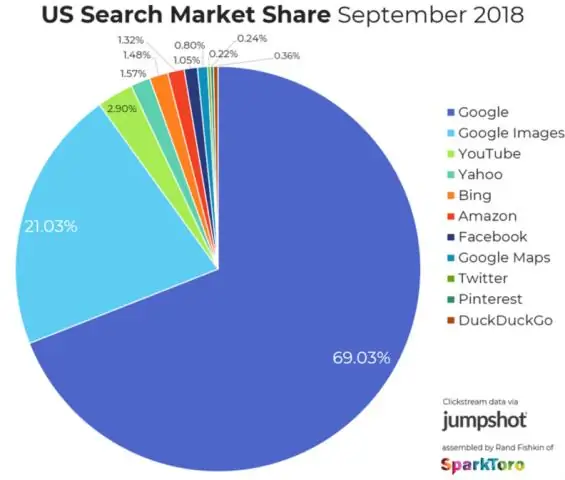

Environ 21. Dernière modifié: 2025-01-22 17:01

HyperTerminal et Windows 10 Microsoft a progressivement supprimé HyperTerminal, et il n'a pas été inclus dans un système d'exploitation Windows puisque Windows XP et ne fait pas partie de Windows 10. Les organisations travaillant avec Windows 10 peuvent télécharger HyperTerminal séparément, et cela fonctionne avec le système d'exploitation. Dernière modifié: 2025-01-22 17:01

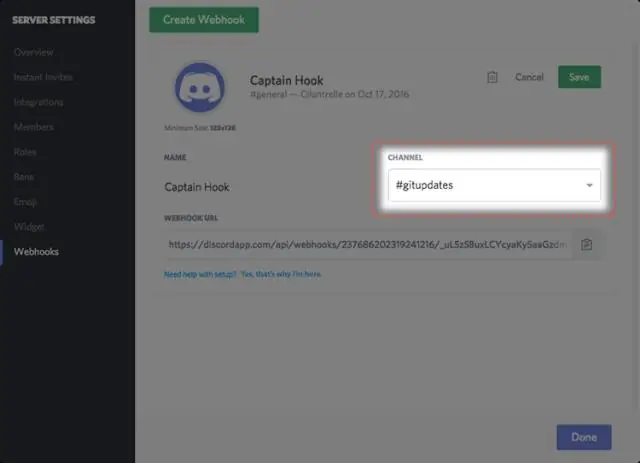

Avec les webhooks, il s'agit généralement d'un processus en trois étapes : Obtenez l'URL du webhook à partir de l'application à laquelle vous souhaitez envoyer des données. Utilisez cette URL dans la section webhook de l'application à partir de laquelle vous souhaitez recevoir des données. Choisissez le type d'événements dont vous souhaitez que l'application vous avertisse. Dernière modifié: 2025-01-22 17:01

Pour comparer deux documents : Dans l'onglet Révision, cliquez sur la commande Comparer, puis sélectionnez Comparer dans le menu déroulant. Cliquer sur la boîte de dialogue Comparer A apparaîtra. Choisissez le document révisé, puis cliquez sur OK. Word comparera les deux fichiers pour déterminer ce qui a été modifié, puis créera un nouveau document. Dernière modifié: 2025-01-22 17:01

Il n'y a pas d'interface graphique native dans C. c”: #include int main (int argc, char **argv). Dernière modifié: 2025-01-22 17:01

Les expressions régulières ou Regex (en bref) sont une API pour définir des modèles de chaîne qui peuvent être utilisés pour rechercher, manipuler et éditer une chaîne en Java. La validation des e-mails et les mots de passe sont quelques domaines de chaînes où Regex sont largement utilisés pour définir les contraintes. Les expressions régulières sont fournies sous java. util. Dernière modifié: 2025-01-22 17:01

Un système d'information est décrit comme ayant cinq composantes. Matériel informatique. C'est la technologie physique qui fonctionne avec l'information. Logiciel. Le matériel a besoin de savoir quoi faire, et c'est le rôle du logiciel. Télécommunications. Bases de données et entrepôts de données. Ressources humaines et procédures. Dernière modifié: 2025-01-22 17:01

Nord-ouest de Londres. Dernière modifié: 2025-01-22 17:01

® Politique de retour MetroPROMISE®. Les clients Metro by T-Mobile activant un nouvel appareil sur une nouvelle ligne de service avec Metro by T-Mobile qui ne sont pas satisfaits de leur nouvel appareil ou service peuvent retourner leur nouvel appareil pour un remboursement de l'appareil et du service. Tous les retours doivent être effectués pour des raisons autres que les problèmes de garantie. Dernière modifié: 2025-01-22 17:01

Vous en trouverez un avec un connecteur à 6 broches à une extrémité marqué « Perif », et qui se branche dans la prise correspondante du bloc d'alimentation. Ce câble a TROIS connecteurs de sortie Molex femelles à 4 broches, et vous devez brancher l'un de ceux-ci dans le connecteur d'entrée d'alimentation du contrôleur de ventilateur dans votre cas. Dernière modifié: 2025-01-22 17:01

Une migration de site est un terme largement utilisé par les professionnels du référencement pour décrire tout événement au cours duquel un site Web subit des changements substantiels dans des domaines pouvant affecter de manière significative la visibilité des moteurs de recherche - généralement des modifications de l'emplacement, de la plate-forme, de la structure, du contenu, de la conception ou de l'UX du site. Dernière modifié: 2025-01-22 17:01

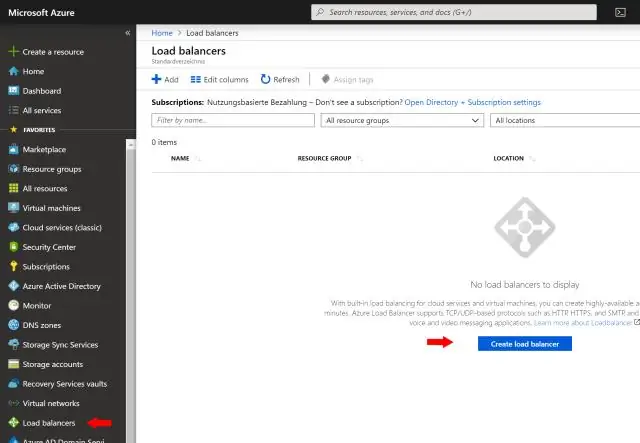

Types d'équilibreurs de charge. Elastic Load Balancing prend en charge les types d'équilibreurs de charge suivants : équilibreurs de charge d'application, équilibreurs de charge réseau et équilibreurs de charge classiques. Les services Amazon ECS peuvent utiliser l'un ou l'autre type d'équilibreur de charge. Les équilibreurs de charge d'application sont utilisés pour acheminer le trafic HTTP/HTTPS (ou couche 7). Dernière modifié: 2025-01-22 17:01

Suivez les étapes ci-dessous pour supprimer manuellement la table dept_emp_employee_dept. Accédez au dossier racine du projet Django dans un terminal. Exécutez la commande ci-dessous pour accéder à Django dbshell. $ python3 manage.py dbshell SQLite version 3.22. Courir. Exécutez la commande drop pour déposer au-dessus de la table dept_emp_employee_dept. Dernière modifié: 2025-01-22 17:01

La grande différence réside dans la façon dont les deux protocoles gèrent l'authentification : NTLM utilise une poignée de main à trois voies entre le client et le serveur et Kerberos utilise une poignée de main à deux voies à l'aide d'un service d'octroi de tickets (keydistributioncenter). Kerberos est également plus sécurisé que l'ancien protocole NTLM. Dernière modifié: 2025-01-22 17:01

Le Microsoft Azure Marketplace est une boutique en ligne qui propose des applications et des services construits ou conçus pour s'intégrer au cloud public Azure de Microsoft. Applications API -- Outils pour aider les développeurs à connecter les applications aux offres de logiciel en tant que service (SaaS) et aux interfaces de programmation d'applications (API). Dernière modifié: 2025-01-22 17:01

Dans l'ensemble, les deux sociétés produisent des processeurs à distance de frappe les uns des autres sur presque tous les fronts : prix, puissance et performances. Les puces Intel ont tendance à offrir de meilleures performances par cœur, mais AMD compense avec plus de cœurs à un prix donné et de meilleurs graphiques embarqués. Dernière modifié: 2025-01-22 17:01

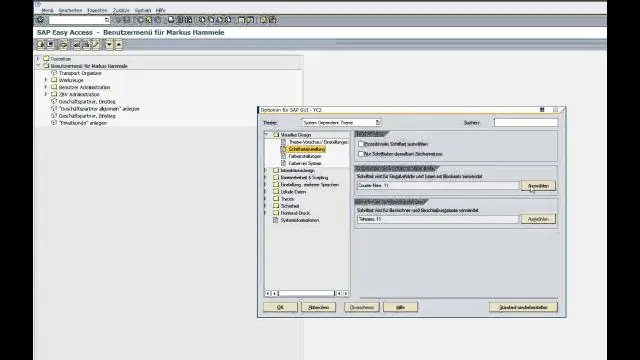

Sélectionnez 'Paramètres -> Disposition -> Administration' dans la barre de menu. Sélectionnez la ligne « Paramètres par défaut » dans la mise en page requise et enregistrez. Vous pouvez modifier n'importe quelle mise en page en tant que mise en page par défaut en sélectionnant les paramètres par défaut de l'administration de la mise en page. Dernière modifié: 2025-01-22 17:01

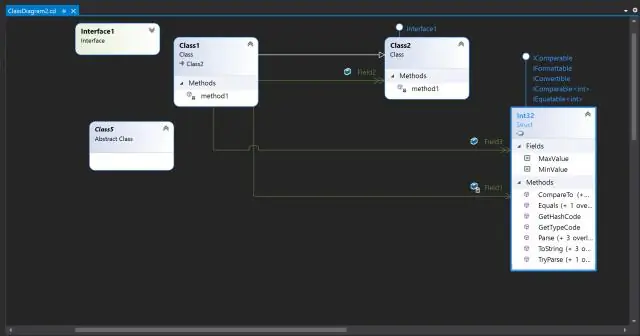

Quelle est la différence entre le modèle d'objet de page (POM) et la fabrique de pages : l'objet de page est une classe qui représente une page Web et contient les fonctionnalités et les membres. Page Factory est un moyen d'initialiser les éléments Web avec lesquels vous souhaitez interagir dans l'objet de page lorsque vous en créez une instance. Dernière modifié: 2025-01-22 17:01

Ouvrez le programme et importez votre fichier MTS en le faisant glisser dans la zone Média. Ensuite, faites glisser et déposez le fichier sur la piste vidéo sur la timeline. Mettez en surbrillance le fichier vidéo et cliquez sur le bouton « Modifier » pour régler la vitesse, le contraste, la saturation, la teinte, etc. Cela vous permet de recadrer le fichier vidéo, d'ajouter un effet de zoom ou une mosaïque. Dernière modifié: 2025-01-22 17:01

Le CROSS JOIN a joint chaque ligne de la première table (T1) avec chaque ligne de la deuxième table (T2). En d'autres termes, la jointure croisée renvoie un produit cartésien des lignes des deux tables. Le CROSS JOIN obtient une ligne de la première table (T1), puis crée une nouvelle ligne pour chaque ligne de la deuxième table (T2). Dernière modifié: 2025-01-22 17:01

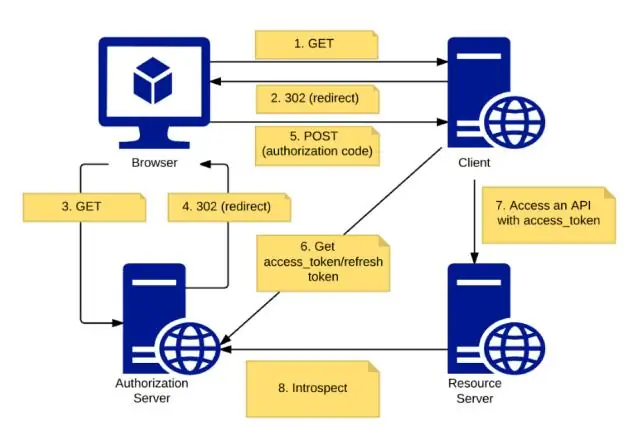

Dans OAuth 2.0, le terme « type d'octroi » fait référence à la façon dont une application obtient un jeton d'accès. OAuth 2.0 définit plusieurs types d'octroi, y compris le flux de code d'autorisation. Dernière modifié: 2025-01-22 17:01

Pour ouvrir le Concepteur XAML, cliquez avec le bouton droit sur un fichier XAML dans l'Explorateur de solutions et choisissez Concepteur de vue. pour changer la fenêtre qui apparaît en haut : soit le plan de travail, soit l'éditeur XAML. Dernière modifié: 2025-01-22 17:01

Un gestionnaire d'événements est le code que vous écrivez pour répondre à un événement. Un gestionnaire d'événements dans Visual Basic est une procédure Sub. Au lieu de cela, vous identifiez la procédure en tant que gestionnaire de l'événement. Vous pouvez le faire soit avec une clause Handles et une variable WithEvents, soit avec une instruction AddHandler. Dernière modifié: 2025-01-22 17:01

Numérisation de documents Placez l'élément sur la vitre d'exposition. Placement des éléments (lors d'une numérisation à partir d'un ordinateur) Démarrez IJ Scan Utility. Cliquez sur Paramètres, sélectionnez la boîte de dialogue Paramètres (Numérisation de document), puis définissez le format de papier, la résolution, etc. selon vos besoins. Lorsque la configuration est terminée, cliquez sur OK. Cliquez sur Documenter. La numérisation commence. Dernière modifié: 2025-06-01 05:06

Largeurs des fenêtres à guillotine double La largeur d'une fenêtre à guillotine double de taille standard peut être aussi petite que 24 pouces ou aussi grande que 48 pouces avec des largeurs intermédiaires. Une salle de bain peut avoir une fenêtre de 24 x 24 pouces, tandis qu'un salon peut utiliser une fenêtre de 48 x 72 pouces pour plus de soleil. Dernière modifié: 2025-01-22 17:01