StringBuffer. La méthode delete() supprime les caractères d'une sous-chaîne de cette séquence. La sous-chaîne commence au début spécifié et s'étend jusqu'au caractère à la fin de l'index - 1 ou jusqu'à la fin de la séquence si un tel caractère n'existe pas. Si début est égal à fin, aucune modification n'est apportée. Dernière modifié: 2025-01-22 17:01

Les contrôles serveur Web sont des ASP spéciaux. Balises NET comprises par le serveur. Comme les contrôles serveur HTML, les contrôles serveur Web sont également créés sur le serveur et nécessitent un attribut runat='server' pour fonctionner. Dernière modifié: 2025-01-22 17:01

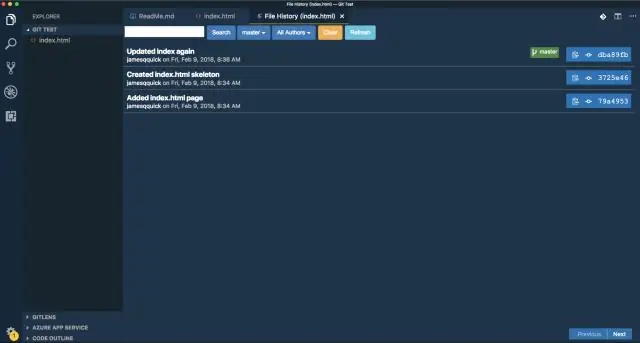

Si vous voulez juste voir le diff sans valider, utilisez git diff pour voir les modifications non planifiées, git diff --cached pour voir les modifications planifiées pour la validation, ou git diff HEAD pour voir les modifications planifiées et non planifiées dans votre arbre de travail. Dernière modifié: 2025-01-22 17:01

Les publicités en réalité augmentée sont immersives, ce qui signifie qu'elles aident les spécialistes du marketing à créer un certain lien émotionnel avec les clients. Contrairement aux images ou aux bannières, par exemple, les publicités AR sont interactives et réalistes : les consommateurs peuvent les voir et même interagir avec elles. Nul doute que la plupart des clients opteront pour une publicité en RA. Dernière modifié: 2025-01-22 17:01

Taille et mise en page du catalogue Vous souhaitez que les clients assimilent le contenu d'une page; cela signifie des photographies de qualité et de bonnes descriptions, cela signifie également une mise en page attrayante, une bonne utilisation de l'espace et la promotion de produits ou de fonctionnalités spécifiques. Il est également important de penser au papier sur lequel votre catalogue est imprimé. Dernière modifié: 2025-01-22 17:01

L'abonnement premium à Lose It est de 39,99 $/an. Dernière modifié: 2025-01-22 17:01

Le réveil iOS 10 s'éteindra après 15 minutes et vous ne pouvez rien y faire, il est construit de cette façon. Même si vous désactivez Snooze, il s'arrêtera toujours. Dernière modifié: 2025-01-22 17:01

VIDÉO En conséquence, quelle application possède l'ancien filtre facial ? FaceApp est un telephone portable application pour iOS et Android qui utilise la technologie de réseau neuronal pour générer automatiquement des transformations extrêmement réalistes de votre visage .. Dernière modifié: 2025-01-22 17:01

Les caractères majuscules sont des lettres majuscules; les caractères minuscules sont des lettres minuscules. Par exemple, box est en minuscule tandis que BOX est en majuscule. Le terme est un vestige de l'époque où les typographes gardaient les majuscules dans une case au-dessus des minuscules. Dernière modifié: 2025-01-22 17:01

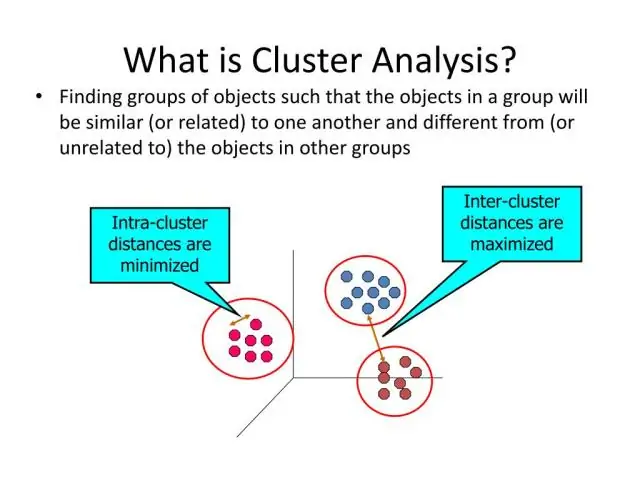

Les principales exigences qu'un algorithme de clustering doit satisfaire sont : l'évolutivité; traiter différents types d'attributs; découvrir des amas de forme arbitraire; exigences minimales de connaissance du domaine pour déterminer les paramètres d'entrée; capacité à gérer le bruit et les valeurs aberrantes;. Dernière modifié: 2025-01-22 17:01

Paradigmes du langage : Langage interprété, Pr. Dernière modifié: 2025-01-22 17:01

Les souvenirs de ce que vous avez mangé au petit-déjeuner, de votre premier jour d'université et du mariage de votre cousin sont des exemples de souvenirs épisodiques. La mémoire épisodique est l'un des deux types de mémoire déclarative. La mémoire déclarative est un type de mémoire à long terme qui fait référence à des faits, des données ou des événements qui peuvent être rappelés à volonté. Dernière modifié: 2025-01-22 17:01

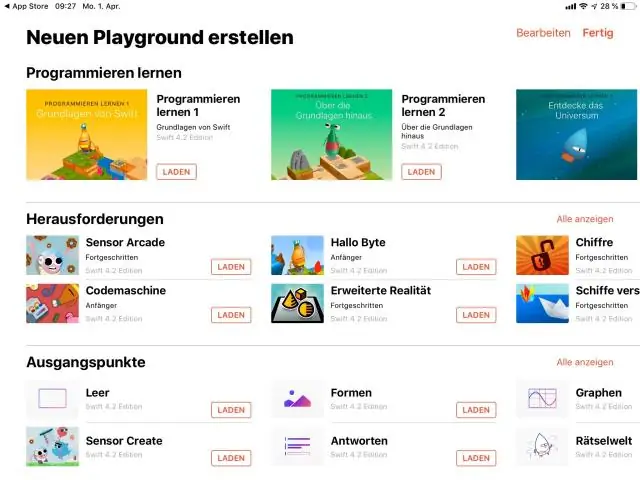

Apprenez du code sérieux sur votre iPad. D'une manière vraiment amusante. Swift Playgrounds est une application révolutionnaire pour iPad qui rend l'apprentissage de Swift interactif et amusant. Elle ne nécessite aucune connaissance en codage, elle est donc parfaite pour les étudiants débutants. Dernière modifié: 2025-01-22 17:01

Les études sur l'intelligence sont un domaine universitaire interdisciplinaire qui concerne l'évaluation de l'intelligence. De nombreuses universités, telles qu'Aberystwyth, enseignent les études du renseignement en tant que diplôme indépendant ou dans le cadre de cours en IR, en études de sécurité, en sciences militaires ou dans des matières connexes. Dernière modifié: 2025-01-22 17:01

BLU Products est un fabricant américain de téléphones mobiles fondé en 2009 et basé à Doral, une banlieue de Miami, en Floride. La société fabrique des smartphones Android économiques destinés aux personnes vivant dans les pays en développement. Bien que tous ses produits soient conçus dans la base de BLU aux États-Unis, ils sont fabriqués en Chine. Dernière modifié: 2025-06-01 05:06

Variables de flux de travail Variables de flux de travail prédéfinies. Le Workflow Manager fournit des variables de workflow prédéfinies pour les tâches d'un workflow. Variables de workflow définies par l'utilisateur. Vous créez des variables de workflow définies par l'utilisateur lorsque vous créez un workflow. Tâches d'affectation. Tâches de décision. Liens. Tâches du minuteur. Dernière modifié: 2025-01-22 17:01

IPhone 7 Plus : Apple iPhone 7 Plus - Meilleur achat. Dernière modifié: 2025-01-22 17:01

Cliquez sur l'onglet "Écran de veille". Sous 'ScreenSaver', sélectionnez l'économiseur d'écran 'My Picture Slideshow'. Cliquez sur le bouton « Paramètres ». À côté de "Utiliser les images dans ce dossier :", cliquez sur "Parcourir". Accédez au dossier 'MyGIF Screensaver' sur le bureau et cliquez sur OK. Dernière modifié: 2025-01-22 17:01

Pour tous les autres trackers, vous devez utiliser le tableau de bord fitbit.com. Connectez-vous à votre tableau de bord fitbit.com. Cliquez sur l'icône d'engrenage en haut à droite et choisissez Paramètres. Cliquez sur Périphériques et recherchez Paramètres d'affichage. Faites glisser et déposez les statistiques pour modifier leur séquence ou activer ou désactiver les statistiques. Synchronisez votre tracker pour enregistrer les modifications. Dernière modifié: 2025-01-22 17:01

Créé par : Mattel. Dernière modifié: 2025-01-22 17:01

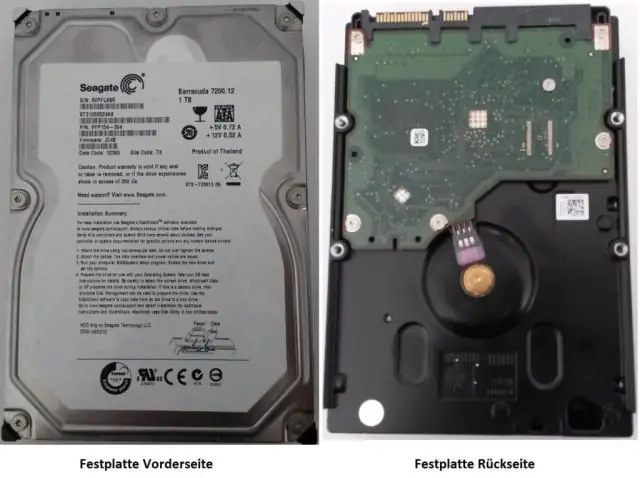

En raison de sa structure, un seul disque dur est limité à 4 partitions principales. L'une d'entre elles sera assignée comme partition active pour contenir votre système d'exploitation. Vous pouvez simplement créer 4 partitions principales, ou 3 partitions primaires et 1 partition étendue qui peuvent être subdivisées en plusieurs partitions logiques. Dernière modifié: 2025-01-22 17:01

Les problèmes de courrier de voyage demandent à un ami, un parent ou un voisin digne de confiance de le récupérer quotidiennement et de le conserver pour eux, de le mettre en attente au bureau de poste américain, de le transmettre au domicile d'un ami, d'un voisin ou d'un parent de confiance ou. payer un service de réexpédition du courrier pour le gérer à leur place afin qu'ils puissent y accéder facilement au fur et à mesure. Dernière modifié: 2025-01-22 17:01

Wake-on-LAN (WoL) est une norme de réseau qui permet à un ordinateur d'être allumé à distance, qu'il soit en veille prolongée, en veille ou même complètement éteint. Il fonctionne en recevant ce qu'on appelle un « paquet magique » qui provient d'un client WoL. Dernière modifié: 2025-01-22 17:01

Que se passe-t-il lorsque des lignes sont trouvées à l'aide d'une instruction FETCH 1. Cela provoque la fermeture du curseur 2. Il charge les valeurs de ligne actuelles dans des variables 4. Il crée les variables pour contenir les valeurs de ligne actuelles. Dernière modifié: 2025-01-22 17:01

Quand IOException est-elle levée ? L'application Java doit gérer les échecs liés à la lecture, à l'écriture et à la recherche d'un fichier ou d'un répertoire. Java. io. IOException est la classe d'exception de base utilisée pour gérer les échecs. Dernière modifié: 2025-01-22 17:01

L'utilisation de « with ur » à la fin d'une requête indique à DB2 que vous souhaitez utiliser le niveau d'isolement Lecture non validée. Bien que la lecture non validée soit le moins susceptible de tous les niveaux d'isolement d'acquérir des verrous, il peut également lire des données qui n'ont pas été validées dans la base de données. Dernière modifié: 2025-01-22 17:01

Pour effectuer un tri à bulles, nous suivons les étapes ci-dessous : Étape 1 : Vérifiez si les données sur les 2 nœuds adjacents sont dans l'ordre croissant ou non. Sinon, échangez les données des 2 nœuds adjacents. Étape 2 : À la fin de la passe 1, le plus gros élément sera à la fin de la liste. Étape 3 : Nous terminons la boucle, lorsque tous les éléments sont démarrés. Dernière modifié: 2025-01-22 17:01

Utilisation de références de cellule absolues Cliquez sur une cellule dans laquelle vous souhaitez saisir une formule. Tapez = (un signe égal) pour commencer la formule. Sélectionnez une cellule, puis tapez un opérateur arithmétique (+, -, * ou /). Sélectionnez une autre cellule, puis appuyez sur la touche F4 pour rendre cette référence de cellule absolue. Dernière modifié: 2025-06-01 05:06

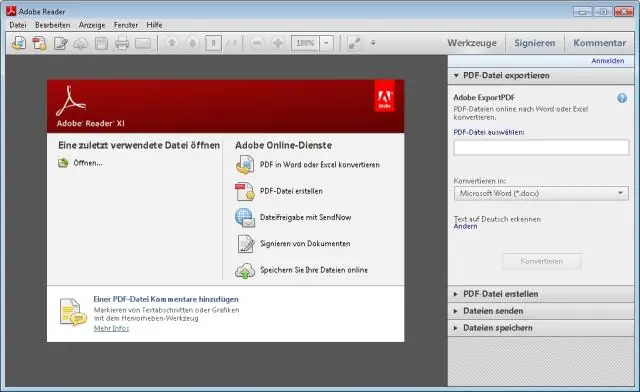

Pour enregistrer un article : Cliquez sur le bouton 'PDF' en haut de la colonne de gauche, au-dessus du texte traduit électroniquement, dans la vue de l'article. Cela ouvrira l'article en tant que document PDF, que vous aurez besoin d'Adobe Reader pour le visualiser. Enregistrez-le sur votre ordinateur à l'aide de la fonction d'enregistrement d'Adobe Reader. Dernière modifié: 2025-01-22 17:01

La meilleure façon de tuer les termites avec de l'acide borique est d'utiliser des stations d'appât. Enduire ou vaporiser le bois (ou un autre matériau cellulosique) uniformément avec de l'acide borique. Plantez l'appât d'acide borique dans le jardin près de votre maison ou dans une infestation ouverte. Vérifiez régulièrement la station d'appâtage et remplissez-la d'acide borique au besoin. Dernière modifié: 2025-01-22 17:01

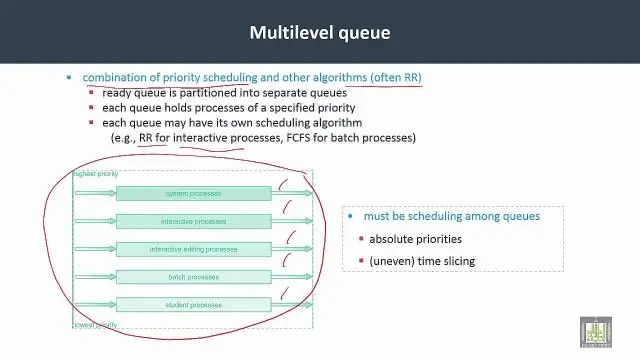

Planification de file d'attente à plusieurs niveaux. Un algorithme de planification de file d'attente à plusieurs niveaux partitionne la file d'attente prête en plusieurs files d'attente distinctes. Les processus sont affectés de manière permanente à une file d'attente, généralement en fonction de certaines propriétés du processus, telles que la taille de la mémoire, la priorité du processus ou le type de processus. Dernière modifié: 2025-01-22 17:01

Méthode 1 : configuration du système Ouvrez l'invite Exécuter. Une fois qu'il s'ouvre, tapez msconfig et appuyez sur Entrée. Dans la fenêtre Configuration du système, accédez à l'onglet Services. Vous devrez rechercher les deux éléments suivants : Service de mise à jour Google (gupdate) et Service de mise à jour Google (gupdatem). Décochez les deux éléments Google et cliquez sur OK. Dernière modifié: 2025-01-22 17:01

Le principal service fourni est de transférer des paquets de données de la couche réseau sur la machine émettrice vers la couche réseau sur la machine réceptrice. Dans la communication réelle, la couche liaison de données transmet des bits via les couches physiques et le support physique. Dernière modifié: 2025-01-22 17:01

Compose est un outil permettant de définir et d'exécuter des applications Docker multi-conteneurs. Avec Compose, vous utilisez un fichier YAML pour configurer les services de votre application. Ensuite, avec une seule commande, vous créez et démarrez tous les services à partir de votre configuration. Exécutez docker-compose et Compose démarre et exécute l'intégralité de votre application. Dernière modifié: 2025-01-22 17:01

Ordinateurs Windows Examinez le lecteur optique lui-même. La plupart des lecteurs optiques ont des logos indiquant leurs capacités. Si vous voyez un logo sur le devant du lecteur avec les lettres « DVD-R » ou « DVD-RW », votre ordinateur peut graver des DVD. Si votre lecteur n'a pas de logos sur le devant, passez à l'étape suivante. Dernière modifié: 2025-01-22 17:01

L'apprentissage non supervisé est une technique d'apprentissage automatique, où vous n'avez pas besoin de superviser le modèle. L'apprentissage automatique non supervisé vous aide à trouver toutes sortes de modèles inconnus dans les données. Le clustering et l'association sont deux types d'apprentissage non supervisé. Dernière modifié: 2025-01-22 17:01

Un contrôle File effectue des opérations sur un fichier telles que la lecture d'un fichier, l'écriture d'un fichier et l'ajout de données à un fichier. Vous pouvez également utiliser le contrôle Fichier pour copier, renommer et supprimer des fichiers. Vous configurez généralement un contrôle de fichier distinct pour chaque fichier que vous souhaitez manipuler. Dernière modifié: 2025-01-22 17:01

Vous pouvez trouver tous les utilisateurs créés dans Oracle en exécutant une requête à partir d'une invite de commande. Les informations utilisateur sont stockées dans diverses tables système - ALL_USERS et DBA_USERS, en fonction des informations utilisateur que vous souhaitez récupérer. Dernière modifié: 2025-01-22 17:01

Samsung Galaxy Note 9. Dernière modifié: 2025-01-22 17:01

Si vous utilisez une source d'alimentation à faible courant telle que le port USB d'un ordinateur, la charge complète de la batterie de votre GoPro peut prendre jusqu'à 4 heures. Si vous utilisez un chargeur mural AC standard, cela ne devrait pas prendre plus de 2 heures. Il devrait être à environ 80 pour cent après 1 heure. Dernière modifié: 2025-01-22 17:01