Les données transitoires sont des données créées dans une session d'application, qui ne sont pas enregistrées dans la base de données une fois l'application terminée. Dernière modifié: 2025-01-22 17:01

Description du poste d'un gestionnaire de service d'assistance Le travail d'un gestionnaire de service d'assistance consiste à superviser la fourniture en temps voulu d'un service d'assistance technique de qualité aux clients, qu'il s'agisse de clients internes travaillant pour la même entreprise ou de clients externes qui ont contracté un service d'assistance technique. Dernière modifié: 2025-01-22 17:01

Les entreprises peuvent utiliser des systèmes de grand livre distribués (blockchains) pour enregistrer l'état du produit à chaque étape de la production. Les enregistrements sont permanents et immuables. Son système permet à l'entreprise de voir d'où vient chaque morceau de viande, chaque étape de transformation et de stockage de la chaîne d'approvisionnement et la date de péremption des produits. Dernière modifié: 2025-01-22 17:01

Comment trouver l'URL RTSP/RTP de votre caméra IP peut être délicat. Naviguez d'abord sur ce site Web, choisissez le fabricant de votre appareil photo et accédez à votre modèle d'appareil photo. Trouvez l'URL RTSP Ouvrez VLC. Réseau ouvert. Insérer l'URL RTSP. Dernière modifié: 2025-01-22 17:01

Si vous cherchez à lire à l'intérieur et pendant la journée, un iPad ou un Kindle Fire peut être mieux. Et, peu importe ce que vous lisez, faites une pause toutes les 20 minutes environ si vos yeux sont fatigués. Cela va être une cause beaucoup plus importante de fatigue oculaire que le type d'écran que vous utilisez. Dernière modifié: 2025-01-22 17:01

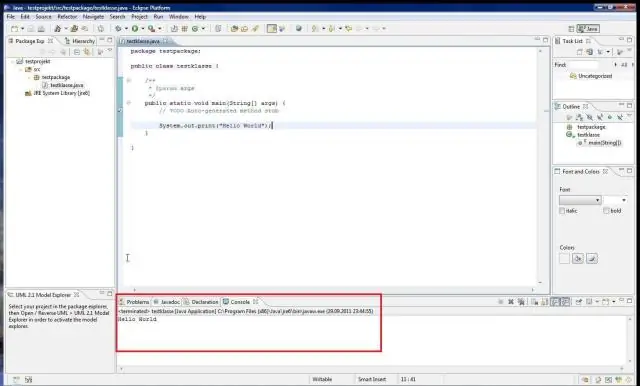

Pour vérifier avec quelle version Java (JRE ou JDK) Eclipse s'exécute, procédez comme suit : Ouvrez l'élément de menu Aide > À propos d'Eclipse. (Sur Mac, c'est dans le menu Eclipse, pas dans le menu Aide) Cliquez sur Détails de l'installation. Passez à l'onglet Configuration. Recherchez une ligne commençant par -vm. Dernière modifié: 2025-01-22 17:01

Introduction: View State Key Generator Ce code générera de nouvelles clés que vous pourrez placer dans votre site Web. config afin que les conflits soient éliminés. Tout le code inclus utilise un générateur de nombres aléatoires basé sur le temps afin que de futurs conflits ne se produisent jamais. Dernière modifié: 2025-01-22 17:01

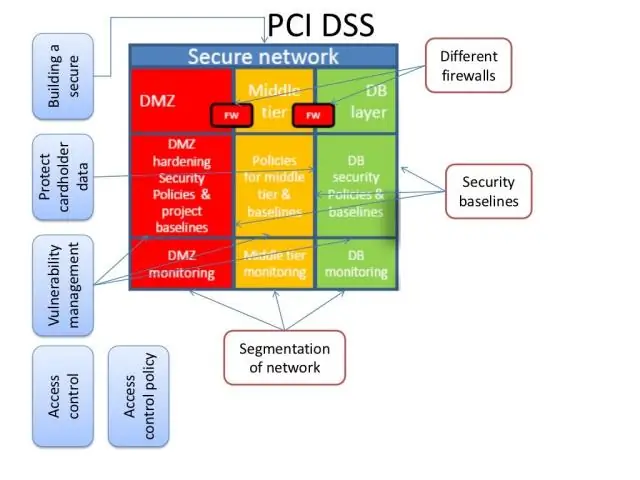

La norme de sécurité des données des applications de paiement (PA-DSS) est un ensemble d'exigences destinées à aider les fournisseurs de logiciels à développer des applications de paiement sécurisées prenant en charge la conformité PCI DSS. Les exigences PA-DSS incluent : Ne pas conserver la bande magnétique complète, le code ou la valeur de validation de la carte ou les données de bloc PIN. Dernière modifié: 2025-01-22 17:01

Produit grand public : BlackBerryPlayBook. Dernière modifié: 2025-01-22 17:01

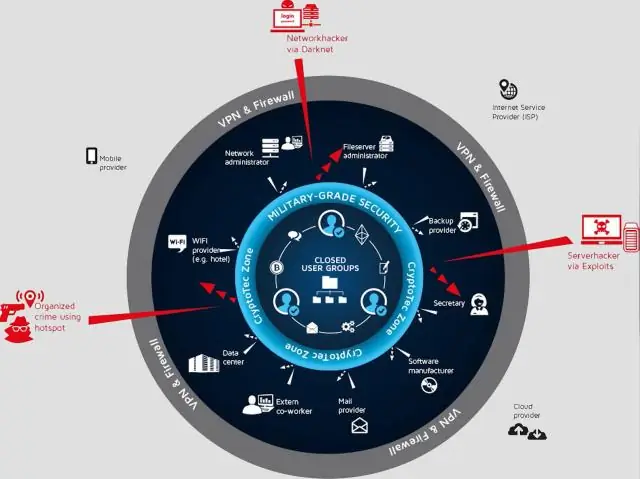

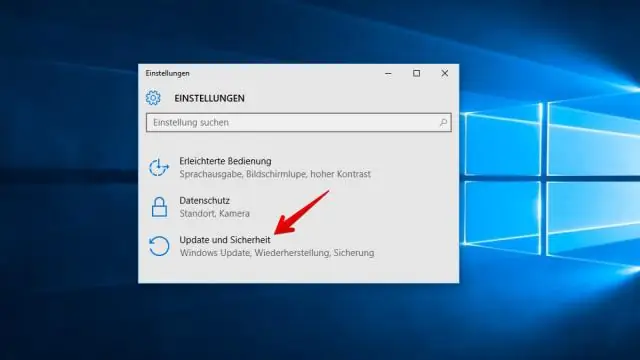

Comment rendre votre infrastructure informatique plus sûre Demandez à des experts d'effectuer une évaluation/un audit et une planification informatique. Créer et appliquer des politiques de sécurité informatique. Appliquez une politique de mot de passe fort. Sauvegardez vos données. Mettez toujours à jour votre logiciel antivirus. Mettre à jour les postes de travail et les logiciels. Mettez à jour votre pare-feu. Mettre en œuvre une solution DNS hébergée. Dernière modifié: 2025-01-22 17:01

Non seulement Unity est un bon choix pour les débutants, mais je pense que c'est le seul choix pour les débutants. Cela dit, il est également assez puissant pour les pros. Dernière modifié: 2025-06-01 05:06

Réponse d'OpenVas : OpenVAS ne fonctionnera pas sous Windows à moins que vous n'exécutiez sa machine virtuelle Linux dans un hyperviseur sous Windows. La numérisation de Windows est bien sûr possible. Dernière modifié: 2025-01-22 17:01

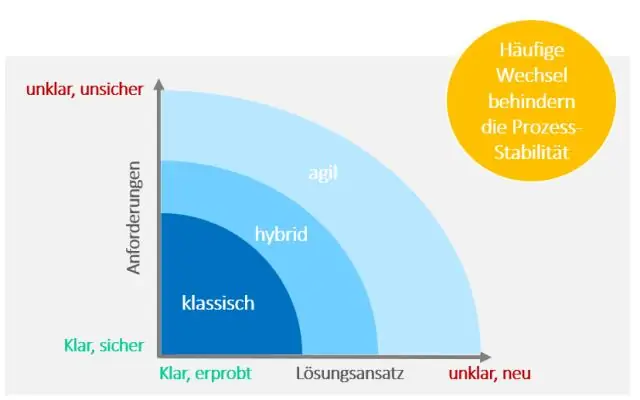

Agile est un mélange de planification, d'exécution, d'apprentissage et d'itération constants, mais un projet Agile de base peut être divisé en 7 étapes : Étape 1 : Définissez votre vision avec une réunion stratégique. Étape 2 : Élaborez votre feuille de route produit. Étape 3 : Préparez-vous avec un plan de sortie. Étape 4 : Il est temps de planifier vos sprints. Dernière modifié: 2025-01-22 17:01

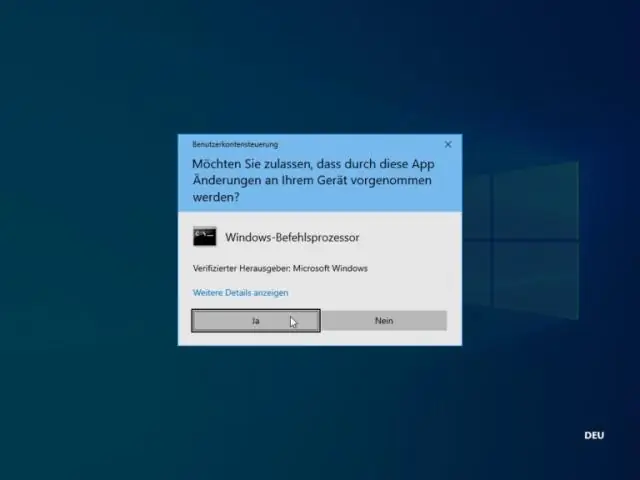

Appuyez sur Windows + R pour ouvrir la boîte « Exécuter ». Tapez "cmd" puis cliquez sur "OK" pour ouvrir une invite de commande standard. Tapez "cmd" puis appuyez sur Ctrl+Maj+Entrée pour ouvrir une invite de commande administrateur. Dernière modifié: 2025-01-22 17:01

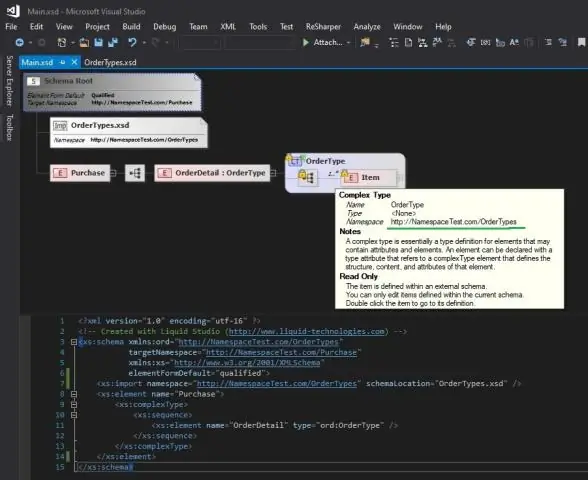

Espaces de noms XML - L'attribut xmlns Lors de l'utilisation de préfixes en XML, un espace de noms pour le préfixe doit être défini. L'espace de noms peut être défini par un attribut xmlns dans la balise de début d'un élément. Lorsqu'un espace de noms est défini pour un élément, tous les éléments enfants avec le même préfixe sont associés au même espace de noms. Dernière modifié: 2025-01-22 17:01

Lorsque Méduse a eu une liaison avec le dieu de la mer Poséidon, Athéna l'a punie. Elle a transformé Méduse en une sorcière hideuse, faisant de ses cheveux des serpents tordus et sa peau a pris une teinte verdâtre. Quiconque croisait le regard de Méduse était transformé en pierre. Le héros Persée a été envoyé dans une quête pour tuer Méduse. Dernière modifié: 2025-01-22 17:01

Les lignes analogiques, également appelées POTS (Plain Old Telephone Service), prennent en charge les téléphones, les télécopieurs et les modems standard. Ce sont les lignes que l'on trouve généralement dans votre maison ou votre petit bureau. Les lignes numériques se trouvent dans les grands systèmes téléphoniques d'entreprise. Ce sont des indicateurs que le téléphone et la ligne sont numériques. Dernière modifié: 2025-01-22 17:01

Les certificats de sécurité de serveur, communément appelés certificats SSL (Secure Socket Layers), sont de petits fichiers de données qui lient numériquement une clé cryptographique aux détails d'une entité afin de garantir son authenticité, ainsi que la sécurité et l'intégrité de toute connexion avec le serveur de l'entité. Dernière modifié: 2025-01-22 17:01

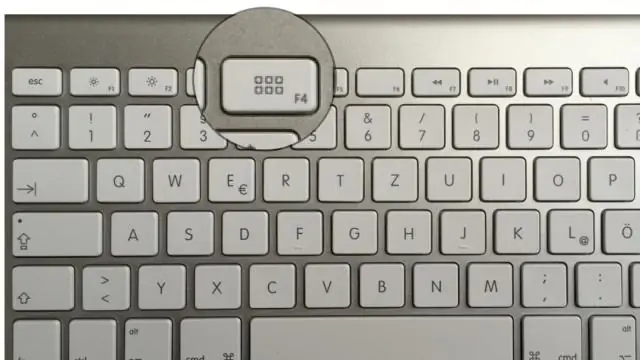

Désactiver le raccourci clavier Chrome Dans la fenêtre des options de l'extension, cliquez sur le bouton Ajouter. Dans le champ Raccourci clavier, saisissez le raccourci clavier Chrome que vous souhaitez désactiver. Par exemple, si vous souhaitez désactiver le raccourci clavier Ctrl+D qui marque l'onglet actuel, saisissez-le dans ce champ. Dernière modifié: 2025-01-22 17:01

Utilisez simplement un répartiteur DIRECTV de couleur verte pour connecter le DECA à large bande DIRECTV au câble coaxial et au port Ethernet. Si vous choisissez de le faire, assurez-vous que votre Wi-Fi est déconnecté du Genie. (Cela peut être fait en allant dans les menus et en choisissant Paramètres, Configuration Internet et Reconfigurer la connexion. Dernière modifié: 2025-01-22 17:01

Dans Parallels Desktop pour Mac, vous pouvez attribuer jusqu'à 8 Go de RAM à votre machine virtuelle. Dans Pro Edition, vous pouvez attribuer jusqu'à 64 Go de mémoire. Dernière modifié: 2025-01-22 17:01

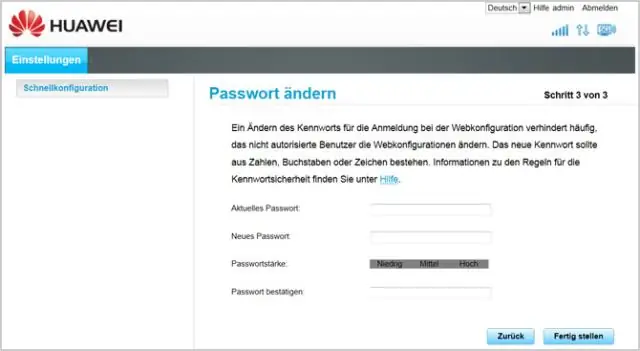

Comment changer le mot de passe Wifi Fairpoint ? Connectez l'ordinateur avec le câble Ethernet au port Ethernet de votre routeur et assurez-vous également qu'Internet est connecté au routeur. Appuyez sur le bouton de réinitialisation à l'arrière et maintenez-le enfoncé pendant 30 secondes, puis rallumez le routeur et le modem. Ouvrez la page de configuration de votre routeur en utilisant l'adresse IP : 192.168. Dernière modifié: 2025-01-22 17:01

UVviewsoft LogViewer est une visionneuse pour les fichiers journaux de texte de taille illimitée. Les caractéristiques incluent : Défilement rapide, consomme peu de mémoire. Recherche de fichiers (en avant et en arrière) Impression de fichiers. Dernière modifié: 2025-01-22 17:01

Re: comment puis-je faire de Google le moteur de recherche par défaut Open Chrome. Cliquez sur 3 points en haut à droite. Cliquez sur Paramètres. remplacez la recherche sécurisée par Google dans « Moteur de recherche utilisé dans la barre d'adresse » sous Moteur de recherche. Fermez et ouvrez Chrome. Rechercher et vérifier les modifications. Dernière modifié: 2025-01-22 17:01

L'écran d'Apple vous offre un véritable moment « wow » lorsque vous le regardez. L'écran est partout. Cela semble presque magique. Les bords de l'écran de l'iPhone X sont arrondis pour ressembler à de la science-fiction à première vue, et la découpe incurvée pour l'appareil photo en haut ne fait qu'améliorer l'effet. Dernière modifié: 2025-01-22 17:01

Les flocons de neige sont symétriques car ils reflètent l'ordre interne des molécules d'eau lorsqu'elles s'organisent à l'état solide (le processus de cristallisation). Les molécules d'eau à l'état solide, comme dans la glace et la neige, forment des liaisons faibles (appelées liaisons hydrogène) les unes avec les autres. Dernière modifié: 2025-01-22 17:01

Les notes du conférencier sont un concept utilisé dans les présentations et Microsoft PowerPoint a une section spéciale dans la diapositive que vous pouvez utiliser pour les notes du conférencier. Les notes du conférencier ou les pages de notes sont un espace réservé pour chaque diapositive de votre présentation qui est destiné à être utilisé par le présentateur à de nombreuses fins différentes. Dernière modifié: 2025-01-22 17:01

S'il récupère l'octet le moins significatif en premier, il peut commencer à faire l'addition pendant que l'octet le plus significatif est récupéré de la mémoire. Ce parallélisme est la raison pour laquelle les performances sont meilleures en little endian sur un tel système. Dernière modifié: 2025-01-22 17:01

Portée statique : la portée statique fait référence à la portée de la variable définie au moment de la compilation. Portée dynamique : la portée dynamique fait référence à la portée d'une variable définie au moment de l'exécution. Dernière modifié: 2025-01-22 17:01

Service. Les appelants composent le 1-800 (888 ou 866)-FREE411[373-3411] à partir de n'importe quel téléphone aux États-Unis pour utiliser le service sans frais. Les sponsors couvrent une partie du coût du service en diffusant des messages publicitaires pendant l'appel. Dernière modifié: 2025-01-22 17:01

« Vue de compatibilité » est une fonctionnalité du mode de compatibilité du navigateur Web Internet Explorer dans la version 8 et les versions ultérieures. Lorsqu'elle est active, la vue de compatibilité oblige IE à afficher la page Web en mode Quirks comme si la page était affichée dans IE7. Lorsque la vue de compatibilité n'est pas activée, IE s'exécute en mode natif. Dernière modifié: 2025-01-22 17:01

Il peut être utilisé dans des situations où vous devez transmettre des données d'un composant parent à un ou plusieurs composants enfants qui pourraient ne pas être des descendants directs du parent. Dernière modifié: 2025-01-22 17:01

Clarté, concision, exhaustivité, courtoisie, considération, concrétisation et exactitude. La clarté est la façon d'écrire pour éviter le résultat d'erreurs, d'irritation, de confusion, de temps perdu et d'argent gaspillé (temps et matériel des employés). Dernière modifié: 2025-01-22 17:01

Un anti-malware est un logiciel qui protège l'ordinateur contre les logiciels malveillants tels que les logiciels espions, les logiciels publicitaires et les vers. Il scanne le système pour tous les types de logiciels malveillants qui parviennent à atteindre l'ordinateur. Un programme anti-malware est l'un des meilleurs outils pour protéger l'ordinateur et les informations personnelles. Dernière modifié: 2025-01-22 17:01

Tableau 7.5. Normes sans fil 802.11 Fréquence standard IEEE/Vitesse moyenne 802.11a 5 GHz Jusqu'à 54 Mbps 802.11b 2,4 GHz Jusqu'à 11 Mbps 802.11g 2,4 GHz Jusqu'à 54 Mbps 802.11n 2,4 GHz/5 GHz Jusqu'à 600 Mbps. Dernière modifié: 2025-01-22 17:01

Tableau 7.6. Comparaison des normes IEEE 802.11 Norme IEEE Débit de données RF utilisé (en Mbps) 802.11a 5 GHz 54 802.11b 2,4 GHz 11 802.11g 2,4 GHz 54 802.11n 2,4/5 GHz 600 (théorique). Dernière modifié: 2025-01-22 17:01

Toute personne disposant d'un service téléphonique fixe a un numéro, aucune carte SIM n'est requise. Ensuite, si vous avez acheté un téléphone déverrouillé à un endroit autre qu'un fournisseur de téléphonie mobile, comme eBay, vous n'avez pas de carte SIM avec un numéro de téléphone attribué à ce stade, cependant, vous avez toujours un numéro actif avec votre fournisseur. Dernière modifié: 2025-01-22 17:01

Comment configurer deux e-mails à partir de votre iPhone Appuyez sur « Paramètres » sur l'écran d'accueil pour afficher l'écran Paramètres, puis appuyez sur « Courrier, contacts, calendriers ». Appuyez sur « Ajouter un compte » pour commencer à ajouter un nouveau compte de messagerie. Appuyez sur le fournisseur de messagerie - iCloud, Microsoft Exchange, Gmail, Yahoo, AOL ou Outlook.com - et l'iPhone configurera automatiquement le compte pour vous. Dernière modifié: 2025-01-22 17:01

Meilleur dans l'ensemble : Amazon Fire HD 8 Kids Edition. Achetez sur AmazonAchetez sur Best Buy. Idéal pour les tout-petits : LeapFrog LeapPadUltimate. Idéal pour l'école primaire : Samsung Kids Galaxy Tab ELite. Idéal pour le collège : Samsung Galaxy Tab A 8.0. Idéal pour le lycée : Apple 9.7 iPad. Meilleur budget : Dragon Touch Y88X Plus. Dernière modifié: 2025-01-22 17:01

L'attribut background peut également être utilisé pour contrôler l'arrière-plan d'un élément HTML, en particulier les arrière-plans du corps de page et des tableaux. Vous pouvez spécifier une image pour définir l'arrière-plan de votre page ou tableau HTML. Remarque &moins; L'attribut background est déprécié en HTML5. Ne pas utiliser cet attribut. Dernière modifié: 2025-01-22 17:01