Développeurs C# : Le nombre de développeurs de logiciels C# dans le monde était estimé à 6,2 millions en 2018 (source). Dernière modifié: 2025-01-22 17:01

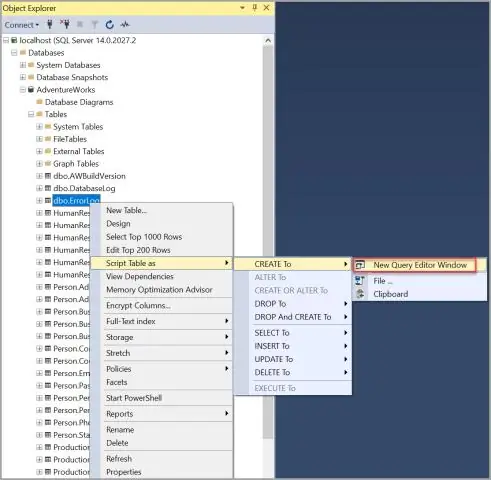

Serveur SQL. SQL Server également appelé MSSQL signifie Microsoft SQL Server. Il a été développé par Microsoft. SQL Server a une fonctionnalité à intégrer avec un studio visuel pour la programmation de données. Dernière modifié: 2025-01-22 17:01

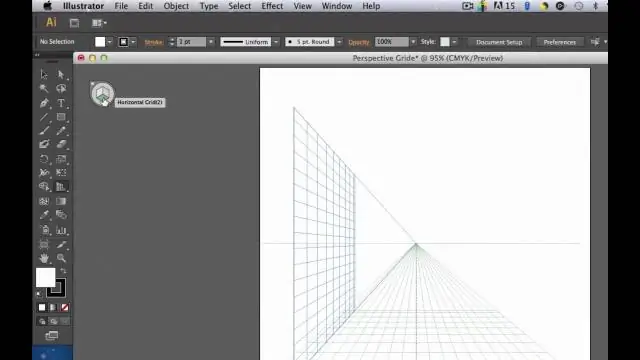

Allez dans le menu "Fichier", cliquez sur "Ouvrir" et choisissez l'image avec la grille que vous souhaitez utiliser. Ensuite, allez dans le menu 'Fichier' et choisissez 'Imprimer'. Dans la fenêtre des options d'impression qui apparaît, appuyez sur 'Imprimer'. Dernière modifié: 2025-01-22 17:01

Créez un compte sur dmachoice.org. Il s'agit du site Web grand public de la Direct Marketing Association. Il vous permet de vous désinscrire de tous les catalogues ou de sélectionner uniquement les catalogues dont vous souhaitez vous désinscrire. Vous pouvez également refuser de recevoir des offres de magazines et de cartes de crédit. Dernière modifié: 2025-01-22 17:01

Vous exécutez la commande git remote add pour établir une relation entre votre référentiel local et le référentiel Bitbucket distant. Cette commande ajoutera l'URL du référentiel Bitbucket avec le nom de raccourci d'origine. Vous poussez ensuite vos commits locaux sur la branche master vers la branche master du référentiel distant. Dernière modifié: 2025-01-22 17:01

Voici comment créer un code de récupération : appuyez sur l'icône de votre profil et appuyez sur ⚙ ? pour aller dans Paramètres. Appuyez sur « Authentification à deux facteurs » (Configurez l'authentification à deux facteurs si vous ne l'avez pas déjà fait) Appuyez sur « Code de récupération » Appuyez sur « Générer le code » Entrez votre mot de passe pour vérifier qu'il s'agit bien de vous ! Enregistrez votre code et gardez-le sûr et accessible ??. Dernière modifié: 2025-01-22 17:01

Vous pouvez accéder au gestionnaire de configuration SQL Server et cliquer avec le bouton droit sur le service SQL Server et vérifier l'onglet avancé où il affichera le nom du serveur virtuel si la valeur en cluster est oui. 2. Accédez au gestionnaire de cluster de basculement et vous pouvez voir le nom du cluster en haut avec des détails tels que les nœuds et les ressources, etc. Dernière modifié: 2025-01-22 17:01

La réponse courte est oui, ils attaqueront et mangeront les termites, mais ils sont très stratégiques dans leur méthode. Les fourmis noires adorent les termites ! Pour que les fourmis puissent se nourrir des termites, le nid de termites doit être pénétré. Ils n'élimineront pas toute une colonie de termites car alors leur approvisionnement alimentaire cessera. Dernière modifié: 2025-01-22 17:01

Actuellement, vous ne pouvez pas regarder Netflix directement en Chine, principalement parce que Netflix n'a pas encore ouvert son service en Chine. Cependant, vous pouvez utiliser un service VPN pour contourner le blocage géographique de Netflix et regarder Netflix en Chine. Assurez-vous de choisir un bon service VPN Chine pour la meilleure expérience de visionnage. Dernière modifié: 2025-01-22 17:01

Ainsi, des bobines plus grandes (de diamètre) sont le seul moyen pratique d'augmenter la portée. Votre gamme est à peu près limitée à un diamètre de bobine. Vous pouvez l'étirer un peu en augmentant le Q de vos bobines et en les soutenant/noyant avec de la ferrite. Augmentez le Q en utilisant du fil Litz et des Q caps élevés. Dernière modifié: 2025-01-22 17:01

Les sessions sont un moyen simple de stocker des données pour des utilisateurs individuels par rapport à un ID de session unique. Cela peut être utilisé pour conserver les informations d'état entre les demandes de page. Les identifiants de session sont normalement envoyés au navigateur via des cookies de session et l'identifiant est utilisé pour récupérer les données de session existantes. Dernière modifié: 2025-01-22 17:01

Boxer, un robot interactif de Spin Master, propose d'innombrables façons de jouer. Les enfants de 6 ans et plus peuvent contrôler ce petit robot avec les mouvements de leurs mains, à l'aide de la télécommande incluse ou avec une application. Dernière modifié: 2025-01-22 17:01

Comment configurer l'arabe, le farsi et l'hébreu avec SwiftKey Keyboard pour iOS ? Ouvrez SwiftKey. Appuyez sur « Langues » Faites défiler la liste des langues jusqu'à ce que vous trouviez la langue souhaitée. Appuyez sur 'Télécharger' Vous verrez que votre langue est automatiquement activée. Dernière modifié: 2025-01-22 17:01

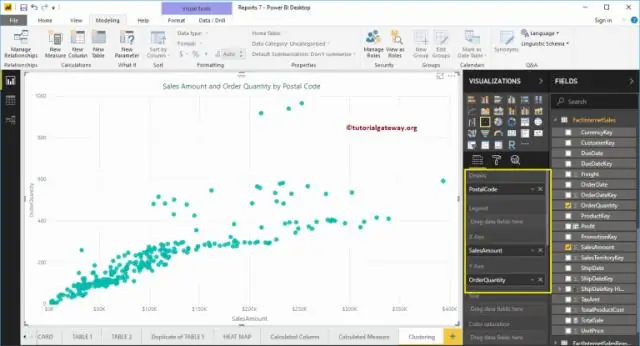

Accédez à l'onglet Données dans le ruban et sélectionnez Obtenir des données dans la section Obtenir et transformer des données. Sélectionnez À partir d'autres sources, puis sélectionnez Requête vierge dans le menu. Nommez la requête fParameters. C'est ainsi que vous appelez les valeurs de votre table de paramètres. Dernière modifié: 2025-06-01 05:06

Les rendus sont utilisés pour rendre une page ou une partie d'une page dans Sitecore. Il existe de nombreux rendus dans sitecore et l'un d'entre eux est le rendu de la vue. Le rendu de vue est utilisé dans des composants qui impliquent peu de logique sans aucune transaction de base de données ou un contrôleur MVC. Il est utilisé pour rendre un. Dernière modifié: 2025-01-22 17:01

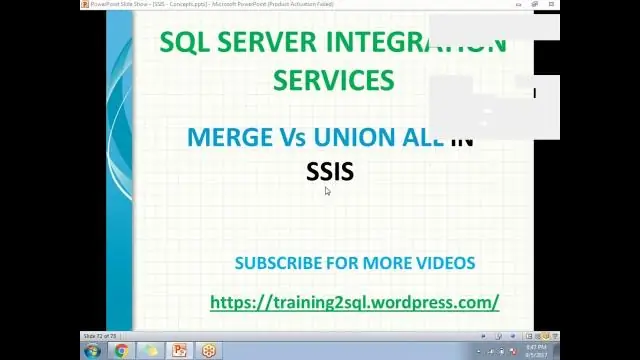

La première et la plus évidente différence est que Merge ne peut accepter que deux ensembles de données tandis que Union All peut accepter plus de deux ensembles de données en entrée. La deuxième différence est que Merge nécessite que les deux ensembles de données soient triés tandis que Union All ne nécessite pas d'ensembles de données triés. Dernière modifié: 2025-01-22 17:01

Findall() Renvoie toutes les correspondances de motif sans chevauchement dans la chaîne, sous forme de liste de chaînes. La chaîne est balayée de gauche à droite et les correspondances sont renvoyées dans l'ordre trouvé. Exemple : # Un programme Python pour démontrer le fonctionnement de. Dernière modifié: 2025-01-22 17:01

Dans la console, cliquez avec le bouton droit sur Schéma Active Directory et sélectionnez Maître d'opérations. Dans la boîte de dialogue Change Schema Master, cochez la case Schema May Be Modified On This Domain Controller, puis cliquez sur OK. Dernière modifié: 2025-01-22 17:01

Étape 1. Tout d'abord, vous devez isoler le circuit. Utilisez un testeur de prise pour vérifier qu'il est mort, puis dévissez la façade et débranchez les câbles des bornes du boîtier de montage à prise unique. Passez une gaine verte/jaune sur le noyau de terre si vous trouvez qu'il est exposé. Dernière modifié: 2025-01-22 17:01

La suite Verizon Internet Security améliorée vous apporte : Antivirus/Anti-spyware - Aide à détecter, bloquer et supprimer les virus, les logiciels espions et les logiciels publicitaires. Protection par pare-feu bidirectionnelle - Configurez votre pare-feu pour pouvoir utiliser Internet 24h/24 et 7j/7 pour empêcher les pirates d'accéder à votre PC. Dernière modifié: 2025-01-22 17:01

LocalStorage est un type de stockage Web qui permet aux sites Web et aux applications Javascript de stocker et d'accéder aux données directement dans le navigateur sans date d'expiration. Cela signifie que les données stockées dans le navigateur persisteront même après la fermeture de la fenêtre du navigateur. Dernière modifié: 2025-01-22 17:01

Étape 1 : Vérifiez le conteneur créé dans le stockage. Étape 2 : installez Azure-Powershell. Étape 3 : Télécharger. Étape 4: Check-out téléchargé. Étape 5 : Créez un disque à partir d'un VHD. Étape 6 : Créez une nouvelle machine virtuelle à l'aide de la méthode From Gallery. Étape 7 : Connectez-vous à la machine virtuelle Windows Azure. Dernière modifié: 2025-01-22 17:01

Voici comment procéder. Branchez votre iPhone ou iPad sur votre PC à l'aide d'un câble USB approprié. Lancez l'application Photos à partir du menu Démarrer, du bureau ou de la barre des tâches. Cliquez sur Importer. Cliquez sur les photos que vous souhaitez ne pas importer; toutes les nouvelles photos seront sélectionnées pour l'importation par défaut. Cliquez sur Continuer. Dernière modifié: 2025-01-22 17:01

Pour contrôler tous ces paramètres, appuyez sur la page pour afficher la barre d'options, puis appuyez sur le bouton Paramètres (celui avec un A majuscule et un A minuscule) dans le coin supérieur gauche de l'écran. Les options affichées apparaissent : Taille de la police : Tapez un échantillon de police particulier pour modifier la taille. Dernière modifié: 2025-01-22 17:01

Oui, vous pouvez développer une application mobile en utilisant python. Python est le langage de programmation côté serveur tandis qu'iOS et Android sont côté client. Vous pouvez utiliser Python avec un framework pour développer une application mobile où vous pouvez gérer les entrées de la base de données et d'autres opérations. Dernière modifié: 2025-01-22 17:01

Il peut être installé sur n'importe quel système d'exploitation et il s'agit également d'une application open source. Autant que Nginx est configuré et pris en charge pour Windows, il comporte de nombreux problèmes qui limitent ses performances. Nous vous recommandons fortement de configurer Nginx sur un serveur Linux. Dernière modifié: 2025-01-22 17:01

L'effet de récence est un effet d'ordre de présentation qui se produit lorsque des informations plus récentes sont mieux mémorisées et reçoivent un poids plus important dans la formation d'un jugement que les informations présentées plus tôt. Les effets de récence en psychologie sociale ont été les plus étudiés dans la recherche sur la formation des impressions. Dernière modifié: 2025-01-22 17:01

Glob(file_pattern, recursive = False) Il récupère la liste des fichiers correspondant au modèle spécifié dans le paramètre file_pattern. Le file_pattern peut être un chemin absolu ou relatif. Il peut également contenir des caractères génériques tels que « * » ou « ? » symboles. Le paramètre récursif est désactivé (False) par défaut. Dernière modifié: 2025-01-22 17:01

Le contraire de l'acte de comprimer, ou de l'état d'être comprimé. décompression. expansion. raréfaction. augmenter. Dernière modifié: 2025-01-22 17:01

La description. Un attaquant prend le contrôle d'un processus doté de privilèges élevés afin d'exécuter du code arbitraire avec ces privilèges. Certains processus se voient attribuer des privilèges élevés sur un système d'exploitation, généralement par association avec un utilisateur, un groupe ou un rôle particulier. Dernière modifié: 2025-01-22 17:01

Maven est un puissant outil de gestion de projet basé sur POM (project object model). Il est utilisé pour la construction, la dépendance et la documentation des projets. Il simplifie le processus de construction comme ANT. maven facilite le travail quotidien des développeurs Java et aide généralement à la compréhension de tout projet basé sur Java. Dernière modifié: 2025-01-22 17:01

C'est le travail de Cisco Secure Access Control Server (ACS) d'offrir des services d'authentification, de comptabilité et d'autorisation aux périphériques réseau. Il comprend des routeurs, des commutateurs, des pare-feu Cisco PIX et des serveurs d'accès au réseau. Cisco Secure Access Control Server prend en charge deux principaux protocoles AAA; à savoir, TACACS+ et RADIUS. Dernière modifié: 2025-06-01 05:06

Sur Office Online Allez sur www.Office.com et dans le coin supérieur droit, sélectionnez Se connecter. Saisissez votre adresse e-mail et votre mot de passe. Il peut s'agir de votre compte Microsoft personnel ou du nom d'utilisateur et du mot de passe que vous utilisez avec votre compte professionnel ou scolaire. Dernière modifié: 2025-01-22 17:01

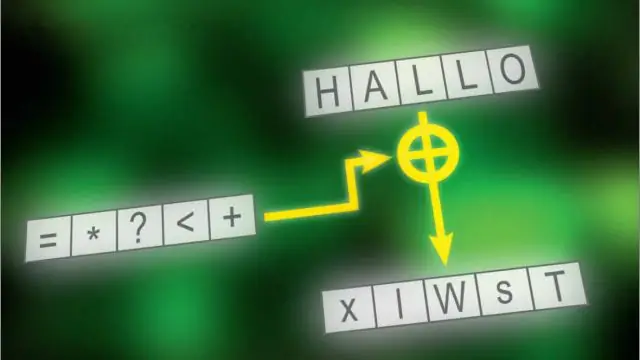

La cryptographie est l'étude de concepts tels que le cryptage, le décryptage, utilisés pour fournir une communication sécurisée, tandis que le cryptage est le processus d'encodage d'un message avec un algorithme. Dernière modifié: 2025-01-22 17:01

Étapes : Téléchargez les fichiers CAB x86 / X64 en fonction de l'architecture du système d'exploitation. Renommez le fichier en KBnumber. Copier dans le dossier C : Exécutez l'invite de commande en tant qu'administrateur (Cliquez avec le bouton droit sur l'icône Windows et choisissez l'option). Entrez la commande « DISM.exe /Online /Add-Package/PackagePath:c:KBnumber. Cela installe le fichier CU CAB. Dernière modifié: 2025-01-22 17:01

Taboola est un service publicitaire légitime que les éditeurs de sites Web utilisent pour générer des revenus sur leurs sites. Malheureusement, certains programmes publicitaires injectent ces publicités sur les sites Web que vous visitez sans l'autorisation de l'éditeur afin de générer des revenus. Dernière modifié: 2025-01-22 17:01

L'intégration de données (parfois appelée Extract Transform and Load ou ETL) concerne le problème de l'apport de données à partir d'une grande variété de sources et de leur normalisation. Pour plus d'informations sur ces services Web, consultez le 'Guide de l'intégrateur SAP BusinessObjects Data Services'. Dernière modifié: 2025-01-22 17:01

Panorama offre des fonctionnalités de gestion centralisées et faciles à mettre en œuvre pour mieux comprendre le trafic et les menaces à l'échelle du réseau, et administrer vos pare-feu partout. Gestion des politiques Déployer et gérer des politiques cohérentes et réutilisables. Dernière modifié: 2025-01-22 17:01

Portée de dépendance Maven - fournie La portée de dépendance Maven fournie est utilisée lors de la construction et du test du projet. Ils doivent également être exécutés, mais ne doivent pas être exportés, car la dépendance sera fournie par le runtime, par exemple, par le conteneur de servlet ou le serveur d'applications. Dernière modifié: 2025-06-01 05:06

Un exemple courant d'accès séquentiel est avec le lecteur de bande, où le périphérique doit déplacer le ruban de la bande vers l'avant ou vers l'arrière pour atteindre les informations souhaitées. Le contraire serait la RAM (Random Access Memory) qui peut aller n'importe où sur la puce pour accéder aux informations. Dernière modifié: 2025-01-22 17:01