Lors de la pose de gazon artificiel sur une terrasse, il est préférable de commencer par une planche. Cela empêchera l'herbe de former des crêtes et de tomber dans les interstices entre les planches. Ensuite, posez un produit de sous-couche - tel que notre coussin de performance - et fixez-le bien. Posez l'herbe sur la zone maintenant propre et plane que vous couvrez. Dernière modifié: 2025-01-22 17:01

Un indice est un caractère ou une chaîne qui est plus petit que le texte précédent et se situe au niveau ou en dessous de la ligne de base. Lorsqu'il est utilisé dans le contexte « Fn », il fait référence à une fonction évaluée pour la valeur « n ». Le texte n-1 et n-2 sont également des indices qui définissent les valeurs précédentes de 'n' dans la séquence. Dernière modifié: 2025-01-22 17:01

Si le périphérique racine de votre instance est un volume EBS, vous pouvez modifier la taille de l'instance en modifiant simplement son type d'instance, ce qui est appelé redimensionnement. Si le périphérique racine de votre instance est un volume de stockage d'instance, vous devez migrer votre application vers une nouvelle instance avec le type d'instance dont vous avez besoin. Dernière modifié: 2025-01-22 17:01

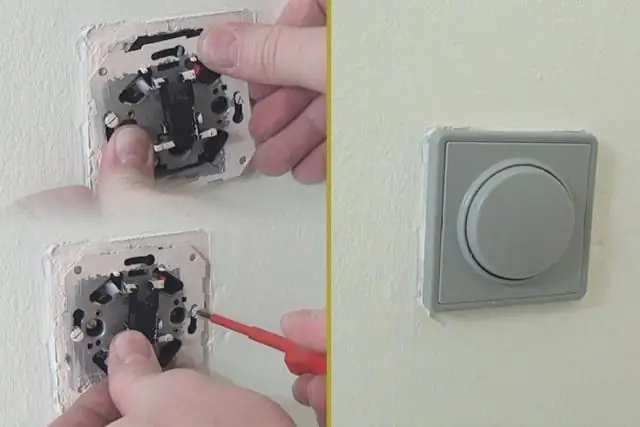

Le coût de recâblage d'une maison varie de 1 500 $ à 3 000 $ pour une petite maison, de 3 500 $ à 8 000 $ pour une maison de taille moyenne et de 8 000 $ à 20 000 $ pour une maison plus grande; ou 7,79 $ par pied linéaire d'espace mural plus le coût du panneau électrique à 1 200 $ à 2 500 $. Obtenez des devis gratuits d'électriciens près de chez vous. Dernière modifié: 2025-01-22 17:01

Diplôme : Baccalauréat. Dernière modifié: 2025-01-22 17:01

Fusionner des ensembles de données Si les ensembles de données se trouvent dans des emplacements différents, vous devez d'abord importer dans R comme nous l'avons expliqué précédemment. Vous pouvez fusionner des colonnes en ajoutant de nouvelles variables; ou vous pouvez fusionner des lignes en ajoutant des observations. Pour ajouter des colonnes, utilisez la fonction merge() qui nécessite que les ensembles de données que vous fusionnerez pour avoir une variable commune. Dernière modifié: 2025-01-22 17:01

Étapes Saisissez un nom d'utilisateur dans le champ de recherche en haut de l'écran. Lorsque l'utilisateur que vous recherchez apparaît dans la liste sous le champ de recherche, appuyez sur son nom d'utilisateur. Appuyez sur Commencer à discuter pour envoyer un message à l'utilisateur. Dernière modifié: 2025-01-22 17:01

Windows 10 Cliquez sur l'icône de réseau et connectez-vous à 'eduroam' Remplissez le nom d'utilisateur avec votre adresse e-mail complète ([email protected]) Remplissez le mot de passe avec votre mot de passe actuel de Fresno State. Cliquez sur connecter. Eduroam affichera connecté. Si eduroam ne se connecte pas, oubliez le réseau et réessayez. Dernière modifié: 2025-01-22 17:01

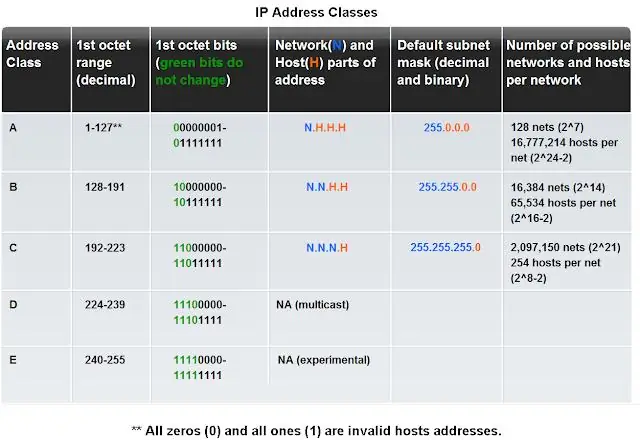

255.255.254.0 = masque 23 bits = 510 hôtes (512 -2) 255.255.252.0 = masque 22 bits = 1022 hôtes (1024 -2) 255.255.248.0 = masque 21 bits = 2046 hôtes (2048 -2) Vous multipliez toujours par 2 ou diviser par 2..et supprimer 2 hôtes (diffusion et réseau). Dernière modifié: 2025-01-22 17:01

Le modèle des niveaux de traitement (Craik et Lockhart, 1972) se concentre sur la profondeur du traitement impliqué dans la mémoire et prédit que plus les informations sont traitées en profondeur, plus une trace mémoire durera longtemps. Contrairement au modèle multi-magasins, il s'agit d'une approche non structurée. Dernière modifié: 2025-01-22 17:01

2 réponses. Oui, mais cela diffère selon le format de fichier. Par exemple, le format de conteneur QuickTime contient de nombreux types de métadonnées. Ce type de format est utilisé par MOV, M4V, MP4 et d'autres moins populaires. Dernière modifié: 2025-01-22 17:01

Le type F est similaire au C, sauf qu'il est rond et qu'il comporte en plus deux clips de mise à la terre sur le côté de la fiche. Une fiche de type C s'intègre parfaitement dans une prise de type F. La prise est en retrait de 15 mm, les fiches partiellement insérées ne présentent donc pas de risque d'électrocution. Dernière modifié: 2025-01-22 17:01

Psql : impossible de se connecter au serveur : aucun fichier ou répertoire de ce type Le serveur fonctionne-t-il localement et accepte les connexions sur le socket de domaine Unix '/var/run/postgresql/. Commandes EDIT que j'ai utilisées pour installer et exécuter postgres : sudo apt-get update. sudo apt-get install postgresql. sudo su postgres. psql -d postgres -U postgres. Dernière modifié: 2025-01-22 17:01

R : Les dernières caméras IP sont alimentées via le réseau. C'est ce qu'on appelle l'alimentation par Ethernet (PoE). Vous pouvez également ajouter un injecteur PoE ou un injecteur de puissance entre le commutateur et la caméra. Cela signifie que vous n'avez besoin que d'un seul câble réseau pour chaque caméra, ce qui rend l'installation très facile. Dernière modifié: 2025-01-22 17:01

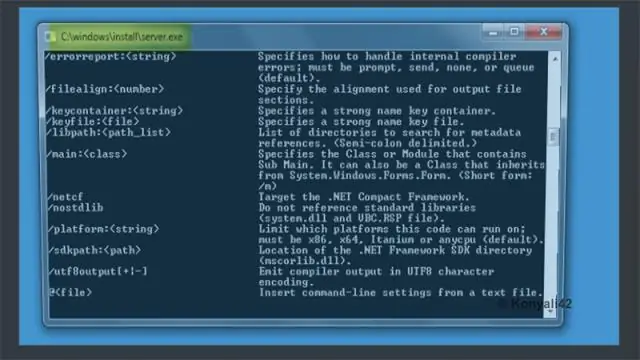

Comment supprimer le logiciel malveillant mineur spoolsv.exe de manière permanente La fenêtre « Exécuter » apparaîtra. Allez dans l'onglet "Démarrer". Lorsque vous y êtes invité, cliquez sur « Redémarrer » pour accéder au mode sans échec. Étape 2: Nettoyez tous les registres créés par spoolsv.exe Malware sur votre ordinateur. Ouvrez à nouveau la fenêtre Exécuter, tapez "regedit" et cliquez sur OK. Dernière modifié: 2025-01-22 17:01

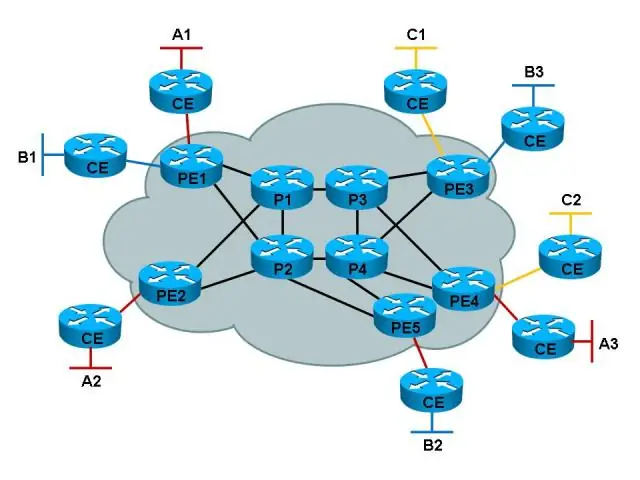

Les avantages du MPLS sont l'évolutivité, les performances, une meilleure utilisation de la bande passante, une réduction de la congestion du réseau et une meilleure expérience pour l'utilisateur final. MPLS lui-même ne fournit pas de cryptage, mais il s'agit d'un réseau privé virtuel et, en tant que tel, est séparé de l'Internet public. Dernière modifié: 2025-01-22 17:01

Le générateur de rapports SSRS est un outil de création de rapports qui permet aux utilisateurs de créer, gérer et publier des rapports sur SQL Server Reporting Services. Nous pouvons également créer des ensembles de données partagés à l'aide du générateur de rapports. Le générateur de rapports a une installation autonome afin que nous puissions facilement l'installer et le configurer. Dernière modifié: 2025-01-22 17:01

Un membre de pool est un objet logique qui représente un nœud physique sur le réseau. Une fois que vous avez attribué un pool à un serveur virtuel, le système BIG-IP dirige le trafic entrant dans le serveur virtuel vers un membre de ce pool. Dernière modifié: 2025-01-22 17:01

Une image de machine virtuelle est un modèle pour créer de nouvelles instances. Vous pouvez choisir des images dans un catalogue pour créer des images ou enregistrer vos propres images à partir d'instances en cours d'exécution. Les images peuvent être des systèmes d'exploitation simples ou peuvent contenir des logiciels, tels que des bases de données, des serveurs d'applications ou d'autres applications. Dernière modifié: 2025-01-22 17:01

Si vous voulez simplement le déclarer dans le constructeur, vous pouvez avoir le code : ArrayList name = new ArrayList(); Sinon, vous pouvez le déclarer en tant que champ, puis l'initialiser dans le constructeur. Dernière modifié: 2025-01-22 17:01

Applications et utilisations de commutation bidirectionnelle Il est principalement utilisé dans le câblage d'escalier où une ampoule peut être contrôlée (allumer / éteindre) à partir de différents endroits, que vous soyez dans la partie supérieure ou inférieure de l'escalier. Dernière modifié: 2025-01-22 17:01

Un algorithme de planification de file d'attente à plusieurs niveaux partitionne la file d'attente prête en plusieurs files d'attente distinctes. Les processus sont affectés de manière permanente à une file d'attente, généralement en fonction de certaines propriétés du processus, telles que la taille de la mémoire, la priorité du processus ou le type de processus. Chaque file d'attente a son propre algorithme de planification. Dernière modifié: 2025-01-22 17:01

Critères techniques corrects : Poser les pieds sur le sol pour l'équilibre (ne pas se croiser). Centrez le corps sur la touche « H » avec les coudes sur les côtés. Se redresser. Ajustez la chaise de sorte que vous soyez à une « portée de main » du bord du clavier. Courbez les doigts sur les touches d'accueil. Gardez les poignets éloignés du clavier. Gardez un œil sur la copie imprimée. Touche au toucher. Dernière modifié: 2025-01-22 17:01

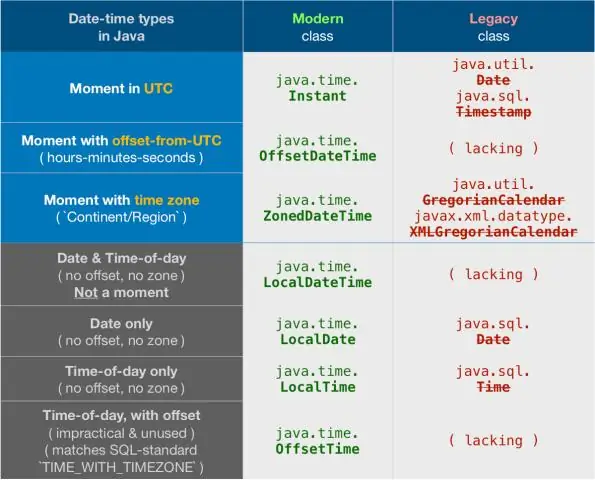

Classe de dates. La plupart des méthodes de java. util. La date a été dépréciée au profit d'autres API qui prennent mieux en charge l'internationalisation. Dernière modifié: 2025-01-22 17:01

(La valeur de fitness est également stockée.) Cette valeur est appelée pbest. Une autre "meilleure" valeur suivie par l'optimiseur d'essaim de particules est la meilleure valeur, obtenue jusqu'à présent par n'importe quelle particule de la population. Cette meilleure valeur est un meilleur global et appelé gbest. Dernière modifié: 2025-01-22 17:01

R (retour chariot) est ce que cela ressemble si vous êtes familier avec les machines à écrire manuelles à l'ancienne : il déplace le « chariot » (le rouleau à travers lequel le papier est alimenté) vers le début de la ligne. Dernière modifié: 2025-01-22 17:01

Décalage du mode de commande + entrée dans la cellule d'exécution, sélectionnez ci-dessous. ctrl + entrez la cellule d'exécution. option + entrez la cellule d'exécution, insérez ci-dessous. Une cellule d'insertion ci-dessus. B insérer la cellule ci-dessous. C copier la cellule. V coller la cellule. D, D supprimer la cellule sélectionnée. Dernière modifié: 2025-01-22 17:01

L'authentification de base préemptive consiste à envoyer des informations d'authentification de base http (nom d'utilisateur et mot de passe) avant qu'un serveur ne réponde avec une réponse 401 les demandant. Cela peut économiser un aller-retour de requête lors de la consommation d'API REST qui sont connues pour nécessiter une authentification de base. Dernière modifié: 2025-01-22 17:01

Aspx. resx' contient dans quel but il est utilisé. Dernière modifié: 2025-01-22 17:01

NordVPN : Prix NordVPN coûte 9,68 £ par mois. En termes de ce que vous obtenez, c'est à peu près à égalité avec les autres services proposés. Cependant, il existe trois niveaux de tarification supplémentaires, qui deviennent moins chers plus vous vous engagez longtemps. Dernière modifié: 2025-06-01 05:06

Il n'y a pas de batterie pour le bâton de feu. Vous le laissez branché sur une source d'alimentation. Il existe deux options pour l'alimenter. Il est livré avec un cordon USB et une prise séparée (cube). Dernière modifié: 2025-01-22 17:01

Restriction d'orientation de l'écran dans AndroidManifest. Android peut être limité pour ne pas basculer l'écran en paysage lorsqu'il est pivoté. Ouvrez le manifeste Android. xml, dans l'élément de déclaration d'activité, ajoutez l'attribut screenOrientation et définissez-le sur portrait. L'écran ne tournera plus lorsque l'appareil est tourné. Dernière modifié: 2025-01-22 17:01

Le document de cas d'utilisation est un document commercial qui raconte comment un système et ses acteurs seront utilisés pour atteindre un objectif spécifique. Ce modèle de cas d'utilisation vous fournit tout ce dont vous avez besoin pour développer votre document de cas d'utilisation. Dernière modifié: 2025-01-22 17:01

Les entiers dans Access sont disponibles en 1, 2 et 4 octets. Le numéro à un seul octet est nommé Octet (Plage 0-255), le nombre à deux octets est nommé Entier (-32768 à 32767) et puis il y a l'Entier long (-2 milliards à 2 milliards). Dernière modifié: 2025-01-22 17:01

La fonction RANK() est une fonction de fenêtre qui attribue un rang à chaque ligne de la partition d'un jeu de résultats. Le rang d'une ligne est déterminé par un plus le nombre de rangs qui le précèdent. Dans cette syntaxe : tout d'abord, la clause PARTITION BY répartit les lignes du jeu de résultats en partitions selon un ou plusieurs critères. Dernière modifié: 2025-01-22 17:01

Samsung Galaxy J5 (2016) vs Samsung GalaxyJ3 (2016): Spécifications. Samsung Galaxy J3 (2016) Spécifications : Dimensions : 142,3 x 71 x 7,9 mm Poids 138 g. Affichage : 5,0 pouces (rapport écran/corps de 68,2 %) 720 x 1280 pixels (densité de pixels de 294 ppp) Super AMOLED. Dernière modifié: 2025-01-22 17:01

Réseaux de capteurs sans fil. WSN est un réseau sans fil composé de stations de base et de nombres de nœuds (capteurs sans fil). Ces réseaux sont utilisés pour surveiller les conditions physiques ou environnementales telles que le son, la pression, la température et transmettre en coopération des données via le réseau à un emplacement principal, comme indiqué sur la figure. Dernière modifié: 2025-01-22 17:01

Dante était un poète et philosophe moral italien surtout connu pour le poème épique La Divine Comédie, qui comprend des sections représentant les trois niveaux de l'au-delà chrétien : le purgatoire, le paradis et l'enfer. Dante est considéré comme le père de l'italien moderne, et ses œuvres ont prospéré avant sa mort en 1321. Dernière modifié: 2025-01-22 17:01

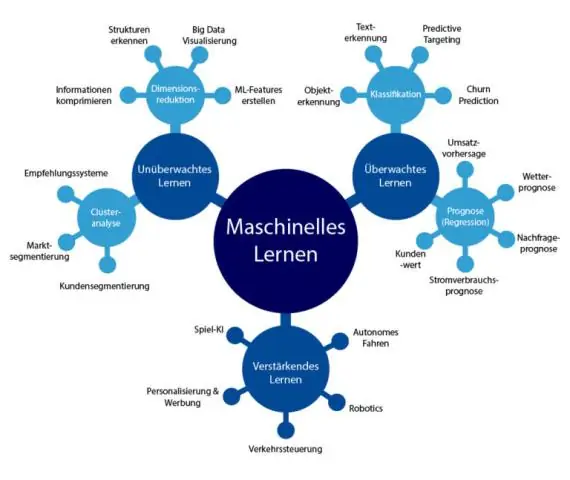

L'apprentissage associatif se produit lorsque vous apprenez quelque chose en fonction d'un nouveau stimulus. Deux types d'apprentissage associatif existent : le conditionnement classique, comme chez le chien de Pavlov; et le conditionnement opérant, ou l'utilisation du renforcement par des récompenses et des punitions. Dernière modifié: 2025-01-22 17:01

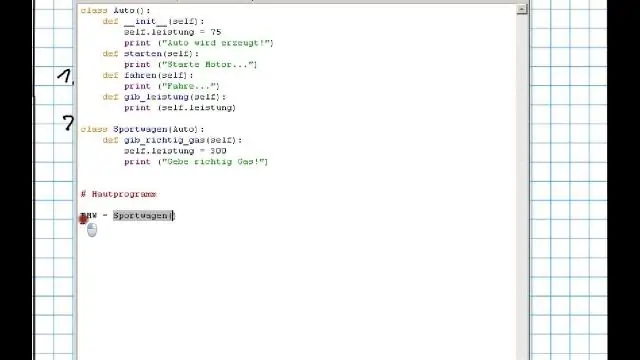

Python est un langage de programmation orienté objet. Classe - Un plan créé par un programmeur pour un objet. Cela définit un ensemble d'attributs qui caractériseront tout objet instancié à partir de cette classe. Object - Une instance d'une classe. Dernière modifié: 2025-01-22 17:01