Belong Mobile est votre ticket BYO économique pour le réseau de gros Telstra 4G. Belong est votre ticket BYO économique pour le réseau de gros Telstra 4G. Parmi tous les fournisseurs de réseau de gros de Telstra, Belong était juste derrière ALDI Mobile (qui propose des offres prépayées de premier ordre). Dernière modifié: 2025-01-22 17:01

Pour la plupart des systèmes, l'utilisateur Postgres par défaut est postgres et un mot de passe n'est pas requis pour l'authentification. Ainsi, pour ajouter un mot de passe, nous devons d'abord nous connecter et nous connecter en tant qu'utilisateur postgres. Si vous vous êtes connecté avec succès et que vous affichez l'invite psql, passez à la section Modification du mot de passe. Dernière modifié: 2025-01-22 17:01

Raisons pour lesquelles Internet continue de baisser Vous êtes connecté à un mauvais point d'accès Wi-Fi. Câble défectueux de votre modem/routeur à votre ordinateur. La puissance du point d'accès Wi-Fi est insuffisante - vous êtes peut-être près de la périphérie du réseau Wi-Fi. Le réseau Wi-Fi est surchargé – arrive dans des zones surpeuplées – dans la rue, les stades, les concerts, etc. Dernière modifié: 2025-06-01 05:06

Si votre téléphone ne répond pas, vous pouvez effectuer une « réinitialisation logicielle » en appuyant simultanément sur la touche d'augmentation du volume et sur le bouton d'alimentation pendant environ 15 secondes (ou jusqu'à ce que le téléphone vibre). Votre téléphone devrait alors redémarrer momentanément. Dernière modifié: 2025-01-22 17:01

Tous les contrôleurs Spring MVC implémentent directement Controller ou s'étendent à partir de l'une des implémentations de classe de base disponibles telles que AbstractController, SimpleFormController, MultiActionController ou AbstractWizardFormController. Dernière modifié: 2025-01-22 17:01

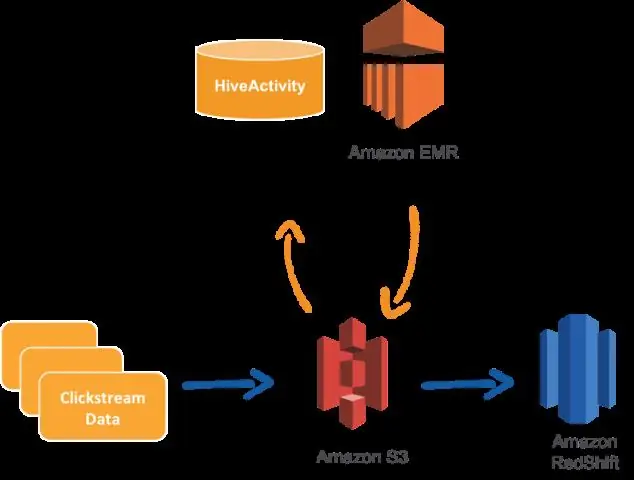

Raisons du choix d'Amazon Redshift Lorsque vous souhaitez commencer à interroger rapidement de grandes quantités de données. Lorsque votre solution d'entreposage de données actuelle est trop chère. Lorsque vous ne voulez pas gérer le matériel. Lorsque vous souhaitez des performances supérieures pour vos requêtes d'agrégation. Dernière modifié: 2025-01-22 17:01

Les jumeaux font également partie d'une chaîne YouTube appelée "Dobre Brothers", avec leurs frères et sœurs Cyrus et Darius, où ils publient des vlogs deux fois par semaine. Lucas et Marcus Informations personnelles Né Lucas Dobre-Mofid Marcus Dobre-Mofid le 28 janvier 1999 (21 ans) Gaithersburg, Maryland, États-Unis Nationalité persane-américaine. Dernière modifié: 2025-01-22 17:01

Absolument. Tous les logiciels Open Source peuvent être utilisés à des fins commerciales; la définition Open Source le garantit. Vous pouvez même vendre des logiciels Open Source. Cependant, notez que commercial n'est pas la même chose que propriétaire. Dernière modifié: 2025-01-22 17:01

Par conséquent, un prototype est une généralisation. La différence entre l'héritage classique et l'héritage prototypique est que l'héritage classique est limité aux classes héritant d'autres classes, tandis que l'héritage prototypique prend en charge le clonage de tout objet à l'aide d'un mécanisme de liaison d'objets. Dernière modifié: 2025-01-22 17:01

Le triangle du sens est un modèle de communication qui indique la relation entre une pensée, un symbole et un référent et met en évidence la relation indirecte entre le symbole et le référent (Ogden & Richards, 1932). Dernière modifié: 2025-01-22 17:01

Quiconque souhaite apprendre Linux peut utiliser ces cours gratuits, mais ils sont plus adaptés aux développeurs, à l'assurance qualité, aux administrateurs système et aux programmeurs. Principes de base de Linux pour les professionnels de l'informatique. Apprenez la ligne de commande Linux : commandes de base. Présentation technique de Red Hat Enterprise Linux. Tutoriels et projets Linux (gratuits). Dernière modifié: 2025-01-22 17:01

Comment changer une combinaison de serrure Unican Simplex Ouvrez la porte. Retirez la vis du haut du boîtier de la serrure avec l'embout Torx fourni avec votre serrure. Tournez la poignée de porte dans le sens des aiguilles d'une montre jusqu'à ce qu'elle s'arrête, puis relâchez-la. Saisissez la combinaison actuelle. Tournez la poignée de porte dans le sens des aiguilles d'une montre jusqu'à la butée puis relâchez-la. Remettez la vis en haut du boîtier de la serrure. Dernière modifié: 2025-01-22 17:01

Pour effectuer une mise à niveau vers une édition différente de SQL Server Insérez le support d'installation de SQL Server. Pour mettre à niveau une instance existante de SQL Server vers une édition différente, à partir du Centre d'installation de SQL Server, cliquez sur Maintenance, puis sélectionnez Mise à niveau de l'édition. Si des fichiers de prise en charge du programme d'installation sont requis, le programme d'installation de SQL Server les installe. Dernière modifié: 2025-01-22 17:01

Voici quelques exemples d'innovations informatiques : innovations informatiques physiques, telles que la voiture autonome; des logiciels informatiques non physiques, tels que des applications ; et des concepts informatiques non physiques, tels que le commerce électronique. Dernière modifié: 2025-01-22 17:01

Frame Relay est un protocole de couche de liaison de données commutée standard de l'industrie qui gère plusieurs circuits virtuels à l'aide de l'encapsulation HDLC (High-Level Data Link Control) entre les appareils connectés. 922 adresses, telles qu'elles sont actuellement définies, sont de deux octets et contiennent un identificateur de connexion de liaison de données (DLCI) de 10 bits. Dernière modifié: 2025-01-22 17:01

Les 10 meilleures façons de booster votre WiFi Sélectionnez un bon endroit pour votre routeur. Gardez votre routeur à jour. Obtenez une antenne plus puissante. Coupez les sangsues WiFi. Achetez un répéteur/amplificateur/prolongateur WiFi. Basculez vers un autre canal WiFi. Contrôlez les applications et les clients gourmands en bande passante. Utilisez les dernières technologies WiFi. Dernière modifié: 2025-01-22 17:01

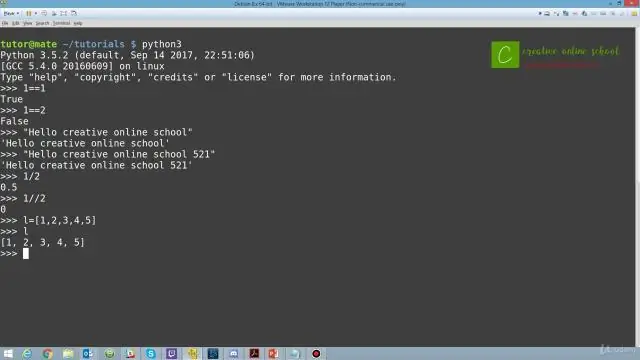

Pour savoir dans quel répertoire en python vous vous trouvez actuellement, utilisez la méthode getcwd(). Cwd est pour le répertoire de travail actuel en python. Cela renvoie le chemin du répertoire python actuel sous forme de chaîne en Python. Pour l'obtenir sous forme d'objet bytes, nous utilisons la méthode getcwdb(). Dernière modifié: 2025-01-22 17:01

Hybrid fait référence au plateau et à l'emplacement de la carte SIM et dual sim s'y réfère en fonction des cartes SIM qui peuvent provenir de deux réseaux différents. 'Un slot SIM hybride qui peut fonctionner à la fois comme un slot pour carte SIM et un slot pour carte microSD. Dernière modifié: 2025-01-22 17:01

Masquer le code activé Ou personnalisez chaque cellule en sélectionnant « Masquer le code » dans la liste déroulante de la barre d'outils de la cellule. Utilisez ensuite les cases à cocher « Masquer le code » et « Masquer les invites » pour masquer le code de la cellule spécifique ou les invites d'entrée/sortie de la cellule. Dernière modifié: 2025-06-01 05:06

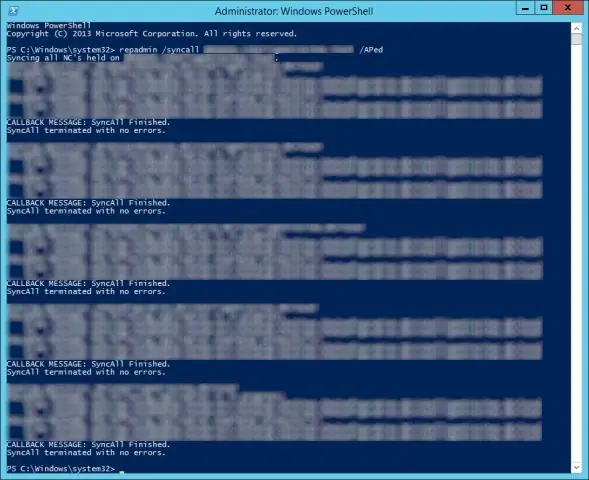

La commande : repadmin /syncall. laissez pour forcer la synchronisation entre les DC dans le même site. Si vous souhaitez forcer la synchronisation avec tous les contrôleurs de domaine, vous pouvez utiliser cette commande : Repadmin /syncall/e /d /A /P /q. Pour obtenir plus de détails, vous pouvez vous référer au lien suivant : Repadmin /syncall. Dernière modifié: 2025-01-22 17:01

Méthode 1 Sur mobile Ouvrez un navigateur. Appuyez sur l'icône de l'application du navigateur que vous souhaitez ouvrir. Appuyez sur l'icône « Onglets ». Cela fera apparaître une liste de vos onglets actuellement ouverts. Recherchez l'onglet que vous souhaitez fermer. Vous pouvez faire défiler vers le haut ou vers le bas les onglets actuellement ouverts jusqu'à ce que vous trouviez celui que vous souhaitez fermer. Appuyez sur X. Dernière modifié: 2025-01-22 17:01

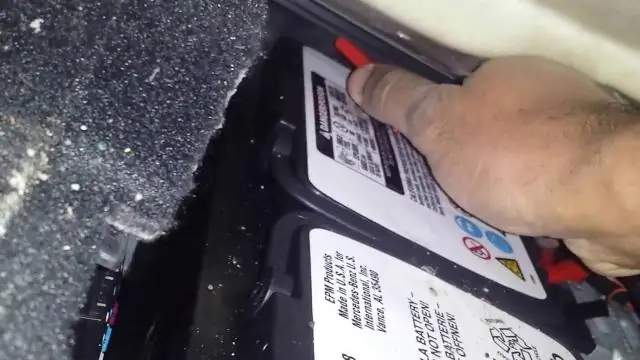

Environ 15-20 minutes. Dernière modifié: 2025-01-22 17:01

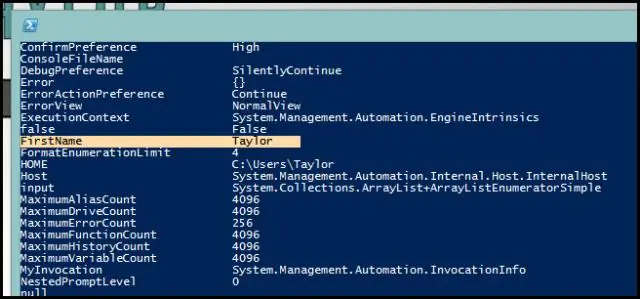

Script de fichiers avec Get-Childitem(gci) de PowerShell Tôt ou tard, vous aurez besoin d'un script qui répertorie les fichiers dans un dossier. Sous DOS, nous taperions : 'DIR'; l'équivalent le plus proche dans PowerShell est gci. Le nom complet derrière l'alias gci est Get-ChildItem. Dernière modifié: 2025-01-22 17:01

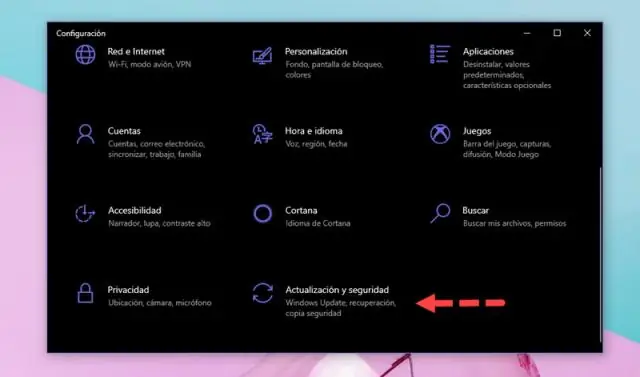

La restauration du système est une fonctionnalité de Microsoft Windows qui permet à l'utilisateur de rétablir l'état de son ordinateur (y compris les fichiers système, les applications installées, le registre Windows et les paramètres système) à celui d'un point antérieur dans le temps, ce qui peut être utilisé pour récupérer des dysfonctionnements du système. ou d'autres problèmes. Dernière modifié: 2025-01-22 17:01

Qu'est-ce qu'un fichier TEST ? Le type de fichier TEST est principalement associé au système d'exploitation Apple II. Dernière modifié: 2025-01-22 17:01

Un périphérique d'entrée est tout périphérique matériel qui envoie des données à un ordinateur, vous permettant d'interagir avec et de le contrôler. L'image montre une souris à boule de commande Logitech, qui est un exemple de périphérique d'entrée. Les périphériques d'entrée les plus couramment utilisés ou principaux sur un ordinateur sont le clavier et la souris. Dernière modifié: 2025-01-22 17:01

La déduplication consiste à supprimer les entrées en double d'une liste ou d'une base de données. Au fil des ans, les banques du secteur privé ont pris des mesures pour s'assurer qu'un client ne se voit pas attribuer plusieurs UCIC, car elles avaient l'avantage de partir d'un état propre. Dernière modifié: 2025-01-22 17:01

1. Vue d'ensemble. BigQuery ML (BQML) permet aux utilisateurs de créer et d'exécuter des modèles de machine learning dans BigQuery à l'aide de requêtes SQL. L'objectif est de démocratiser l'apprentissage automatique en permettant aux praticiens SQL de créer des modèles à l'aide de leurs outils existants et d'augmenter la vitesse de développement en éliminant le besoin de déplacement de données. Dernière modifié: 2025-01-22 17:01

Le virus a été créé par Chen Ing-hau (???, pinyin : Chén Yíngháo) qui était étudiant à l'Université Tatung à Taïwan et est le directeur général et fondateur de 8tory. Soixante millions d'ordinateurs seraient infectés par le virus à l'échelle internationale, entraînant des dommages commerciaux estimés à 1 milliard de dollars américains. Dernière modifié: 2025-01-22 17:01

24) Une session ne peut s'exécuter qu'une seule fois; pour exécuter à nouveau un processus, une nouvelle session doit être créée dans Blue Prism. 25) Les meilleures pratiques de Blue Prism recommandent quelle étape au début de chaque action. Dernière modifié: 2025-01-22 17:01

Avec la propriété CSS box-sizing La propriété box-sizing nous permet d'inclure le rembourrage et la bordure dans la largeur et la hauteur totales d'un élément. Si vous définissez box-sizing:border-box; sur un élément, le rembourrage et la bordure sont inclus dans la largeur et la hauteur : les deux div ont la même taille maintenant. Dernière modifié: 2025-01-22 17:01

Pour travailler sur des fichiers zip en utilisant python, nous utiliserons un module python intégré appelé zipfile. print ('Done!' ZipFile est une classe de module zipfile pour la lecture et l'écriture de fichiers zip. Ici, nous importons uniquement la classe ZipFile du module zipfile. Dernière modifié: 2025-01-22 17:01

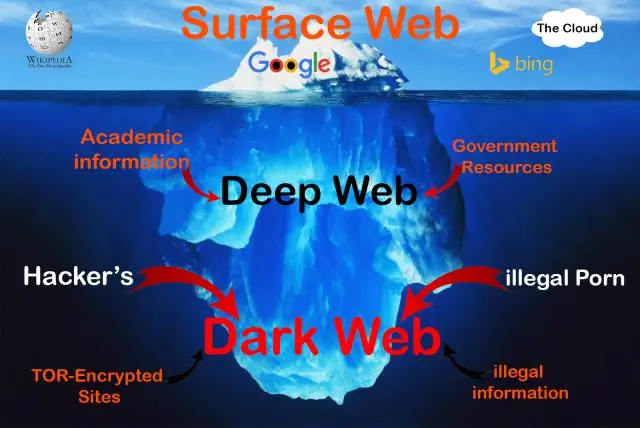

La principale différence est que le SurfaceWeb peut être indexé, mais pas le Deep Web. Les sites Web auxquels vous ne pouvez accéder qu'avec un nom d'utilisateur et un mot de passe, comme les comptes de messagerie et de service cloud, les sites bancaires et même les médias en ligne par abonnement restreints par les paywalls. réseaux internes et diverses bases de données. Dernière modifié: 2025-01-22 17:01

Produits › Connectez-vous. Intégration dirigée par API. Applications événementielles. Unifier. Data Fabric. Gestion de l'information. Prédire. Analytique. Science des données et diffusion en continu. Intégration TIBCO Cloud™. Virtualisation des données TIBCO®. Logiciel TIBCO Spotfire® TIBCO EBX™. Messagerie TIBCO®. Gouvernement fédéral TIBCO LABS™. Détection d'une anomalie. Dernière modifié: 2025-01-22 17:01

J2EE est une architecture à quatre niveaux. Il s'agit du niveau client (niveau présentation ou niveau application), du niveau Web, du niveau Enterprise JavaBeans (ou niveau serveur d'applications) et du niveau systèmes d'information d'entreprise ou du niveau données. Dernière modifié: 2025-01-22 17:01

Étapes pour trouver le pays d'origine du smartphone Samsung via IMEI Vérifiez l'IMEI de l'appareil. Comptez le numéro IMEI de l'appareil qui est à quinze (15) chiffres à partir du côté gauche. Maintenant, les chiffres 7e et 8e du côté gauche de l'IMEI sont le code représente l'appareil fabriqué dans le pays. Dernière modifié: 2025-06-01 05:06

Créer un espace réservé de propriété sécurisée globale Cliquez sur l'onglet Éléments globaux. Sélectionnez Espace réservé de propriété sécurisée. Cliquez sur OK. Dans l'assistant Secure Property Placeholder, définissez l'algorithme de chiffrement, le mode de chiffrement et la clé. L'algorithme de cryptage sera le même que celui que vous avez utilisé au moment du processus de cryptage ci-dessus. Dernière modifié: 2025-01-22 17:01

Pour configurer le Lenovo Active Pen 2, ouvrez les paramètres Windows sur le Yoga 920 (2-en-1) et sélectionnez Bluetooth et autres appareils. Activez Bluetooth s'il n'est pas déjà activé. Sélectionnez le Lenovo Pen pour démarrer le processus de couplage qui s'affichera en tant que périphérique Bluetooth connecté une fois réussi. Dernière modifié: 2025-01-22 17:01

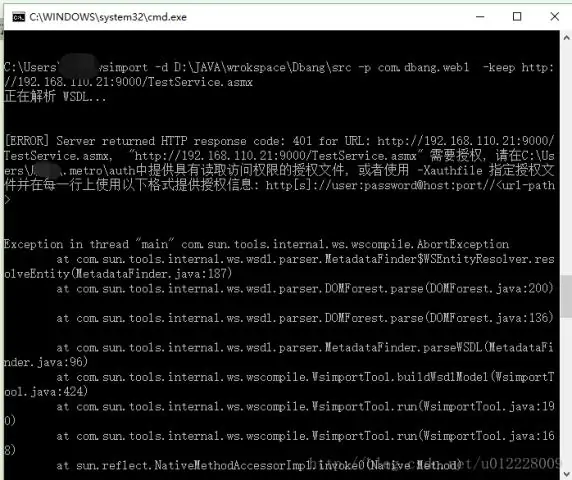

1 réponse. Les exécutables de WSIMPORT sont disponibles sur le site principal https://javaee.github.io/metro-jax-ws/. Ils ne font plus partie du JDK. Dernière modifié: 2025-01-22 17:01

Nous proposons des options de formation gratuites et autodidactes pour certaines matières. Veuillez consulter la liste complète ici. Si vous avez une question sur l'une de nos formations gratuites et autodidactes, veuillez consulter le MuleSoft. Dernière modifié: 2025-01-22 17:01