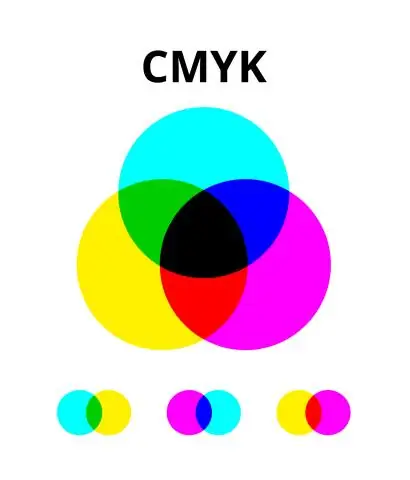

Profils de couleurs CMJN. Pour que les couleurs se traduisent correctement de l'écran de votre ordinateur vers une imprimante, votre document doit être conçu dans ce que l'on appelle le schéma de couleurs CMJN. CMJN signifie cyan, magenta, jaune et keyblack) - les quatre encres utilisées dans l'impression couleur. Dernière modifié: 2025-01-22 17:01

2 réponses Faites un clic droit sur la zone vide du concepteur de modèle de données d'entité. Cliquez sur l'option Mettre à jour le modèle à partir de la base de données. Maintenant, vous êtes parti avec l'assistant de mise à jour, qui propose 3 options pour ajouter, actualiser et supprimer des tables. cliquez sur Ajouter une option. Choisissez les tables cibles en cliquant sur les cases à cocher pointant avant le nom de la table. Dernière modifié: 2025-01-22 17:01

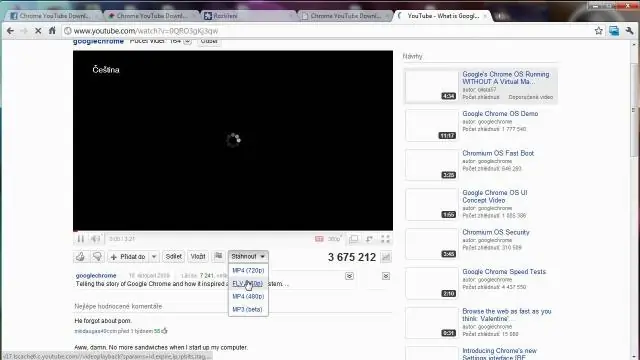

Lancez le navigateur Google Chrome et accédez à la page qui contient un téléchargement de la vidéo que vous souhaitez enregistrer sur le disque dur de votre ordinateur. Cliquez sur le lien pour télécharger la vidéo. Une fois que vous avez cliqué sur le lien, une barre d'outils apparaît en bas du navigateur. Cette barre d'outils affiche la progression du téléchargement. Dernière modifié: 2025-01-22 17:01

Les données présentes dans l'Electronic Block Storage peuvent être « consultées » via EC2. Cela peut être fait via des outils de ligne de commande ou d'autres outils tiers. EBS est l'espace de stockage le plus sécurisé et le plus rentable à l'heure actuelle. Dernière modifié: 2025-01-22 17:01

Un indice est la mesure du changement d'une variable (ou d'un groupe de variables) au fil du temps. Les nombres-indices sont l'un des outils statistiques les plus utilisés en économie. Les nombres d'indices ne sont pas directement mesurables, mais représentent des changements généraux et relatifs. Ils sont généralement exprimés en pourcentages. Dernière modifié: 2025-01-22 17:01

L'apprentissage forcé n'entraîne aucun apprentissage, car l'apprentissage forcé détourne notre attention. Cause n° 2. Laps de temps : Cause n° 3. Interférence : Cause n° 4. Manque de repos et de sommeil : Cause n° 5. Mauvais état de santé et état mental défectueux : Cause n° 6. Nature du matériel appris : Cause n° 8. Élever en émotion :. Dernière modifié: 2025-01-22 17:01

L'iPad Air et l'iPad Pro sont tous deux conçus avec de solides performances à l'esprit, mais ils offrent des spécifications légèrement différentes. L'iPad Air a un écran de 10,5 pouces, tandis que l'iPad Pro a des options pour un écran de 11 pouces ou de 12,9 pouces. De manière générale, les deux Promodels iPad sont tout simplement plus puissants que l'iPadAir. Dernière modifié: 2025-06-01 05:06

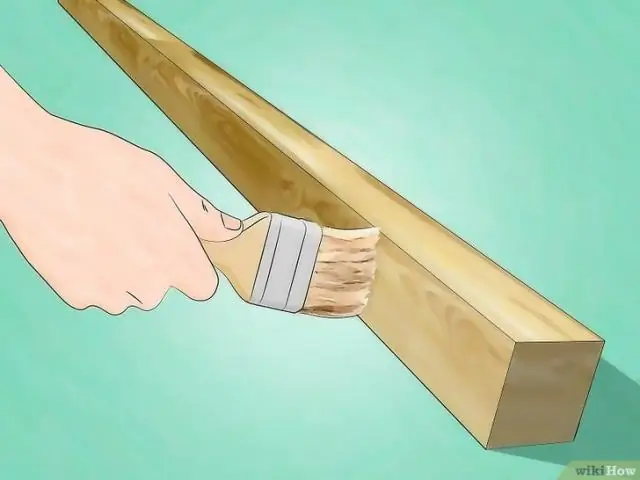

Enduire ou vaporiser le bois (ou un autre matériau cellulosique) uniformément avec de l'acide borique. Plantez l'appât d'acide borique dans le jardin près de votre maison ou dans une infestation ouverte. Vérifiez régulièrement la station d'appâtage et remplissez-la d'acide borique au besoin. Vous devriez voir les carcasses de termites à proximité. Dernière modifié: 2025-01-22 17:01

Les clients prépayés peuvent acheter un SMSBundle en composant le *135# (gratuit) ou en envoyant un SMS avec la taille du forfait à 136 depuis leur téléphone portable. Pour vérifier le nombre de SMS restant dans son forfait, un client peut composer gratuitement le *135# depuis son mobile. Dernière modifié: 2025-01-22 17:01

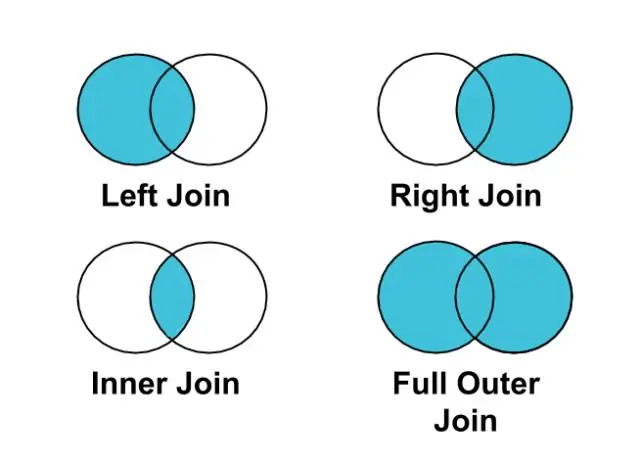

4 types différents. Dernière modifié: 2025-01-22 17:01

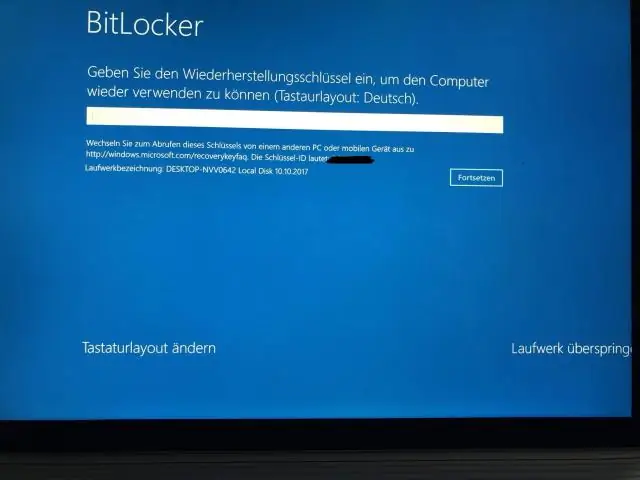

Microsoft : Windows 10 Bitlocker est plus lent, mais aussi meilleur. Si vous cryptez le disque dur d'un ordinateur exécutant Windows 7, puis sur le même ordinateur exécutant Windows 10, vous remarquerez que le processus de cryptage est plus rapide sur Windows 7. Avec Bitlocker et d'autres logiciels de cryptage, cela est évité. Dernière modifié: 2025-01-22 17:01

La commande « cat » [abréviation de « concaténer »] est l'une des commandes les plus fréquemment utilisées sous Linux et d'autres systèmes d'exploitation. La commande cat nous permet de créer un ou plusieurs fichiers, d'afficher le contenu du fichier, de concaténer des fichiers et de rediriger la sortie dans un terminal ou des fichiers. Dernière modifié: 2025-01-22 17:01

Pourquoi utiliser un système de gestion des contacts ? Un gestionnaire de contacts est un logiciel qui permet aux utilisateurs de stocker et de trouver facilement des informations de contact, telles que des numéros de téléphone, des adresses et des noms. En d'autres termes, un CMS peut aider les entreprises à surmonter les défis associés à l'incohérence et à la fragmentation de l'information. Dernière modifié: 2025-06-01 05:06

ToString renvoie une représentation de l'exception actuelle qui est destinée à être comprise par les humains. L'implémentation par défaut de ToString obtient le nom de la classe qui a levé l'exception actuelle, le message, le résultat de l'appel de ToString sur l'exception interne et le résultat de l'appel de l'environnement. Dernière modifié: 2025-01-22 17:01

Comme de nombreux autres navigateurs, Vivaldi utilise la navigation sécurisée de Google pour protéger les utilisateurs contre les sites Web malveillants contenant des logiciels malveillants ou des schémas de phishing. C'est un excellent choix, car c'est l'une des meilleures bases de données de navigation sécurisées. Dernière modifié: 2025-01-22 17:01

Iterator vous permet de parcourir une collection, d'obtenir ou de supprimer des éléments. Chacune des classes de collection fournit une méthode iterator() qui renvoie un itérateur au début de la collection. En utilisant cet objet itérateur, vous pouvez accéder à chaque élément de la collection, un élément à la fois. Dernière modifié: 2025-01-22 17:01

La communication non verbale est le processus consistant à transmettre un message sans utiliser de mots. Cela peut inclure des gestes et des expressions faciales, le ton de la voix, le timing, la posture et l'endroit où vous vous situez lorsque vous communiquez. Considérez un élément, les expressions faciales. Dernière modifié: 2025-01-22 17:01

Un Internaute est défini comme une personne physique qui a accès à Internet à son domicile, via un ordinateur ou un appareil mobile. Dernière modifié: 2025-01-22 17:01

Une zone est une zone de déploiement pour les ressources Google Cloud au sein d'une région. Les zones doivent être considérées comme un domaine de défaillance unique au sein d'une région. Pour déployer des applications tolérantes aux pannes avec une haute disponibilité et vous protéger contre les pannes inattendues, déployez vos applications sur plusieurs zones d'une région. Dernière modifié: 2025-01-22 17:01

Nombres hexadécimaux Quelqu'un a ajouté six chiffres au 0-9 normal afin qu'un nombre jusqu'à 15 puisse être représenté par un seul symbole. Comme ils devaient être tapés sur un clavier normal, les lettres A-F ont été utilisées. L'un d'eux peut représenter une valeur de quatre bits, donc un octet est écrit sous la forme de deux chiffres hexadécimaux. Dernière modifié: 2025-01-22 17:01

Un cheval de Troie est un programme qui ne se réplique pas et qui semble légitime, mais qui, lors de son exécution, exécute en réalité des activités malveillantes et illicites. Les attaquants utilisent des chevaux de Troie pour voler les informations de mot de passe d'un utilisateur, ou ils peuvent simplement détruire des programmes ou des données sur le disque dur. Dernière modifié: 2025-01-22 17:01

Vous pouvez apprendre des langues sur Duolingo totalement gratuitement. Vous pouvez l'utiliser sur votre ordinateur et le synchroniser avec nos applications gratuites pour votre appareil mobile. Dernière modifié: 2025-01-22 17:01

Il s'agit d'une redevance mensuelle que vous devez payer à l'hébergeur. Certains hébergeurs proposent également des réductions si vous payez un an (ou plus) à l'avance. Les prix varient d'un hébergeur à l'autre, mais sont généralement (au moment où j'ai écrit cet article) d'environ 10 $ par mois si votre site Web est nouveau et n'a pas beaucoup de trafic ou de données. Dernière modifié: 2025-01-22 17:01

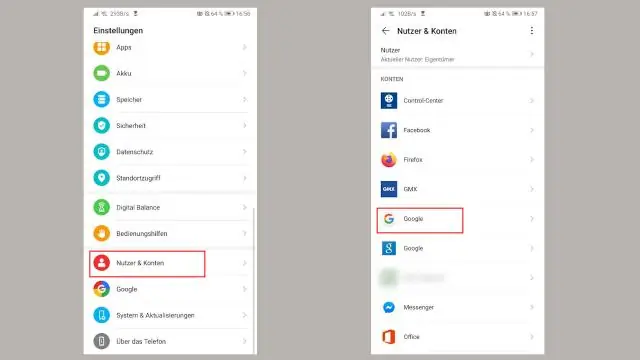

1 réponse Connectez-vous au compte que vous souhaitez supprimer. Accédez à MyAccount.Google.com. Cliquez sur « Supprimer votre compte ou vos services » sous Préférences du compte. Cliquez sur « Supprimer le compte et les données Google ». Confirmez qu'il s'agit bien de votre compte. Suivez le reste du processus. Dernière modifié: 2025-01-22 17:01

Tout d'abord, vous devez rayer l'adresse sur l'enveloppe à l'aide d'un marqueur permanent noir puis écrire la nouvelle adresse, en lettres majuscules. Écrivez ensuite « Déplacé ou Transféré » sur l'enveloppe et remettez-la dans votre boîte aux lettres ou ramenez-la au bureau de poste. Dernière modifié: 2025-01-22 17:01

CP n. Coupler. Ce terme d'argot Internet est souvent utilisé pour décrire les couples dans les films ou les séries télévisées. Parfois, il est également utilisé pour décrire les couples de la vie réelle. CP ? [CP fěn] n. Dernière modifié: 2025-01-22 17:01

NFC est une technologie de communication sans fil haute fréquence à courte portée qui permet l'échange de données entre appareils sur une distance d'environ 10 cm. NFC est une mise à niveau de la norme de carte de proximité existante (RFID) qui combine l'interface d'une carte à puce et d'un lecteur dans un seul appareil. Dernière modifié: 2025-01-22 17:01

Vous pouvez activer ou désactiver cette option selon vos besoins en procédant comme suit : Cliquez sur Fichier > Options. Dans la catégorie Avancé, sous Options d'édition, cochez ou décochez la case Activer la poignée de remplissage et le glisser-déposer des cellules. Dernière modifié: 2025-01-22 17:01

VIDÉO Également demandé, comment fermez-vous une table? Cliquez sur le bouton bureau (2007) onglet Fichier (2010) pour afficher la liste déroulante, sélectionnez et cliquez sur proche Base de données. iii. À proche accéder, cliquez sur l'onglet Fichier, faites défiler vers le bas et sélectionnez Quitter.. Dernière modifié: 2025-01-22 17:01

Enum est une classe abstraite qui inclut des méthodes d'assistance statiques pour travailler avec les énumérations. Renvoie un tableau des valeurs de toutes les constantes de l'énumération spécifiée. object Parse(type, string) Convertit la représentation sous forme de chaîne du nom ou de la valeur numérique d'une ou plusieurs constantes énumérées en un objet énuméré équivalent. Dernière modifié: 2025-01-22 17:01

Avoir votre propre nom de domaine, site Web et adresses e-mail vous donnera, à vous et à votre entreprise, un aspect plus professionnel. Une autre raison pour laquelle une entreprise enregistre un nom de domaine est de protéger les droits d'auteur et les marques, de renforcer la crédibilité, d'accroître la notoriété de la marque et le positionnement dans les moteurs de recherche. Dernière modifié: 2025-01-22 17:01

Teddy, pour tenter de faire admettre à Tilly qu'elle n'est pas maudite après tout, saute dans le silo, qu'il croit plein de blé. (Nous l'avons vu sauter dedans tout à l'heure. C'est juste une chose que les gens font dans cette ville. Sauf que le silo est rempli de sorgho, qui est moins dense que le blé, donc Teddy coule comme une pierre et se noie. Dernière modifié: 2025-01-22 17:01

Une Affordance est une relation entre les propriétés d'un objet et les capacités de l'agent qui déterminent comment l'objet pourrait être utilisé. Dernière modifié: 2025-01-22 17:01

Étape 1 : Coupez l'alimentation du circuit. Étape 2 : installez une boîte murale à double interrupteur et faites passer le câble d'alimentation. Étape 3 : Faites passer les câbles du boîtier mural aux emplacements des luminaires. Étape 4 : attachez les tresses aux commutateurs. Étape 5 : Joignez les fils de terre. Étape 6 : Connectez les fils d'alimentation chauds. Dernière modifié: 2025-01-22 17:01

Les étapes Six Sigma pour l'amélioration des processus, également appelées DMAIC, sont assez directes et simples. Définir le problème. Rédigez un énoncé de problème, un énoncé d'objectif, une charte de projet, les exigences du client et une carte de processus. Mesurez le processus en cours. Analysez la cause des problèmes. Améliorer le processus. Contrôler. Dernière modifié: 2025-01-22 17:01

Laravel a une fonction d'assistance courte spécifique pour afficher les variables - dd () - signifie "Dump and Die", mais ce n'est pas toujours pratique. Dernière modifié: 2025-06-01 05:06

L'octroi implicite OAuth2 est une variante des autres octrois d'autorisation. Il permet à un client d'obtenir un jeton d'accès (et id_token, lors de l'utilisation d'OpenId Connect) directement à partir du point de terminaison d'autorisation, sans contacter le point de terminaison du jeton ni authentifier le client. Dernière modifié: 2025-01-22 17:01

Avec les propriétés du serveur d'impression, vous pouvez gérer les formulaires, les ports d'imprimante, les pilotes et divers paramètres relatifs à l'imprimante, c'est-à-dire activer ou désactiver la notification d'information pour les imprimantes locales ou réseau. Développez Serveurs d'impression et cliquez avec le bouton droit sur le nom de votre ordinateur, puis sélectionnez Propriétés. Dernière modifié: 2025-01-22 17:01

L'initiative Let's Encrypt est une solution de sécurité bien intentionnée, mais elle suscite quelques questions. À ce jour, la plupart d'entre vous ont entendu parler de l'initiative « Let's Encrypt ». Fourni par Internet Security Research Group, le service utilise une autorité de certification ouverte. Bon aussi : c'est gratuit et automatisé. Dernière modifié: 2025-01-22 17:01

Le processus Scrum comporte généralement trois groupes de phases : avant-match, jeu et après-match. Chacun a un large ensemble de tâches qui doivent être effectuées. Ces trois phases sont un peu différentes des autres méthodologies de gestion de projet. Dernière modifié: 2025-01-22 17:01