Python est le langage de programmation de choix pour de nombreux hackers éthiques. En effet, une bonne maîtrise de Python est considérée comme essentielle pour évoluer dans une carrière en cybersécurité. L'un des principaux attraits est que vous obtenez un langage puissant dans un package très facile à utiliser. Dernière modifié: 2025-01-22 17:01

Les ouvrières non ailées qui entretiennent la colonie et se nourrissent de la nourriture de la colonie. Seule la caste ailée des termites a des ailes. Dernière modifié: 2025-01-22 17:01

La réponse est non. Jailbreaker ou pirater ou déverrouiller votre clé Amazon Fire TV n'est certainement pas illégal. C'est purement légal simplement parce que c'est votre propriété personnelle. Dernière modifié: 2025-01-22 17:01

L'attribut de nom commun (CN) fait référence au nom d'une entrée (c'est-à-dire le nom de l'individu (entité|objet)) pour lequel/que vous interrogez. Il contient le champ DisplayName. Dernière modifié: 2025-01-22 17:01

Ajustez et exagérez les traits du visage Ouvrez une image dans Photoshop et sélectionnez un calque contenant une photo d'un visage. Dans la fenêtre Liquify, cliquez sur le triangle à gauche de Face-Aware Liquify. Alternativement, vous pouvez effectuer des ajustements en cliquant et en faisant glisser directement sur les traits du visage dans Face-AwareLiquify. Dernière modifié: 2025-01-22 17:01

Lorsque la licence expire, Veeam Backup & Replication se comporte de la manière suivante en fonction du type de licence : Licences d'évaluation et NFR : Veeam Backup & Replication arrête de traiter les charges de travail. Licences payantes : Veeam Backup & Replication passera à la période de grâce. Dernière modifié: 2025-01-22 17:01

Pg_dump est un utilitaire de sauvegarde d'une base de données PostgreSQL. Il effectue des sauvegardes cohérentes même si la base de données est utilisée simultanément. pg_dump ne bloque pas les autres utilisateurs accédant à la base de données (lecteurs ou écrivains). Les vidages peuvent être générés dans des formats de script ou de fichier d'archive. Pour restaurer à partir d'un tel script, alimentez-le dans psql. Dernière modifié: 2025-01-22 17:01

Unix (/ˈjuːn?ks/; marque déposée sous UNIX) est une famille de systèmes d'exploitation informatiques multitâches et multi-utilisateurs qui dérivent de l'original AT&TUnix, développé dans les années 1970 au centre de recherche BellLabs par Ken Thompson, Dennis Ritchie et d'autres. Dernière modifié: 2025-01-22 17:01

Logiciel d'application. Lorsqu'un fournisseur héberge un logiciel sur un site Web et que vous n'avez pas besoin d'installer le logiciel sur votre appareil, cela s'appelle : Logiciel en tant que service. une entreprise fait une version anticipée pour tester les bogues. Dernière modifié: 2025-01-22 17:01

Pour vous aider à décider, voici les bureaux Linux les plus populaires actuellement, classés du moins au plus personnalisable : KDE. Cannelle. CAMARADE. GNOME. Xfce. Xfce est un ordinateur de bureau classique, destiné à trouver un équilibre entre vitesse et convivialité. LXDE. De par sa conception, LXDE a très peu de personnalisations. Unité. Unity est le bureau par défaut d'Ubuntu. Dernière modifié: 2025-01-22 17:01

Réponse : A : Réponse : A : Non, ce n'est pas possible pour les virus Macstoget en soi, mais ils peuvent obtenir d'autres formes de logiciels malveillants. Il reçoit des critiques élogieuses et concerne le logiciel le plus provenanti-malware pour Mac. Dernière modifié: 2025-01-22 17:01

Le code d'attribution de type (TAC) est la partie initiale à huit chiffres des codes IMEI à 15 chiffres et IMEISV à 16 chiffres utilisée pour identifier de manière unique les appareils sans fil. Le TypeAllocationCode identifie un modèle particulier (et souvent une révision) de téléphone sans fil à utiliser sur un réseau sans fil GSM, UMTS ou autre IMEI. Dernière modifié: 2025-01-22 17:01

Comment réinitialiser Fitbit Flex 2 Retirez votre Flex 2 du bracelet et branchez-le dans le câble de charge. Localisez le bouton sur le câble de charge. Appuyez dessus trois fois en cinq secondes. Lorsque tous les voyants de votre tracker clignotent en même temps, votre Fitbit Flex 2 a redémarré. Dernière modifié: 2025-01-22 17:01

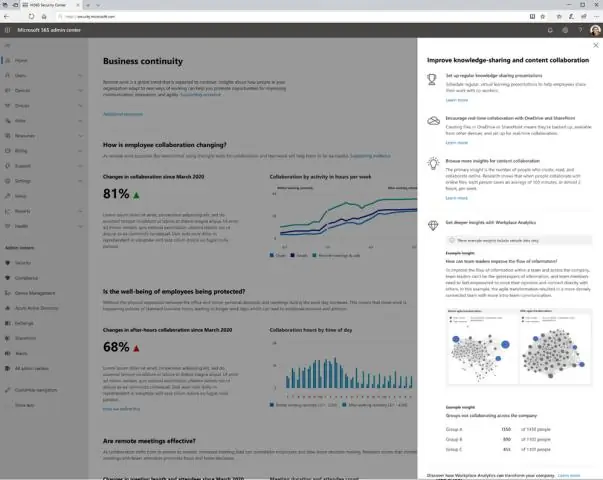

L'analyse des mégadonnées est le processus souvent complexe consistant à examiner des ensembles de données volumineux et variés, ou mégadonnées, pour découvrir des informations - telles que des modèles cachés, des corrélations inconnues, des tendances du marché et des préférences des clients - qui peuvent aider les organisations à prendre des décisions commerciales éclairées. Dernière modifié: 2025-06-01 05:06

Spring Tools 4 est la prochaine génération d'outils Spring pour votre environnement de codage préféré. En grande partie reconstruit à partir de zéro, il fournit un support de classe mondiale pour le développement d'applications d'entreprise basées sur Spring, que vous préfériez Eclipse, Visual Studio Code ou Theia IDE. Dernière modifié: 2025-01-22 17:01

Combinez plusieurs fichiers dans un seul dossier zippé pour partager plus facilement un groupe de fichiers. Recherchez le fichier ou le dossier que vous souhaitez compresser. Appuyez et maintenez (ou cliquez avec le bouton droit) sur le fichier ou le dossier, sélectionnez (ou pointez sur) Envoyer vers, puis sélectionnez Dossier compressé (zippé). Dernière modifié: 2025-01-22 17:01

Excel propose une large gamme de fonctions statistiques que vous pouvez utiliser pour calculer une valeur unique ou un tableau de valeurs dans vos feuilles de calcul Excel. Excel Analysis Toolpak est un complément qui fournit encore plus d'outils d'analyse statistique. Découvrez ces outils pratiques pour tirer le meilleur parti de votre analyse statistique. Dernière modifié: 2025-01-22 17:01

Texte depuis votre tablette et votre ordinateur – une toute nouvelle expérience de messagerie via le cloud. Avec mysms, vous pouvez envoyer/recevoir des messages texte sur votre PC ou tablette Windows 8/10 en utilisant votre numéro de téléphone actuel. Pour commencer à envoyer des SMS depuis votre ordinateur, vous devez télécharger mysmson sur votre téléphone et créer un compte. Dernière modifié: 2025-06-01 05:06

Public class OddNumbers {public static void main(String[] args) {//définir la limite. limite entière = 50; Système. dehors. println('Impression des nombres impairs entre 1 et ' + limite); for(int i=1; i <= limit; i++){//si le nombre n'est pas divisible par 2 alors il est impair. si(i % 2 != 0){. Dernière modifié: 2025-01-22 17:01

Un arbre d'appels est une méthode de communication fiable entre les membres d'un groupe, tels que les employés d'une entreprise, les bénévoles d'une organisation ou les membres d'un comité scolaire. Le test de l'arbre d'appels doit être effectué tous les six mois pour assurer un flux fluide en temps de crise. Dernière modifié: 2025-01-22 17:01

L'opérateur Oracle UNION est utilisé pour combiner les ensembles de résultats de 2 instructions Oracle SELECT ou plus. Il supprime les lignes en double entre les différentes instructions SELECT. Chaque instruction SELECT dans l'opérateur UNION doit avoir le même nombre de champs dans les jeux de résultats avec des types de données similaires. Dernière modifié: 2025-01-22 17:01

Sur votre téléphone ou tablette Android, installez Gboard. Ouvrez n'importe quelle application avec laquelle vous pouvez taper, comme Gmail ou Keep. Appuyez à l'endroit où vous pouvez saisir du texte. Faites glisser votre doigt sur les lettres pour épeler le mot que vous voulez. Dernière modifié: 2025-01-22 17:01

Oui! Oui, vous pouvez télécharger acorn sur votre téléviseur Sony ou Samsung. Dernière modifié: 2025-01-22 17:01

Types de risques de sécurité informatique Attaque Internet et réseau Accès et utilisation non autorisés Vol de matériel Vol de logiciel Vol d'informations Défaillance du système 5. Dernière modifié: 2025-01-22 17:01

Pour être précis, R a trois façons de faire correspondre les arguments que vous fournissez aux arguments formels de la définition de la fonction : par nom complet, par nom partiel (correspondance sur les n premiers caractères du nom de l'argument), et. par poste. Dernière modifié: 2025-01-22 17:01

Introduction à la fonction Oracle NVL() La fonction Oracle NVL() vous permet de remplacer null par une alternative plus significative dans les résultats d'une requête. La fonction NVL() accepte deux arguments. Si Oracle ne peut pas convertir implicitement un type de données en un autre, il génère une erreur. Dernière modifié: 2025-01-22 17:01

Vous pouvez redimensionner la fenêtre en déplaçant le curseur de la souris sur n'importe quelle partie de la bordure de la fenêtre, pas seulement sur le coin inférieur. Appuyez sur Alt+Espace pour faire apparaître le menu de la fenêtre, appuyez sur S pour choisir l'option Taille, utilisez les touches fléchées pour redimensionner la fenêtre, et enfin Enterpour confirmer. Dernière modifié: 2025-01-22 17:01

Aide Cliquez sur l'onglet Annoter le groupe de fonctions Annotation de la carte Insérer. Trouve. Dans la boîte de dialogue Insérer une annotation, cochez la case du modèle d'annotation à utiliser. En option, cliquez sur Avancé pour modifier les options et propriétés par défaut de l'annotation. Cliquez sur Insérer. Sélectionnez les objets à annoter. appuyez sur Entrée. Dernière modifié: 2025-01-22 17:01

Vous pensez peut-être que tout ce qu'il faut pour déployer Lambda avec Terraform est de : Créer un fichier JavaScript. Créez un fichier de configuration Terraform qui référence ce fichier JavaScript. Appliquer Terraform. Célébrer. Dernière modifié: 2025-01-22 17:01

À cette fin, voici quelques mesures de sécurité que vous pouvez prendre pour protéger votre travail. Contactez le fournisseur de paiement du voleur. Nommez votre fichier correctement. Utilisez un fournisseur de services numériques. Changez le lien de téléchargement régulièrement. Empêcher le partage de fichiers. Utiliser le logiciel de livre électronique antivol. Dernière modifié: 2025-01-22 17:01

Voici une liste de quelques leçons de compétences informatiques en ligne gratuites avec lesquelles vous pouvez commencer : Bases de l'informatique pour les débutants absolus - de GCF Apprenez gratuitement (gratuit) Bases Internet pour les débutants absolus - de GCF Apprenez gratuitement (gratuit) Informatique 101 - de l'Université de Stanford (Libérer). Dernière modifié: 2025-01-22 17:01

Développeur : Microsoft. Dernière modifié: 2025-06-01 05:06

Des compétences de présentation efficaces sont importantes car elles aident à garder une présentation intéressante, aident le présentateur à communiquer avec confiance et motivent le public à écouter. Certaines compétences de présentation essentielles sont : Créer de la variété. Parler avec une audibilité optimale. Dernière modifié: 2025-01-22 17:01

L'utilisation d'insecticides comme les borates (octaborate disodique tétrahydraté) et/ou le bois traité sous pression (arséniate de cuivre chromaté) protègent contre les termites et les champignons de pourriture du bois. Cependant, au fil du temps, même les traverses de chemin de fer, les poteaux téléphoniques et le bois traité sous pression peuvent être sujets aux attaques de termites. Dernière modifié: 2025-01-22 17:01

Un algorithme (prononcé AL-go-rith-um) est une procédure ou une formule pour résoudre un problème, basée sur la conduite d'une séquence d'actions spécifiées. Un programme informatique peut être considéré comme un algorithme élaboré. En mathématiques et en informatique, un algorithme désigne généralement une petite procédure qui résout un problème récurrent. Dernière modifié: 2025-01-22 17:01

Si vous travaillez avec des tuyaux en PVC ou en polybutylène et que vous avez besoin d'un moyen de passer rapidement aux tuyaux PEX, cuivre, C-PVC, PE-RT ou HDPE, nous avons ce qu'il vous faut. Les raccords SharkBite peuvent passer rapidement d'un matériau de tuyau à un autre. Les raccords SharkBite avec un collier gris sont compatibles avec les tuyaux en polybutylène. Dernière modifié: 2025-01-22 17:01

Boot Camp Assistant supprimera automatiquement Windows et étendra la partition macOS pour vous, en récupérant tout cet espace. Avertissement : Cela supprimera tous les fichiers de votre partition Windows, alors assurez-vous d'avoir d'abord des copies de sauvegarde. Dernière modifié: 2025-01-22 17:01

Voici les 10 meilleures caméras de sécurité sans fil de 2020 : Arlo Pro 3 : Meilleure caméra sans fil. Wyze Cam Pan : Meilleure caméra d'intérieur à petit budget. Canary Pro : Meilleure caméra domestique intelligente. Google Nest Cam IQ Indoor : Meilleure caméra high-tech. Dernière modifié: 2025-01-22 17:01

Ouvrez la console Amazon VPC à l'adresse https://console.aws.amazon.com/vpc/. Dans le volet de navigation, choisissez Points de terminaison et sélectionnez le point de terminaison d'interface. Choisissez Actions, Gérer les sous-réseaux. Sélectionnez ou désélectionnez les sous-réseaux selon vos besoins, puis choisissez Modifier les sous-réseaux. Dernière modifié: 2025-01-22 17:01

R. Non, les raccords SharkBite EvoPEX ne peuvent pas être installés sur des tuyaux en cuivre ou en CPVC en raison du joint de tuyau intérieur. Dernière modifié: 2025-01-22 17:01