L'en-tête de demande d'autorisation HTTP contient les informations d'identification pour authentifier un agent utilisateur auprès d'un serveur, généralement, mais pas nécessairement, après que le serveur a répondu avec un statut 401 Non autorisé et l'en-tête WWW-Authenticate. Dernière modifié: 2025-01-22 17:01

Cependant, la plupart semblent se fixer sur six, plutôt que trois, propriétés des langues humaines : le déplacement, l'arbitraire, la productivité, la discrétion, la dualité et la transmission culturelle. Le déplacement signifie qu'une langue peut se référer à des temps et des lieux autres que le présent. Dernière modifié: 2025-01-22 17:01

La fonction Excel MAX renvoie la plus grande valeur d'un ensemble fourni de valeurs numériques. La syntaxe de la fonction est : MAX(nombre1, [nombre2],) où les arguments numériques sont une ou plusieurs valeurs numériques (ou des tableaux de valeurs numériques), dont vous souhaitez renvoyer la plus grande valeur. Dernière modifié: 2025-01-22 17:01

Vous trouverez ci-dessous 23 règles pour rendre votre SQL plus rapide et plus efficace. Suppression et mise à jour des données par lots. Utilisez les fonctionnalités de partitionnement automatique du serveur SQL. Convertissez des fonctions scalaires en fonctions table. Au lieu de UPDATE, utilisez CASE. Réduisez les vues imbriquées pour réduire les décalages. Pré-mise en scène des données. Utilisez des tables temporaires. Évitez d'utiliser du code de réutilisation. Dernière modifié: 2025-01-22 17:01

Le NCSC définit un cyberincident comme une violation de la politique de sécurité d'un système afin d'affecter son intégrité ou sa disponibilité et/ou l'accès non autorisé ou la tentative d'accès à un ou plusieurs systèmes; conformément au Computer Misuse Act (1990). Dernière modifié: 2025-01-22 17:01

Dans la logique syllogistique, il y a 256 façons possibles de construire des syllogismes catégoriques en utilisant les formes d'énoncé A, E, I et O dans le carré d'opposition. Sur les 256, seulement 24 sont des formulaires valides. Sur les 24 formulaires valides, 15 sont valides inconditionnellement et 9 sont valides conditionnellement. Dernière modifié: 2025-01-22 17:01

Pour créer un cluster : Dans la barre latérale, cliquez sur le bouton Clusters. Sur la page Clusters, cliquez sur Créer un cluster. Sur la page Créer un cluster, spécifiez le nom du cluster Quickstart et sélectionnez 6.3 (Scala 2.11, Spark 2.4.4) dans la liste déroulante Databricks Runtime Version. Cliquez sur Créer un cluster. Dernière modifié: 2025-01-22 17:01

Développeur : Red Hat. Dernière modifié: 2025-01-22 17:01

Prérequis – Appliance de sécurité adaptative (ASA), traduction d'adresses réseau (NAT), NAT statique (sur ASA) La traduction d'adresses réseau est utilisée pour la traduction d'adresses IP privées en adresse IP publique lors de l'accès à Internet. NAT fonctionne généralement sur un routeur ou un pare-feu. Dernière modifié: 2025-06-01 05:06

Meilleure réponse : Vous pouvez, mais ce n'est pas la meilleure idée. L'iPad a une batterie Li-Ion, qui a sa meilleure longévité lorsqu'elle est régulièrement partiellement déchargée et rechargée. En fin de compte, laissez-le branché, mais au moins une fois par semaine environ, débranchez-le et faites-le baisser à 50%, puis laissez-le se recharger. Dernière modifié: 2025-01-22 17:01

Qui applique les exigences PCI DSS ? Bien que les exigences PCI DSS soient développées et maintenues par un organisme de normalisation de l'industrie appelé PCI Security Standards Council (SSC), les normes sont appliquées par les cinq marques de cartes de paiement : Visa, MasterCard, American Express, JCB International et Discover. Dernière modifié: 2025-01-22 17:01

Amphitrite est une déesse grecque mineure, l'une des nombreuses déesses qui régnaient sur les mers. Une belle déesse, elle était la fille de Nérée, un dieu mineur de la mer, et de Doris, une seanymph. Dernière modifié: 2025-01-22 17:01

Tous les threads meurent soit en revenant de l'appel à la méthode run, soit en lançant une exception qui se propage au-delà de la méthode run. Les threads meurent dans les situations suivantes : Lorsque la méthode qu'il exécute se termine (ou lève) Lorsque le processus est terminé. Lorsque l'ordinateur est éteint ou réinitialisé. Dernière modifié: 2025-01-22 17:01

Configurez les paramètres sans fil : Placez l'appareil Brother à portée de votre point d'accès/routeur WPS ou AOSS™. Assurez-vous que le cordon d'alimentation est branché. Allumez la machine et attendez qu'elle soit à l'état Prêt. Maintenez enfoncé le bouton WPS ou AOSS™ de votre point d'accès/routeur WLAN pendant quelques secondes. Dernière modifié: 2025-01-22 17:01

Avec un emploi à temps plein et d'autres engagements, investir 80 heures d'études prend généralement deux mois. Si vous êtes entièrement nouveau sur AWS, nous vous recommandons environ 120 heures ou trois mois pour vous préparer. Commencez par les fondamentaux, puis passez à l'Architecte de solutions - Parcours d'apprentissage associé. Dernière modifié: 2025-01-22 17:01

Le délai d'expiration de la visibilité est la période ou la durée que vous spécifiez pour l'élément de file d'attente qui, lorsqu'il est récupéré et traité par le consommateur, est masqué de la file d'attente et des autres consommateurs. L'objectif principal est d'éviter que plusieurs consommateurs (ou le même consommateur) consomment le même article de manière répétitive. Dernière modifié: 2025-01-22 17:01

Types de stratégies de communication Les stratégies de communication peuvent être verbales, non verbales ou visuelles. Intégrer toutes les stratégies ensemble vous permettra de voir le plus de succès. Dernière modifié: 2025-01-22 17:01

Le Nighthawk X6 (R8000), comme le Nighthawk original (R7000) avant lui, est incroyablement élégant pour un routeur Wi-Fi. En tant que routeur sans modem intégré, le R8000 dispose d'un port Ethernet WAN et de quatre ports Ethernet LAN, ainsi que d'un port USB 3.0 et d'un port USB 2.0 pour ajouter un stockage externe ou des lecteurs flash. Dernière modifié: 2025-01-22 17:01

Étape 1 : Obtenez un certificat SSL. Si vous souhaitez utiliser SSL et servir votre application Spring Boot via HTTPS, vous devrez obtenir un certificat. Étape 2 : Activez HTTPS dans Spring Boot. Par défaut, votre conteneur Tomcat intégré Spring Boot aura HTTP sur le port 8080 activé. Étape 3 : Rediriger HTTP vers HTTPS (facultatif). Dernière modifié: 2025-01-22 17:01

En Java, les accesseurs sont utilisés pour obtenir la valeur d'un champ privé et les mutateurs sont utilisés pour définir la valeur d'un champ privé. Si nous avons déclaré les variables comme privées, elles ne seraient pas accessibles à tous, nous devons donc utiliser les méthodes getter et setter. Dernière modifié: 2025-01-22 17:01

Le pentoxyde de tantale est un solide incolore qui réagit avec les oxydants et peut provoquer des explosions et des incendies. Aucun cas d'empoisonnement dû à l'exposition n'a été signalé, mais le tantale est modérément toxique, et si le traitement implique le découpage, la fusion ou le broyage, de fortes concentrations de fumées ou de poussières peuvent être libérées dans l'air. Dernière modifié: 2025-01-22 17:01

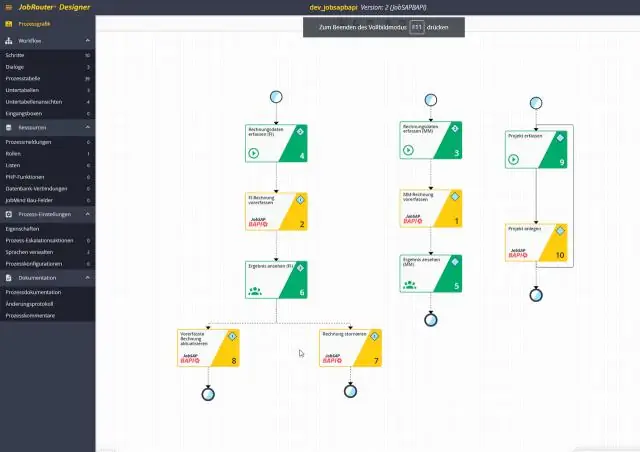

Workflow : visualisez, concevez, créez, automatisez et déployez des processus métier sous forme d'une série d'étapes. Connecteurs gérés : vos applications logiques ont besoin d'accéder aux données, aux services et aux systèmes. Voir Connecteurs pour Azure Logic Apps. Dernière modifié: 2025-01-22 17:01

Le Srttrail. txt L'erreur BSOD peut être causée par le logiciel corrompu installé sur l'ordinateur. De plus, cela peut être lié à des problèmes matériels, tels qu'une implémentation matérielle incompatible ou une surcharge de l'alimentation. Dernière modifié: 2025-01-22 17:01

Assurez-vous que le casque est éteint (si vous appuyez sur le bouton d'alimentation, la LED ne doit pas s'allumer). Maintenez le bouton d'alimentation enfoncé jusqu'à ce que le voyant LED clignote en rouge-blanc-rouge-blanc, etc. Dans les paramètres Bluetooth de votre téléphone, appuyez sur 'MA650Wireless' / 'MA750 Wireless' / 'MA390Wireless' pour connecter votre casque. Dernière modifié: 2025-01-22 17:01

Les types d'entités faibles ont des clés partielles. Remarque– L'entité faible a toujours une participation totale, mais l'entité forte peut ne pas avoir une participation totale. L'entité faible dépend d'une entité forte pour garantir l'existence d'une entité faible. Comme une entité forte, l'affaiblissement n'a pas de clé primaire, il a une clé discriminante partielle. Dernière modifié: 2025-01-22 17:01

9 réponses. Peu importe comment vous le regardez, un anime est un dessin animé. La principale différence est qu'un anime est considéré comme un style japonais de dessins animés en Occident. De nombreux dictionnaires de langue anglaise définissent l'anime comme « un style japonais d'animation cinématographique » ou comme « un style d'animation développé au Japon ». Dernière modifié: 2025-01-22 17:01

Configurez votre propre application SAML personnalisée. L'authentification unique (SSO) permet aux utilisateurs de se connecter à toutes leurs applications cloud d'entreprise à l'aide des informations d'identification de leur compte Google géré. Google propose une authentification unique pré-intégrée avec plus de 200 applications cloud populaires. Dernière modifié: 2025-01-22 17:01

À partir de 2018, les acheteurs en ligne peuvent acheter des tee-shirts en coton de haute qualité avec les mots « I AcceptBitcoin » sur Amazon.com Inc. (NASDAQ : AMZN), mais ils ne sont toujours pas autorisés à payer la chemise avec du bitcoin réel. Dernière modifié: 2025-01-22 17:01

Les cartes sont des conteneurs associatifs qui stockent des éléments formés par une combinaison d'une valeur clé et d'une valeur mappée, suivant un ordre spécifique. Dans une carte, les valeurs clés sont généralement utilisées pour trier et identifier de manière unique les éléments, tandis que les valeurs mappées stockent le contenu associé à cette clé. Dernière modifié: 2025-06-01 05:06

Kwikset fait partie du groupe Hardware and Home Improvement de Stanley Black & Decker, qui possède également les fabricants de serrures Weiser et Baldwin. Les serrures Kwikset ont maintenant évolué pour inclure de nombreuses fonctionnalités Weiser, et les serrures Weiser utilisent désormais la technologie de verrouillage automatique « SmartKey » de Kwikset et les rainures de clé Kwikset. Dernière modifié: 2025-01-22 17:01

Comment débloquer un contact dans Gmail Accédez aux paramètres Gmail (en cliquant sur l'icône d'engrenage). Cliquez sur l'onglet Filtres et adresses bloquées. Faites défiler vers le bas de l'écran et vous verrez une liste des adresses bloquées. Vous devrez faire défiler la liste pour trouver le contact que vous souhaitez débloquer et cliquer sur le lien Débloquer. Dernière modifié: 2025-01-22 17:01

Qu'est-ce que la clôture inférieure et supérieure? La clôture inférieure est la « limite inférieure » et la clôture supérieure est la « limite supérieure » des données, et toute donnée située en dehors de ces limites définies peut être considérée comme une valeur aberrante. LF = Q1 - 1,5 * IQR. Dernière modifié: 2025-06-01 05:06

Comment : Comment désactiver le mode agressif pour les connexions entrantes sur Cisco ASA (ASDM) Étape 1 : Connectez-vous à l'ASDM. Étape 2 : accédez à Configuration. Étape 3 : Accédez à Remote Access VPN. Étape 4 : Sous Accès réseau (client), accédez à Avancé > Paramètres IKE. Dernière modifié: 2025-01-22 17:01

L'examen RHIT (Registered Health Information Technician) dure 3,5 heures, avec 150 questions à choix multiples (130 notées/20 prétest). Dernière modifié: 2025-01-22 17:01

Un relais de commande est un composant électrique qui ouvre ou ferme un interrupteur afin de permettre au courant de circuler à travers une bobine conductrice, la bobine n'entrant pas en contact direct avec l'interrupteur. Les relais de contrôle sont des dispositifs électromagnétiques qui contrôlent généralement le flux de puissance dans les circuits. Dernière modifié: 2025-01-22 17:01

Comment bloquer les publicités dans l'application de bureau Spotify : accédez à StopAd « Paramètres » (cliquez sur « Paramètres » dans le coin inférieur gauche de la fenêtre StopAdmain) Cliquez sur le bouton « Applications ». Cliquez sur "Rechercher l'application" Entrez Spotify. Cochez-la - cliquez sur "Ajouter au filtrage". Dernière modifié: 2025-01-22 17:01

Pour qu'un langage soit typé statiquement, cela signifie que les types de toutes les variables sont connus ou déduits au moment de la compilation. En programmation informatique, les langages de programmation sont souvent classés familièrement comme fortement typés ou faiblement typés (faiblement typés). Exemple de langage vaguement typé, est Perl. Dernière modifié: 2025-01-22 17:01

Il est généralement recommandé de créer un index qui mène sur la ou les colonnes de clé étrangère, pour prendre en charge non seulement les jointures entre les clés primaire et étrangère, mais également les mises à jour et les suppressions. Dernière modifié: 2025-01-22 17:01

Méthode 2 pour rechercher une BAPI dans SAP SD Vous pouvez également rechercher une BAPI utilisée dans une transaction particulière. Lancez votre transaction (VA02 par exemple), allez dans « Barre de menu » -> Environnement -> Statut et allez dans Programme. Dernière modifié: 2025-06-01 05:06

Ouvrir un onglet de navigation privée (parcourir en privé) Depuis l'application Chrome, appuyez sur la touche Menu (dans la barre Front TouchKeys), puis sur Nouvel onglet de navigation privée. Lorsque vous naviguez en mode incognito, votre historique de navigation, vos cookies et votre cache sont automatiquement effacés une fois que vous avez fermé tous vos onglets incognito. Dernière modifié: 2025-01-22 17:01