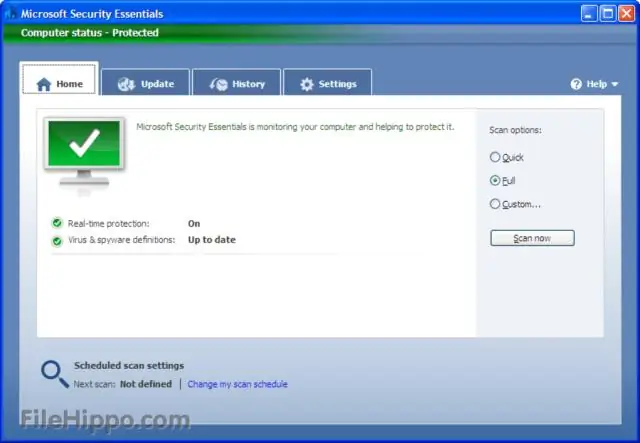

Oui un virus de l'hôte peut infecter la VM. Une machine virtuelle infectée peut à nouveau infecter le réseau. Lorsque vous exécutez la machine virtuelle en mode ponté, elle agit comme n'importe quel autre ordinateur connecté sur le réseau local. Donc, le Vm a besoin d'un pare-feu et d'un scanner de virus comme n'importe quel autre pc. Dernière modifié: 2025-01-22 17:01

Certificat TESOL avancé (120 heures) Le certificat TESOL de 120 heures d'OnTESOL peut être complété en un peu moins de 4 semaines. Si vous souhaitez suivre le cours à votre rythme, vous aurez 6 mois maximum pour suivre le cours TESOL. Dernière modifié: 2025-01-22 17:01

Sur une machine avec un système d'exploitation Windows Server (2008 R2 ou 2012 R2 ou 2016) : vous pouvez exécuter le même processus avec tous les Robots en même temps; vous pouvez exécuter différents processus avec tous les robots en même temps. Dernière modifié: 2025-01-22 17:01

Vous pouvez vous débarrasser de la barre noire de la session en entrant en mode plein écran et en le quittant à nouveau. Appuyez simplement sur F11 pour accéder au mode plein écran de Chrome et à nouveau sur F11 pour le quitter. Si vous rencontrez une barre noire dans Chrome, elle devrait disparaître au moment où Chrome revient en mode d'affichage normal. Dernière modifié: 2025-01-22 17:01

Le terme service Web (WS) désigne soit : un serveur s'exécutant sur un périphérique informatique, écoutant les requêtes sur un port particulier sur un réseau, servant des documents Web (HTML, JSON, XML, images) et créant des services d'applications Web, qui servent dans la résolution de problèmes de domaine spécifiques sur le Web (WWW, Internet, HTTP). Dernière modifié: 2025-01-22 17:01

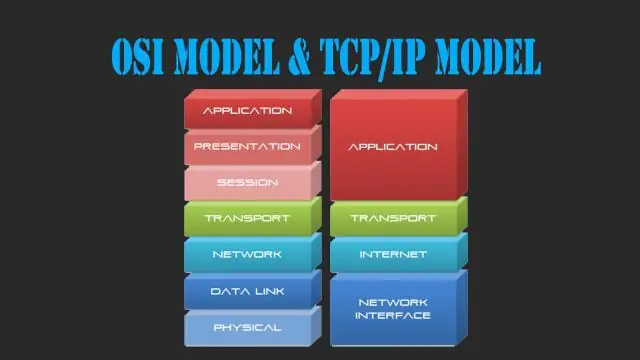

1. OSI est une norme générique indépendante du protocole, agissant comme une passerelle de communication entre le réseau et l'utilisateur final. Le modèle TCP/IP est basé sur des protocoles standard autour desquels Internet s'est développé. C'est un protocole de communication, qui permet la connexion d'hôtes sur un réseau. Dernière modifié: 2025-01-22 17:01

Avec Num Lock activé, vous maintenez la touche Alt enfoncée, appuyez sur 0, appuyez sur 1, appuyez sur 6 et appuyez sur 3 – le tout sur le pavé numérique – puis relâchez la touche Alt. L'outil Carte des caractères peut vous aider ici. Ouvrez-le en appuyant sur la touche Windows, en tapant "Character Map" pour le rechercher et en appuyant sur Entrée. Dernière modifié: 2025-01-22 17:01

Comment puis-je installer Windows Essentials sur Windows10 ? Téléchargez Windows Essentials. Exécutez le fichier d'installation. Lorsque vous arrivez à la fenêtre Que voulez-vous installer, sélectionnez Choisissez les programmes que vous souhaitez installer. Sélectionnez les programmes que vous souhaitez installer. Cliquez sur Installer et attendez que le processus d'installation se termine. Dernière modifié: 2025-01-22 17:01

Pour démarrer l'assistant de réglage du moteur de base de données à partir de l'éditeur de requête de SQL Server Management Studio Ouvrez un fichier de script Transact-SQL dans SQL Server Management Studio. Sélectionnez une requête dans le script Transact-SQL ou sélectionnez l'intégralité du script, cliquez avec le bouton droit sur la sélection et choisissez Analyser la requête dans Database Engine Tuning Advisor. Dernière modifié: 2025-01-22 17:01

Les agences de marketing d'influence fournissent une variété de services et leurs fonctions de base sont : Identifier les influenceurs/créateurs de contenu pour une marque. Négocier les tarifs avec les influenceurs pour le compte d'une marque. Offrir une stratégie pour la campagne d'une marque qui maximisera l'engagement et la portée de l'audience. Dernière modifié: 2025-01-22 17:01

Comment louer une boîte postale privée aux Émirats arabes unis Rendez-vous dans un bureau de poste près de chez vous ou dans un endroit de votre choix. Rendez-vous au comptoir de location de boîtes postales avec de l'argent et une pièce d'identité Emirates, remplissez le formulaire, payez de l'argent, obtenez la clé si une boîte postale est disponible. Ou, postulez en ligne. Visitez le site Web d'EPG Accueil > E-Services >Louez et renouvelez un bon de commande Boîte. Dernière modifié: 2025-01-22 17:01

En ce qui concerne les avantages et les inconvénients des services VPN, vous constaterez généralement que les avantages l'emportent largement sur les inconvénients : un VPN masque votre identité en ligne. Les VPN vous aident à contourner les géoblocages. Les services VPN sécurisent vos connexions en ligne. Un VPN peut empêcher la limitation de la bande passante. Les VPN peuvent contourner les pare-feu. Dernière modifié: 2025-01-22 17:01

Un objectif important d'un système distribué est de permettre aux utilisateurs (et aux applications) d'accéder facilement aux ressources distantes et de les partager. Les ressources peuvent être pratiquement n'importe quoi, mais les exemples typiques incluent les périphériques, les installations de stockage, les données, les fichiers, les services et les réseaux, pour n'en nommer que quelques-uns. Dernière modifié: 2025-01-22 17:01

15 types De même, pourquoi existe-t-il différents types de prises ? La raison pour laquelle le monde est maintenant coincé avec pas moins de 15 différent styles de bouchons et des prises murales, c'est parce que de nombreux pays ont préféré développer un prise de courant de leur propre, au lieu d'adopter la norme américaine.. Dernière modifié: 2025-01-22 17:01

Créez un nouveau projet Web Api dans Visual Studio : Sélectionnez/cliquez sur le nom du projet Web API dans l'explorateur de solutions, puis cliquez sur l'onglet Propriétés. Définissez « SSL activé » sur vrai : la même fenêtre de propriétés affichera également l'URL HTTPS de l'application. Dernière modifié: 2025-01-22 17:01

Le plugin Jenkins Pipeline a une fonctionnalité connue sous le nom de « extraction légère », où le maître extrait uniquement le fichier Jenkins du référentiel, par opposition à l'intégralité du référentiel. Il y a une case à cocher correspondante dans l'écran de configuration. Dernière modifié: 2025-01-22 17:01

Un recâblage n'est pas nécessaire juste pour ajouter quelques prises supplémentaires. Cependant, pour une installation de cet âge, de nombreux travaux de réparation seront nécessaires et le temps de le faire est avant que la maison ne soit occupée. Obtenez un rapport d'installation fait, alors vous saurez l'étendue de la tâche. Dernière modifié: 2025-01-22 17:01

Un élément cryptographique contrôlé (CCI) est un terme de l'Agence nationale de sécurité des États-Unis pour désigner un équipement de télécommunications ou de traitement d'informations sécurisé, un composant cryptographique associé ou un autre élément matériel qui remplit une fonction de sécurité des communications critique (COMSEC). Dernière modifié: 2025-01-22 17:01

D'après les instructions ci-dessus, la première raison pour laquelle vos filtres Snapchat ne fonctionnent pas est que lorsque vous appuyez et maintenez votre visage. Si votre téléphone est lent, cela peut prendre un certain temps pour détecter votre visage et afficher les filtres. Si cela prend trop de temps lorsque vous le maintenez, essayez de redémarrer votre téléphone pour libérer de la mémoire, puis réessayez. Dernière modifié: 2025-01-22 17:01

Le bas sur les images de référence Une image de référence est utilisée pour prendre par exemple l'image avanilla Windows 10 et la personnaliser pour l'adapter à votre organisation. Votre objectif final est d'avoir un nouveau fichier Windows Imagingformat (WIM) pour répondre aux besoins de votre entreprise. Dernière modifié: 2025-01-22 17:01

Un diagramme est généralement un affichage bidimensionnel qui communique à l'aide de relations visuelles. Il s'agit d'une représentation visuelle simplifiée et structurée de concepts, d'idées, de constructions, de relations, de données statistiques, d'anatomie, etc. Il peut être utilisé pour tous les aspects des activités humaines pour expliquer ou illustrer un sujet. Dernière modifié: 2025-01-22 17:01

Faites un clic droit sur la zone vide de votre bureau et cliquez sur Paramètres d'affichage. Dans Résolution, cliquez sur le menu déroulant et assurez-vous que la résolution recommandée est sélectionnée. Ensuite, voyez si les lignes verticales disparaissent. Dernière modifié: 2025-01-22 17:01

Qu'est-ce qu'Apache Virtual Host ? Les hôtes virtuels Apache A.K.A Virtual Host (Vhost) sont utilisés pour exécuter plus d'un site Web (domaine) à l'aide d'une seule adresse IP. En d'autres termes, vous pouvez avoir plusieurs sites Web (domaines) mais un seul serveur. Différents sites seront affichés en fonction de l'URL demandée par l'utilisateur. Dernière modifié: 2025-01-22 17:01

VIDÉO De ce fait, comment exécuter ie9 sur Windows 10 ? Vous ne pouvez pas installer IE9 sur Windows 10 . IE11 est la seule version compatible. Vous pouvez émuler IE9 avec Developer Tools (F12) > Emulation > User Agent. Si exécuter Windows 10 Pro, car vous avez besoin de Group Policy/gpedit.. Dernière modifié: 2025-06-01 05:06

Pour créer un désérialiseur personnalisé, nous devons créer une classe étendant StdDeserializer, puis redéfinir sa méthode deserialize(). Nous pouvons utiliser un désérialiseur personnalisé en s'enregistrant avec ObjectMapper ou en annotant la classe avec @JsonDeserialize. Dernière modifié: 2025-01-22 17:01

Signaler un bogue avec JIRA Getting Started. Allez sur http://root.cern.ch/bugs et connectez-vous à JIRA avec votre compte CERN (léger). Rechercher d'abord. Recherchez toujours JIRA en premier, pour voir si votre problème a déjà été signalé. Créer un problème. Ajoutez autant de détails que possible. Dernière modifié: 2025-01-22 17:01

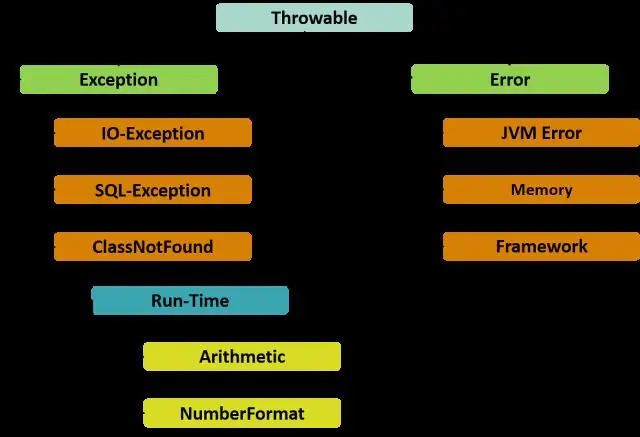

La classe Exception a deux sous-classes principales : la classe IOException et la classe RuntimeException. Voici une liste des exceptions intégrées de Java les plus courantes, cochées et non cochées. Dernière modifié: 2025-01-22 17:01

Dim : vous définissez une variable (ici : r est une variable de type Range) Set : vous définissez la propriété (ici : définissez la valeur de r sur Range('A1') - ce n'est pas un type, mais une valeur ). Vous devez utiliser set with objects, si r était un type simple (par exemple int, string), alors vous écririez simplement: Dim r As Integer r=5. Dernière modifié: 2025-01-22 17:01

Voici comment terminer ce processus : Allumez vos écouteurs Tarah en maintenant le bouton du milieu enfoncé jusqu'à ce que le voyant clignote en blanc et que vous allumez « Prêt à coupler. Sur votre appareil audio Bluetooth, accédez au menu de configuration Bluetooth et recherchez « Jaybird Tarah » dans la liste des appareils disponibles. Sélectionnez 'Jaybird Tarah' dans la liste pour vous connecter. Dernière modifié: 2025-01-22 17:01

Les semi-conducteurs sont utilisés dans de nombreux circuits électriques car nous pouvons contrôler le flux d'électrons dans ce matériau, par exemple, avec un courant de contrôle. Les semi-conducteurs sont également utilisés pour d'autres propriétés spéciales. En effet, une cellule solaire est constituée de semi-conducteurs sensibles à l'énergie lumineuse. Dernière modifié: 2025-01-22 17:01

La « clé API » est l'ancien nom d'un secret Firebase. Ceci est utilisé pour générer des jetons d'authentification pour prouver à Firebase qui sont les utilisateurs. Vous pouvez voir la documentation sur l'authentification ici : https://firebase.google.com/docs/auth. Dernière modifié: 2025-01-22 17:01

Langages utilisés : Java. Dernière modifié: 2025-01-22 17:01

Le processus de communication fait référence à la transmission ou au passage d'informations ou de messages de l'expéditeur via un canal sélectionné au destinataire en surmontant les obstacles qui affectent son rythme. Le processus de communication est cyclique car il commence par l'expéditeur et se termine par l'expéditeur sous forme de retour d'information. Dernière modifié: 2025-01-22 17:01

Twitter et Instagram sont deux plates-formes de médias sociaux conçues pour le partage de médias et de contenu. Instagram se concentre sur le contenu multimédia, tandis que Twitter autorise également les publications textuelles et les sondages. Les utilisateurs peuvent grouper des messages jusqu'à 50 personnes sur Twitter et jusqu'à 15 sur Instagram. Dernière modifié: 2025-01-22 17:01

Installez Kotlin et utilisez la ligne de commande Dans le menu Windows, recherchez le programme du terminal (sous 'Accessoires'). Tapez java -version dans votre terminal. Extrayez le fichier zip dans C:Program Files. Redémarrez votre programme de terminal et vérifiez que vous pouvez démarrer Kotlin en disant kotlinc. Enfin, téléchargez le fichier kotlin. Dernière modifié: 2025-01-22 17:01

Une application AWS Lambda est une combinaison de fonctions Lambda, de sources d'événements et d'autres ressources qui fonctionnent ensemble pour effectuer des tâches. Vous pouvez utiliser AWS CloudFormation et d'autres outils pour collecter les composants de votre application dans un package unique qui peut être déployé et géré comme une seule ressource. Dernière modifié: 2025-01-22 17:01

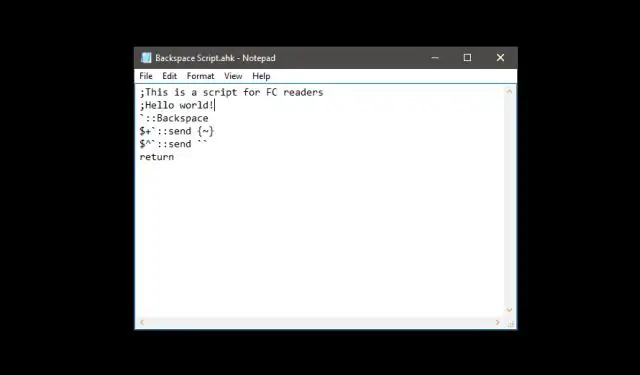

Type : Utilitaire GUI d'automatisation du langage de script. Dernière modifié: 2025-01-22 17:01

L'un des avantages du langage de programmation orienté objet est la réutilisation du code. La programmation orientée objet supporte généralement 4 types de relations qui sont : l'héritage, l'association, la composition et l'agrégation. Toutes ces relations sont basées sur une relation « est un », une relation « a-un » et une relation « fait partie de ». Dernière modifié: 2025-01-22 17:01

Sous-requêtes à une seule ligne. Une sous-requête à une seule ligne renvoie zéro ou une ligne à l'instruction SQL externe. Vous pouvez placer une sous-requête dans une clause WHERE, une clause HAVING ou une clause FROM d'une instruction SELECT. Dernière modifié: 2025-01-22 17:01

Les données non structurées ne sont pas bien organisées ou faciles d'accès, mais les entreprises qui analysent ces données et les intègrent dans leur environnement de gestion de l'information peuvent améliorer considérablement la productivité de leurs employés. Il peut également aider les entreprises à saisir les décisions importantes et les preuves à l'appui de ces décisions. Dernière modifié: 2025-01-22 17:01