Les Roombas n'iront pas sur les tapis sombres, les tapis, les carreaux ou tout ce qui pourrait être un rebord vers le capteur. Dernière modifié: 2025-01-22 17:01

Il est largement utilisé par une variété d'industries. Ces industries sont l'automobile, l'aérospatiale, la défense et les équipements industriels, la conception d'usines, les biens de consommation, l'architecture et la construction, l'énergie de traitement et le pétrole et d'autres services. CATIA est également utilisé dans l'aérospatiale européenne. Dernière modifié: 2025-01-22 17:01

Appuyez sur l'élément de menu « Général ». Faites défiler vers le bas de l'écran et appuyez sur « Réinitialiser ». Cela vous amène à l'écran des options de réinitialisation. Appuyez sur "Effacer tout le contenu et les paramètres". L'iPod vous invite à l'aide de deux boutons : « EraseiPod » et « Annuler ». Appuyez sur « EraseiPod ». L'iPod efface son contenu et redémarre son logiciel iOS. Dernière modifié: 2025-01-22 17:01

Dans le volet des tâches de conception de diapositives, sélectionnez Schémas d'animation. Faites défiler vers le bas des schémas répertoriés. Voilà, notre propre catégorie de schémas d'animation personnalisés (définis par l'utilisateur) est répertoriée. Appliquer le schéma « Animation simple » à la diapositive. Dernière modifié: 2025-01-22 17:01

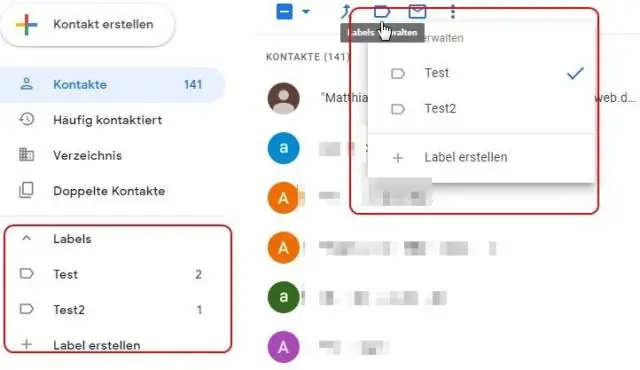

Pour créer un groupe de contacts : Cliquez sur Gmail dans le coin supérieur gauche de votre page Gmail, puis choisissez Contacts. Sélectionnez les contacts que vous souhaitez ajouter à un groupe, cliquez sur le bouton Groupes, puis créez-en un nouveau. Saisissez le nom du groupe. Cliquez sur OK. Dernière modifié: 2025-01-22 17:01

Un ASN de 2 octets est un nombre de 16 bits. Ce format fournit 65 536 ASN (0 à 65 535). À partir de ces ASN, l'Internet Assigned Numbers Authority (IANA) en a réservé 1 023 (64512 à 65534) pour un usage privé. Un ASN de 4 octets est un nombre de 32 bits. Dernière modifié: 2025-01-22 17:01

Il est souvent affirmé qu'il faut en moyenne 17 ans pour que les preuves issues de la recherche aboutissent à la pratique clinique. Dernière modifié: 2025-01-22 17:01

L'iPhone 7 et l'iPhone 7 Plus ont Touch ID, qui fonctionne plus rapidement et de manière plus fiable que Face ID sur l'iPhone X. L'iPhone 7 et 7 Plus ont tous deux le capteur d'empreintes digitales Touch ID, qui est utilisé pour déverrouiller le téléphone et authentifier les achats Apple Pay. Dernière modifié: 2025-01-22 17:01

Les fournisseurs d'accès Internet les plus populaires Comcast. Comcast est le plus grand câblo-opérateur aux États-Unis, connectant quotidiennement plus de 17 millions d'utilisateurs à Internet. AT&T. Cox Communications. Câble Time Warner. Verizon. Dernière modifié: 2025-01-22 17:01

Un séparateur et un diplexeur peuvent se ressembler beaucoup. Ils auront tous les deux plusieurs connexions à une extrémité et une connexion à l'autre. Cependant, un diplexeur prend deux signaux et en fait un. Un séparateur prend un signal et en fait deux. Dernière modifié: 2025-01-22 17:01

Opérateur supérieur ou égal (>=) L'opérateur supérieur ou égal renvoie vrai si l'opérande gauche est supérieur ou égal à l'opérande droit. Dernière modifié: 2025-01-22 17:01

Donald Olding Hebb FRS (22 juillet 1904 - 20 août 1985) était un psychologue canadien influent dans le domaine de la neuropsychologie, où il cherchait à comprendre comment la fonction des neurones contribuait aux processus psychologiques tels que l'apprentissage. Dernière modifié: 2025-06-01 05:06

Les quatre types d'attaques d'accès sont les attaques par mot de passe, l'exploitation de la confiance, la redirection de port et les attaques de l'intercepteur. Dernière modifié: 2025-01-22 17:01

Cliquez sur l'icône du menu Apple dans le coin supérieur de l'écran de votre MacBook Pro, choisissez « Préférences Système », puis sélectionnez « Son ». Cliquez sur l'onglet « Entrée » dans la fenêtre des préférences de son. Cliquez sur le menu déroulant "Utiliser le port audio pour" et sélectionnez "Entrée". Dernière modifié: 2025-01-22 17:01

Quelles sont les deux affirmations décrivant les dispositifs intermédiaires ? (Choisissez deux réponses.) Les appareils intermédiaires génèrent du contenu de données. Les appareils intermédiaires modifient le contenu des données. Les dispositifs intermédiaires dirigent le chemin des données. Les périphériques intermédiaires connectent des hôtes individuels au réseau. Les dispositifs intermédiaires initient le processus d'encapsulation. Dernière modifié: 2025-01-22 17:01

À partir de l'écran de sélection de l'appareil, sélectionnez Y-cam Outdoor HD Pro. Si vous avez déjà un compte, dans le tableau de bord de la caméra, sélectionnez Ajouter un nouveau, puis choisissez Y-cam Outdoor HD Pro. Branchez votre appareil photo à une source d'alimentation avec le câble d'alimentation fourni, puis connectez l'appareil photo à votre routeur avec le câble Ethernet. Dernière modifié: 2025-06-01 05:06

Pour créer un cartouche Commencez un nouveau dessin vierge. Dessinez votre cadre de dessin à l'aide de commandes et d'objets AutoCAD standard. Entrez ATTDEF à l'invite de commande pour insérer des objets de définition d'attribut. Saisissez le nom de la balise, par exemple DESC1, DESC2, SHEET, SHEET_TOTAL. Définissez toutes les autres propriétés et valeurs de définition d'attribut. Sélectionnez OK. Dernière modifié: 2025-01-22 17:01

Voici les étapes à suivre pour commencer avec WhatsApp sur votre Windows Phone 8.1 ou supérieur : Téléchargez et installez WhatsApp sur votre téléphone. Installez WhatsApp en appuyant dessus et en suivant les invites. Une fois installé, appuyez sur 'WhatsApp' Une liste de 'Termes et Conditions' devrait apparaître à l'écran. Dernière modifié: 2025-01-22 17:01

Les particuliers et les familles (jusqu'à 5 lignes) qui sont actuellement sous contrat postpayé chez leur opérateur actuel (y compris AT&T, Sprint ou Verizon) et qui souhaitent passer à T-Mobile peuvent profiter de l'offre de remboursement des frais de résiliation anticipée (ETF). Dernière modifié: 2025-01-22 17:01

Études de mise en œuvre du réseau La première étape de la mise en œuvre d'un nouveau réseau de données ou de la mise à niveau / extension d'un réseau déjà existant consiste à comprendre les besoins et les possibilités financières de nos clients afin de fournir la solution la plus fiable et la plus efficace, avec un potentiel de croissance à l'avenir. Dernière modifié: 2025-01-22 17:01

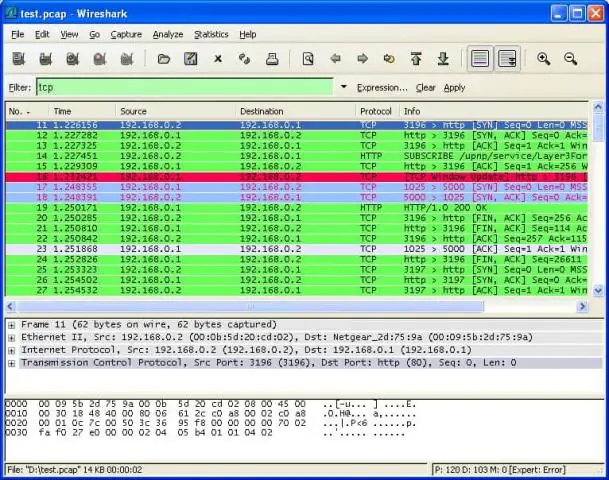

L'extension de fichier pcap est principalement associée à Wireshark; un programme utilisé pour analyser les réseaux. Les fichiers pcap sont des fichiers de données créés à l'aide du programme et ils contiennent les données par paquets d'un réseau. Ces fichiers sont principalement utilisés pour analyser les caractéristiques réseau d'un certain nombre de données. Dernière modifié: 2025-01-22 17:01

Exporter les éléments du trousseau Dans l'application Keychain Access sur votre Mac, sélectionnez les éléments que vous souhaitez exporter dans la fenêtre Keychain Access. Choisissez Fichier > Exporter des éléments. Sélectionnez un emplacement pour enregistrer vos éléments de trousseau, cliquez sur le menu local Format de fichier, puis choisissez un type de fichier. Cliquez sur Enregistrer. Entrer un mot de passe. Dernière modifié: 2025-01-22 17:01

Un compteur d'énergie électrique est un instrument très précis qui mesure la quantité d'électricité que vous utilisez. Si vous regardez à travers le boîtier en verre, vous verrez un disque métallique en rotation. Il tourne proportionnellement à la quantité d'électricité qui est utilisée à ce moment-là. Dernière modifié: 2025-01-22 17:01

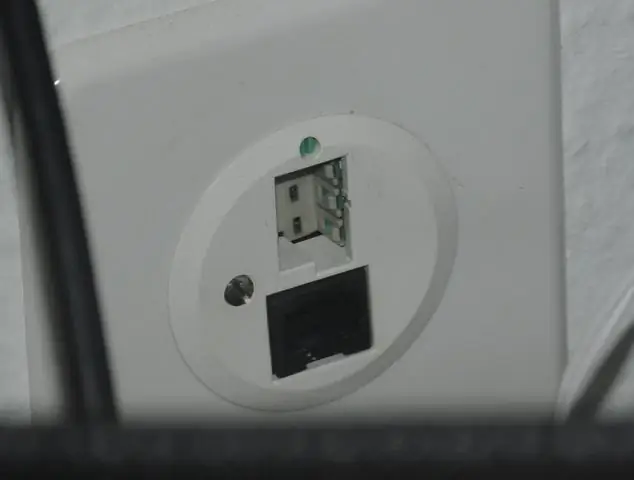

Au cœur d'un appareil photo numérique se trouve un capteur d'image CCD ou aCMOS. Appareil photo numérique, en partie démonté. L'ensemble lentille (en bas à droite) est partiellement retiré, mais le capteur (en haut à droite) capture toujours une image, comme on le voit sur l'écran LCD (en bas à gauche). Dernière modifié: 2025-01-22 17:01

La granulation sèche est un processus par lequel des granulés sont formés sans l'aide d'une solution liquide. Le procédé est utilisé si les ingrédients à granuler sont sensibles à l'humidité ou à la chaleur. Le compactage est utilisé pour densifier la poudre et former des granulés. Dernière modifié: 2025-01-22 17:01

Les politiques de version font partie du processus de gestion des versions. La politique de publication d'un fournisseur de services informatiques vise à faciliter la planification et le support de la transition. Il existe plusieurs critères auxquels une politique de publication doit répondre selon le processus de gestion des versions. Dernière modifié: 2025-01-22 17:01

La bonne façon de comparer les cartes pour l'égalité des valeurs est de : Vérifier que les cartes sont de la même taille (!) Obtenir le jeu de clés d'une carte. Pour chaque clé de cet ensemble que vous avez récupéré, vérifiez que la valeur récupérée de chaque carte pour cette clé est la même (si la clé est absente d'une carte, c'est un échec total de l'égalité). Dernière modifié: 2025-01-22 17:01

Une couche sémantique est une représentation commerciale des données d'entreprise qui aide les utilisateurs finaux à accéder aux données de manière autonome en utilisant des termes commerciaux courants. Une couche sémantique mappe des données complexes en termes commerciaux familiers tels que produit, client ou chiffre d'affaires pour offrir une vue unifiée et consolidée des données dans l'ensemble de l'organisation. Dernière modifié: 2025-06-01 05:06

Services AWS clés Le service AWS essentiel à l'excellence opérationnelle est AWS CloudFormation, que vous pouvez utiliser pour créer des modèles basés sur les meilleures pratiques. Cela vous permet de provisionner les ressources de manière ordonnée et cohérente depuis votre développement jusqu'aux environnements de production. Dernière modifié: 2025-01-22 17:01

L'optimisation des requêtes est la partie du processus de requête dans laquelle le système de base de données compare différentes stratégies de requête et choisit celle dont le coût est le moins attendu. L'optimiseur estime le coût de chaque méthode de traitement de la requête et choisit celle avec l'estimation la plus basse. Actuellement, la plupart des systèmes utilisent ce. Dernière modifié: 2025-01-22 17:01

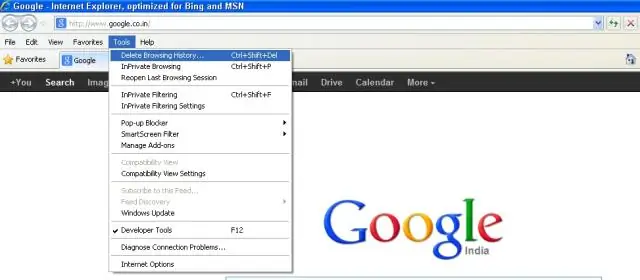

Internet Explorer Cliquez sur le bouton "Paramètres" dans la section Historique de navigation pour ouvrir la fenêtre "Fichiers Internet temporaires et paramètres d'historique". Cliquez sur le bouton « Afficher les fichiers » dans la section Fichiers Internet temporaires pour ouvrir le cache des pages Internet dans l'Explorateur Windows et afficher les pages et les objets mis en cache. Dernière modifié: 2025-01-22 17:01

Si vous disposiez auparavant d'un numéro Google Voice fonctionnel et que vous pouviez envoyer et recevoir des messages SMS avec succès, et que maintenant les messages ne parviennent pas à être envoyés, alors : si Google rejette votre appel, vous ne pouvez rien faire d'autre. Vous ne pouvez plus utiliser Google Voice. Dernière modifié: 2025-01-22 17:01

Le premier type de liaison d'adresse est la liaison d'adresse à la compilation. Celui-ci alloue un espace mémoire au code machine d'un ordinateur lorsque le programme est compilé en un fichier binaire exécutable. La liaison d'adresse alloue une adresse alogique au point de départ du segment en mémoire où le code objet est stocké. Dernière modifié: 2025-01-22 17:01

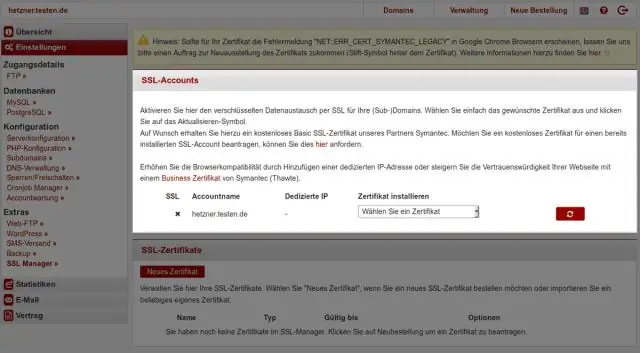

Vous pouvez installer plusieurs certificats SSL sur un domaine, mais d'abord un mot d'avertissement. Beaucoup de gens veulent savoir si vous pouvez installer plusieurs certificats SSL sur un seul domaine. La réponse est oui. Et il y a plein de sites qui font. Dernière modifié: 2025-01-22 17:01

Comment convertir un PFX en un fichier séparé. clé/. crt Installé OpenSSL - démarrez-le à partir de son dossier Bin. Démarrez l'invite de commande et cd dans le dossier qui contient votre. fichier pfx. Tapez d'abord la première commande pour extraire la clé privée : Extrayez le certificat : Maintenant, comme je l'ai mentionné dans l'intro de cet article, vous avez parfois besoin d'un fichier non crypté. Dernière modifié: 2025-01-22 17:01

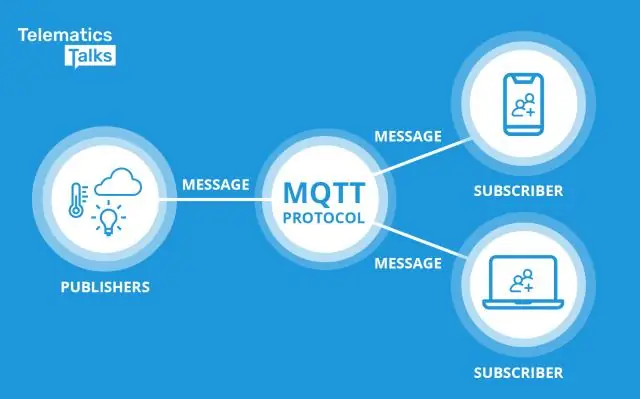

Les sujets. Dans MQTT, le mot topic fait référence à une chaîne UTF-8 que le courtier utilise pour filtrer les messages pour chaque client connecté. Le sujet se compose d'un ou plusieurs niveaux de sujet. Chaque niveau de rubrique est séparé par une barre oblique (séparateur de niveau de rubrique). Par rapport à une file d'attente de messages, les sujets MQTT sont très légers. Dernière modifié: 2025-01-22 17:01

La recherche par étude de cas (RSE) traite d'un cas individuel (par exemple, d'une société, d'un régime, d'un parti, d'un groupe, d'une personne ou d'un événement) et cherche à bien comprendre ce cas en termes de structure, de dynamique et de contexte (à la fois diachronique et synchronique). Dernière modifié: 2025-01-22 17:01

La fonction abs() en C renvoie la valeur absolue d'un entier. La valeur absolue d'un nombre est toujours positive. Seules les valeurs entières sont prises en charge dans le fichier d'en-tête C. h" prend en charge la fonction abs () en langage C. Dernière modifié: 2025-01-22 17:01

La méthode remove(Object O) est utilisée pour supprimer un élément particulier d'un Set. Paramètres : Le paramètre O est du type d'élément maintenu par cet ensemble et spécifie l'élément à retirer de l'ensemble. Valeur de retour : cette méthode renvoie True si l'élément spécifié est présent dans le Set sinon elle renvoie False. Dernière modifié: 2025-01-22 17:01

Les schémas XML sont extensibles, car ils sont écrits en XML. Dernière modifié: 2025-01-22 17:01