L'assistant personnel parental Les parents utilisent l'application mobile gratuite pour gérer le vívofit jr. 2 trackers d'activité. Depuis l'application, ajoutez des profils pour plusieurs enfants pour voir les pas, le sommeil, les activités quotidiennes et les données de corvée de chaque enfant lorsqu'il se synchronise avec votre appareil mobile. Dernière modifié: 2025-01-22 17:01

200 pieds Par conséquent, combien de temps faut-il pour qu'un acajou pousse ? 25 ans Sachez aussi, y a-t-il un acajou? Là sont de nombreuses espèces de acajou et un certain nombre d'autres espèces de des arbres appelé acajou dans le commerce.. Dernière modifié: 2025-01-22 17:01

PyTables est un package de gestion des ensembles de données hiérarchiques et conçu pour gérer efficacement et facilement des quantités de données extrêmement importantes. PyTables est construit sur la bibliothèque HDF5, en utilisant le langage Python et le package NumPy. Dernière modifié: 2025-01-22 17:01

Étapes Redémarrez votre ordinateur. Ouvrez Démarrer. Attendez que le premier écran de démarrage de l'ordinateur apparaisse. Appuyez plusieurs fois sur Del ou F2 pour accéder à la configuration. Attendez que votre BIOS se charge. Recherchez l'option "Paramètres par défaut". Sélectionnez l'option « Charger les paramètres par défaut » et appuyez sur↵ Entrer. Enregistrez vos modifications et confirmez votre sélection si nécessaire. Dernière modifié: 2025-01-22 17:01

DMVPN (Dynamic Multipoint VPN) est une technique de routage que nous pouvons utiliser pour construire un réseau VPN avec plusieurs sites sans avoir à configurer statiquement tous les appareils. C'est un réseau « hub and spoke » où les spokes pourront communiquer directement entre eux sans avoir à passer par le hub. Dernière modifié: 2025-01-22 17:01

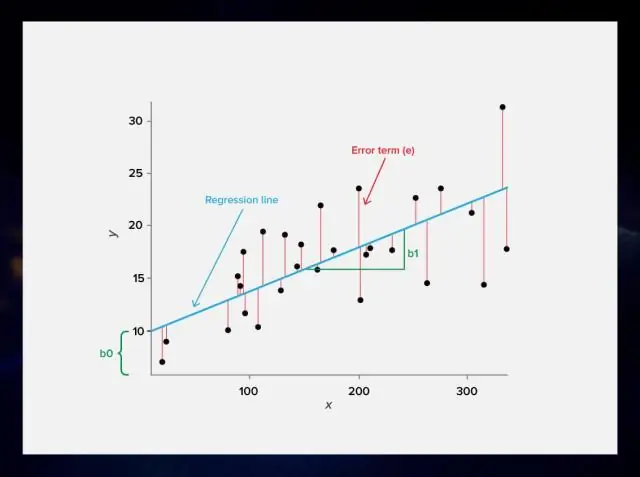

La régression est un algorithme ML qui peut être entraîné pour prédire les sorties numérotées réelles; comme la température, le cours des actions, etc. La régression est basée sur une hypothèse qui peut être linéaire, quadratique, polynomiale, non linéaire, etc. L'hypothèse est une fonction basée sur certains paramètres cachés et les valeurs d'entrée. Dernière modifié: 2025-01-22 17:01

Interrogatoire signifie généralement perplexe ou interrogateur, bien que cela puisse aussi signifier confus, surpris, comique ou moqueur. Si quelqu'un vous regarde avec une expression interrogative lorsque vous mentionnez votre été, cela peut signifier qu'il ne connaît pas vos aventures au camp spatial. Dernière modifié: 2025-01-22 17:01

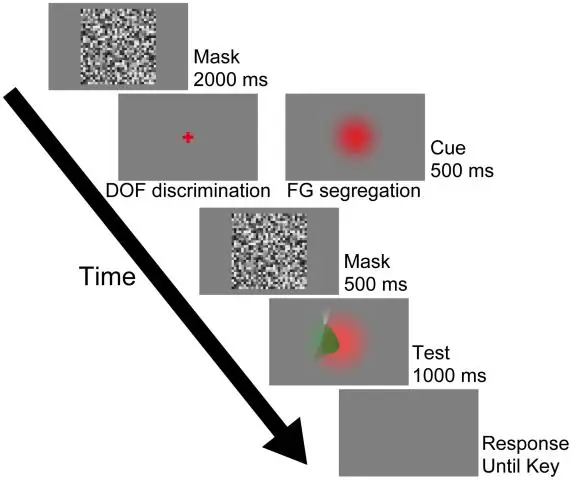

Organisation figure-fond. La ségrégation figure-fond est caractérisée par le fait que la figure est perçue comme se détachant de l'arrière-plan, étant délimitée par un contour fermé, derrière lequel l'arrière-plan semble se poursuivre. Dernière modifié: 2025-06-01 05:06

Selon le Financial Times Lexicon, un client est : « Quelqu'un qui paie pour des services ou des conseils d'une personne ou d'une organisation professionnelle. Quelqu'un qui achète quelque chose à un vendeur. Un ordinateur connecté à un autre ordinateur qui le contrôle, par exemple dans un réseau. Dernière modifié: 2025-01-22 17:01

L'API Web ASP.Net est un cadre permettant de créer des services HTTP pouvant être utilisés par des clients multiplateformes, notamment des ordinateurs de bureau ou des appareils mobiles, quels que soient les navigateurs ou les systèmes d'exploitation utilisés. L'API Web ASP.Net prend en charge les applications RESTful et utilise les verbes GET, PUT, POST, DELETE pour les communications client. Dernière modifié: 2025-01-22 17:01

Types d'agrégation Type d'agrégation Types de données valides Agréger sur une partition Dim max numérique, date Oui max_pop numérique, date Oui min numérique, date Oui min_pop numérique, date Oui. Dernière modifié: 2025-01-22 17:01

Une méthode est un ensemble de code auquel il est fait référence par son nom et qui peut être appelé (invoqué) à tout moment dans un programme en utilisant simplement le nom de la méthode. Considérez une méthode comme un sous-programme qui agit sur des données et renvoie souvent une valeur. Chaque méthode a son propre nom. Dernière modifié: 2025-01-22 17:01

Mini études de cas. Un casier est une version plus courte d'une étude de cas, généralement de deux à trois pages. Les cas sont similaires aux études de cas en ce sens qu'ils peuvent décrire une séquence d'événements ou mettre en avant un problème ou un problème qui nécessite une prise de décision. Dernière modifié: 2025-01-22 17:01

Interroger(v. a.) Synonymes : questionner, catéchiser, examiner, demander, interroger, poser des questions à. Dernière modifié: 2025-01-22 17:01

Une fuite de mémoire se produit lorsqu'un espace mémoire donné ne peut pas être récupéré par le système car il est incapable de dire si cet espace mémoire est réellement utilisé ou non. L'un des problèmes les plus courants qui génèrent des fuites de mémoire dans iOS est les cycles de rétention. Cela se produit lorsque nous faisons des références circulaires entre deux ou plusieurs objets. Dernière modifié: 2025-01-22 17:01

Créer un conteneur Accédez à votre nouveau compte de stockage dans le portail Azure. Dans le menu de gauche du compte de stockage, faites défiler jusqu'à la section Service Blob, puis sélectionnez Conteneurs. Sélectionnez le bouton + Conteneur. Tapez un nom pour votre nouveau conteneur. Définir le niveau d'accès public au conteneur. Dernière modifié: 2025-01-22 17:01

AT&T : le point d'accès mobile est inclus dans les forfaits de données partagés de l'opérateur, alors qu'un forfait pour tablette uniquement vous coûterait 10 $ de plus par mois. Pour les forfaits non partagés et limités, le point d'accès mobile coûte 20 $ par mois et fournit 2 Go de données supplémentaires. Dernière modifié: 2025-01-22 17:01

Tissu SAN. Le matériel qui connecte les postes de travail et les serveurs aux périphériques de stockage dans un SAN est appelé « structure ». La structure SAN permet la connectivité de n'importe quel serveur à n'importe quel périphérique de stockage grâce à l'utilisation de la technologie de commutation Fibre Channel. Dernière modifié: 2025-01-22 17:01

Samsung Galaxy Note 3 Prix en IndeCommence à partir de Rs. 14999 Le meilleur prix du Samsung GalaxyNote 3 est de Rs. 14999 sur Amazon, soit 238% de moins que le coût du Samsung Galaxy Note 3 dans Flipkart Rs.50650. Dernière modifié: 2025-01-22 17:01

Sociétés utilisant actuellement Selenium Nom de la société Site Web Zip Capital One capitalone.com 22102 Wells Fargo wellsfargo.com 94163 Salesforce salesforce.com 94105 Allstate allstate.com 60062. Dernière modifié: 2025-01-22 17:01

Langage de requête structuré (SQL) SQL est un langage d'accès aux bases de données très simple mais puissant. SQL est un langage non procédural; les utilisateurs décrivent en SQL ce qu'ils veulent faire, et le compilateur du langage SQL génère automatiquement une procédure pour naviguer dans la base de données et effectuer la tâche souhaitée. Dernière modifié: 2025-01-22 17:01

Utilisez un widget pour allumer la lampe de poche Appuyez sur l'option Widgets en bas, et le widget devrait être sur la première page. Appuyez longuement sur le widget et faites-le glisser vers un espace vide de votre écran. L'application n'a pas de page Paramètres, vous ne saurez si l'application est installée que lorsque vous verrez le widget. Dernière modifié: 2025-01-22 17:01

Gmail est peu coûteux, ne nécessite aucune maintenance et stocke les données « dans le cloud », ce qui signifie que vos e-mails, documents et événements sont toujours disponibles partout où vous pouvez vous connecter avec un navigateur Web. Dernière modifié: 2025-01-22 17:01

Accédez simplement aux paramètres de Snapchat et activez le microphone. Ensuite, essayez de snap et vérifiez si votre snap va maintenant jouer avec le son. Si vous ne parvenez toujours pas à entendre le son de Snapchat, désactivez le Bluetooth sur votre Android ou iPhone. Vous pouvez désinstaller l'application et la réinstaller pour voir si cela résoudra le problème de son. Dernière modifié: 2025-01-22 17:01

Vous pouvez trouver le NTUSER. dat dans n'importe quel profil utilisateur. Accédez à C:Usersusername pour ouvrir le répertoire de l'utilisateur. Ici vous pouvez voir le NTUSER. Dernière modifié: 2025-01-22 17:01

Les éditeurs de bureau ont généralement besoin d'un diplôme d'associé, souvent en conception graphique ou en communication graphique. Les collèges communautaires et les écoles techniques proposent des cours de publication assistée par ordinateur, qui enseignent aux étudiants comment créer des mises en page électroniques et formater du texte et des graphiques à l'aide d'un logiciel de publication assistée par ordinateur. Dernière modifié: 2025-01-22 17:01

En C#, vous spécifiez le type d'objet à liaison tardive comme dynamique. Vous pouvez également créer votre propre type qui hérite de la classe DynamicObject. Vous pouvez ensuite remplacer les membres de la classe DynamicObject pour fournir une fonctionnalité dynamique d'exécution. Dernière modifié: 2025-01-22 17:01

Ces langages de programmation côté serveur sont les plus populaires et ont de grandes communautés derrière eux, ce qui les rend parfaits pour la plupart des gens à apprendre. 5 meilleurs langages de programmation pour apprendre le développement Web côté serveur Node. js (JavaScript) PHP. PHP est de loin le langage de script côté serveur le plus utilisé. Java. Rubis. Python. Dernière modifié: 2025-01-22 17:01

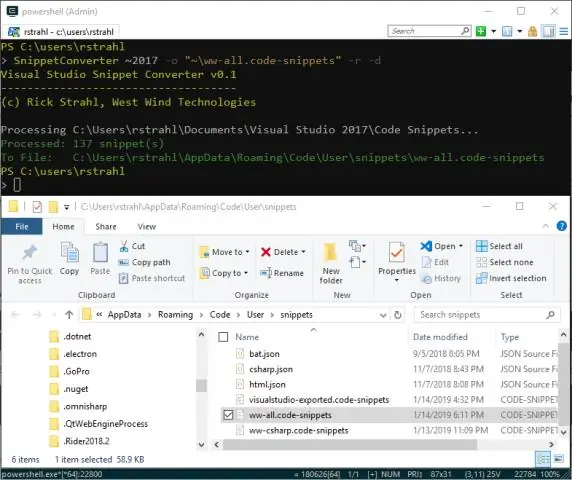

Vous pouvez importer un extrait de code dans votre installation Visual Studio à l'aide du gestionnaire d'extraits de code. Ouvrez-le en choisissant Outils > Gestionnaire d'extraits de code. Cliquez sur le bouton Importer. Accédez à l'emplacement où vous avez enregistré l'extrait de code dans la procédure précédente, sélectionnez-le et cliquez sur Ouvrir. Dernière modifié: 2025-01-22 17:01

Taille : Selon les espèces, les termites volants peuvent avoir une taille allant de 1/4 à 3/8 de pouce. Couleur: Alors que les termites ouvriers sont généralement de couleur claire, les termites volants peuvent être de couleur claire, brun foncé ou noir en fonction de l'espèce. Dernière modifié: 2025-01-22 17:01

Lorsque vous atténuez une vulnérabilité, vous essayez de réduire l'impact de la vulnérabilité, mais vous ne l'éliminez pas. Atténuer une vulnérabilité uniquement à titre temporaire. Dernière modifié: 2025-01-22 17:01

La programmation en binôme est une technique de développement logiciel agile dans laquelle deux programmeurs travaillent ensemble sur un même poste de travail. L'un, le conducteur, écrit le code tandis que l'autre, l'observateur ou le navigateur, passe en revue chaque ligne de code au fur et à mesure qu'elle est saisie. Les deux programmeurs changent fréquemment de rôle. Dernière modifié: 2025-01-22 17:01

Logical-mathématique (nombre/raisonnement intelligent) Existentiel (intelligence dans la vie) Interpersonnel (personnes intelligentes) Corporel-kinesthésique (intelligence dans le corps). Dernière modifié: 2025-01-22 17:01

Dans un programme basé sur les compétences, le contenu de l'enseignement des langues implique un ensemble de compétences particulières qui peuvent jouer un rôle dans l'utilisation de la langue. L'objectif principal de l'enseignement basé sur les compétences est d'enseigner la compétence linguistique spécifique qui peut être utile ou nécessaire dans l'utilisation de la langue. Dernière modifié: 2025-01-22 17:01

Adobe Analytics Cloud est un « moteur d'intelligence client » qui permet aux entreprises de passer des informations aux actions en temps réel en combinant les données d'audience sur plusieurs produits cloud Adobe. Adobe Analytics Cloud repose sur la plate-forme Adobe Cloud, qui propose des API et la technologie d'apprentissage automatique d'Adobe Sensei. Dernière modifié: 2025-01-22 17:01

Il existe plusieurs façons de déterminer l'emplacement du ou des fichiers mdf SQL Server et du ou des fichiers journaux associés. Ouvrez Enterprise Manager, faites un clic droit sur la base de données qui vous intéresse et sélectionnez les propriétés. Sélectionnez la section Fichiers et faites défiler jusqu'aux colonnes Chemin et Nom de fichier. Dernière modifié: 2025-01-22 17:01

Si l'argumentateur croit que la vérité des prémisses établit définitivement la vérité de la conclusion, alors l'argument est déductif. Si l'argumentateur croit que la vérité des prémisses ne fournit que de bonnes raisons de croire que la conclusion est probablement vraie, alors l'argument est inductif. Dernière modifié: 2025-01-22 17:01

Abdulmumini Kabir Usman est l'émir de Katsina, au Nigeria, et chancelier de l'Université d'Ilorin (il était l'ancien chancelier de l'Université Obafemi Awolowo). Il est le 50e émir de Katsina chronologiquement et le 4e de la dynastie Sullubawa succédant à son père Muhammadu Kabir Usman. Dernière modifié: 2025-01-22 17:01

Oui, la grande majorité des sites Web ont besoin d'une politique de confidentialité, à quelques exceptions près. La principale exception est que vous n'avez pas besoin d'une politique de confidentialité si vous ne collectez aucune information personnelle auprès des utilisateurs du site Web. Les informations personnelles incluent des éléments tels que le nom, l'adresse e-mail et le numéro de téléphone. Dernière modifié: 2025-01-22 17:01

En JavaScript, il existe quatre méthodes à utiliser pour créer un objet : les littéraux d'objet. Nouvel opérateur ou constructeur. Objet. créer la méthode. Classer. Dernière modifié: 2025-01-22 17:01