KVO, qui signifie Key-Value Observing, est l'une des techniques d'observation des changements d'état du programme disponibles dans Objective-C et Swift. Le concept est simple : lorsque nous avons un objet avec des variables d'instance, KVO permet à d'autres objets d'établir une surveillance sur les modifications de l'une de ces variables d'instance. Dernière modifié: 2025-01-22 17:01

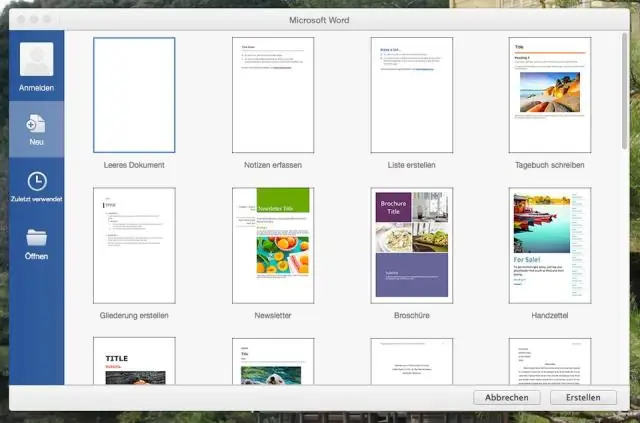

Cliquez sur l'onglet Fichier, sur Options, puis sur la catégorie Compléments. Dans la zone Gérer, sélectionnez Compléments Excel, puis cliquez sur OK. Si vous utilisez Excel pour Mac, dans le menu Fichier, accédez à Outils > Compléments Excel. Dans la zone Compléments, cochez la case Analysis ToolPak, puis cliquez sur OK. Dernière modifié: 2025-01-22 17:01

Retirez l'interrupteur à trois voies du circuit Commencez par l'interrupteur à trois voies qui sera retiré. Retirez les vis de la plaque de protection de l'interrupteur à l'aide du tournevis à fente, puis retirez les deux vis de l'interrupteur. Retirez délicatement l'interrupteur, en veillant à ne pas toucher ou court-circuiter l'un des trois fils. Dernière modifié: 2025-01-22 17:01

Elle a été fondée en janvier 1994 par Jerry Yang et DavidFilo, qui étaient des étudiants diplômés en génie électrique lorsqu'ils ont créé un site Web nommé « Guide de Jerry et David sur le World WideWeb ». Le Guide était un répertoire d'autres sites Web, organisé en hiérarchie, par opposition à un index de pages consultable. Dernière modifié: 2025-01-22 17:01

AngularJS fournit un service de contrôle nommé AJAX - $http, qui sert à lire toutes les données disponibles sur les serveurs distants. La demande pour l'exigence des enregistrements souhaités est satisfaite lorsque le serveur effectue l'appel de la base de données à l'aide du navigateur. Les données sont principalement nécessaires au format JSON. Dernière modifié: 2025-06-01 05:06

Avantages du SCSI : le SCSI moderne peut même effectuer une communication série avec des débits de données améliorés, une meilleure association de défauts, des connexions de câbles améliorées et une portée plus longue. L'autre avantage des lecteurs SCSI par rapport à IDE est qu'ils peuvent désactiver le périphérique qui fonctionne toujours. Dernière modifié: 2025-01-22 17:01

Introduction à la technologie numérique est un cours de base pour les cours de programmation informatique et de communication Web/numérique. Il est conçu pour aider les étudiants à comprendre, communiquer et s'adapter à un monde numérique car il a un impact sur leur vie personnelle, la société et le monde des affaires. Dernière modifié: 2025-01-22 17:01

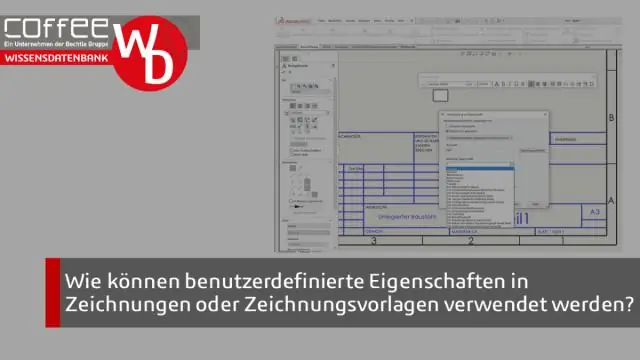

Les fichiers de gabarit par défaut de SOLIDWORKS utilisés pour démarrer un nouveau document de pièce, d'assemblage ou de mise en plan se trouvent dans les dossiers spécifiés dans Outils > Options > Emplacements des fichiers > Modèles de document. Chaque dossier est représenté par un onglet dans la boîte de dialogue 'Nouveau document SOLIDWORKS'. Dernière modifié: 2025-01-22 17:01

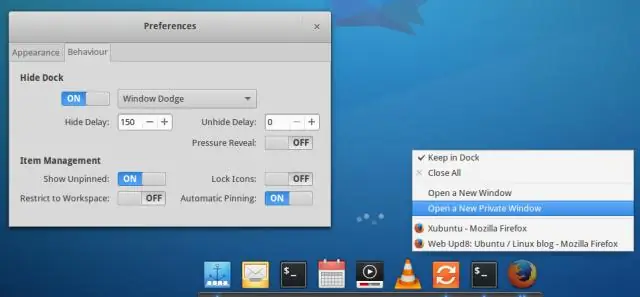

Allez dans Paramètres système et sélectionnez Dock dans la barre latérale gauche. Ici, vous verrez l'option pour déplacer le Launcher (il s'appelle Dock dans Ubuntu 17.10) vers le bas ou vers la droite. Dans Paramètres, sélectionnez Dock et vous verrez une option "Position à l'écran". (Veuillez noter que Unity a été remplacé par GNOME depuis Ubuntu 17.10.). Dernière modifié: 2025-01-22 17:01

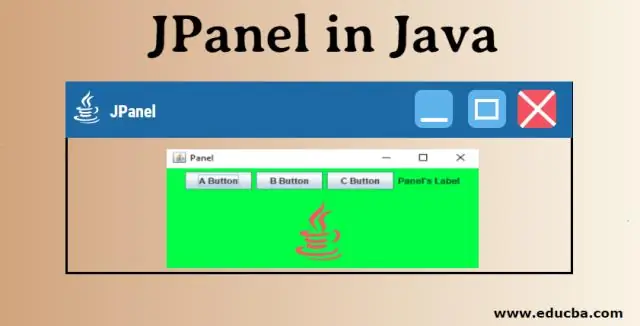

La variable d'instance en Java est utilisée par les objets pour stocker leurs états. Les variables qui sont définies sans le mot clé STATIC et qui sont en dehors de toute déclaration de méthode sont spécifiques à l'objet et sont appelées variables d'instance. Ils sont appelés ainsi car leurs valeurs sont spécifiques à l'instance et ne sont pas partagées entre les instances. Dernière modifié: 2025-01-22 17:01

Domicile')); Copiez le fichier JAVA_HOMElibsecuritycacerts dans un autre dossier. Pour importer des certificats dans cacerts : Ouvrez l'Explorateur Windows et accédez au fichier cacerts, qui se trouve dans le sous-dossier jrelibsecurity où AX Core Client est installé. Créez une copie de sauvegarde du fichier avant d'apporter des modifications. Dernière modifié: 2025-01-22 17:01

Le cycle de vie ITIL des services comprend respectivement les étapes de stratégie de service, de conception de service, de transition de service, d'exploitation de service et d'amélioration continue du service. Comme le montre la figure, la stratégie de service est au cœur du cycle de vie ITIL. Dernière modifié: 2025-01-22 17:01

Adjectif. ou se rapportant au zénith; situé au zénith ou à proximité. (d'une carte) dessiné pour indiquer la direction réelle de n'importe quel point à partir du point central. Dernière modifié: 2025-01-22 17:01

L'architecture logicielle est la conception de l'ensemble du système, tandis que la conception logicielle met l'accent sur un module / composant / niveau de classe spécifique. Dernière modifié: 2025-01-22 17:01

La crédibilité a été diversement définie comme la crédibilité, la fiabilité, la fiabilité et/ou l'intégrité. Certains le considèrent même comme le pouvoir d'inspirer les autres à agir, à faire, à se comporter et à réagir de certaines manières. La crédibilité s'imbibe de plusieurs autres éléments qui en font un facteur crucial pour une communication efficace. Dernière modifié: 2025-01-22 17:01

Accédez à https://firebase.google.com et cliquez sur « Aller à la console » en haut à droite. Assurez-vous d'utiliser la dernière version de Firebase et non https://www.firebaseio.com. Ensuite, allez dans l'onglet « Authentification » > onglet « Méthode de connexion » et activez « E-mail/Mot de passe » comme fournisseur(s) de connexion. et c'est tout. Dernière modifié: 2025-01-22 17:01

La fonctionnalité d'optimisation de la livraison de Windows 10 vous permet de charger et de télécharger les mises à jour de Windows 10 et du Microsoft Store vers et depuis d'autres ordinateurs sur votre réseau local et sur Internet. Windows le fait en utilisant un cache localisé distribué auto-organisé. Dernière modifié: 2025-01-22 17:01

Le point de concomitance des bissectrices est appelé incenter. Les trois hauteurs d'un triangle sont concurrentes. Le point de concordance s'appelle l'orthocentre. Les trois médianes du triangle sont concurrentes. Dernière modifié: 2025-01-22 17:01

Les maisons ont besoin d'une protection contre les surtensions dans toute la maison Il y a plus d'électronique et de lumières LED dans les maisons que jamais auparavant. Les appareils tels que les laveuses et les sécheuses sont maintenant construits avec des circuits imprimés, il y a donc beaucoup plus d'articles qui doivent être protégés contre les surtensions que ce qui était présent dans le passé. Dernière modifié: 2025-01-22 17:01

Un JUnit Runner est une classe qui étend la classe abstraite Runner de JUnit. Les coureurs sont utilisés pour exécuter des classes de test. Le Runner qui doit être utilisé pour exécuter un test peut être défini à l'aide de l'annotation @RunWith. Dernière modifié: 2025-01-22 17:01

Si vous utilisez Windows 10 Fall CreatorsUpdate, vous vous demandez peut-être à quoi sert le dossier Objet 3D dans l'explorateur de fichiers. Le dossier contient des éléments 3D que vous pouvez utiliser dans des applications telles que Paint 3D ou Mixed RealityViewer. Les projets sur lesquels vous travaillez dans les applications 3D seront enregistrés dans le dossier Objets 3D par défaut. Dernière modifié: 2025-01-22 17:01

Dans la première génération, la mémoire principale se présentait sous la forme d'un tambour magnétique et dans la deuxième génération, la mémoire principale se présentait sous la forme de RAM et de ROM. La carte perforée et la bande magnétique ont été utilisées dans la première génération et la bande magnétique a été utilisée dans la deuxième génération. Le langage machine a été utilisé dans le premier et le langage d'assemblage a été utilisé dans le second. Dernière modifié: 2025-01-22 17:01

L'équipement de communication de données (DCE) fait référence aux dispositifs matériels informatiques utilisés pour établir, maintenir et terminer les sessions de réseau de communication entre une source de données et sa destination. L'ETCD est connecté à l'équipement terminal de données (DTE) et au circuit de transmission de données (DTC) pour convertir les signaux de transmission. Dernière modifié: 2025-01-22 17:01

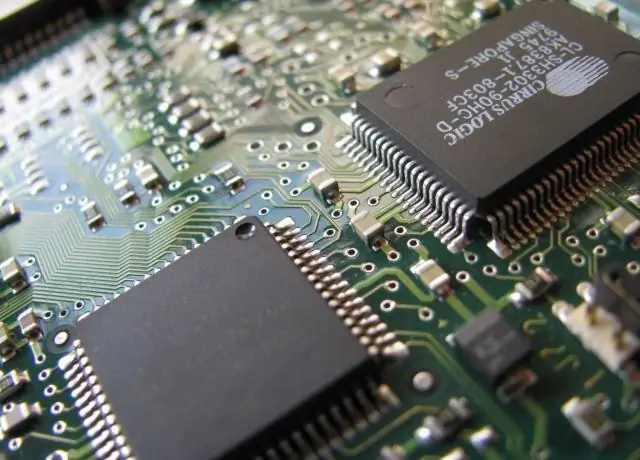

Niveaux de cache CPU : Cache L1. Le cache L1 réside dans chaque cœur. Cache L2. Le cache L2 est plus grand et plus lent que le cache L1. Cache L3. C'est la plus grande cache et résidait à l'extérieur du noyau. Processeur Intel® Core™ i7–4770S.Photographie interne du processeur Intel® Core™ i7–4770S. Taux de réussite et taux d'échec. Dernière modifié: 2025-06-01 05:06

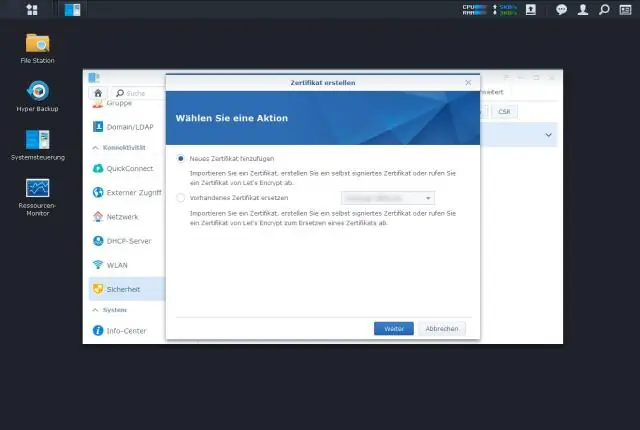

Secure Sockets Layer (SSL) et Transport Layer Security (TLS) sont des protocoles de sécurité cryptographiques. Ils sont utilisés pour s'assurer que la communication réseau est sécurisée. Leurs principaux objectifs sont de garantir l'intégrité des données et la confidentialité des communications. Dernière modifié: 2025-01-22 17:01

30,2 milliards de dollars. Dernière modifié: 2025-01-22 17:01

C'est super facile de partager des émoticônes sur Viber : tout ce que vous avez à faire est d'ouvrir une discussion, d'appuyer sur le bouton autocollant et de trouver l'émoticône que vous souhaitez envoyer dans le pack d'émoticônes. Sur le bureau, le menu apparaîtra en bas à droite de votre écran. Dernière modifié: 2025-01-22 17:01

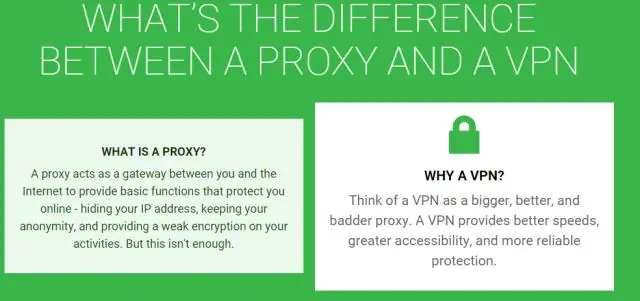

Différence entre un serveur proxy et une passerelle. Un serveur proxy et une passerelle acheminent le trafic de l'intérieur d'un réseau vers Internet. Une passerelle, cependant, ressemble plus à une porte pour accéder à Internet, tandis qu'un serveur proxy agit comme un mur qui empêche l'intérieur du réseau d'être exposé à Internet. Dernière modifié: 2025-01-22 17:01

Pour utiliser l'interface Runnable pour créer et démarrer un thread, vous devez procéder comme suit : Créez une classe qui implémente Runnable. Fournissez une méthode run dans la classe Runnable. Créez une instance de la classe Thread et transmettez votre objet Runnable à son constructeur en tant que paramètre. Appeler la méthode de démarrage de l'objet Thread. Dernière modifié: 2025-01-22 17:01

Le chargeur de batterie externe est un outil puissant pour charger un appareil sans utiliser le chargeur d'origine. Un chargeur de batterie externe n'est pas directement branché sur l'ordinateur. Pour charger la batterie de l'ordinateur portable, retirez la batterie de votre ordinateur portable puis connectez-la au chargeur externe. Dernière modifié: 2025-01-22 17:01

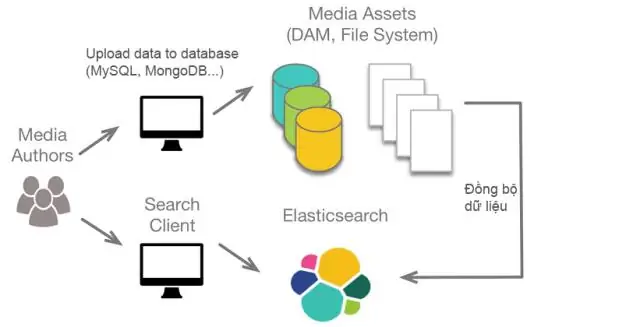

Pour supprimer tous les index, utilisez _all ou *. Pour interdire la suppression d'index avec des expressions _all ou génériques, modifiez l'action. paramètre de cluster destructif_requires_name sur true. Vous pouvez mettre à jour ce paramètre dans l'elasticsearch. Dernière modifié: 2025-01-22 17:01

Licence perpétuelle expliquée. Options d'achat de licence perpétuelle pour les logiciels Autodesk. Les licences perpétuelles sont la façon dont la plupart des logiciels haut de gamme ont été acquis jusqu'à présent. Il y a un coût initial pour acheter une licence, plus un coût d'abonnement annuel qui donne droit au propriétaire à toutes les mises à jour et à l'assistance technique. Dernière modifié: 2025-01-22 17:01

Relu: Plus efficace en calcul pour calculer que les fonctions de type Sigmoïde, car Relu a juste besoin de topick max (0,x) et n'effectue pas d'opérations exponentielles coûteuses comme dans Sigmoïdes. Relu : En pratique, les réseaux avec Relutend montrent de meilleures performances de convergence que sigmoïde. Dernière modifié: 2025-01-22 17:01

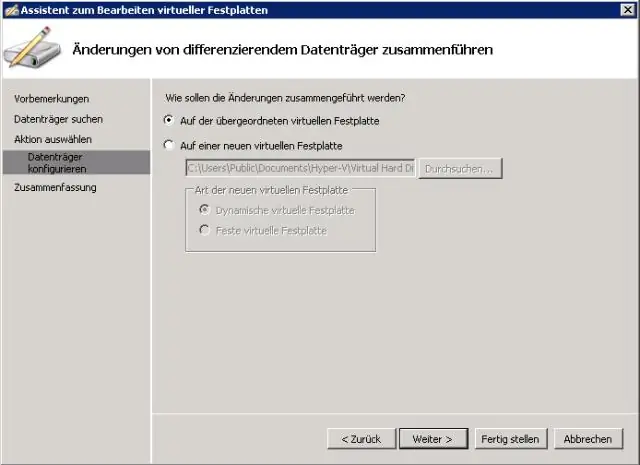

Fusionner manuellement les points de contrôle si la chaîne est rompue Éteignez la VM et sauvegardez le contenu de la VM. Ouvrez Hyper-V Manager où se trouve la machine virtuelle. Cliquez sur Modifier le disque, sélectionnez le dossier où VM conserve son vhdx. Sélectionnez le tout dernier fichier de point de contrôle (avec. Sélectionnez "Fusionner" Il vous sera demandé de confirmer la fusion de ce fichier avec le disque parent. Faites-le jusqu'à ce que vous n'ayez plus de fichiers avhdx dans le dossier de la VM. Dernière modifié: 2025-01-22 17:01

Ouvrez la console de schéma. Cliquez avec le bouton droit sur Schéma Active Directory dans l'arborescence de la console de schéma AD, puis sélectionnez Maître d'opérations. La boîte de dialogue Change Schema Master, illustrée par la figure 1, apparaît. Cochez la case Le schéma peut être modifié sur ce contrôleur de domaine pour activer les modifications de schéma. Dernière modifié: 2025-01-22 17:01

Les moteurs de recherche reconnaissent les sous-domaines comme des adresses Web complètement distinctes de votre domaine racine. Ainsi, vous pouvez utiliser votre sous-domaine pour obtenir du nouveau trafic et l'envoyer vers votre site principal. Avoir un autre domaine avec un contenu différent peut également vous aider à créer des backlinks pour votre site principal. Dernière modifié: 2025-01-22 17:01

Effectuez les étapes suivantes pour désactiver l'expiration du mot de passe dans la console du compte d'utilisateur. Exécutez la commande lusrmgr. msc de Exécuter. Cliquez sur les utilisateurs dans la liste affichée sur le côté gauche. Double-cliquez sur le compte utilisateur que vous souhaitez mettre à jour. Cochez le bouton Le mot de passe n'expire jamais. Cliquez sur OK. Dernière modifié: 2025-06-01 05:06

Une zone de texte multiligne Commencez par la balise pour indiquer le début d'une zone de texte multiligne. Utilisez la balise pour donner un nom à votre zone de texte si vous le souhaitez. Spécifiez le nombre de lignes. Indiquez le nombre de colonnes. Ajouter la balise de fermeture. Dernière modifié: 2025-01-22 17:01

Afin d'accéder en toute sécurité à un service en ligne, les utilisateurs doivent s'authentifier auprès du service, ils doivent fournir une preuve de leur identité. OAuth2 fournit une valeur unique, appelée jeton d'authentification, qui représente à la fois l'identité de l'utilisateur et l'autorisation de l'application d'agir au nom de l'utilisateur. Dernière modifié: 2025-01-22 17:01

Règle finale provisoire de notification de violation de HITECH. Le HHS a publié des règlements exigeant que les fournisseurs de soins de santé, les régimes de santé et d'autres entités couvertes par la loi HIPAA (Health Insurance Portability and Accountability Act) informent les personnes en cas de violation de leurs informations de santé. Dernière modifié: 2025-01-22 17:01