Comment lire le langage corporel – Révéler les secrets derrière les indices non verbaux courants Étudiez les yeux. Regard sur le visage – Langage corporel Toucher la bouche ou sourire. Attention à la proximité. Voyez si l'autre personne vous reflète. Observez le mouvement de la tête. Regardez les pieds de l'autre personne. Surveillez les signaux manuels. Dernière modifié: 2025-06-01 05:06

Gammes de prix Type de réparation Gamme de prix Remplacement du disque dur 100 $-225 $ Réparation des dommages causés par les liquides 99-250 $+ Remplacement de la carte mère 150-300 $+ Réparation/remplacement du ventilateur 99-175 $. Dernière modifié: 2025-01-22 17:01

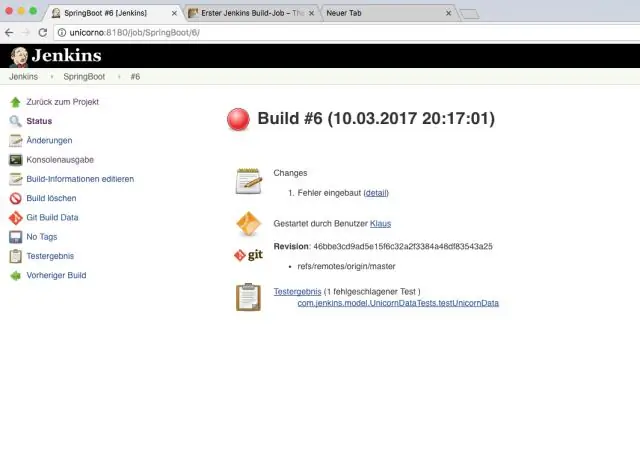

Étape 1 : Démarrez Jenkins en mode Terminal interactif. Assurez-vous que le port 8080 n'est pas utilisé sur l'hôte Docker. Étape 2 : Ouvrez Jenkins dans un navigateur. Étape 3 : Tests JUnit de pré-construction invoqués par Gradle. Étape 4 : Ajoutez le rapport de résultats de test JUnit à Jenkins. Étape 5 : Vérifiez l'échec du rapport de test. Dernière modifié: 2025-01-22 17:01

Lorsque vous utilisez des pronoms objets directs et indirects en espagnol, vous devez choisir entre 'lo' et 'le' pour la traduction de 'lui' et 'it', 'la' et 'le' pour la traduction de 'her' et ' it', et 'los', 'las' et 'les' pour la traduction de 'them'. Dernière modifié: 2025-01-22 17:01

Prolongez vos câbles de vidéosurveillance pour plus de longueur. Placez simplement ce connecteur entre deux câbles de caméra de sécurité dotés d'extrémités BNC. Les câbles de caméra de sécurité CCTV ont déjà des connecteurs mâles BNC à chaque extrémité, ils ne se brancheront donc pas directement les uns dans les autres, c'est pourquoi un adaptateur est nécessaire. Dernière modifié: 2025-01-22 17:01

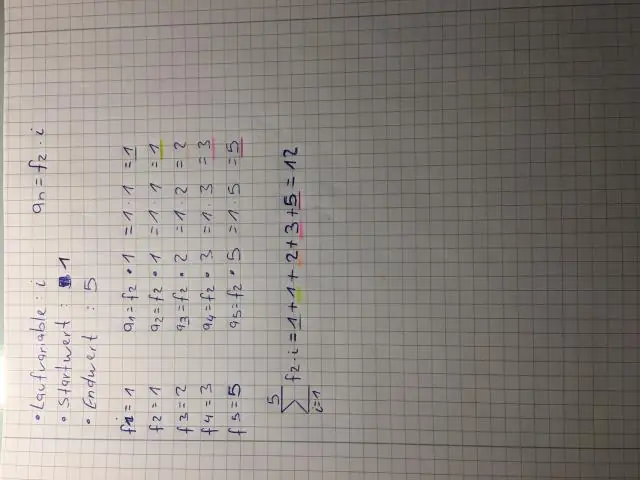

2f' signifie arrondir à deux décimales près. Cette fonction de format renvoie la chaîne formatée. ça ne change pas les paramètres. Dernière modifié: 2025-01-22 17:01

Les ports de commutation sont des interfaces de couche 2 qui sont utilisées pour acheminer le trafic de couche 2. Un seul port de commutateur peut transporter un seul trafic VLAN, qu'il s'agisse d'un port d'accès ou d'un port réseau. Les trames sont traitées différemment selon le type de lien qu'elles traversent. Dernière modifié: 2025-01-22 17:01

Cela signifie que vous pouvez simplement télécharger Fallout Shelter en tant qu'application Android et y jouer sur votre ordinateur portable. Vous allez « émuler » la version Android de Fallout Shelter sur votre Chromebook. Pour la plupart, cela fonctionne sans accroc ! Vous pouvez télécharger le jeu sur le Play Store ici. Dernière modifié: 2025-01-22 17:01

Cisco Discovery Protocol (CDP) est un protocole propriétaire de couche de liaison de données développé par Cisco Systems en 1994 par Keith McCloghrie et Dino Farinacci. Les informations de la table CDP sont actualisées chaque fois qu'une annonce est reçue, et le temps d'attente pour cette entrée est réinitialisé. Dernière modifié: 2025-01-22 17:01

Par défaut, HashMap. La méthode equals() compare deux hashmaps par paires clé-valeur. Cela signifie que les deux instances de hashmap doivent avoir exactement les mêmes paires clé-valeur et que les deux doivent être de la même taille. L'ordre des paires clé-valeur peut être différent et ne joue aucun rôle en comparaison. Dernière modifié: 2025-01-22 17:01

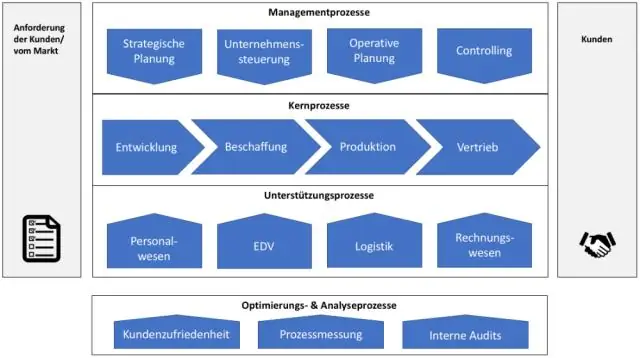

Dans l'ingénierie de fabrication, l'agencement des processus est une conception du plan d'étage d'une usine qui vise à améliorer l'efficacité en organisant l'équipement en fonction de sa fonction. La ligne de production doit idéalement être conçue pour éliminer les déchets dans les flux de matières, la gestion et la gestion des stocks. Dernière modifié: 2025-01-22 17:01

Des applications telles que des programmes antivirus, des traitements de texte, des feuilles de calcul d'applications de développement de bases de données, etc. sont disponibles dans le commerce. Les développeurs ont l'avantage de puiser dans l'immense recherche et informations nécessaires pour développer les applications les plus courantes et les plus nécessaires demandées par les masses. Dernière modifié: 2025-01-22 17:01

Et l'UBD-K8500 peut diffuser des codecs audio haute définition avancés tels que Dolby True HD, DTS HDMaster Audio et Dolby Atmos que la Xbox ne peut pas. Dernière modifié: 2025-01-22 17:01

Placeit est un excellent service qui vous permet de simuler instantanément des écrans dans des appareils. Malheureusement, Placeit.net devient très cher. Il existe une option gratuite qui permet de télécharger une petite version avec une licence illimitée mais la taille n'est que de 400×300 px. Dernière modifié: 2025-01-22 17:01

Séparez plusieurs adresses e-mail à l'aide du caractère point-virgule. Par exemple, saisissez ce qui suit pour envoyer un e-mail à vos employés John et Jill : jill@mycompany.com;john@mycompany.com. Activez l'utilisation d'une virgule comme séparateur dans Microsoft Outlook. Sélectionnez « Options » dans le menu Outils. Dernière modifié: 2025-01-22 17:01

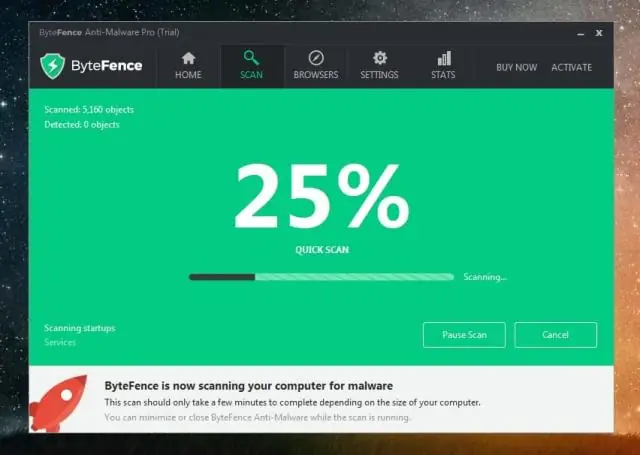

Bien qu'il ne s'agisse pas techniquement d'un virus, il s'agit d'un programme potentiellement indésirable (PUP). Les PUP sont des applications qui sont incluses lorsque vous installez d'autres logiciels. Ils peuvent se présenter sous la forme de programmes innocents et utiles, mais le plus souvent, ce sont des barres d'outils de navigateur indésirables, des logiciels publicitaires, des logiciels espions, des chevaux de Troie ou même des applications de minage de bitcoins. Dernière modifié: 2025-06-01 05:06

Utilisation de l'intercepteur avec l'application Chrome de Postman Installez Postman à partir du Chrome Web Store. Installez Interceptor à partir du Chrome Web Store. Ouvrez Postman, cliquez sur l'icône Interceptor dans la barre d'outils et basculez sur On. Dernière modifié: 2025-01-22 17:01

Let's Encrypt est une autorité de certification à but non lucratif gérée par Internet Security Research Group (ISRG) pour fournir des certificats SSL automatisés. Il a été vérifié que les avis provenaient de vrais clients de Let's Encrypt. Si vous souhaitez comparer les certificats SSL de Let's Encrypt avec des certificats d'autres fournisseurs SSL, utilisez notre Assistant SSL. Dernière modifié: 2025-01-22 17:01

On peut écrire hW = 169 000 mm = 16 900 cm = 169 m = 0,169 km en utilisant le millimètre (préfixe SI milli, symbole m), le centimètre (préfixe SI centi, symbole c) ou le kilomètre (préfixe SI kilo, symbole k). Dernière modifié: 2025-01-22 17:01

1 réponse. Les déclarations DTD sont soit un document XML interne, soit un fichier DTD externe, après avoir été lié à un document XML. DTD interne : vous pouvez écrire des règles dans un document XML à l'aide d'une déclaration. DTD externe : vous pouvez écrire des règles dans un fichier séparé (avec. Dernière modifié: 2025-01-22 17:01

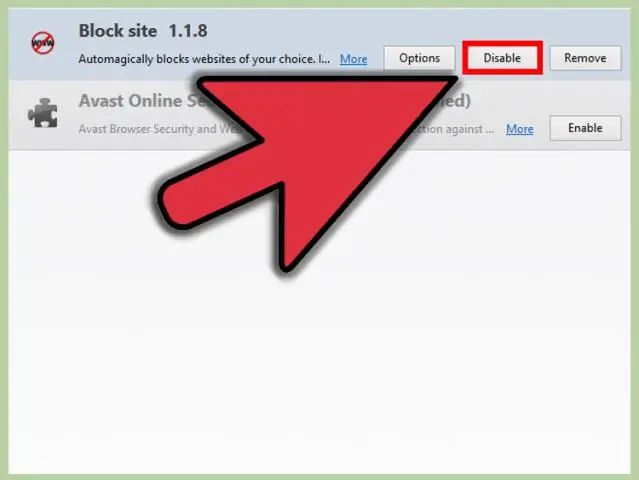

Chrome (Windows) Cliquez sur le menu Personnaliser et contrôler Google Chrome (les trois points dans le coin supérieur droit) Sélectionnez Paramètres. Cliquez sur Avancé en bas. Sous Confidentialité et sécurité, cliquez sur le bouton Paramètres du site. Sélectionnez Pop-ups et redirections. Pour désactiver le bloqueur de pop-up décochez la case Bloqué (recommandé). Dernière modifié: 2025-01-22 17:01

Connectez votre iDevice sur votre ordinateur avec un câble USB. Maintenant, ouvrez les « Paramètres » de votre téléphone et activez « Point d'accès personnel ». Assurez-vous que votre ordinateur est connecté à nos données mobiles. Enfin, accédez au « ControlCenter » sur votre iOS et appuyez sur « ScreenMirroring/AirPlay Mirroring ». Dernière modifié: 2025-01-22 17:01

Lorsque vous convertissez un volume linéaire en volume en miroir, vous créez essentiellement une copie miroir supplémentaire pour un volume existant. En cas de perte d'une copie d'un miroir, LVM convertit le volume en volume linéaire afin que vous ayez toujours accès au volume. Dernière modifié: 2025-01-22 17:01

L'uid est supposé être unique puisqu'il s'agit de l'ID utilisateur qui est utilisé pour se connecter au serveur Web, par conséquent, la valeur spécifiée pour le mappage. utilisateur. liquide. Différentes configurations ActiveDirectory, telles que ADAM, n'indexent pas automatiquement les attributs. Dernière modifié: 2025-01-22 17:01

Trier par fusion Divisez la liste non triée en sous-listes, chacune contenant un élément. Prenez des paires adjacentes de deux listes singleton et fusionnez-les pour former une liste de 2 éléments. N. va maintenant se convertir en listes de taille 2. Répétez le processus jusqu'à ce qu'une seule liste triée des résultats obtenus. Dernière modifié: 2025-01-22 17:01

Objet différé : différé est un objet qui expose la promesse. Il a principalement trois méthodes : resolve(), unlock() et notify(). Lorsque Deferred se termine, vous appelez les méthodes soit resolve(), unlock(), et notify(). Il appelle le registre de rappel pour soit résoudre (), rejeter () ou notifier () selon la façon dont il s'est terminé. Dernière modifié: 2025-01-22 17:01

Dans le panneau Calques, sélectionnez un ou plusieurs calques contenant des images ou des objets que vous souhaitez redimensionner. Choisissez Edition > Transformation libre. Une bordure de transformation apparaît autour de tout le contenu des calques sélectionnés. Maintenez la touche Maj enfoncée pour éviter de déformer le contenu et faites glisser les coins ou les bords jusqu'à ce qu'il atteigne la taille souhaitée. Dernière modifié: 2025-01-22 17:01

AirDrop ne fonctionne que sur Mac, iPhone et iPad, mais des solutions similaires sont disponibles pour les PC Windows et les appareils Android. Dernière modifié: 2025-01-22 17:01

Les exceptions non contrôlées en Java sont les exceptions dont la gestion n'est PAS vérifiée pendant la compilation. Ces exceptions se produisent en raison d'une mauvaise programmation. Le programme ne donnera pas d'erreur de compilation. Toutes les exceptions non cochées sont des sous-classes directes de la classe RuntimeException. Dernière modifié: 2025-01-22 17:01

Règles de pare-feu Windows pour bloquer le trafic P2P/Torrent si VPN se déconnecte Étape 1 : définissez l'exécutable et les règles de pare-feu. Ouvrez le Panneau de configuration Système et sécurité Pare-feu Windows et ouvrez les Paramètres avancés dans la colonne de gauche. Étape 2 : définissez les IP à bloquer. Étape 3 : testez pour voir si cela fonctionne vraiment. Dernière modifié: 2025-01-22 17:01

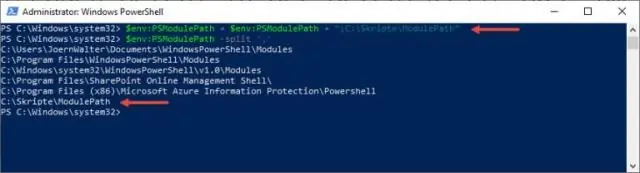

Étapes pour ajouter un chemin dans la variable d'environnement PATH du système Sur le système Windows, cliquez avec le bouton droit sur Poste de travail ou Ce PC. Sélectionnez Propriétés. Sélectionnez les paramètres système avancés. Cliquez sur le bouton Variables d'environnement. Dans Variables système, sélectionnez PATH. Cliquez sur le bouton Modifier. Cliquez sur le bouton Nouveau. Collez le chemin du fichier GeckoDriver. Dernière modifié: 2025-01-22 17:01

Dans l'application Notes, vous pouvez verrouiller les notes pour protéger vos informations sensibles avec un mot de passe, Face ID (iPhoneX et versions ultérieures) ou Touch ID (autres modèles). Ouvrir une note verrouillée Appuyez sur l'icône de verrouillage en haut de l'écran. Appuyez sur Verrouiller maintenant en bas de la liste de notes. Fermez l'application Notes. Verrouillez votre iPhone. Dernière modifié: 2025-01-22 17:01

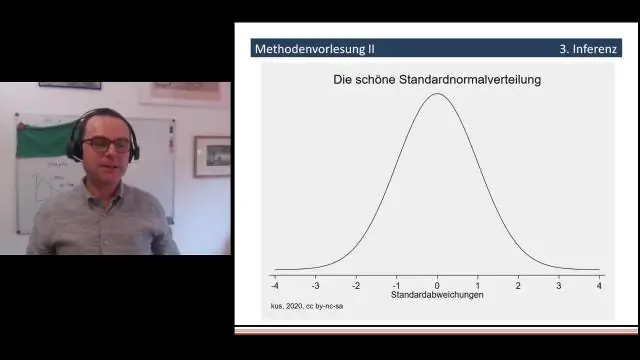

L'inférence statistique est le processus d'utilisation de l'analyse des données pour déduire les propriétés d'une distribution de probabilité sous-jacente. L'analyse statistique inférentielle déduit les propriétés d'une population, par exemple en testant des hypothèses et en dérivant des estimations. Dernière modifié: 2025-01-22 17:01

Exécutez la dernière version d'InternetExplorer 11. Pour vous assurer que vous disposez de la dernière version d'Internet Explorer 11, sélectionnez le bouton Démarrer, sélectionnez Paramètres > Mise à jour et sécurité > Windows Update, puis sélectionnez Rechercher les mises à jour. Dernière modifié: 2025-01-22 17:01

Le dongle AllShare Cast vous permet de diffuser du contenu à partir d'appareils compatibles vers votre téléviseur. Configuration de votre dongle AllShare Cast : 1. Connectez une extrémité du câble HDMI au dongle et l'autre à l'une des prises HDMI de votre téléviseur. Dernière modifié: 2025-01-22 17:01

L'adaptateur secteur pour iPhone d'Apple prend une entrée CA comprise entre 100 volts (les États-Unis sont généralement de 110 volts) et 240 (l'Europe est généralement de 220 volts) et laisse échapper un flux régulier de 5 ou 10 volts pour l'iPhone. avoir un adaptateur de prise, Apple vous a couvert pour la tension. Dernière modifié: 2025-01-22 17:01

Puis-je utiliser mon Messenger lorsque je suis dans un avion ? Oui, vous pouvez tant que vous gardez votre téléphone ou votre ordinateur en mode avion, étant donné que vous ne pourrez rien envoyer ou recevoir jusqu'à ce que vous débarquiez de l'avion. Cependant, si vous voyagez avec un opérateur qui propose le WiFi dans l'avion, vous pouvez même envoyer et recevoir, à un coût généralement. Dernière modifié: 2025-01-22 17:01

Les questions sont souvent délicates et comportent des simulations. Cependant, l'examen Network + n'est pas trop difficile, et avec du matériel approprié et une bonne quantité d'études, tout ira bien. Il n'est pas rare de le réussir du premier coup. C'est aussi plus facile que l'examen CCNA similaire de Cisco. Dernière modifié: 2025-01-22 17:01

Pour trouver le centre de masse d'un objet rigide tel qu'une fusée bouteille d'eau, équilibrez la fusée sur votre doigt de sorte que la fusée soit horizontale. Le centre de masse est un point situé directement au-dessus de votre doigt. Le centre de masse peut être rapproché de l'extrémité du cône avant d'une fusée en ajoutant de la masse près du cône avant. Dernière modifié: 2025-01-22 17:01

Comment pousser des images docker vers le registre interne openshift et créer une application à partir de celui-ci. Saisissez l'adresse IP du cluster du registre Docker interne. balisez l'image locale dans le registre Docker interne. récupérez le jeton d'authentification et connectez-vous au registre inter docker. pousser l'image taguée vers le registre interne. Dernière modifié: 2025-01-22 17:01