Azure Data Factory peut aider les utilisateurs d'Azure Cloud Il permet aux entreprises de transformer toutes leurs données volumineuses brutes à partir de systèmes de stockage relationnels, non relationnels et autres; et l'intégrer pour une utilisation avec des flux de travail basés sur les données pour aider les entreprises à cartographier leurs stratégies, à atteindre leurs objectifs et à générer de la valeur commerciale à partir des données qu'elles possèdent. Dernière modifié: 2025-01-22 17:01

Voici quelques solutions potentielles à vos problèmes de connexion Internet sans interruption : Rapprochez-vous du routeur/point d'accès Wi-Fi. Mettez à jour les pilotes de votre carte réseau et le firmware de votre modem/routeur en consultant les sites Web des fabricants. Redémarrez (redémarrez) votre routeur, smartphone et ordinateur. Dernière modifié: 2025-01-22 17:01

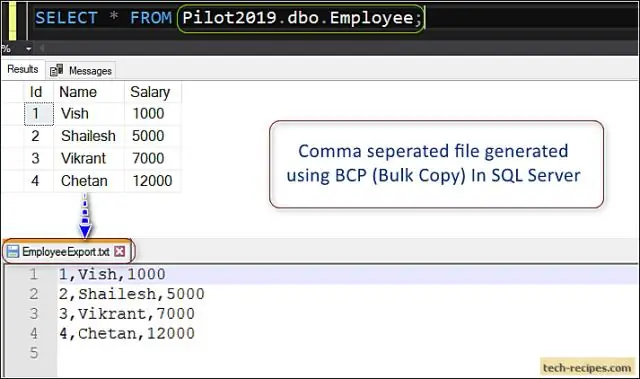

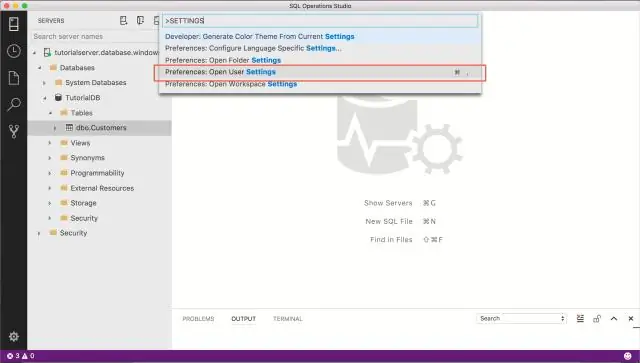

Le programme de copie en bloc (BCP) est un utilitaire de ligne de commande fourni avec Microsoft SQL Server. Avec BCP, vous pouvez importer et exporter de grandes quantités de données dans et hors des bases de données SQL Server rapidement et facilement. Tout DBA qui a utilisé cette fonctionnalité conviendra que BCP est un outil essentiel. Dernière modifié: 2025-01-22 17:01

2. Lequel des éléments suivants a le plus grand potentiel de capacité de stockage ? Blu-ray, avec un maximum de 50 Go, a la plus grande capacité de stockage. Dernière modifié: 2025-01-22 17:01

Sélectionnez Sling TV ou Sling Television pour localiser l'application. Cliquez sur l'application Sling TV pour ouvrir des informations sur l'application et lancer le processus d'installation. Cliquez maintenant sur Télécharger. Autoriser le processus de téléchargement et d'installation à se dérouler. Dernière modifié: 2025-01-22 17:01

Arbre de recherche binaire Algorithme Moyenne Pire cas Espace O(n) O(n) Rechercher O(log n) O(n) Insérer O(log n) O(n) Supprimer O(log n) O(n). Dernière modifié: 2025-01-22 17:01

L'objet module a une propriété spéciale, appelée exports, qui est chargée de définir ce qu'un module met à la disposition d'autres modules à utiliser. Dans Node. terminologie js, module. exports définit les valeurs que le module exporte. Dernière modifié: 2025-01-22 17:01

Gérer les contacts dans AOL Mail Dans votre boîte de réception AOL Mail, cliquez sur Contacts dans le panneau de gauche. Au-dessus de votre liste de contacts, cliquez sur Nouveau contact. Saisissez les coordonnées de votre contact. Cliquez sur Ajouter un contact pour enregistrer. Dernière modifié: 2025-01-22 17:01

1. /dev/xvdb est un périphérique de disque et /dev/xvdb1 est la première partition sur un périphérique xvdb. Dernière modifié: 2025-01-22 17:01

Différence entre une sauvegarde à chaud et une sauvegarde à froid dans Oracle. Une sauvegarde à froid est effectuée lorsqu'il n'y a aucune activité utilisateur sur le système. Également appelée sauvegarde hors ligne, elle est effectuée lorsque la base de données n'est pas en cours d'exécution et qu'aucun utilisateur n'est connecté. Une sauvegarde à chaud est effectuée lorsque la base de données doit fonctionner en permanence. Dernière modifié: 2025-01-22 17:01

2,5 ans De même, on demande combien d'années dure un téléphone portable ? Ton Téléphone intelligent Devrait durer un minimum de 2-3 Années Cela vaut pour les iPhones, Androids ou tout des autres variétés d'appareils qui sont sur le marché.. Dernière modifié: 2025-01-22 17:01

Kotlin a une meilleure solution pour les classes qui sont utilisées pour contenir des données/états. C'est ce qu'on appelle une classe de données. Une classe de données est comme une classe ordinaire mais avec quelques fonctionnalités supplémentaires. Avec les classes de données de Kotlin, vous n'avez pas besoin d'écrire / générer vous-même tout le long code passe-partout. Dernière modifié: 2025-01-22 17:01

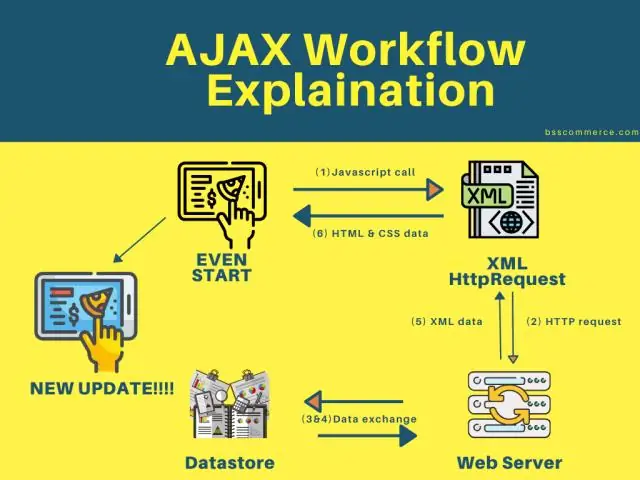

AJAX. AJAX - « JavaScript et XML asynchrone » - est un moyen de charger des données à partir d'un serveur sans nécessiter de rechargement de page. Il utilise la fonctionnalité XMLHttpRequest (XHR) intégrée d'un navigateur pour envoyer une requête au serveur, puis gérer les données que le serveur renvoie. jQuery fournit le $. Dernière modifié: 2025-01-22 17:01

Il n'y a pas d'encoche sur le Pixel 4 XL (avant), mais la lunette est toujours là. Fini l'encoche ridiculement grande du Pixel 3, mais à sa place, une lunette tout droit sortie de 2016. Dernière modifié: 2025-01-22 17:01

Commençons par les bases : obtenez un sac pour ordinateur portable solide, pratique pour les voyages et la sécurité. Gardez les yeux sur votre équipement. Utilisez toujours le panneau « Ne pas déranger » de votre hôtel. Achetez un câble antivol. Gardez un œil sur l'emplacement de votre ordinateur portable via un logiciel. Dernière modifié: 2025-01-22 17:01

Les utilisateurs orphelins sont ceux qui sont présents au niveau de la base de données mais leurs identifiants pertinents ne sont pas présents au niveau du serveur. Des utilisateurs orphelins sont générés lorsque vous effectuez une sauvegarde de base de données à partir d'un serveur et restaurés sur un autre serveur (principalement pendant la migration de base de données). Dernière modifié: 2025-01-22 17:01

Dans VB.NET signifie "pas égal à". Il peut être utilisé avec les oprandes normales ainsi qu'en comparaison avec les éléments par rapport aux données récupérées avec le lecteur de données (de la base de données). Dernière modifié: 2025-01-22 17:01

Type de question de lecture TOEFL - Question d'inférence. En d'autres termes, une question d'inférence vous demande de récupérer des informations qui sont indirectement données, plutôt que d'être directement énoncées dans le passage. Les questions de ce type contiennent souvent des mots comme « impliquer », « suggérer » ou « déduire » dans l'invite de question. Dernière modifié: 2025-01-22 17:01

Votre ID d'enregistrement IBM est votre point d'accès unique aux applications Web IBM qui utilisent l'enregistrement IBM. Vous n'avez besoin que d'un ID IBM et d'un mot de passe pour accéder à n'importe quelle application basée sur l'enregistrement IBM. De plus, vos informations sont centralisées afin que vous puissiez les mettre à jour dans un endroit pratique et sécurisé. Dernière modifié: 2025-01-22 17:01

Les interrupteurs à bascule généraux et automobiles sont disponibles dans une variété de tailles, de caractéristiques et de styles de visage. Il n'y a pas deux types d'interrupteurs à bascule identiques. Du grand format au mini, en passant par l'illumine et le surf-n-turf, des visages ronds aux visages carrés, la liste s'allonge encore et encore. Dernière modifié: 2025-01-22 17:01

2 réponses Sélectionnez la base de données pour laquelle vous souhaitez générer. Sélectionnez « Designer » dans le dernier élément de menu de la section suivante, c'est-à-dire (OU) Vous accéderez à la page avec différentes options pour créer l'ERD. Une fois que vous avez terminé la création de l'ERD, cliquez sur les coordonnées « Exporter le schéma » (MAMP/WAMP/XAMP) pour le schéma PDF. Dernière modifié: 2025-01-22 17:01

Une télévision plus intelligente. Les téléviseurs intelligents Sony sont au cœur de toute votre maison intelligente. Android TV avec GoogleAssistant intégré 1 se connecte à vos appareils intelligents, comme les réfrigérateurs et les machines à laver, ainsi qu'à d'autres appareils intelligents comme les caméras de sécurité et les thermostats. Dernière modifié: 2025-01-22 17:01

Attention : les Chromebooks ne sont pas pour tout le monde Les cinq avantages que j'ai énumérés dans cet article suggèrent tous que les Chromebooks sont idéaux pour les étudiants. N'oubliez pas que tant que votre université dispose d'une bonne connexion Wi-Fi, vous pouvez compter sur un Chromebook lorsque vous êtes sur le campus et utiliser ChromeRemote Desktop pour vous connecter à votre ordinateur de bureau à part entière. Dernière modifié: 2025-01-22 17:01

Garantie 6.1 Tous les produits que nous fournissons sont garantis exempts de défauts pendant la période indiquée sur l'emballage du produit (qui dans le cas de la plupart de nos produits est de 24 mois à l'exception des produits classés qui ont une garantie de 12 mois) à compter de la date d'achat. Dernière modifié: 2025-01-22 17:01

Sur macOS Mojave 10.14. 4, vous pouvez également essayer Command ? + Q dans un terminal. La commande killall peut être utilisée pour envoyer un signal à un processus particulier en utilisant son nom. Cela signifie que si vous avez cinq versions du même programme en cours d'exécution, la commande killall tuera les cinq. Dernière modifié: 2025-01-22 17:01

Une caméra de sécurité intérieure ne peut pas être utilisée à l'extérieur car elle n'est pas résistante aux intempéries. Une caméra de sécurité extérieure doit non seulement assurer la surveillance, mais également résister à un large éventail de conditions météorologiques extérieures. Les unités sont étanches et inviolables. Selon votre climat, il peut même avoir besoin d'un radiateur et d'un ventilateur. Dernière modifié: 2025-01-22 17:01

L'open source en son cœur Corda est une plate-forme blockchain open source qui permet aux entreprises d'effectuer des transactions directement et en toute confidentialité à l'aide de contrats intelligents, réduisant ainsi les coûts de transaction et de tenue de registres et rationalisant les opérations commerciales. Dernière modifié: 2025-01-22 17:01

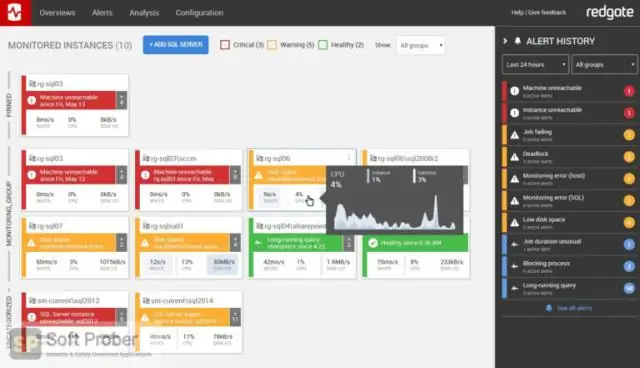

SQL Toolbelt de Redgate contient les produits standard de l'industrie pour le développement, le déploiement, la sauvegarde et la surveillance de SQL Server. Ensemble, ils vous rendent productif, votre équipe agile et vos données en sécurité. Dernière modifié: 2025-01-22 17:01

Aussi appelé piratage ? Forme de vol de logiciel la plus courante ? Le piratage de logiciels est la duplication non autorisée et illégale de logiciels protégés par le droit d'auteur. Dernière modifié: 2025-01-22 17:01

La création de liens brisés est une tactique qui consiste à trouver des ressources dans votre créneau qui ne sont plus en ligne, à recréer une version du contenu et à contacter les webmasters qui créent un lien vers ce contenu en leur demandant de remplacer le lien brisé par un lien vers votre nouvelle ressource. Dernière modifié: 2025-01-22 17:01

L'une des choses les plus intéressantes à propos d'Ionic est l'outil de ressources qu'ils fournissent pour générer automatiquement tous les écrans de démarrage et les icônes dont vous avez besoin. Même si vous n'utilisez pas Ionic, il vaudrait la peine de l'installer simplement pour utiliser cet outil, puis de transférer les écrans de démarrage et les icônes vers votre projet actuel. Dernière modifié: 2025-01-22 17:01

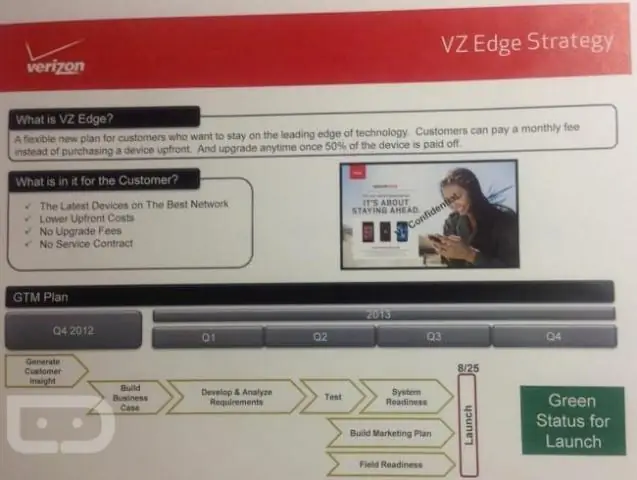

- Le prix du nouvel accord de Verizon peut également prêter à confusion. Verizon répertorie généralement les tarifs hors frais d'accès en ligne de 20 $, mais il intègre ce coût dans le prix annoncé de son forfait illimité : 80 $ pour un appareil, 140 $ pour deux, 162 $ pour trois ou 180 $ pour quatre. Dernière modifié: 2025-01-22 17:01

Une fois installé en tant que module global, vous pouvez utiliser la commande node-red pour démarrer Node-RED dans votre terminal. Vous pouvez utiliser Ctrl-C ou fermer la fenêtre du terminal pour arrêter Node-RED. Vous pouvez ensuite accéder à l'éditeur Node-RED en pointant votre navigateur sur http://localhost:1880. Dernière modifié: 2025-01-22 17:01

Trovi Search est un pirate de navigateur qui modifie la page d'accueil et le moteur de recherche par défaut d'un navigateur Web, et affiche également des annonces et des liens sponsorisés dans les résultats de recherche. Parce que c'est une extension de navigateur, elle affecte aussi bien les Mac que les PC. Dernière modifié: 2025-01-22 17:01

Un article de Wikipédia, l'encyclopédie libre. La forme non normalisée (UNF), également connue sous le nom de relation non normalisée ou de non première forme normale (NF2), est un modèle de données de base de données simple (organisation des données dans une base de données) sans l'efficacité de la normalisation de la base de données. Dernière modifié: 2025-01-22 17:01

Les balises HTML ne sont pas sensibles à la casse : signifie la même chose que. La norme HTML5 n'exige pas de balises en minuscules, mais le W3C recommande les minuscules en HTML et exige des minuscules pour les types de documents plus stricts comme XHTML. Dernière modifié: 2025-01-22 17:01

Tout d'abord, multipliez le premier terme dans les premières parenthèses par tous les termes dans les deuxièmes parenthèses. Maintenant, nous multiplions le deuxième terme dans les premières parenthèses par tous les termes dans les deuxièmes parenthèses et les ajoutons aux termes précédents. Dernière modifié: 2025-01-22 17:01

Une boîte de vocabulaire est une boîte contenant des morceaux de papier. La boîte peut être une boîte à chaussures ou n'importe quelle boîte. Dernière modifié: 2025-01-22 17:01

La validation alphanumérique signifie qu'un champ du formulaire ne peut accepter que des chiffres ou des caractères autres que ceux qui ne seront pas acceptés. Dans ce type de validation, vous ne pouvez saisir que les caractères dans le champ du nom, le numéro dans le champ d'enregistrement ou une combinaison de nombre et de caractères dans le champ d'identification mais pas de symbole spécial. Dernière modifié: 2025-01-22 17:01

« Une attaque ou une menace zero-day (ou zero-hour ou day zero) est une attaque qui exploite une vulnérabilité jusque-là inconnue dans une application informatique, que les développeurs n'ont pas eu le temps de corriger et de corriger. Dernière modifié: 2025-01-22 17:01