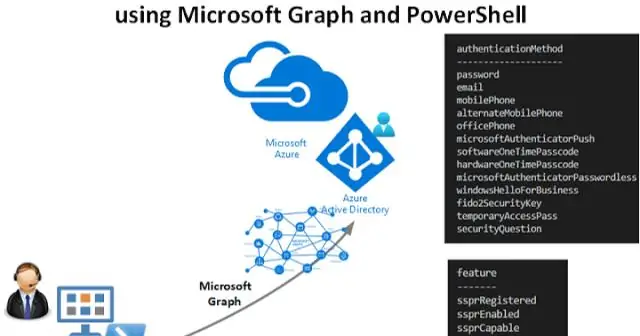

Les étapes de base requises pour utiliser le flux d'octroi de code d'autorisation OAuth 2.0 pour obtenir un jeton d'accès à partir du point de terminaison de la plate-forme d'identité Microsoft sont les suivantes : Enregistrez votre application auprès d'Azure AD. Obtenez l'autorisation. Obtenez un jeton d'accès. Appelez Microsoft Graph avec le jeton d'accès. Utilisez un jeton d'actualisation pour obtenir un nouveau jeton d'accès. Dernière modifié: 2025-01-22 17:01

Veuillez vous connecter EZ Pay (Canada) - Gérez les paiements en débitant automatiquement votre carte de crédit ou en débitant directement votre compte bancaire, pour des paiements uniques ou récurrents. Dernière modifié: 2025-01-22 17:01

Azure IoT Hub est le connecteur Internet des objets de Microsoft vers le cloud. Il s'agit d'un service cloud entièrement géré qui permet des communications bidirectionnelles fiables et sécurisées entre des millions d'appareils IoT et un back-end de solution. Les messages cloud-à-appareil vous permettent d'envoyer des commandes et des notifications à vos appareils connectés. Dernière modifié: 2025-01-22 17:01

Throw provoque généralement l'arrêt immédiat de la fonction, donc même si vous mettez du code après (dans le même bloc), il ne s'exécutera pas. Cela vaut pour C++ et C#. Dernière modifié: 2025-01-22 17:01

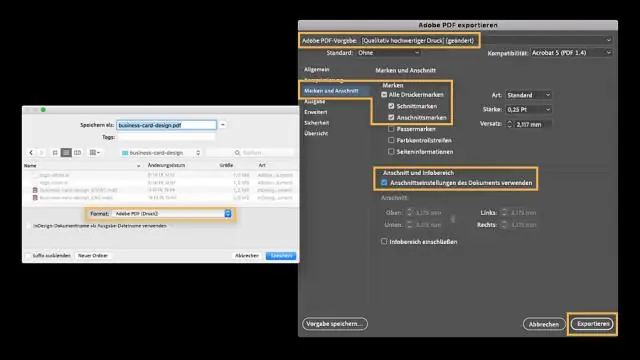

Choisissez Fichier > Exporter et sélectionnez le format AdobePDF (Imprimer). Sélectionnez le préréglage Adobe PDF recommandé par votre fournisseur d'impression. Dans l'onglet Général, sélectionnez Afficher le PDF après l'exportation. Dans Repères et fonds perdus, sélectionnez CropMarks et Utiliser les paramètres de fond perdu du document. Dernière modifié: 2025-01-22 17:01

Le Sony Xperia Z1 est un smartphone à SIM unique (GSM) qui accepte une carte Micro-SIM. Les options de connectivité sur le Sony Xperia Z1 incluent Wi-Fi 802.11 a/b/g/n/ac, GPS, Bluetooth v4. 00, NFC, radio FMWi-Fi Direct, Mobile High-DefinitionLink (MHL), 3G et 4G. Dernière modifié: 2025-01-22 17:01

10 façons de définir une intention puissante Décidez qui vous voulez ÊTRE. 2 – Écrivez votre intention. Dites-le souvent à haute voix. 4 – Surveillez vos pensées. 5 – Surveillez votre langue. 7 – Sortez de la pensée thérapeutique et passez à la réflexion prospective. 8 – Arrêtez de vous plaindre. 9 – Demandez à un ami ou à un collègue de démarrer un partenariat « holding intention ». Être persistant. Dernière modifié: 2025-06-01 05:06

Exprimez votre créativité grâce à l'artisanat en papier fait à la main, aux cartes et à l'impression d'art. L'artisanat n'est pas seulement un passe-temps ou une profession; c'est un mode de vie. Alors que votre imprimante agit comme votre moteur de création, l'encre et le papier Canon authentiques sont les outils nécessaires pour créer des souvenirs photo et des produits photo durables* de haute qualité. Dernière modifié: 2025-06-01 05:06

Gardez-le ou supprimez-le, c'est votre choix. Pour supprimer OneDrive Arrêtez le service de synchronisation en le dissociant dans les paramètres de l'application, puis désinstallez OneDrive comme n'importe quelle autre application. Il est en fait intégré à Windows 10, donc il ne le supprime pas vraiment, il le désactive et le cache. Dernière modifié: 2025-01-22 17:01

Il est nécessaire de préparer une clé USB avec suffisamment d'espace de stockage pour sauvegarder les données de votre ordinateur et la sauvegarde du système. Habituellement, 256 Go ou 512 Go suffisent amplement pour créer une sauvegarde informatique. Dernière modifié: 2025-01-22 17:01

Liste des préfixes de dérivation anglais Préfixe Signification inter- 'entre' intra- 'within' ir- 'within'; 'vers'; « marginal ou non » macro- « à grande échelle »; « exceptionnellement important ». Dernière modifié: 2025-01-22 17:01

Norton fonctionnera sur Windows 10 tant que la dernière version sera installée. Pour vous assurer que la dernière version de Norton est installée, visitez le Centre de mise à jour Norton. Si vous avez reçu Norton de votre fournisseur de services, découvrez comment installer Norton à partir de votre fournisseur de services. Dernière modifié: 2025-01-22 17:01

Apache POI est une API populaire qui permet aux programmeurs de créer, modifier et afficher des fichiers MS Office à l'aide de programmes Java. Il s'agit d'une bibliothèque open source développée et distribuée par Apache Software Foundation pour concevoir ou modifier des fichiers Microsoft Office à l'aide du programme Java. Dernière modifié: 2025-01-22 17:01

Andrew Burton/Getty Images Hewlett Packard Enterprise achète la société de stockage flash Nimble Storage pour 12,50 $ l'action, soit environ 1 milliard de dollars. HPE assumera ou paiera également les attributions d'actions non acquises de Nimble, qui valent environ 200 millions de dollars. HPE a acheté en janvier SimpliVity, une startup du stockage, pour 650 millions de dollars. Dernière modifié: 2025-01-22 17:01

La communication machine-à-machine, ou M2M, est exactement ce qu'elle paraît : deux machines « communiquant » ou échangeant des données, sans interface ni interaction humaine. Cela inclut la connexion série, la connexion CPL (PLC) ou les communications sans fil dans l'Internet des objets industriel (IoT). Dernière modifié: 2025-01-22 17:01

L'installation de Linkerd est simple. Tout d'abord, vous allez installer la CLI (interface de ligne de commande) sur votre machine locale. À l'aide de cette CLI, vous installerez ensuite le plan de contrôle dans votre cluster Kubernetes. Enfin, vous allez « mailler » un ou plusieurs services en ajoutant les proxys de plan de données. Dernière modifié: 2025-01-22 17:01

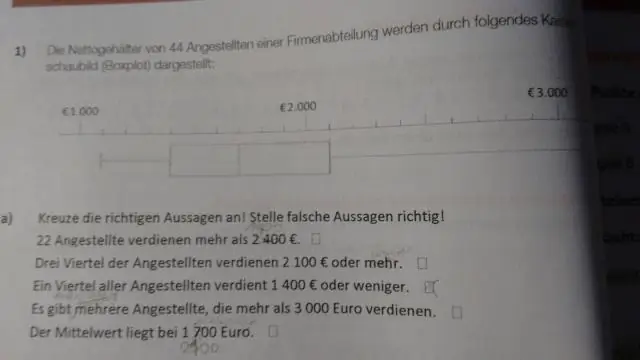

Les étapes suivantes peuvent être utilisées pour construire une boîte à moustaches modifiée. Mettez les valeurs de données dans l'ordre. Trouvez la médiane, c'est-à-dire la valeur médiane des données lorsque les scores sont mis en ordre. Trouvez la médiane des valeurs de données en dessous de la médiane. Trouver la médiane des valeurs de données au-dessus de la médiane. Dernière modifié: 2025-01-22 17:01

Blob est une collection de données binaires stockées en tant qu'objet unique. Vous pouvez convertir ce type de données en String ou à partir de String à l'aide des méthodes toString et valueOf, respectivement. Les blobs peuvent être acceptés en tant qu'arguments de service Web, stockés dans un document (le corps d'un document est un Blob) ou envoyés en pièces jointes. Dernière modifié: 2025-01-22 17:01

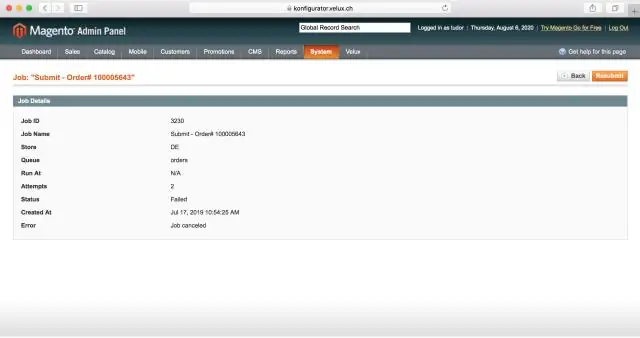

Configurateur. Par Vangie Beal Un nom pour un type d'outil logiciel utilisé dans le commerce électronique ou le nom utilisé pour décrire uniquement le moteur d'un système de configuration des ventes. Dernière modifié: 2025-01-22 17:01

Vous pouvez modifier des documents Microsoft Office Word à l'aide de la version iPhone de Word. Vous avez besoin d'un compte Office 365 pour modifier des documents à l'aide de Word. Vous pouvez également modifier des documents texte à l'aide de Google Docs sur iPhone. Dernière modifié: 2025-01-22 17:01

Le bas du g à deux étages s'appelle une boucle; le coup très court au sommet s'appelle l'oreille. Dernière modifié: 2025-06-01 05:06

Monkey's Audio qui est représenté par le fichier. L'extension apefile est un format audio sans perte (également connu sous le nom de codec APE, format MAC). Cela signifie qu'il ne supprime pas les données audio comme le font les formats audio avec perte tels que MP3, WMA, AAC et autres. Dernière modifié: 2025-01-22 17:01

VLC gravera des DVD mais ne convertira pas les fichiers vidéo au format DVD. Un logiciel tiers comme Nero, Adobe Encore ou Sony Media Center Suite devra gérer la conversion. Il n'y a pas non plus de logiciel natif Windows ou Mac qui le fera. Dernière modifié: 2025-01-22 17:01

Le type de données SQL Server BIT est un type de données entier qui peut prendre la valeur 0, 1 ou NULL. Si une table comporte 9 à 16 colonnes de bits, SQL Server les stocke sous forme de 2 octets, et ainsi de suite. SQL Server convertit une valeur de chaîne TRUE en 1 et FALSE en 0. Il convertit également toute valeur non nulle en 1. Dernière modifié: 2025-01-22 17:01

Effectuez les étapes suivantes pour supprimer toutes les entrées de passerelle dans la table de routage : Pour afficher les informations de routage, exécutez la commande suivante : netstat -rn. Pour vider la table de routage, exécutez la commande suivante : route -f. Dernière modifié: 2025-01-22 17:01

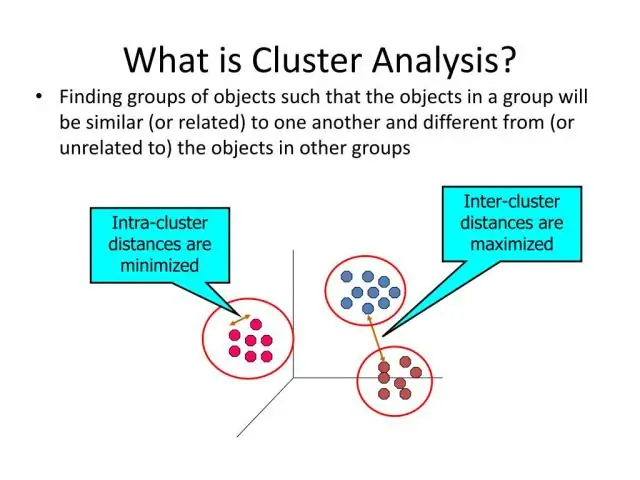

Le clustering est le processus consistant à transformer un groupe d'objets abstraits en classes d'objets similaires. Points à retenir. Un cluster d'objets de données peut être traité comme un seul groupe. Lors de l'analyse de cluster, nous partitionnons d'abord l'ensemble de données en groupes en fonction de la similitude des données, puis attribuons les étiquettes aux groupes. Dernière modifié: 2025-01-22 17:01

Vous disposez de deux méthodes de base : le classement simple et le classement par tirage au sort. Dernière modifié: 2025-01-22 17:01

Meilleur dans l'ensemble : Avery T-Shirt Transfers forInkjet Printers Pour un papier de transfert de fer fiable et facile à utiliser, Avery arrive en tête de liste. Dernière modifié: 2025-01-22 17:01

Un ESN / IMEI sur liste blanche a été officiellement enregistré avec un appareil par le fabricant. Presque tous les smartphones pouvant être vendus sur Swappa sont sur liste blanche. Un ESN / IMEI sur liste noire a été signalé perdu ou volé avec le registre mondial. Un appareil sur liste noire ne peut pas être activé et ne peut pas être vendu ici sur Swappa. Dernière modifié: 2025-01-22 17:01

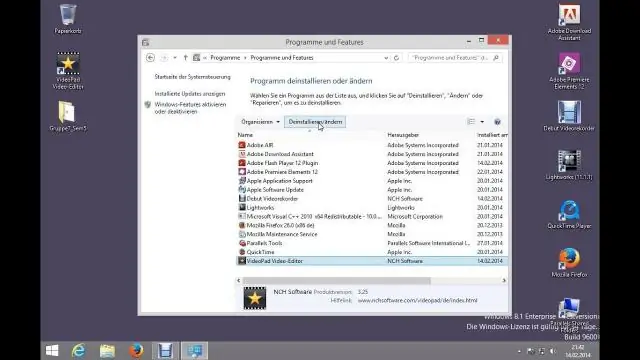

Désinstaller Microsoft Visual C++ Sur votre clavier, appuyez sur Windows+R pour ouvrir la commande Exécuter. Tapez dans Panneau de configuration et cliquez sur OK. Sélectionnez Désinstaller un programme. Cliquez sur Désinstaller et suivez les instructions à l'écran pour désinstaller le programme. Dernière modifié: 2025-01-22 17:01

Dans certains cas, Kaspersky Total Security peut ralentir le travail de l'ordinateur en raison du manque de ressources système. Vous pouvez améliorer les performances de votre ordinateur en procédant comme suit : Ouvrez les Paramètres Kaspersky Total Security. Dernière modifié: 2025-01-22 17:01

La différence entre @ViewChildren et @ContentChildren est que @ViewChildren recherche des éléments dans Shadow DOM tandis que @ContentChildren les recherche dans Light DOM. Dernière modifié: 2025-01-22 17:01

Antivirus, anti-malware, filtre anti-spam, pare-feu et contrôle parental en temps réel avec McAfee TotalProtection. Obtenez l'aide d'un expert en sécurité pour supprimer les virus et les logiciels espions, le tout dans le confort de votre maison avec le service de suppression de virus McAfee. Dernière modifié: 2025-01-22 17:01

La tenue vestimentaire est considérée comme un aspect de la communication non verbale et a une signification sociale pour le public. La tenue vestimentaire comprend également les choses que les gens portent comme les bijoux, les cravates, les sacs à main, les chapeaux et les lunettes. Les vêtements transmettent des indices non verbaux sur la personnalité, les antécédents et la situation financière d'un locuteur. Dernière modifié: 2025-01-22 17:01

La Nabi est une excellente tablette que les enfants peuvent fabriquer eux-mêmes. Expédié d'Amazon dans les temps et en bon état. Dernière modifié: 2025-01-22 17:01

Attaque de débordement de tampon avec exemple. Lorsque plus de données (que celles initialement allouées pour être stockées) sont placées par un programme ou un processus système, les données supplémentaires débordent. Cela provoque la fuite de certaines de ces données dans d'autres tampons, ce qui peut corrompre ou écraser les données qu'ils contenaient. Dernière modifié: 2025-01-22 17:01

Un dictionnaire de données établi peut offrir aux organisations et aux entreprises de nombreux avantages, notamment : Une meilleure qualité des données. Confiance accrue dans l'intégrité des données. Documentation et contrôle améliorés. Redondance des données réduite. Réutilisation des données. Cohérence dans l'utilisation des données. Analyse des données plus facile. Prise de décision améliorée basée sur de meilleures données. Dernière modifié: 2025-01-22 17:01

Le mot-clé super en Java est une variable de référence qui est utilisée pour faire référence à l'objet de classe parent immédiat. Chaque fois que vous créez l'instance de la sous-classe, une instance de la classe parente est créée implicitement qui est référencée par la super variable de référence. Dernière modifié: 2025-01-22 17:01

Les attaques DDoS sont illégales. Si vous menez une attaque DDoS, ou faites, fournissez ou obtenez des services de stress ou d'amorçage, vous pourriez recevoir une peine de prison, une amende ou les deux. Dernière modifié: 2025-01-22 17:01

Format de l'examen L'examen 2019 AP Computer Science Principles dure 2 heures et comprend environ 74 questions à choix multiples. Il existe deux types de questions : Sélectionnez 1 réponse parmi 4 options. Dernière modifié: 2025-01-22 17:01