Pour nos tests, nous utilisons le Ryzen 5 2400Gat à trois vitesses de mémoire différentes, 2400 MHz, 2933 MHz et 3200 MHz. Alors que la norme de mémoire JEDEC maximale prise en charge pour le R5 2400G est de 2933, la mémoire fournie par AMD pour notre examen du processeur prendra en charge l'overclocking à 3200 MHz très bien. Dernière modifié: 2025-01-22 17:01

Le modèle Model-View-ViewModel (MVVM) vous aide à séparer proprement la logique métier et de présentation de votre application de son interface utilisateur (UI). Prism comprend des exemples et des implémentations de référence qui montrent comment implémenter le modèle MVVM dans une application Windows Presentation Foundation (WPF). Dernière modifié: 2025-01-22 17:01

Comprendre les 4 étapes de la validation des données Étape 1 : Détailler un plan. La création d'une feuille de route pour la validation des données est le meilleur moyen de garder le projet sur la bonne voie. Étape 2 : Validez la base de données. Cette étape de test et de validation garantit que toutes les données applicables sont présentes de la source à la cible. Étape 3 : Validez le formatage des données. Étape 4 : Échantillonnage. Dernière modifié: 2025-01-22 17:01

Une carte de segmentation est une partition du plan. Chaque région représente un objet ou une zone spécifique de l'image. Considérons un champ aléatoire Y = (ys)s∈Λ, où ys ∈ S. Le terme de vraisemblance P(Y |X) modélise la distribution des niveaux de gris des pixels appartenant à une classe ou région donnée. Dernière modifié: 2025-01-22 17:01

Dans tous les cas, suivez ces cinq étapes pour le câblage de l'interrupteur d'éclairage à 3 voies : Éteignez le bon circuit sur votre panneau électrique. Ajouter une boîte électrique pour le deuxième interrupteur à trois voies au sous-sol. Faites passer une longueur de câble NM de type 14-3 (ou 12-3, si vous vous connectez à un fil de calibre 12) entre les deux boîtiers. Dernière modifié: 2025-01-22 17:01

FTK® Imager est un outil de prévisualisation et d'imagerie des données qui vous permet d'évaluer rapidement les preuves électroniques pour déterminer si une analyse plus approfondie avec un outil médico-légal tel que Access Data® Forensic Toolkit® (FTK) est justifiée. Dernière modifié: 2025-01-22 17:01

Taille du téléviseur par rapport au calculateur de distance et taille scientifique Largeur Hauteur 60' 52,3' 132,8 cm 29,4' 74,7 cm 65' 56,7' 144,0 cm 31,9' 81,0 cm 70' 61,0' 154,9 cm 34,3' 87,1 cm 75' 65,4' 166,1 cm 36,8' 93,5 cm. Dernière modifié: 2025-01-22 17:01

COALESCE est utilisé pour vérifier si l'argument est NULL, s'il est NULL alors il prend la valeur par défaut. Il vérifiera séquentiellement les valeurs NOT NULL dans la liste et renverra la première valeur NOT NULL. Dernière modifié: 2025-01-22 17:01

Compétition de robotique VEX (VRC) Lors des tournois, les équipes participent à des matchs de qualification où deux équipes contre deux équipes participent. Dans les tours éliminatoires, les alliances de deux équipes sont sélectionnées par les équipes les mieux classées, et l'alliance qui remporte la finale est le vainqueur du tournoi. Dernière modifié: 2025-01-22 17:01

Voici les 10 langages de programmation les plus populaires : Java. Java est le premier choix comme l'un des langages de programmation les plus populaires, utilisé pour créer des applications côté serveur pour les jeux vidéo et les applications mobiles. Python. Python est un guichet unique. C. Rubis. JavaScript. C# PHP. Objectif c. Dernière modifié: 2025-01-22 17:01

Description : Le format de fichier MOV est le plus commun. Dernière modifié: 2025-01-22 17:01

Si vous utilisez le raccord push-to-connect SharkBite Brass pour passer du cuivre au PEX en ligne, coupez simplement votre tuyau en cuivre, marquez la profondeur d'insertion appropriée et poussez complètement le raccord sur le tuyau. Répétez ce processus pour l'extrémité PEX et votre connexion est terminée. Dernière modifié: 2025-01-22 17:01

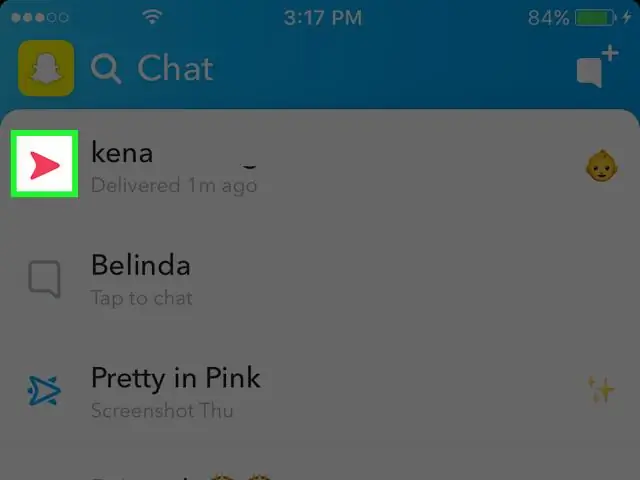

Étapes Ouvrez Snapchat. L'icône de Snapchat est jaune avec un fantôme blanc dessus. Appuyez sur la bulle de dialogue. Il est situé dans le coin inférieur gauche de l'écran. Appuyez sur un nom d'utilisateur. Si quelqu'un vous a envoyé un Snap, une icône carrée pleine apparaîtra à gauche de son nom d'utilisateur. Balayez vers la droite sur un nom d'utilisateur pour afficher les Snaps individuellement. Dernière modifié: 2025-01-22 17:01

SSIS - Création d'un manifeste de déploiement. L'utilisation d'un manifeste de déploiement dans SSIS vous permet de déployer un ensemble de packages vers un emplacement cible à l'aide d'un assistant d'installation de vos packages. L'avantage de l'utiliser est la belle interface utilisateur fournie par un assistant. Dernière modifié: 2025-06-01 05:06

Simply Seamless iQi pour iPhone permet le chargement sans fil sur vos iPhone 7, 7 Plus, SE, 6, 6S, 6 Plus, 6S Plus, 5, 5C, 5S et iPod Touch 5,6 compatibles. Chargement sans fil sans encombrement. La technologie Qi peut être utilisée avec la plupart des boîtiers non métalliques et de moins de 2 mm d'épaisseur. Dernière modifié: 2025-01-22 17:01

Protocole de liaison de données. Dans les réseaux et les communications, transmission d'une unité de données (trame, paquet) d'un nœud à un autre. Connu sous le nom de «protocole de couche 2», le protocole de liaison de données est chargé de s'assurer que les bits et les octets reçus sont identiques aux bits et aux octets envoyés. Dernière modifié: 2025-01-22 17:01

Un système informatique est un ensemble de dispositifs intégrés qui entrent, sortent, traitent et stockent des données et des informations. Les systèmes informatiques sont actuellement construits autour d'au moins un dispositif de traitement numérique. Il y a cinq composants matériels principaux dans un système informatique : Périphériques d'entrée, de traitement, de stockage, de sortie et de communication. Dernière modifié: 2025-01-22 17:01

L'API de requête de critères vous permet de créer des expressions de requête structurées imbriquées en Java, fournissant une vérification de la syntaxe au moment de la compilation qui n'est pas possible avec un langage de requête comme HQL ou SQL. L'API Criteria inclut également une fonctionnalité de requête par exemple (QBE). Dernière modifié: 2025-01-22 17:01

Supprimez facilement les taches ou les imperfections à l'aide de l'outil Pinceau anti-taches. Sélectionnez l'outil Correcteur localisé. Choisissez une taille de pinceau. Choisissez l'une des options de type suivantes dans la barre d'options d'outils. Cliquez sur la zone que vous souhaitez corriger dans l'image, ou cliquez et faites glisser sur une zone plus grande. Dernière modifié: 2025-01-22 17:01

Comment télécharger les livres de votre bibliothèque Kindle dans l'application Kindle Lancez l'application Kindle sur votre iPhone ou iPad. Appuyez sur Bibliothèque pour voir tous les livres électroniques de votre bibliothèque Amazon. Appuyez sur le livre que vous souhaitez télécharger sur votre appareil. Une fois le téléchargement terminé (il y aura une coche à côté), appuyez sur le livre pour l'ouvrir. Dernière modifié: 2025-01-22 17:01

Appuyez sur CTRL+ALT+SUPPR pour déverrouiller l'ordinateur. Tapez les informations de connexion du dernier utilisateur connecté, puis cliquez sur OK. Lorsque la boîte de dialogue Déverrouiller l'ordinateur disparaît, appuyez sur CTRL + ALT + SUPPR et connectez-vous normalement. Dernière modifié: 2025-01-22 17:01

Guide pas à pas pour changer l'emplacement de Skout via FakeGPS Go : appuyez dessus et faites défiler jusqu'au numéro de build. Appuyez dessus 7 fois et vous verrez les options de développement activées sur votre appareil. Étape 3: Comme nous utilisons Android, vous devez vous rendre sur le Google Play Store et rechercher l'application dessus. Dernière modifié: 2025-01-22 17:01

L'événement keyup se produit lorsqu'une touche du clavier est relâchée. La méthode keyup() déclenche l'événement keyup ou attache une fonction à exécuter lorsqu'un événement keyup se produit. Astuce : Utilisez l'événement. quelle propriété retourner quelle touche a été enfoncée. Dernière modifié: 2025-01-22 17:01

Ouvrez JMeter et ajoutez le "HTTP(s) Test Script Recorder" à "Test Plan". En tant que nom d'hôte proxy, vous devrez définir l'adresse IP de l'ordinateur sur l'application JMeter ouverte. Dans la configuration réseau de votre appareil mobile, définissez l'adresse IP de l'ordinateur comme IP proxy et le port que vous avez définis dans JMeter. Dernière modifié: 2025-01-22 17:01

L'activité est une règle de règle-objet-activité et l'utilité est une forme dans le flux Pega. Cette forme fera référence à une activité dont le type d'utilisation est sélectionné en tant qu'utilitaire. Il existe plusieurs types d'utilisation pour une activité telle que Utility, Connect, Assign, Notify ou Route. Dernière modifié: 2025-01-22 17:01

Une classe finale est simplement une classe qui ne peut pas être étendue. (Cela ne signifie pas que toutes les références aux objets de la classe agiraient comme si elles étaient déclarées comme finales.) Quand il est utile de déclarer une classe comme finale est couvert dans les réponses à cette question : De bonnes raisons d'interdire l'héritage en Java ?. Dernière modifié: 2025-01-22 17:01

Cliquez sur "Fichier" dans le menu de l'application Aperçu, puis sur "Ouvrir", puis accédez à la photo dans laquelle vous souhaitez insérer l'image recadrée, puis cliquez sur "Ouvrir". Cliquez sur "Modifier" dans le menu Aperçu, puis sur "Coller". L'image recadrée colle du presse-papiers dans la deuxième photo et le curseur devient à portée de main. Dernière modifié: 2025-01-22 17:01

Passer une référence à un pointeur en C++ Remarque : Il est permis d'utiliser « pointeur vers pointeur » en C et C++, mais nous ne pouvons utiliser « Référence vers pointeur » qu'en C++. Si un pointeur est passé à une fonction en tant que paramètre et tente d'être modifié, les modifications apportées au pointeur ne sont pas reflétées en dehors de cette fonction. Dernière modifié: 2025-01-22 17:01

Retrait du disque dur Precision Systems Retirez les deux vis fixant la porte inférieure en place et retirez-la. Retirez les cinq vis fixant le support du disque dur principal en place. Faites glisser le loquet de dégagement de la batterie en position de déverrouillage. Retirez le support du disque dur du système. Dernière modifié: 2025-01-22 17:01

« ELK » est l'acronyme de trois projets open source : Elasticsearch, Logstash et Kibana. Elasticsearch est un moteur de recherche et d'analyse. Logstash est un pipeline de traitement de données côté serveur qui ingère des données provenant de plusieurs sources simultanément, les transforme, puis les envoie à un « stash » comme Elasticsearch. Dernière modifié: 2025-01-22 17:01

Advanced Mobile Phone Service (AMPS) est un système standard pour le service de téléphonie cellulaire à signal analogique aux États-Unis et est également utilisé dans d'autres pays. Il est basé sur l'attribution initiale du spectre de rayonnement électromagnétique pour le service cellulaire par la Federal Communications Commission (FCC) en 1970. Dernière modifié: 2025-01-22 17:01

Cliquez sur Démarrer, puis accédez au Panneau de configuration. Sélectionnez Programmes, puis cliquez sur Programmes et fonctionnalités. Découvrez l'option PsExec, puis sélectionnez-la, cliquez sur Désinstaller. Dernière modifié: 2025-01-22 17:01

Piles de téléphone portable - Walmart.com. Dernière modifié: 2025-01-22 17:01

CROSS APPLY renvoie uniquement les lignes de la table externe qui produisent un jeu de résultats à partir de la fonction table. Autrement dit, le résultat de CROSS APPLY ne contient aucune ligne d'expression de table de gauche pour laquelle aucun résultat n'est obtenu à partir de l'expression de table de droite. CROIX APPLIQUER tricoter rang par rang INNER JOIN. Dernière modifié: 2025-01-22 17:01

C'est enfin arrivé : près de 4 ans après l'introduction du mot-clé import dans ES6, Node. js a introduit un support expérimental pour les importations et les exportations ES6. Dans Node. js 12, vous pouvez utiliser l'importation et l'exportation dans votre projet si vous effectuez les deux éléments ci-dessous. Dernière modifié: 2025-01-22 17:01

Le protocole UDP (User Datagram Protocol) est sans connexion simplement parce que toutes les applications réseau ne nécessitent pas la surcharge de TCP. Un exemple de ceci serait le codage et l'envoi de données vocales sur un réseau IP. UDP, d'autre part, permet à l'application beaucoup plus de flexibilité dans la façon dont les paquets doivent être traités. Dernière modifié: 2025-01-22 17:01

Le gazon artificiel a gagné du terrain et a la réputation d'être écologique car il n'a pas besoin d'eau, d'engrais ou d'être tondu. De plus, la dernière génération de gazon artificiel semble souvent assez bonne pour nous faire croire qu'elle est réelle. Dernière modifié: 2025-01-22 17:01

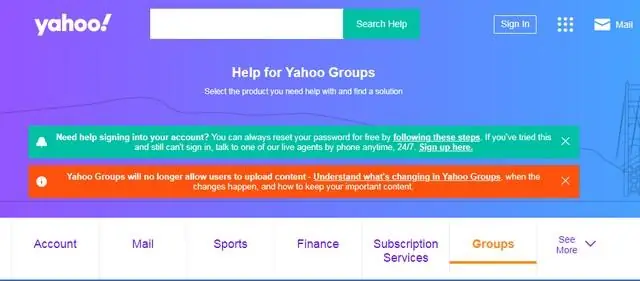

Yahoo a annoncé qu'à compter du 28 octobre 2019, il n'autorisera plus les utilisateurs à télécharger du contenu sur le site Web des groupes Yahoo. Et, le 14 décembre 2019, la société supprimera définitivement tout le contenu précédemment publié. Dernière modifié: 2025-01-22 17:01

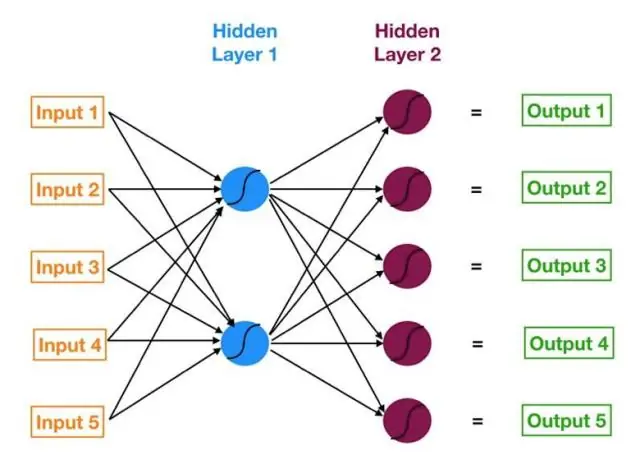

L'idée de base derrière un réseau de neurones est de simuler (copier de manière simplifiée mais raisonnablement fidèle) de nombreuses cellules cérébrales densément interconnectées à l'intérieur d'un ordinateur afin que vous puissiez lui faire apprendre des choses, reconnaître des modèles et prendre des décisions à la manière d'un humain. Mais ce n'est pas un cerveau. Dernière modifié: 2025-01-22 17:01

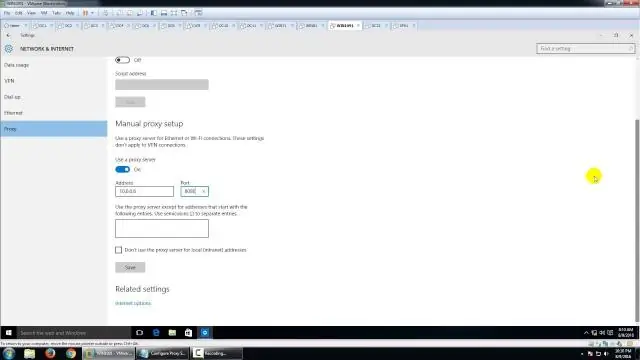

Jetons un coup d'œil aux paramètres de proxy de Windows et aux étapes pour réparer cela. Redémarrez votre ordinateur et votre routeur. Passez en revue les paramètres de proxy dans Windows. Exécutez l'utilitaire de résolution des problèmes de carte réseau. Obtenir automatiquement l'adresse IP et le DNS. Mettez à jour ou restaurez votre pilote réseau. Réinitialiser la configuration réseau via l'invite de commande. Dernière modifié: 2025-06-01 05:06