Nomad Open Source et fonctionnalités d'entreprise Nomad Open Source répond à la complexité technique de l'orchestration des charges de travail dans le cloud, sur site ou sur une infrastructure hybride. Nomad Enterprise répond à la complexité organisationnelle des déploiements multi-équipes et multi-clusters avec des fonctionnalités de collaboration et de gouvernance. Dernière modifié: 2025-01-22 17:01

Allez sur http://www.chef.io/chef/install. Cliquez sur l'onglet Client Chef. Sélectionnez Windows, une version et une architecture. Sous Téléchargements, sélectionnez la version du chef-client à télécharger, puis cliquez sur le lien qui apparaît ci-dessous pour télécharger le package. Assurez-vous que le MSI est sur le nœud cible. Dernière modifié: 2025-01-22 17:01

VIDÉO Également demandé, quelle est l'utilisation du maître propre ? Maître propre est l'un des nombreux nettoyage applications disponibles sur Android . UNE nettoyage l'application est celle qui surveille votre Android pour les fichiers errants qui peuvent occuper de l'espace sur votre téléphone et le ralentir.. Dernière modifié: 2025-01-22 17:01

Retirez la carte SD / mémoire - Samsung Galaxy Tab® 4 (10.1) Assurez-vous que l'appareil est éteint. Ouvrez la porte d'accès MicroSD (première porte en partant du haut, située sur le bord droit). Appuyez sur la carte pour la déverrouiller, puis faites glisser la carte vers l'extérieur. Alignez le couvercle latéral puis appuyez doucement dessus pour le mettre en place. Dernière modifié: 2025-01-22 17:01

Une release est la distribution de la version finale d'une application. Une version logicielle peut être publique ou privée et constitue généralement la génération initiale d'une application nouvelle ou mise à niveau. Une release est précédée de la diffusion des versions alpha puis beta du logiciel. Dernière modifié: 2025-01-22 17:01

L'accusé de réception de commande est une confirmation écrite que la commande est en serre-livres ou reçue. Après avoir reçu un accusé de réception de commande, il est attendu que le client effectue un paiement pour les biens et services commandés, et vous pouvez donc vous attendre à recevoir une facture ou la facture. Dernière modifié: 2025-01-22 17:01

Les principales versions d'Oracle, avec leurs derniers ensembles de correctifs, sont : Oracle 6 : 6.0. 17 - 6.2. Oracle 7 : 7.0. 12 - 7.3. 4.5. Oracle 8 : 8.0. 3 - 8.0. Oracle 8i : 8.1. 5.0 - 8.1. Oracle 9i version 1 : 9.0. 1,0 - 9,0. Oracle 9i version 2 : 9.2. 0,1 - 9,2. Oracle 10g version 1 : 10.1. 0.2 - 10.1. Oracle 10g version 2 : 10.2. 0,1 - 10,2. Dernière modifié: 2025-01-22 17:01

Où puis-je trouver le code IMEI sur mon smartphone ou ma tablette Android ? Ouvrez l'onglet Applications et appuyez sur Paramètres. Appuyez sur À propos du téléphone ou À propos de la tablette. Appuyez sur État, puis faites défiler vers le bas pour trouver le code IMEI. Dernière modifié: 2025-01-22 17:01

Descriptionlien. Le FormBuilder fournit du sucre syntaxique qui raccourcit la création d'instances d'un FormControl, FormGroup ou FormArray. Il réduit la quantité de passe-partout nécessaire pour créer des formulaires complexes. Dernière modifié: 2025-01-22 17:01

5 réponses. Java n'empêche pas le sous-classement de classe avec des constructeurs privés. Ce qu'il empêche, ce sont les sous-classes qui ne peuvent accéder à aucun constructeur de sa super classe. Cela signifie qu'un constructeur privé ne peut pas être utilisé dans un autre fichier de classe et qu'un constructeur local de package ne peut pas être utilisé dans un autre package. Dernière modifié: 2025-06-01 05:06

Le cloud computing offre de nombreux avantages, tels que la vitesse et l'efficacité via la mise à l'échelle dynamique. Mais il existe également une multitude de menaces potentielles dans le cloud computing. Ces menaces de sécurité cloud incluent les violations de données, les erreurs humaines, les initiés malveillants, le piratage de compte et les attaques DDoS. Dernière modifié: 2025-01-22 17:01

Les systèmes hydrauliques sont utilisés sur les chantiers de construction et dans les ascenseurs. Ils aident les utilisateurs à effectuer des tâches qu'ils n'auraient pas la force de faire sans l'aide de machines hydrauliques. Ils sont capables d'effectuer des tâches qui impliquent de grandes quantités de poids avec apparemment peu d'effort. Dernière modifié: 2025-01-22 17:01

Sky a lancé une mise à jour de ses clients Sky GoApp pour Sky TV qui vous permet de regarder tous vos morceaux de télé préférés - même les enregistrements - en déplacement. La mise à jour sera déployée par phases au cours de l'été sur les appareils iOS, Android, Amazon Fire, PC, Mac et l'Appstore et Amazon. Dernière modifié: 2025-01-22 17:01

La directive Apache timeout définit le temps qu'Apache attendra pour recevoir une requête get, ou le temps entre la réception des paquets TCP sur les requêtes PUT et POST, le temps entre la réception des ACK sur la transmission des paquets TCP en réponse. Dernière modifié: 2025-01-22 17:01

L'outil Main est plus une fonction qu'un outil réel car vous avez rarement besoin de cliquer sur l'outil Main pour l'utiliser. Maintenez simplement la barre d'espace enfoncée tout en utilisant n'importe quel autre outil, et le curseur se transforme en icône de main, vous permettant de déplacer l'image dans sa fenêtre en faisant glisser. Dernière modifié: 2025-01-22 17:01

SSH dans un conteneur Utilisez docker ps pour obtenir le nom du conteneur existant. Utilisez la commande docker exec -it /bin/bash pour obtenir un shell bash dans le conteneur. De manière générale, utilisez docker exec -it pour exécuter la commande que vous spécifiez dans le conteneur. Dernière modifié: 2025-06-01 05:06

En mode sans échec avec mise en réseau, ouvrezDeviceManager. Ensuite, double-cliquez pour développer Adaptateur réseau, faites un clic droit sur le pilote et sélectionnez Activer. Dans ce mode, ouvrez la page Services via Exécuter la commande (bouton Windows + R). Dernière modifié: 2025-01-22 17:01

Samsung TV : Comment lire des fichiers multimédias sur des périphériques USB ? 1 Veuillez brancher un périphérique de stockage USB sur un port USB à l'arrière de votre téléviseur ou sur le Mini One Connect de votre téléviseur. 3 Sélectionnez le fichier multimédia que vous souhaitez lire. 4 Appuyez sur le bouton Entrée pour afficher le panneau de commande. Dernière modifié: 2025-01-22 17:01

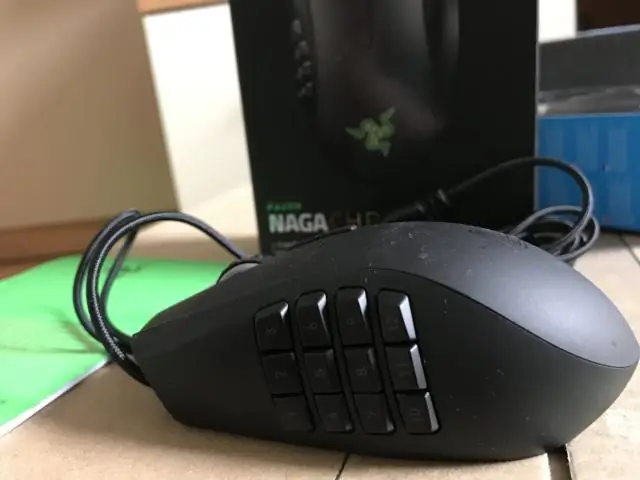

Aucune pièce spécifiée. Étape 1 Démontage du Razer Naga Epic Chroma. Retirez les quatre vis avec le tournevis cruciforme #00. NOUVEAU. Tirez doucement sur la plaque en plastique supérieure de l'appareil et débranchez soigneusement le cordon blanc du circuit imprimé. Tirez doucement sur les deux plaques en plastique latérales. Dernière modifié: 2025-01-22 17:01

Darktrace Antigena est une capacité de réponse automatisée qui permet aux entreprises de « lutter » contre des cybermenaces spécifiques, sans perturber leurs activités commerciales quotidiennes. Dernière modifié: 2025-01-22 17:01

Vérifier les autorisations dans la ligne de commande avec la commande Ls Si vous préférez utiliser la ligne de commande, vous pouvez facilement trouver les paramètres d'autorisation d'un fichier avec la commande ls, utilisée pour répertorier les informations sur les fichiers/répertoires. Vous pouvez également ajouter l'option –l à la commande pour voir les informations dans le format de liste longue. Dernière modifié: 2025-06-01 05:06

Un service de localisation en ligne (également appelé localisateur d'emplacement, localisateur de magasin ou localisateur de magasin, ou similaire) est une fonctionnalité trouvée sur les sites Web d'entreprises avec plusieurs emplacements qui permet aux visiteurs du site de trouver les emplacements de l'entreprise à proximité d'une adresse ou code postal ou dans une région sélectionnée. Dernière modifié: 2025-01-22 17:01

L'attribut defer indique au navigateur qu'il doit continuer à travailler avec la page et charger le script "en arrière-plan", puis exécuter le script lorsqu'il se charge. Les scripts avec report ne bloquent jamais la page. Les scripts avec defer s'exécutent toujours lorsque le DOM est prêt, mais avant l'événement DOMContentLoaded. Dernière modifié: 2025-01-22 17:01

Arrêtez ou redémarrez Windows à l'aide de 'Alt + F4' Chaque fois que le focus dans Windows 10 est sur le bureau, vous pouvez appuyer sur les touches Alt + F4 de votre clavier pour ouvrir le menu d'arrêt. Dans la fenêtre de dialogue Arrêter Windows, vous pouvez ouvrir la liste déroulante pour choisir d'arrêter, de redémarrer ou de mettre l'appareil en veille. Dernière modifié: 2025-01-22 17:01

Un réducteur est une fonction qui détermine les changements d'état d'une application. Il utilise l'action qu'il reçoit pour déterminer ce changement. Nous avons des outils, comme Redux, qui aident à gérer les changements d'état d'une application dans un seul magasin afin qu'ils se comportent de manière cohérente. Dernière modifié: 2025-01-22 17:01

Ouvrez le portail Azure : https://portal.azure.com. Cliquez sur Groupes de ressources puis sur le groupe de ressources du serveur SQL. Dans le panneau Groupe de ressources, cliquez sur le serveur SQL. Dans la catégorie « Sécurité », cliquez sur « Pare-feu ». Ajoutez votre IP client dans cette lame. Cliquez sur enregistrer pour enregistrer les paramètres. Dernière modifié: 2025-01-22 17:01

La gestion fédérée des identités (FIM) est un arrangement qui peut être conclu entre plusieurs entreprises pour permettre aux abonnés d'utiliser les mêmes données d'identification pour accéder aux réseaux de toutes les entreprises du groupe. L'utilisation d'un tel système est parfois appelée fédération d'identité. Dernière modifié: 2025-01-22 17:01

Le responsable de la sécurité. Un gestionnaire de sécurité est un objet qui définit une politique de sécurité pour une application. Cette stratégie spécifie les actions qui sont dangereuses ou sensibles. En règle générale, une applet Web s'exécute avec un gestionnaire de sécurité fourni par le navigateur ou le plug-in Java Web Start. Dernière modifié: 2025-01-22 17:01

Imprimantes HP Photosmart 7520 - Première configuration de l'imprimante Étape 1 : retirez l'imprimante de la boîte. Étape 2 : Branchez le cordon d'alimentation et allumez l'imprimante. Étape 3 : Sélectionnez votre langue et votre pays/région. Étape 4 : Ajustez l'affichage du panneau de commande. Étape 5 : Réglez l'heure et la date. Étape 6 : Chargez du papier ordinaire. Étape 7 : Installez les cartouches d'encre. Étape 8 : Installation du logiciel de l'imprimante. Dernière modifié: 2025-01-22 17:01

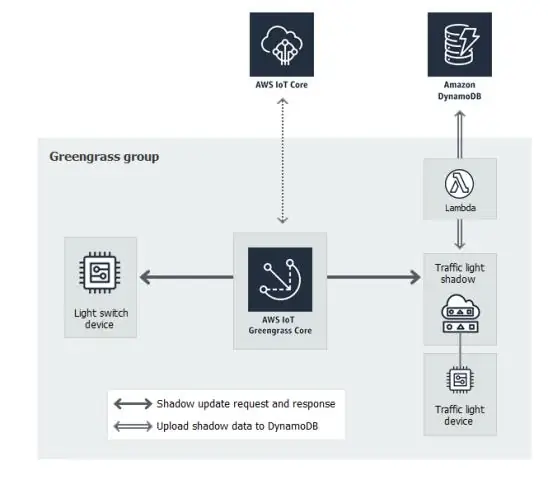

Le rôle est ensuite utilisé pour accorder à une fonction Lambda l'accès à une table DynamoDB. Attacher la stratégie IAM à un rôle IAM Accédez à la console IAM et choisissez Rôles dans le volet de navigation. Choisissez le service AWS, puis choisissez Lambda. Sur la page Joindre des stratégies d'autorisation, tapez MyLambdaPolicy dans la zone de recherche. Dernière modifié: 2025-01-22 17:01

Utilisation de l'outil de migration Ant Saisissez les informations d'identification et de connexion pour l'organisation Salesforce source dans la build. Créez des cibles de récupération dans build. Construisez un manifeste de projet dans package. Exécutez l'outil de migration Ant pour récupérer les fichiers de métadonnées de Salesforce. Dernière modifié: 2025-01-22 17:01

Dans ce didacticiel, vous apprendrez à déployer une application depuis AWS Marketplace vers un espace de travail Windows à l'aide d'Amazon WorkSpaces Application Manager (Amazon WAM). Étape 1 : sélectionnez un plan d'abonnement. Étape 2 : ajoutez une application à votre catalogue. Étape 3 : Attribuer une application à un utilisateur. Dernière modifié: 2025-01-22 17:01

Afficher l'espace de stockage gratuit Depuis n'importe quel écran d'accueil, appuyez sur l'icône Applications. Appuyez sur Paramètres. Faites défiler jusqu'à « Système », puis appuyez sur Stockage. Sous "Mémoire de l'appareil", affichez la valeur Espace disponible. Dernière modifié: 2025-01-22 17:01

Blowfish, AES, RC4, DES, RC5 et RC6 sont des exemples de chiffrement symétrique. L'algorithme symétrique le plus largement utilisé est AES-128, AES-192 et AES-256. Le principal inconvénient du chiffrement à clé symétrique est que toutes les parties impliquées doivent échanger la clé utilisée pour chiffrer les données avant de pouvoir les déchiffrer. Dernière modifié: 2025-01-22 17:01

La seule façon de « rattacher » un DOC à Twitter est de le télécharger sur Internet et de partager l’URL où le DOC est hébergé. Téléchargez le DOC sur Internet. Copiez et collez l'URL du DOC dans un service de raccourcissement de liens comme bit.ly ou is.gd. Copiez le lien raccourci. Connexion à Twitter. Dernière modifié: 2025-01-22 17:01

Si vous êtes du côté édition de la page Web et que vous parcourez le code HTML, le titre méta est situé dans l'en-tête du document. Ici, le titre méta est mis à part par des balises 'titre' telles que This Is theMeta Title. Dernière modifié: 2025-01-22 17:01

Prendre une capture d'écran Accédez à l'écran souhaité. En même temps, maintenez enfoncées la touche d'alimentation et la touche de réduction du volume. Lorsque la capture d'écran clignote, relâchez les deux touches. La capture d'écran est enregistrée dans la galerie. Dernière modifié: 2025-01-22 17:01

Pour réparer vos autorisations à l'aide de DiskUtility : Choisissez Aller > Utilitaires. Double-cliquez sur Utilitaire de disque. Sélectionnez le volume dans le volet gauche pour lequel vous souhaitez réparer les autorisations. Cliquez sur l'onglet Premiers secours. Sélectionnez le volume sur lequel vous souhaitez installer l'application Adobe, puis cliquez sur RepairDiskPermissions. Dernière modifié: 2025-01-22 17:01

Des exemples typiques d'un MAN sont un réseau de casernes de pompiers ou une chaîne de collèges communautaires dans le même comté. Les MAN sont également utilisés dans les grandes villes, comme New York. Actuellement, les réseaux locaux sans fil, également connus sous le nom de fidélité sans fil (wi-fi), gagnent en popularité. Dernière modifié: 2025-01-22 17:01

Le contrôle de liaison de données de haut niveau (HDLC) est un groupe de protocoles de communication de la couche liaison de données permettant de transmettre des données entre des points ou des nœuds du réseau. Une trame est transmise via le réseau à la destination qui vérifie son arrivée réussie. Dernière modifié: 2025-01-22 17:01