Metro PCS est un opérateur cellulaire prépayé qui couvre certaines parties de l'Amérique du Nord. Vous pouvez transférer votre numéro existant vers Metro PCS en utilisant un processus appelé portabilité du numéro local. Dans la plupart des cas, le processus de portage ne prend que quelques heures, mais lors du portage de numéros de téléphone fixe, cela peut prendre plus de temps. Dernière modifié: 2025-01-22 17:01

La réponse courte est non.' Les opérateurs de téléphonie mobile n'activeront pas le même numéro sur deux téléphones différents pour des raisons de sécurité et de confidentialité; par exemple, que se passerait-il si la deuxième personne perdait son téléphone et que chaque conversation téléphonique était entendue par un étranger ?. Dernière modifié: 2025-01-22 17:01

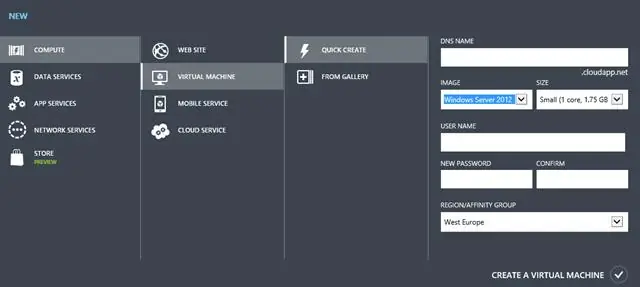

Afficher les performances directement à partir d'une machine virtuelle Azure Dans le portail Azure, sélectionnez Machines virtuelles. Dans la liste, choisissez une machine virtuelle et dans la section Monitoring, choisissez Insights (preview). Sélectionnez l'onglet Performances. Dernière modifié: 2025-01-22 17:01

Mise en forme rapide Sélectionnez une ou plusieurs cellules dans une plage, un tableau ou un rapport de tableau croisé dynamique. Sous l'onglet Accueil, dans le groupe Style, cliquez sur la petite flèche pour Mise en forme conditionnelle, puis cliquez sur Mettre en surbrillance les règles de cellules et sélectionnez Valeurs en double. Saisissez les valeurs que vous souhaitez utiliser, puis choisissez un format. Dernière modifié: 2025-01-22 17:01

Flowcoat est une variante du gelcoat et utilisé pour recouvrir un moulage à l'air libre (utilisé comme peinture). Il contient de la cire dans le styrène ajoutée au mélange qui migre vers la surface, excluant ainsi l'air et permettant un durcissement complet. Il est nécessaire de laver la cire entre les couches ou si vous avez l'intention de peindre dessus. Dernière modifié: 2025-01-22 17:01

En informatique, un verrou ou mutex (par exclusion mutuelle) est un mécanisme de synchronisation permettant d'imposer des limites d'accès à une ressource dans un environnement où il existe de nombreux threads d'exécution. Un verrou est conçu pour appliquer une politique de contrôle de concurrence d'exclusion mutuelle. Dernière modifié: 2025-01-22 17:01

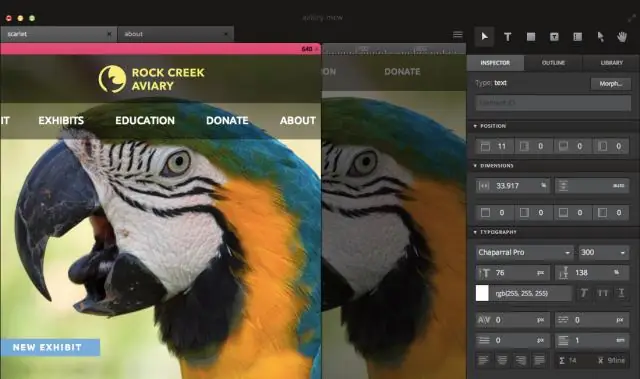

Connecter un domaine GoDaddy à votre site Squarespace. Si vous avez acheté un domaine auprès de GoDaddy et que vous souhaitez le conserver enregistré auprès d'eux, vous pouvez le connecter à votre site en suivant ce guide. Votre domaine pourrait bénéficier d'un an d'hébergement gratuit. Squarespace peut vous aider directement en cas de problème avec votre domaine. Dernière modifié: 2025-01-22 17:01

Les raccords de tuyauterie en CPVC sont collés au CPVC à l'aide d'une colle à base de solvant pour fusionner les tuyaux aux raccords. La colle à base de solvant ramollira le tube PEX et le joint ne tiendra pas. Cependant, les raccords instantanés sont compatibles avec presque tous les types de tuyaux de plomberie, y compris le PEX et le CPVC. Dernière modifié: 2025-01-22 17:01

Lorsque vous éteignez votre ordinateur, les données stockées dans la RAM sont supprimées. La ROM est un type de mémoire non volatile. Les données dans la ROM sont écrites de manière permanente et ne sont pas effacées lorsque vous éteignez votre ordinateur. Dernière modifié: 2025-01-22 17:01

Connectez-vous à la console ECS, choisissez le cluster sur lequel votre service s'exécute, choisissez Services et sélectionnez le service. Sur la page du service, choisissez Auto Scaling, Update. Assurez-vous que le nombre de tâches est défini sur 2. Il s'agit du nombre de tâches par défaut que votre service exécutera. Dernière modifié: 2025-01-22 17:01

Ici, dans cet article, je vais expliquer les frameworks d'automatisation de test les plus populaires. Cadre de script linéaire. Cadre de test modulaire. Cadre de test basé sur les données. Framework de test axé sur les mots clés > Framework de test hybride. Cadre de développement axé sur le comportement. Dernière modifié: 2025-01-22 17:01

Tant d'utilisateurs de PS4 optent pour un disque dur externe de 4 To pour augmenter la capacité de stockage de leur console. Avec cette capacité spécifiée, vous pouvez installer jusqu'à 100 jeux sans manquer d'espace. Dernière modifié: 2025-01-22 17:01

Comment supprimer des pages d'un PDF : Ouvrez le PDF dans Acrobat. Choisissez l'outil Organiser les pages dans le volet de droite. Sélectionnez une vignette de page que vous souhaitez supprimer et cliquez sur l'icône Supprimer pour supprimer la page. Une boîte de dialogue de confirmation est affichée. Enregistrer le PDF. Dernière modifié: 2025-01-22 17:01

Un effet cyber fait généralement référence à un piratage, une perturbation ou un autre impact sur le réseau d'un adversaire, selon les experts en sécurité. Dernière modifié: 2025-01-22 17:01

Les ports d'attaque les plus utilisés étaient Microsoft-DS (port 445), utilisé dans 29 % des attaques; Telnet (port 23), dans 7,2 % des attaques ; Microsoft Terminal Services (port 3389), dans 5,7 % des attaques ; et Microsoft SQL Server (port 1433), utilisé dans 5,3 % des attaques. Dernière modifié: 2025-01-22 17:01

Analyse du système Cela implique l'étude des processus métier, la collecte de données opérationnelles, la compréhension du flux d'informations, la découverte des goulots d'étranglement et l'évolution des solutions pour surmonter les faiblesses du système afin d'atteindre les objectifs organisationnels. Dernière modifié: 2025-01-22 17:01

Basculer vers l'affichage plein écran ou normal dans Excel Pour basculer vers l'affichage plein écran, sous l'onglet Affichage, dans le groupe Affichages du classeur, cliquez sur Plein écran. Pour revenir à l'affichage normal de l'écran, cliquez avec le bouton droit n'importe où dans la feuille de calcul, puis cliquez sur Fermer le plein écran. Dernière modifié: 2025-01-22 17:01

La méthode parseDouble() de Java Doubleclass est une méthode intégrée à Java qui renvoie un newdouble initialisé à la valeur représentée par la chaîne spécifiée, comme le fait la méthode valueOf de la classe Double. Type de retour : Elle renvoie la valeur double représentée par l'argument de chaîne. Dernière modifié: 2025-01-22 17:01

Sauvegarder des photos à partir d'un système Windows ou macOS Accédez à la page de Google pour son application « Sauvegarder et synchroniser ». Cliquez sur « Commencer » et connectez-vous à votre compte Google. Choisissez si vous souhaitez simplement sauvegarder des photos et des vidéos, ou également d'autres fichiers. À ce stade, vous pouvez sélectionner à partir de quels dossiers vous souhaitez enregistrer vos photos. Dernière modifié: 2025-01-22 17:01

Cette plante magnifique mais résistante se porte mieux en plein soleil et se comporte bien dans les zones à chaleur réfléchie. Ne plantez pas dans des zones ombragées car cela les fera pousser sur pattes. La guimauve s'auto-ensemence et les semis peuvent être déplacés et transplantés à l'automne si vous le souhaitez. Dernière modifié: 2025-01-22 17:01

Modifier la valeur TTL de vos enregistrements DNS Suivez les instructions pour accéder au gestionnaire DNS. Cliquez sur Modifier. Dans la colonne TTL, cliquez sur la valeur que vous souhaitez modifier. Sélectionnez la nouvelle valeur que vous souhaitez utiliser. Cliquez sur Enregistrer le fichier de zone. Dernière modifié: 2025-01-22 17:01

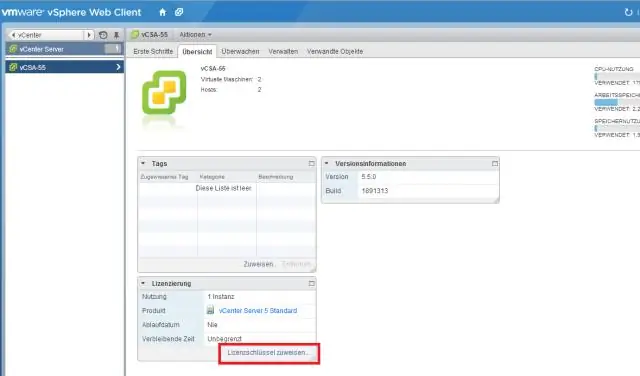

VMware ESXi a une version gratuite et payante. La version gratuite est en quelque sorte limitée, permet une échelle limitée et ne peut pas être gérée via un serveur de gestion central - vCenter. Cependant, le Free ESXi (également appelé VMware ESXi Hypervisor) peut se connecter à un stockage distant où des VM peuvent être créées, stockées et exécutées. Dernière modifié: 2025-01-22 17:01

Le bois traité sous pression résiste aux termites, mais assurez-vous qu'il n'y a pas de contact avec le sol. Le bois traité sous pression est du bois qui a eu un agent de conservation chimique forcé dans les pores pour former une barrière qui résiste à la pourriture et aux insectes xylophages comme les termites et les fourmis charpentières. Dernière modifié: 2025-01-22 17:01

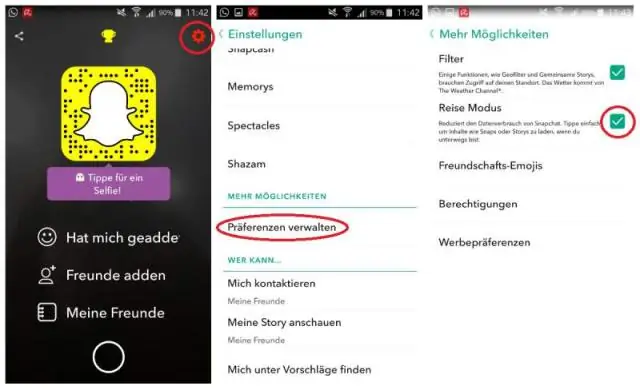

Plus tôt cette semaine, Snapchat a mis à jour ses applications mobiles avec quelques nouvelles fonctionnalités, dont l'une appelle le mode Voyage. Lorsqu'elle est activée, cette nouvelle fonctionnalité empêchera le contenu d'éléments tels que les histoires de se charger automatiquement en arrière-plan lorsque votre smartphone est sur une connexion cellulaire. Dernière modifié: 2025-01-22 17:01

Services PAM Le module de service PAM est une bibliothèque qui fournit l'authentification et d'autres services de sécurité aux applications telles que la connexion ou le FTP. Il existe quatre types de services PAM : Modules de service d'authentification. Modules de gestion de compte. Dernière modifié: 2025-01-22 17:01

En théorie, vous faites passer un câble de votre routeur à une prise et branchez un autre adaptateur ailleurs dans votre maison pour y établir une connexion filaire ou sans fil. Évidemment, cela fonctionnera mieux pour le scénario du sous-sol, mais cela peut également être utile pour l'arrière-cour s'il y a une prise près de la porte ou de la fenêtre. Dernière modifié: 2025-01-22 17:01

Si vous souhaitez supprimer tous les fichiers. vous pouvez faire la même chose en utilisant git rm -r. Faites un git add -A depuis le haut de la copie de travail, jetez un œil à git status et/ou git diff --cached pour revoir ce que vous êtes sur le point de faire, puis git commit le résultat. Dernière modifié: 2025-01-22 17:01

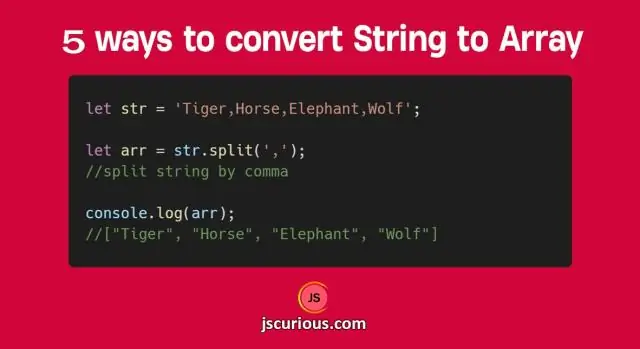

Le tableau de chaînes Java est utilisé pour contenir un nombre fixe de chaînes. Le tableau de chaînes Java est essentiellement un tableau d'objets. Il existe deux manières de déclarer un tableau de chaînes : la déclaration sans taille et la déclaration avec la taille. Il existe deux façons d'initialiser un tableau de chaînes - au moment de la déclaration, en remplissant les valeurs après la déclaration. Dernière modifié: 2025-06-01 05:06

La première raison pour laquelle Athéna a puni Méduse au lieu de Poséidon est qu'elle ne pouvait pas punir Poséidon. Après tout, Poséidon était le dieu principal de la mer. Seul Zeus pouvait avoir une chance de punir Poséidon pour ce qu'il avait fait. Athéna la déesse de la guerre ne pouvait. Dernière modifié: 2025-01-22 17:01

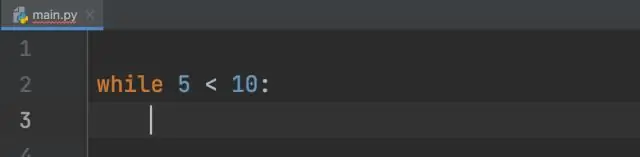

Une dernière remarque sur l'imbrication de boucles est que vous pouvez mettre n'importe quel type de boucle à l'intérieur de n'importe quel autre type de boucle. Par exemple, une boucle for peut être à l'intérieur d'une boucle while ou vice versa. Dernière modifié: 2025-01-22 17:01

K-Means Clustering Sélectionnez k points au hasard comme centres de cluster. Attribuez les objets à leur centre de cluster le plus proche selon la fonction de distance euclidienne. Calculez le centroïde ou la moyenne de tous les objets de chaque cluster. Répétez les étapes 2, 3 et 4 jusqu'à ce que les mêmes points soient attribués à chaque cluster dans des tours consécutifs. Dernière modifié: 2025-01-22 17:01

Questions d'entretien d'embauche d'administrateur de réseau Comment restez-vous à jour avec votre expertise et vos compétences techniques ? Appartenez-vous à des groupes d'utilisateurs en ligne ? Décrivez votre plus grande adversité technique et comment vous l'avez gérée. Quelle est votre expérience de la gestion de configuration ? Comment est configuré votre réseau domestique ? Comment archivez-vous votre réseau ?. Dernière modifié: 2025-01-22 17:01

Retirez le haut de la boîte d'épissure. Insérez les conducteurs individuels de chaque extrémité du câble dans les fentes perforées de la boîte. Faites correspondre la couleur du conducteur au guide des couleurs imprimé sur la boîte. Appuyez sur les fils individuels en position à l'aide d'un outil de poinçonnage 110. Dernière modifié: 2025-01-22 17:01

Les IOPS sont en fait égales à la profondeur de la file d'attente divisée par la latence, et les IOPS en elles-mêmes ne prennent pas en compte la taille de transfert pour un transfert de disque individuel. Vous pouvez convertir les IOPS en Mo/s et les Mo/s en latence tant que vous connaissez la profondeur de la file d'attente et la taille du transfert. Dernière modifié: 2025-01-22 17:01

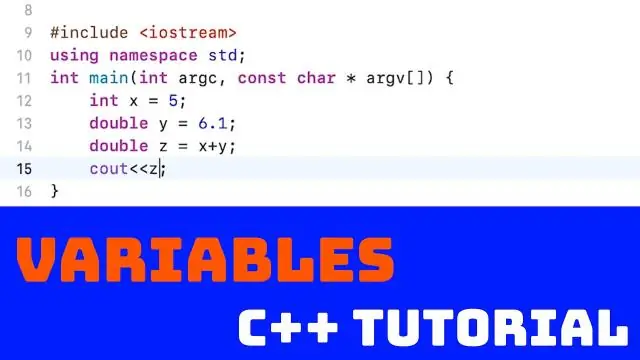

La méthode d'appel par référence pour passer des arguments à une fonction copie l'adresse d'un argument dans le paramètre formel. À l'intérieur de la fonction, l'adresse est utilisée pour accéder à l'argument réel utilisé dans l'appel. Cela signifie que les modifications apportées au paramètre affectent l'argument passé. Dernière modifié: 2025-01-22 17:01

Par «profondeur de traitement», nous entendons la façon dont une personne pense à une information, par exemple, un niveau de traitement superficiel d'un mot consisterait à survoler une phrase et à comprendre la phrase sans s'attarder sur le mot individuel. Dernière modifié: 2025-01-22 17:01

Voici comment. Ouvrez l'application Paramètres. Appuyez sur Applications sous l'en-tête de l'appareil; puis appuyez sur l'icône d'engrenage dans le coin supérieur droit et appuyez sur Autorisation d'application. Touchez l'application individuelle que vous souhaitez gérer. Touchez Autorisations. Dans Paramètres, sélectionnez Applications et appuyez sur l'icône d'engrenage. Appuyez sur Autorisations d'application. Appuyez sur une autorisation spécifique. Dernière modifié: 2025-01-22 17:01

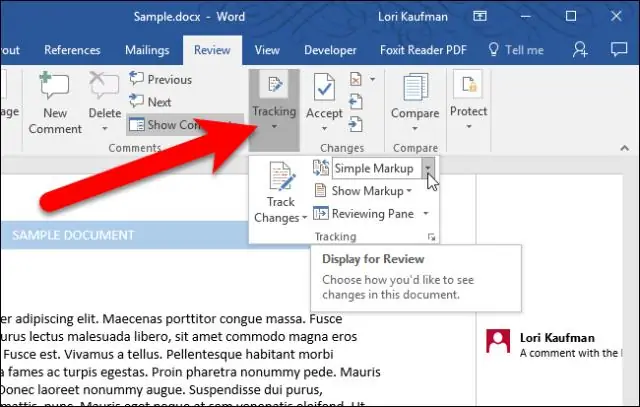

Insérer, supprimer ou modifier un commentaire Sélectionnez le texte que vous souhaitez commenter ou cliquez à la fin du texte. Dans l'onglet Révision, cliquez sur Nouveau commentaire. Tapez votre commentaire. Word affiche votre commentaire dans une bulle dans la marge du document. Dernière modifié: 2025-01-22 17:01

Ante- Préfixe signifiant avant, devant (dans l'heure ou le lieu ou l'ordre). Voir aussi : pré-, pro- (1) [L. ante, avant, devant]. Dernière modifié: 2025-01-22 17:01

Branchez votre caméscope sur les cordons d'alimentation et connectez-le à une source d'alimentation. Essayez le bouton Eject lorsque le caméscope est complètement sous tension. Appuyez sur le bouton d'éjection jusqu'à ce que la cavité s'ouvre complètement avant d'essayer de retirer la cassette. Dernière modifié: 2025-01-22 17:01