Se souvenir du processus physique de la façon de faire quelque chose (comme conduire une voiture) est une mémoire procédurale tout en se souvenant de la route que vous devez emprunter pour vous rendre quelque part est une mémoire déclarative. Dernière modifié: 2025-01-22 17:01

Activez la technologie sans fil Bluetooth® sur votre smartphone. Sur votre smartphone, ouvrez l'application Garmin Connect™ Mobile, sélectionnez ou, puis sélectionnez Appareils Garmin > Ajouter un appareil pour passer en mode de couplage. Appuyez sur la touche de l'appareil pour afficher le menu, puis sélectionnez > Associer le smartphone pour accéder manuellement au mode d'appariement. Dernière modifié: 2025-01-22 17:01

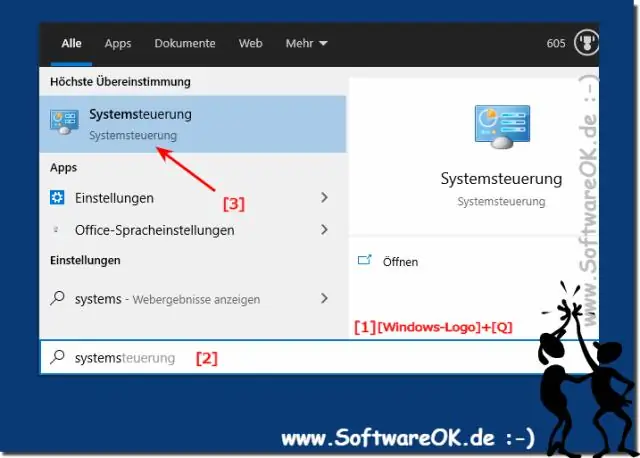

Analyser un élément avec la sécurité Windows Pour analyser des fichiers ou des dossiers spécifiques, cliquez avec le bouton droit sur ceux que vous voulez, puis sélectionnez Analyser avec WindowsDefender. Pour activer l'antivirus Windows Defender dans la sécurité Windows, accédez à Démarrer > Paramètres > Mise à jour et sécurité > Sécurité Windows > Protection contre les virus et les menaces. Dernière modifié: 2025-01-22 17:01

SSID est l'abréviation de l'identifiant de l'ensemble de services. Selon les termes d'Inlayman, un SSID est le nom d'un réseau Wi-Fi. Les gens rencontrent généralement un SSID le plus souvent lorsqu'ils utilisent un appareil mobile pour se connecter à un réseau sans fil. Les appareils mobiles rechercheront tous les réseaux à portée lorsque vous essayez de vous connecter à un réseau local. Wifi. Dernière modifié: 2025-01-22 17:01

Un analyseur est un élément de programme qui prend une représentation physique de certaines données et les convertit en une forme en mémoire que le programme dans son ensemble peut utiliser. Un analyseur XML est un analyseur conçu pour lire XML et créer un moyen pour les programmes d'utiliser XML. Il en existe différents types et chacun a ses avantages. Dernière modifié: 2025-01-22 17:01

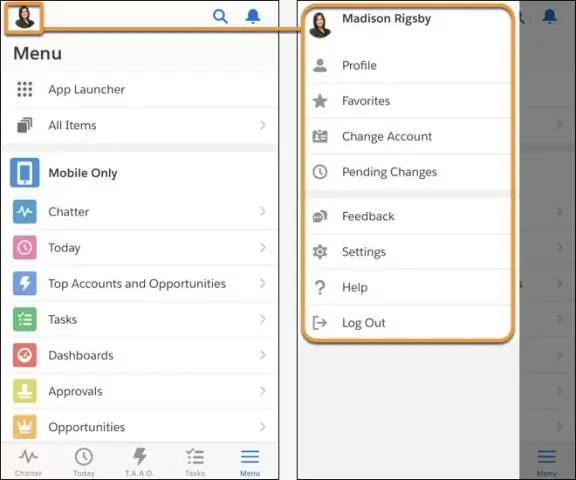

Transcription Cliquez sur Cas. Sélectionnez un numéro de dossier. Cliquez sur Changer de propriétaire. Ici, vous pouvez « Rechercher des personnes » en conséquence. Sélectionnez un nom d'utilisateur que vous souhaitez rendre propriétaire de ce cas parmi les résultats disponibles. Cochez cette case pour envoyer un e-mail de notification. Cliquez sur Soumettre. Le propriétaire a été changé. Dernière modifié: 2025-01-22 17:01

Pour retirer les clés, glissez votre outil sous le haut du capuchon et soulevez-le délicatement. Il devrait sauter sans trop de force. Avec les touches éteintes, utilisez de l'air comprimé pour souffler toute la poussière et les cheveux. Pour remettre la clé, alignez le capuchon de la clé et repoussez-le vers le bas en commençant par le bord inférieur. Dernière modifié: 2025-01-22 17:01

Les fuites par trous d'épingle sont courantes et la seule façon de les réparer correctement est de retirer la section de tuyau qui fuit et de la remplacer par un tuyau en cuivre, PEX ou PVC. Les tuyaux en cuivre et en PEX sont les alternatives préférées et peuvent être utilisés à la place du tuyau qui fuit en utilisant des raccords sharkbite. Dernière modifié: 2025-01-22 17:01

Dans le volet latéral de gauche, faites un clic droit sur une diapositive grisée et sélectionnez « Afficher la diapositive » dans le menu contextuel. Dernière modifié: 2025-01-22 17:01

Ce qu'il faut retenir Premièrement, le moyen par lequel un message est vécu façonne la perception qu'a l'utilisateur du message. Deuxièmement, un support peut être le message lui-même s'il délivre un contenu auquel il serait autrement impossible d'accéder. Dernière modifié: 2025-01-22 17:01

Comment ajouter et supprimer des applications sur votre téléviseur LG Ouvrez LG Content Store. Les applications et autres médias seront trouvés via le LG Content Store, qui se trouve sur l'écran d'accueil dans le menu ruban. Accédez à la boutique d'applications. Parcourez la boutique d'applications. Sélectionnez une application. Entrez en mode édition. Supprimez les applications indésirables. Confirmer la suppression. Quitter le mode édition. Dernière modifié: 2025-01-22 17:01

PM2 Runtime est un gestionnaire de processus de production pour Node. js avec un équilibreur de charge inhérent. Il permet de maintenir les applications en vie en permanence, de les recharger sans temps d'arrêt et d'encourager les engagements Devops réguliers. Démarrer votre application en mode production est aussi simple que : pm2 start app.js. Dernière modifié: 2025-01-22 17:01

La modélisation des menaces est une procédure d'optimisation de la sécurité du réseau en identifiant les objectifs et les vulnérabilités, puis en définissant des contre-mesures pour prévenir ou atténuer les effets des menaces sur le système. Dernière modifié: 2025-01-22 17:01

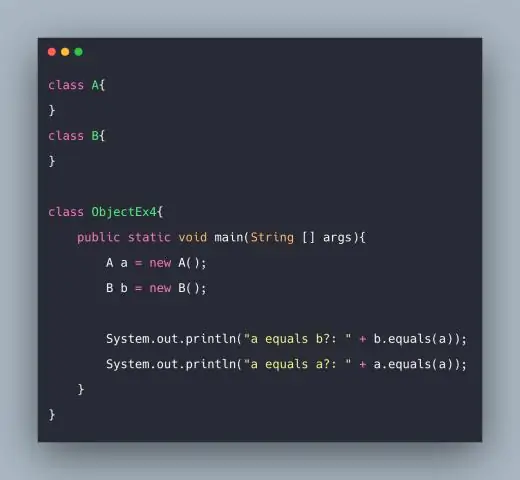

Classes parent et enfant ayant le même membre de données en Java. La variable de référence de la classe Parent est capable de contenir sa référence d'objet ainsi que sa référence d'objet enfant. La référence contenant la référence d'objet de la classe enfant ne pourra pas accéder aux membres (fonctions ou variables) de la classe enfant. Dernière modifié: 2025-01-22 17:01

Avantages de l'iSCSI : Une utilisation et une gestion accrues du stockage contribuent à réduire le coût total d'exploitation. Il réduit les coûts initiaux et d'acquisition de matériel car il utilise le même équipement Ethernet standardisé et peu coûteux qu'un réseau local (LAN). Dernière modifié: 2025-01-22 17:01

Les psychologues distinguent trois étapes nécessaires dans le processus d'apprentissage et de mémoire : l'encodage, le stockage et la récupération (Melton, 1963). L'encodage est défini comme l'apprentissage initial de l'information; le stockage fait référence à la conservation des informations dans le temps; la récupération est la capacité d'accéder aux informations lorsque vous en avez besoin. Dernière modifié: 2025-01-22 17:01

Configurez la mise à jour de Kaspersky Rescue Disk à partir d'un dossier dans lequel les mises à jour ont été téléchargées. Chargez votre ordinateur à partir de Kaspersky Rescue Disk 10 en mode graphique. Sélectionnez Démarrer -> Kaspersky Rescue Disk. Dans le coin supérieur droit de la fenêtre de Kaspersky RescueDisk, cliquez sur Paramètres. Dernière modifié: 2025-01-22 17:01

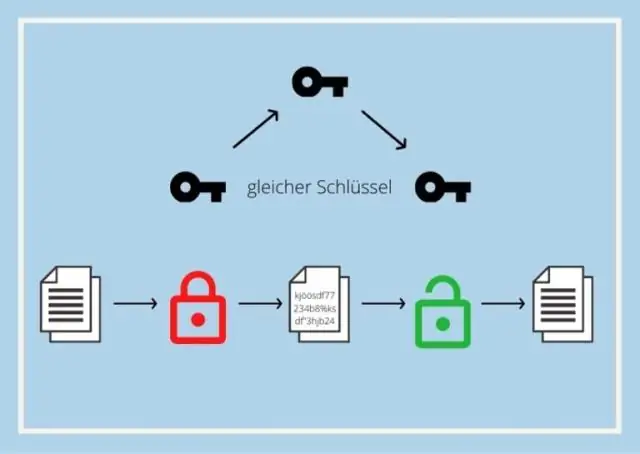

Le cryptage 256 bits est une technique de cryptage de données/fichiers qui utilise une clé 256 bits pour crypter et décrypter des données ou des fichiers. C'est l'une des méthodes de cryptage les plus sécurisées après le cryptage 128 et 192 bits, et elle est utilisée dans la plupart des algorithmes, protocoles et technologies de cryptage modernes, notamment AES et SSL. Dernière modifié: 2025-01-22 17:01

Définissez les paramètres d'affichage de votre système Windows 7 Cliquez sur Démarrer > Panneau de configuration > Affichage. Sélectionnez l'option Plus petit - 100 % (par défaut). Cliquez sur Appliquer. Un message s'affiche vous invitant à vous déconnecter pour appliquer vos modifications. Enregistrez tous les fichiers ouverts, fermez tous les programmes, puis cliquez sur Déconnecter maintenant. Connectez-vous pour afficher les paramètres d'affichage de votre système mis à jour. Dernière modifié: 2025-01-22 17:01

L'en-tête de demande HTTP Proxy-Authorization contient les informations d'identification pour authentifier un agent utilisateur auprès d'un serveur proxy, généralement après que le serveur a répondu avec un état 407 Proxy Authentication Required et l'en-tête Proxy-Authenticate. Dernière modifié: 2025-01-22 17:01

Dans Pro Tools, vous pouvez quantifier les notes MIDI, les clips audio ou l'audio dans les clips à l'aide de l'audio élastique. Cela peut être rendu ou « incrusté » dans le clip en utilisant la fenêtre de quantification, trouvée sous les opérations d'événement dans le menu d'événement et c'est cette fenêtre sur laquelle je vais me concentrer ici mais il existe d'autres méthodes disponibles. Dernière modifié: 2025-01-22 17:01

Il n'y a pas besoin de CSS supplémentaire, et il existe plusieurs méthodes de centrage dans Bootstrap 4: text-center pour l'affichage central: éléments en ligne. mx-auto pour centrer display:block éléments à l'intérieur de display:flex (d-flex) offset-* ou mx-auto peut être utilisé pour centrer les colonnes de la grille. ou justifier-content-center sur la ligne pour centrer les colonnes de la grille. Dernière modifié: 2025-01-22 17:01

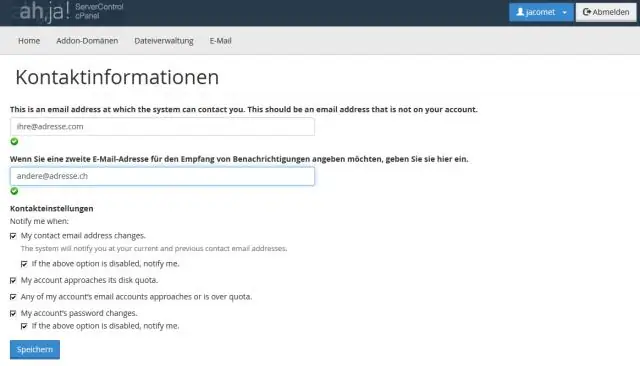

CPanel prend en charge le cryptage des e-mails. Il s'agit d'une fonction de sécurité pour protéger vos messages d'atteindre des destinataires indésirables. Lorsqu'un message est chiffré, le destinataire a besoin de la clé pour déchiffrer le message. Sinon, le message ne sera pas lisible par l'utilisateur. Dernière modifié: 2025-01-22 17:01

SQL Server a deux types d'index : l'index cluster et l'index non cluster. Un index cluster stocke les lignes de données dans une structure triée en fonction de ses valeurs clés. Chaque table n'a qu'un seul index cluster car les lignes de données ne peuvent être triées que dans un seul ordre. La table qui a un index clusterisé s'appelle une table clusterisée. Dernière modifié: 2025-01-22 17:01

1) PC est l'abréviation d'ordinateur personnel ou IBM PC. Le premier ordinateur personnel produit par IBM s'appelait le PC, et de plus en plus le terme PC en est venu à désigner les ordinateurs personnels IBM ou compatibles IBM, à l'exclusion d'autres types d'ordinateurs personnels, tels que les Macintosh. Dernière modifié: 2025-01-22 17:01

Un langage spécifique au domaine (DSL) est un langage de programmation développé pour répondre à un besoin spécifique. Des exemples de DSL couramment utilisés incluent les feuilles de style en cascade (CSS), Ant et SQL. Le code lisible par l'homme utilisé par de nombreux DSL peut également aider à améliorer la collaboration entre les programmeurs et les autres parties prenantes. Dernière modifié: 2025-01-22 17:01

Utilisateurs : 11 millions. Dernière modifié: 2025-01-22 17:01

Les types de données datetime sont DATE, TIMESTAMP, TIMESTAMP WITH TIME ZONE et TIMESTAMP WITH LOCAL TIME ZONE. Les valeurs des types de données datetime sont parfois appelées datetimes. Dernière modifié: 2025-01-22 17:01

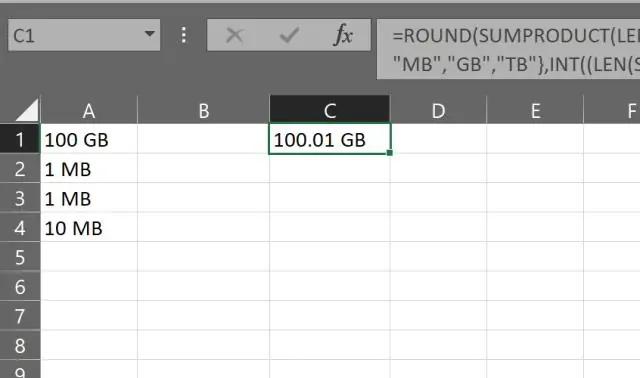

Mettez 1024 dans une cellule vide. nettoyer cette cellule avec 1024 dedans. > une macro convertit une colonne de données de Ko en Mo ? Alternativement, vous pouvez procéder comme suit : Mettez le nombre 1024 dans une cellule. Copiez cette cellule (clic droit, sélectionnez Copier). Sélectionnez la plage de cellules à modifier. Faites un clic droit, sélectionnez Collage spécial > Diviser. Dernière modifié: 2025-01-22 17:01

Le mot de passe peut être crypté pour plus de sécurité, mais PAP est soumis à de nombreuses attaques. Parce que toutes les informations transmises sont dynamiques, CHAP est nettement plus robuste que PAP. Un autre avantage de CHAP par rapport à PAP est que CHAP peut être configuré pour effectuer des authentifications répétées à mi-session. Dernière modifié: 2025-01-22 17:01

Implémentation Créer une feuille de calcul Google. Remplissez vos données. Cliquez sur « partager » dans le coin supérieur gauche. Collez l'URL de votre feuille de calcul et une requête SQL dans l'API Query Google Spreadsheet de Blockspring. Ouvrez le code source d'une API Google Doc existante sur Blockspring. Sur Ln 61, copiez et collez votre propre lien de feuille de calcul Google. Dernière modifié: 2025-01-22 17:01

Comment se connecter à l'API Twitter Inscrivez-vous (ou connectez-vous) pour un compte utilisateur RapidAPI gratuit. Cliquez ici pour vous inscrire à un compte. Accédez à l'API Twitter sur RapidAPI. Cliquez sur « Se connecter à l'API » et commencez à remplir tous les champs et paramètres de la clé API requis. Commencez à tester les points de terminaison de l'API Twitter. Dernière modifié: 2025-01-22 17:01

Définition d'OAuth OAuth est un protocole ou un cadre d'autorisation standard ouvert qui décrit comment des serveurs et des services indépendants peuvent autoriser en toute sécurité un accès authentifié à leurs actifs sans partager réellement les informations d'identification de connexion uniques initiales et associées. Dernière modifié: 2025-01-22 17:01

Formats de lecteur DVD courants. La plupart des DVD standard sont des disques au format MPEG-2. Les lecteurs DVD de salon lisent aussi couramment les disques audio AC-3 ou PCM. MPEG-2 est également appelé H. Dernière modifié: 2025-01-22 17:01

Pare-feu intelligent Norton. Un pare-feu bloque les cybercriminels et autres trafics non autorisés, tout en laissant passer le trafic autorisé. La fonction Pare-feu Windows surveille toutes les communications entrantes vers votre ordinateur. Cependant, le pare-feu Windows ne surveille pas les communications sortantes de votre ordinateur vers Internet. Dernière modifié: 2025-01-22 17:01

Étapes pour exporter les résultats de la requête au format CSV dans Oracle SQL Developer Étape 1 : Exécutez votre requête. Tout d'abord, vous devrez exécuter votre requête dans SQL Developer. Étape 2 : Ouvrez l'assistant d'exportation. Étape 3 : Sélectionnez le format CSV et l'emplacement pour exporter votre fichier. Étape 4 : Exporter les résultats de la requête au format CSV. Dernière modifié: 2025-01-22 17:01

The Inbetweeners Langue(s) originale(s) Anglais Nombre de séries 3 Nombre d'épisodes 18 (liste des épisodes) Production. Dernière modifié: 2025-01-22 17:01

Entrepôt de données autonome. Oracle Autonomous Data Warehouse fournit une base de données facile à utiliser et entièrement autonome qui évolue de manière élastique, offre des performances de requête rapides et ne nécessite aucune administration de base de données. Un service de calcul, de stockage, de réseau et de base de données entièrement dédié pour un seul locataire. Dernière modifié: 2025-01-22 17:01

De nos jours, la plupart des téléviseurs à écran plat ont des écrans brillants, qui agissent comme un miroir pour toute source de lumière dans une pièce (des fenêtres aux lampes). En effet, au lieu de renvoyer la lumière directement vers vous, un écran LCD mat diffuse cette énergie lumineuse sur tout l'écran. Dernière modifié: 2025-06-01 05:06

VIDÉO À cet égard, quelle base de données SAP HANA utilise-t-il ? Système de gestion de base de données relationnelle Par la suite, la question est, comment puis-je me connecter à la base de données HANA ? Étape 1 - Cliquez avec le bouton droit sur l'espace Navigateur et cliquez sur Ajouter un système.. Dernière modifié: 2025-01-22 17:01