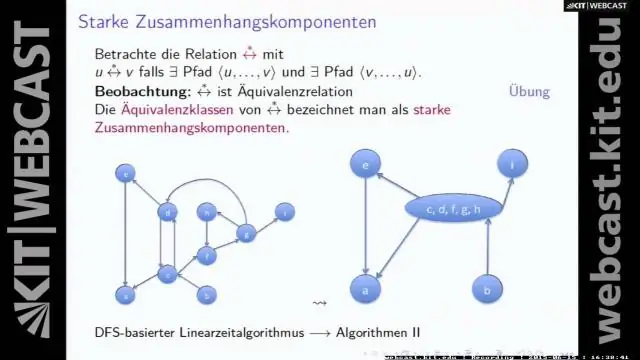

BFS signifie Breadth First Search. DFS signifie Depth First Search. 2. BFS (Breadth First Search) utilise la structure de données de file d'attente pour trouver le chemin le plus court. BFS peut être utilisé pour trouver le chemin le plus court d'une source unique dans un graphe non pondéré, car dans BFS, nous atteignons un sommet avec un nombre minimum d'arêtes à partir d'un sommet source. Dernière modifié: 2025-01-22 17:01

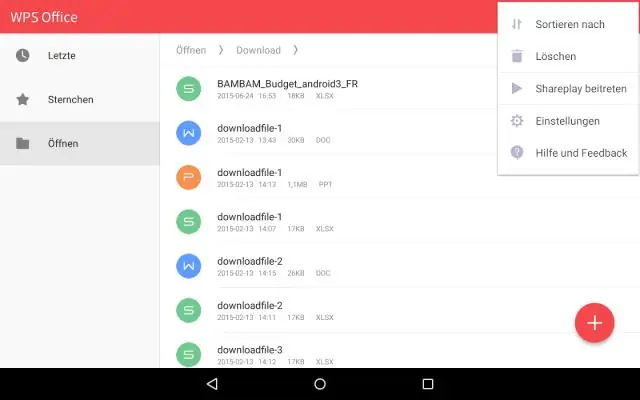

Étape 1 Dans le menu Démarrer, recherchez regedit. Cliquez pour exécuter l'éditeur Regedit. Étape 2 Dans l'éditeur regedit, accédez à HKEY_LOCAL_MACHINE> SOFTWARE> Wow6432Node> Kingsoft> Office, faites un clic droit sur Office pour le supprimer. Ensuite, allez à HKEY_CURRENT_USER> SOFTWARE> Kingsoft> Office, faites un clic droit sur Office pour le supprimer. Dernière modifié: 2025-01-22 17:01

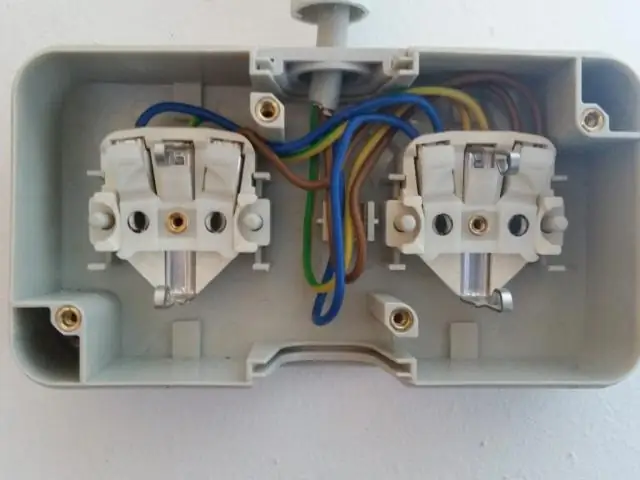

Coupez l'alimentation du circuit au niveau du panneau de disjoncteurs. Faites des nattes. Coupez cinq longueurs de six pouces de 14 fil vert THHN solide. Connectez les fils blancs ou neutres ensemble dans la boîte de gang. Collez le serre-fils sur les fils avec du ruban isolant. Poussez les quatre fils blancs à l'arrière de la boîte de gang. Dernière modifié: 2025-01-22 17:01

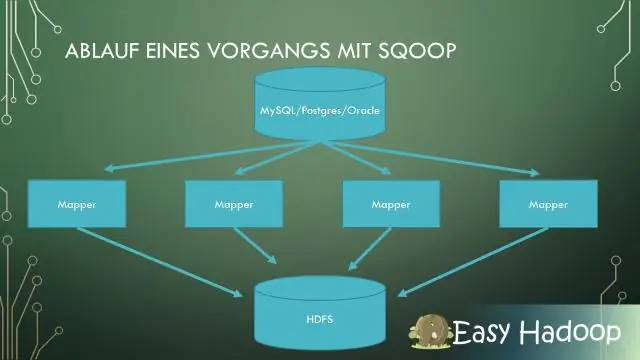

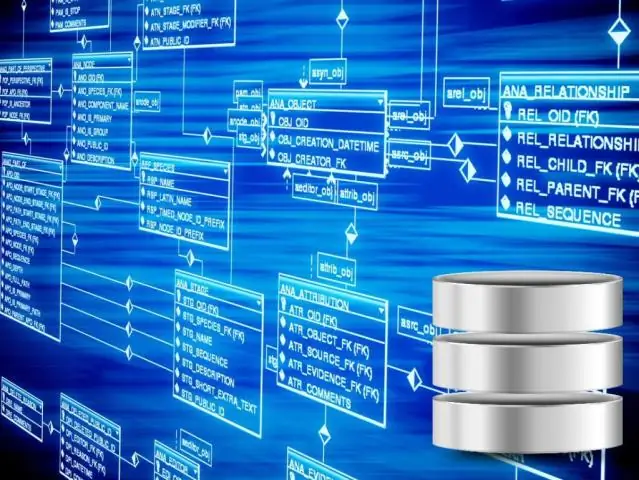

Le traitement des transactions en ligne est un logiciel de base de données conçu pour prendre en charge les applications liées aux transactions sur Internet. Les systèmes de base de données OLTP sont couramment utilisés pour la saisie des commandes, les transactions financières, la gestion de la relation client et les ventes au détail via Internet. Dernière modifié: 2025-01-22 17:01

Les contraintes d'intégrité sont un ensemble de règles. Il est utilisé pour maintenir la qualité de l'information. Les contraintes d'intégrité garantissent que l'insertion, la mise à jour et d'autres processus de données doivent être effectués de manière à ne pas affecter l'intégrité des données. Dernière modifié: 2025-06-01 05:06

Joyus veut devenir la plate-forme pionnière du commerce électronique basé sur la vidéo. Elle produit des vidéos telles que « The Perfect Silk Blouse Revealed » et « Figure Flattering Dresses for Any Age » pour faire la publicité des marchandises. Espace utilisateurs pouvant également acheter des produits phares sur le site. Dernière modifié: 2025-01-22 17:01

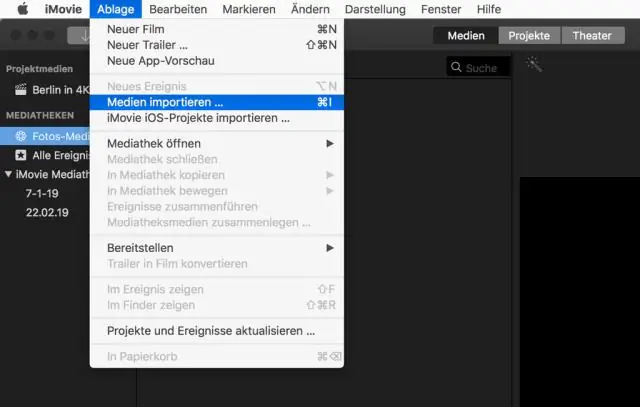

Selon le site Web d'assistance d'Apple, iMovie ne prend pas en charge l'importation et l'édition de fichiers vidéo MOV. Mais il n'en supporte que certains. mov qui est encodé avec DV, MPEG-2, MPEG-4, H. 264 ou AIC. Dernière modifié: 2025-01-22 17:01

Si vous filtrez simplement les données et que les données tiennent en mémoire, Postgres est capable d'analyser environ 5 à 10 millions de lignes par seconde (en supposant une taille de ligne raisonnable, disons 100 octets). Si vous agrégez, vous êtes à environ 1 à 2 millions de lignes par seconde. Dernière modifié: 2025-01-22 17:01

Comme son prédécesseur plus puissant, le T6 est un reflex numérique à capteur de recadrage APS-C d'entrée de gamme qui fonctionne avec les objectifs Canon EF et EF-S. À l'intérieur du T6 se trouve un capteur de 18 MP et un système de mise au point automatique à neuf points piloté par le processeur d'image DIGIC 4+ de Canon. Sa plage ISO native est de 100 à 6 400, extensible à 12 800 ISO. Dernière modifié: 2025-06-01 05:06

Pour configurer une liste de diffusion de groupe dans Yahoo Mail, procédez comme suit : Sélectionnez Contacts en haut à droite de la barre de navigation de Yahoo Mail. SelectLists. Sélectionnez Créer une liste dans le volet ci-dessousListes. Dernière modifié: 2025-01-22 17:01

Voici les raccourcis clavier Windows typiques et leurs équivalents Macintosh qui s'appliquent au système d'exploitation. Raccourcis système. Action Windows Macintosh Réduire les fenêtres Touche du logo Windows +M COMMANDE+M Nouveau dossier CONTROL+N COMMANDE+MAJ+N Ouvrir le fichier CONTROL+O COMMANDE+O Coller le contenu du presse-papiers CONTROL+V COMMANDE+V. Dernière modifié: 2025-01-22 17:01

Les cartes stéréo avec seulement deux canaux audio n'auront que les prises vertes (sortie), bleues (entrée) et roses (microphone). Quelques cartes son avec 8 (7.1) canaux audio ne fournissent pas le connecteur gris (Middle Surround Speakers). Dernière modifié: 2025-01-22 17:01

Dans une base de données relationnelle, des tables distinctes doivent représenter des entités distinctes. Il s'agit de données, si vous avez des données similaires dans plusieurs groupes, il n'y a aucune logique à les stocker dans plusieurs tables. Toujours mieux de stocker le même type de données dans une table (entité). Dernière modifié: 2025-01-22 17:01

Pour créer un thème Weebly personnalisé, accédez d'abord à l'onglet Conception de l'éditeur et choisissez l'un des thèmes disponibles chez Weebly. Ensuite, de retour dans l'onglet Conception, cliquez sur le bouton « Modifier HTML/CSS » près du bas de la barre latérale : Cela ouvrira l'éditeur. Dernière modifié: 2025-01-22 17:01

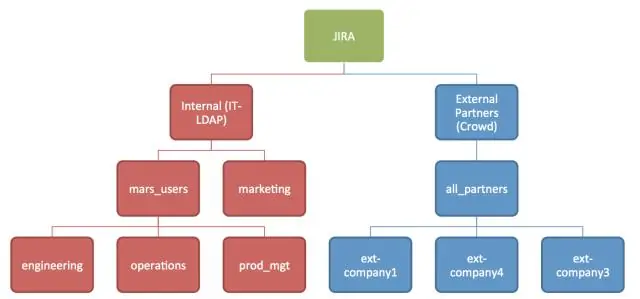

Toutes les données client stockées dans les produits et services cloud Atlassian sont cryptées en transit sur les réseaux publics à l'aide de Transport Layer Security (TLS) 1.2+ avec Perfect Forward Secrecy (PFS) pour les protéger contre toute divulgation ou modification non autorisée. Toutes les données de sauvegarde sont cryptées. Dernière modifié: 2025-01-22 17:01

Mises en page. Les présentations de page contrôlent la présentation et l'organisation des boutons, des champs, des s-controls, de Visualforce, des liens personnalisés et des listes associées sur les pages d'enregistrement d'objet. Ils aident également à déterminer quels champs sont visibles, en lecture seule et obligatoires. Utilisez des mises en page pour personnaliser le contenu des pages d'enregistrement pour vos utilisateurs. Dernière modifié: 2025-01-22 17:01

Comme nous le savons, les méthodes update() et merge() en veille prolongée sont utilisées pour convertir l'objet qui est dans un état détaché en état de persistance. Fusionner doit être utilisé dans ce cas. Il fusionne les modifications de l'objet détaché avec un objet de la session, s'il existe. Dernière modifié: 2025-01-22 17:01

1 octet = 8 bits. 1 kilo-octet (K / Ko) = 2^10 octets = 1 024 octets. 1 mégaoctet (M / Mo) = 2^20 octets = 1 048 576 octets. 1 gigaoctet (G / Go) = 2^30 octets = 1 073 741 824 octets. Dernière modifié: 2025-01-22 17:01

Pour minimiser la fenêtre actuelle - maintenez la touche Windows et appuyez sur la touche fléchée vers le bas. Pour maximiser la même fenêtre (si vous n'êtes pas passé à une autre fenêtre) - maintenez la touche Windows et appuyez sur la touche fléchée vers le haut. Une autre façon consiste à appeler le menu de la boîte de contrôle en appuyant sur Alt + barre d'espace, puis appuyez sur "n" pour réduire ou "x” pour maximiser. Dernière modifié: 2025-01-22 17:01

L'audit de réseau est un processus dans lequel votre réseau est cartographié à la fois en termes de logiciel et de matériel. Le processus peut être intimidant s'il est effectué manuellement, mais heureusement, certains outils peuvent aider à automatiser une grande partie du processus. L'administrateur doit savoir quelles machines et quels appareils sont connectés au réseau. Dernière modifié: 2025-01-22 17:01

Oui, mais vous devez faire une demande pour changer CHACUNE des autres adresses de transfert à votre adresse actuelle. Si vous avez 2 adresses précédentes et que la première adresse est transférée à la seconde, alors APPLIQUEZ pour que les deux adresses soient transférées à votre nouvelle adresse actuelle. C'est comme ça qu'on fait le mieux. Dernière modifié: 2025-01-22 17:01

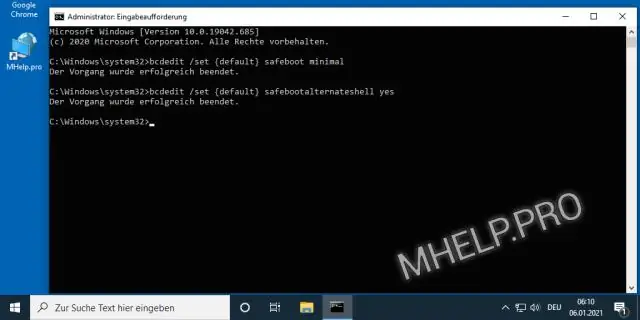

Surveillez l'utilisation des E/S de disque sur les serveurs avec Linux et Windows OS. Tout d'abord, tapez la commande top dans le terminal pour vérifier la charge sur votre serveur. Si la sortie n'est pas satisfaisante, consultez l'état wa pour connaître l'état des IOPS de lecture et d'écriture sur le disque dur. Dernière modifié: 2025-01-22 17:01

Poussez le support vers le moniteur jusqu'à ce qu'il se verrouille en place (la base du support s'étendra au-delà du niveau du bureau et vous pourrez entendre un « clic » audible lorsque le loquet est engagé). Soulevez doucement la base pour vous assurer que le verrou du support est complètement engagé avant de mettre l'écran à la verticale. Dernière modifié: 2025-01-22 17:01

Le crénage ajuste l'espace entre les paires de lettres, ou de caractères, pour les rendre plus attrayants visuellement, et est particulièrement important pour les titres ou les gros caractères. (B) Le crénage optique ajuste l'espacement entre les caractères adjacents en fonction de leurs formes. Dernière modifié: 2025-01-22 17:01

Les tests de charge sont effectués pour déterminer le comportement d'un système dans des conditions de charge de pointe normales et anticipées. Il permet d'identifier la capacité de fonctionnement maximale d'une application ainsi que les éventuels goulots d'étranglement et de déterminer quel élément est à l'origine de la dégradation. Dernière modifié: 2025-01-22 17:01

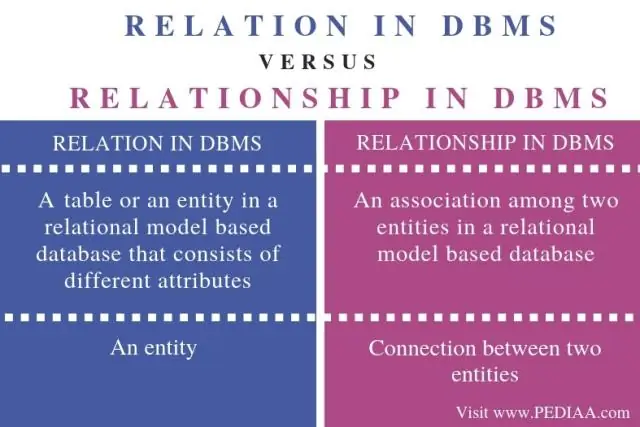

Une relation unaire est lorsque les deux participants à la relation sont la même entité. Par exemple : les matières peuvent être des prérequis pour d'autres matières. Une relation ternaire est lorsque trois entités participent à la relation. Dernière modifié: 2025-01-22 17:01

Pour cloner un e-mail : Dans la zone d'accueil, cliquez sur l'icône « Cloner un e-mail ». Remarque : Vous pouvez également localiser le dossier/l'e-mail dans la zone de communication et, dans la liste déroulante Actions, cliquez sur « Cloner ». Donnez un titre à votre e-mail cloné. Choisissez dans quel dossier l'e-mail cloné apparaîtra. Cliquez sur "Enregistrer et modifier" pour terminer le clonage de votre e-mail. Dernière modifié: 2025-01-22 17:01

Fast Wide ou Ultra Wide peuvent adresser jusqu'à 15 appareils. - Ultra Narrow ou Ultra Wide est limité à 1,5 mètre de longueur de câble avec quatre appareils ou plus. Dernière modifié: 2025-01-22 17:01

2017 Justement, qui Gartner a-t-il acquis? Gartner acquiert CEB Gartner , leader mondial de la recherche et du conseil en technologies de l'information, a terminé son acquisition de CEB Inc., le leader de l'industrie dans la fourniture d'informations sur les meilleures pratiques et la gestion des talents.. Dernière modifié: 2025-01-22 17:01

Pour vérifier comment vous avez partagé un fichier ou un dossier : Connectez-vous à dropbox.com. Cliquez sur Fichiers. Accédez au fichier ou au dossier qui vous intéresse. Survolez le fichier ou le dossier et cliquez sur Partager. Si vous voyez une liste de membres, vous avez ajouté des membres à votre fichier ou dossier. Si vous voyez un cercle gris avec une icône de lien, vous avez partagé un lien. Dernière modifié: 2025-01-22 17:01

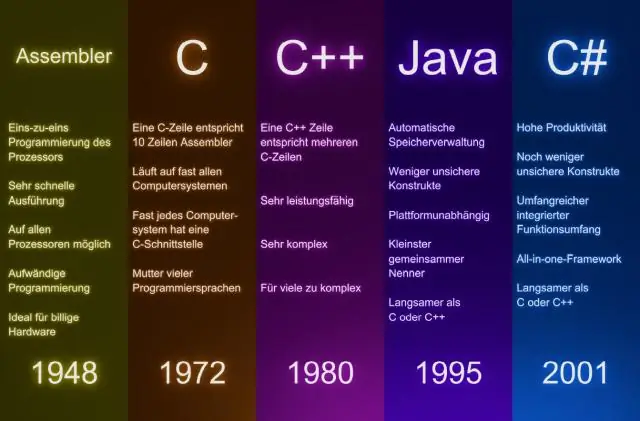

Le jeu de caractères de tout langage informatique peut être défini comme suit : C'est la matière première fondamentale de tout langage et ils sont utilisés pour représenter des informations. Ces caractères peuvent être combinés pour former des variables. C utilise des constantes, des variables, des opérateurs, des mots-clés et des expressions comme blocs de construction pour former un programme C de base. Dernière modifié: 2025-01-22 17:01

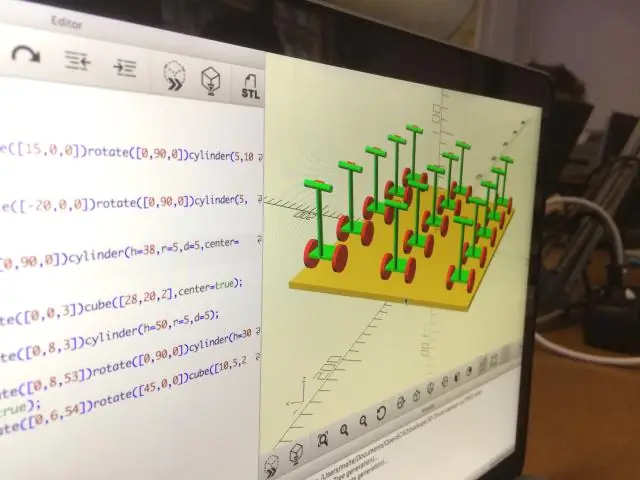

La CAO, ou conception assistée par ordinateur, fait référence à tout logiciel utilisé par les architectes, les ingénieurs ou les directeurs de construction pour créer des dessins de précision ou des illustrations de nouveaux bâtiments sous forme de dessins bidimensionnels ou de modèles tridimensionnels. Dernière modifié: 2025-01-22 17:01

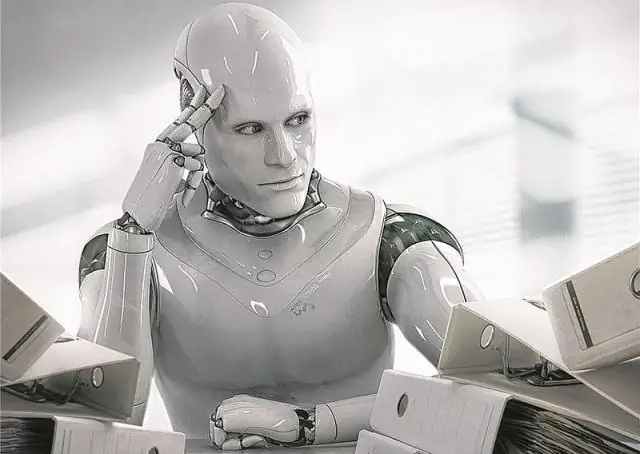

Les robots pourraient bientôt remplacer les enseignants. En fait, non seulement pourraient-ils les remplacer, mais ils le devraient et le feront. Les enseignants de robots "ne tombent jamais malades, n'oublient pas une grande partie de ce qu'ils apprennent, fonctionnent 24 heures sur 24 et 7 jours sur 7 et peuvent livrer de n'importe où à n'importe où il y a une connexion Internet", déclare l'entrepreneur Edtech DonaldClarke. Dernière modifié: 2025-01-22 17:01

Mac OS X Installez XQuartz sur votre Mac, qui est le logiciel serveur officiel X pour Mac. Exécutez Applications > Utilitaires > XQuartz.app. Faites un clic droit sur l'icône XQuartz dans le dock et sélectionnez Applications > Terminal. Dans cette fenêtre xterm, ssh dans le système Linux de votre choix en utilisant l'argument -X (retransmission sécurisée X11). Dernière modifié: 2025-01-22 17:01

Comme dans l'iPhone 7 et 7 Plus, l'iPhone 8 cache la bande d'antenne dans une bande presque imperceptible près du bord supérieur et derrière la vitre. Dernière modifié: 2025-01-22 17:01

Limites et groupes de limites dans SCCM Selon Microsoft, une limite est un emplacement réseau sur l'intranet qui peut contenir un ou plusieurs appareils que vous souhaitez gérer. Les limites peuvent être un sous-réseau IP, un nom de site Active Directory, un préfixe IPv6 ou une plage d'adresses IP. Dernière modifié: 2025-01-22 17:01

Une question de sécurité Internet est une mesure de sauvegarde utilisée pour authentifier l'utilisateur d'un site Web ou d'une application en cas d'oubli de son nom d'utilisateur et/ou de son mot de passe. Théoriquement, une question de sécurité est un secret partagé entre l'utilisateur et le site Web. Dernière modifié: 2025-01-22 17:01

4 réponses. MySql est un serveur où vos commandes sont exécutées et vous renvoient des données, il gère tout sur les données tandis que PhpMyAdmin est une application Web, avec une interface graphique conviviale et facile à utiliser qui facilite la gestion de la base de données, ce qui est difficile à utiliser en ligne de commande. Dernière modifié: 2025-01-22 17:01

Join (verbe) réunir, au propre ou au figuré; mettre en contact ; se connecter; assembler; pour unir; combiner; associer; ajouter; à ajouter. Join (verbe) s'associer à; être ou devenir connecté avec; se liguer avec; s'unir avec; comme, pour rejoindre une fête; pour rejoindre l'église. Join (verbe). Dernière modifié: 2025-01-22 17:01

Réponses a. Ouvrez le Centre de synchronisation et cliquez sur Gérer les fichiers hors connexion sur la gauche. b. Sélectionnez le bouton Désactiver les fichiers hors connexion et redémarrez l'ordinateur. une. Appuyez sur la touche Windows + X et sélectionnez Invite de commandes (Admin). b. Tapez ces commandes et appuyez sur Entrée après chacune. c. Supprimez les dossiers sous C:WindowsCSC. Dernière modifié: 2025-01-22 17:01