Pour générer une feuille de calcul repadmin /showrepl pour les contrôleurs de domaine Ouvrez une invite de commandes en tant qu'administrateur : Dans le menu Démarrer, cliquez avec le bouton droit sur Invite de commandes, puis cliquez sur Exécuter en tant qu'administrateur. À l'invite de commandes, tapez la commande suivante, puis appuyez sur ENTRÉE : repadmin /showrepl * /csv > showrepl.csv. Ouvrir Excel. Dernière modifié: 2025-01-22 17:01

Pages de connexion modales. Dans la conception de l'interface utilisateur, une fenêtre modale est une fenêtre enfant qui oblige l'utilisateur à interagir avec elle avant de pouvoir reprendre l'exploitation de l'application parente, empêchant ainsi le flux de travail sur la fenêtre principale de l'application. Dernière modifié: 2025-01-22 17:01

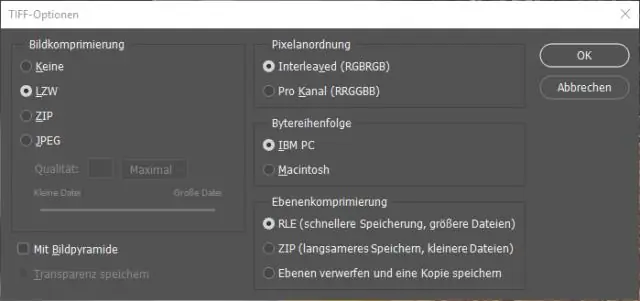

Enregistrer au format TIFF Choisissez Fichier > Enregistrer sous, choisissez TIFF dans le menu Format et cliquez sur Enregistrer. Dans la boîte de dialogue Options TIFF, sélectionnez les options souhaitées et cliquez sur OK. Profondeur de bits (32 bits uniquement) Spécifie la profondeur de bits (16, 24 ou 32 bits) de l'image enregistrée. ImageCompression. Dernière modifié: 2025-01-22 17:01

Ajuster les ombres et les hautes lumières de l'image Choisissez Image > Réglages > Ombre/Surbrillance. Ajustez la quantité de correction d'éclairage en déplaçant le curseur Quantité ou en entrant une valeur dans la zone de pourcentage Ombres ou Hautes lumières. Pour un contrôle plus précis, sélectionnez Afficher plus d'options pour effectuer les réglages supplémentaires. Dernière modifié: 2025-01-22 17:01

PayPal est conforme à la norme PCI. Nous détenons une certification dans le cadre de nombreux programmes et normes, y compris le programme de sécurité des informations des titulaires de carte Visa, le programme de protection des données du site Mastercard et la déclaration de l'American Institute of Certified Public Accountant sur les normes pour les missions d'attestation Non. Dernière modifié: 2025-01-22 17:01

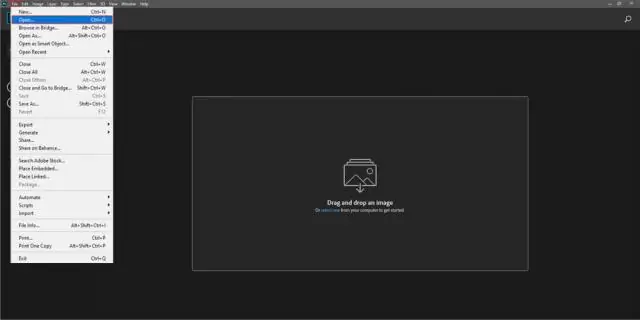

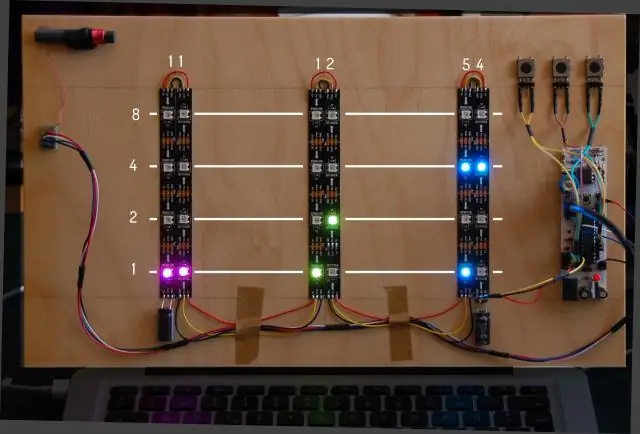

Première étape : récupérer physiquement les esquisses dans le même fichierModifier Créez donc une nouvelle esquisse et enregistrez-la sous le nom de Blink_Fade. Ouvrez les croquis de clignotement et de fondu dans le menu Fichier -> Exemples -> Notions de base. Utilisez le copier-coller pour déplacer le code de chacun des deux croquis dans le nouveau, puis enregistrez le nouveau. Dernière modifié: 2025-01-22 17:01

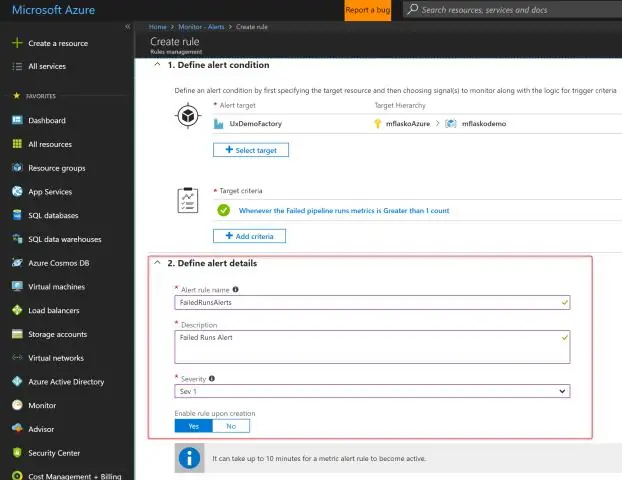

Créer avec le portail Azure Dans le portail Azure, cliquez sur Monitor. Cliquez sur Alertes, puis sur + Nouvelle règle d'alerte. Cliquez sur Sélectionner une cible, dans le volet contextuel qui se charge, sélectionnez une ressource cible sur laquelle vous souhaitez alerter. Dernière modifié: 2025-01-22 17:01

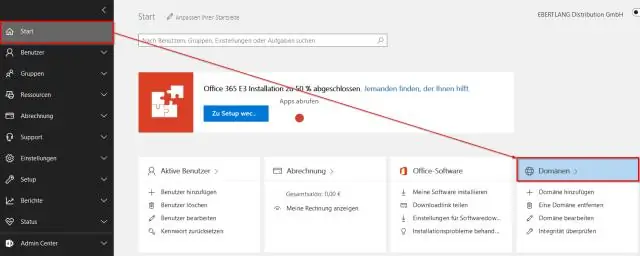

Ajoutez un enregistrement MX pour que le courrier électronique de votre domaine parvienne à Office 365. Pour commencer, accédez à la page de vos domaines sur GoDaddy en utilisant ce lien. Sous Domaines, sélectionnez DNS sous le domaine que vous souhaitez modifier. Sélectionnez Ajouter. Choisissez MX (Mail Exchanger) dans la liste déroulante. Dernière modifié: 2025-01-22 17:01

Exclure un auteur dans le texte Placez votre curseur n'importe où dans la section en surbrillance de votre référence dans votre document. Cliquez sur le bouton « Modifier la citation » dans la barre d'outils Mendeley. Lorsque la fenêtre contextuelle s'ouvre, cliquez sur la référence que vous souhaitez modifier. Le champ auteur sera désormais supprimé de votre citation dans le texte. Dernière modifié: 2025-01-22 17:01

Les premières impressions comptent : l'effet de primauté. L'effet de primauté décrit la tendance des informations que nous apprenons d'abord à être plus pondérées que les informations que nous apprenons plus tard. Une démonstration de l'effet de primauté a été menée par Solomon Asch (1946). Dernière modifié: 2025-01-22 17:01

Modificateurs d'accès aux membres de classe Les composants d'une classe, tels que ses variables d'instance ou ses méthodes, sont appelés les membres d'une classe ou des membres de classe. Un membre de classe est déclaré avec un modificateur d'accès pour spécifier comment il est accessible par les autres classes en Java. Dernière modifié: 2025-01-22 17:01

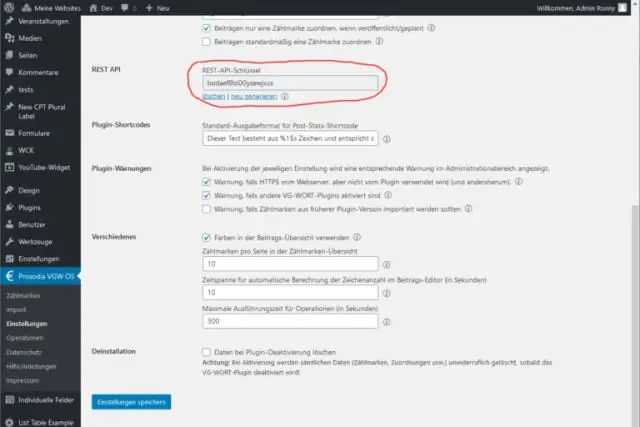

Vous disposez maintenant d'un appel d'API REST qui génère des données dans n'importe quel navigateur Web, Excel ou d'autres applications pouvant effectuer des requêtes Web. Dernière modifié: 2025-01-22 17:01

Remplir une colonne avec une série de nombres Sélectionnez la première cellule de la plage que vous souhaitez remplir. Tapez la valeur de départ de la série. Tapez une valeur dans la cellule suivante pour établir un modèle. Sélectionnez les cellules qui contiennent les valeurs de départ. Faites glisser la poignée de remplissage sur la plage que vous souhaitez remplir. Dernière modifié: 2025-01-22 17:01

Le moteur JSP charge la page JSP à partir du disque et la convertit en contenu de servlet. Le moteur JSP compile la servlet dans une classe exécutable et transmet la requête d'origine à un moteur de servlet. Une partie du serveur Web appelée moteur de servlet charge la classe Servlet et l'exécute. Dernière modifié: 2025-01-22 17:01

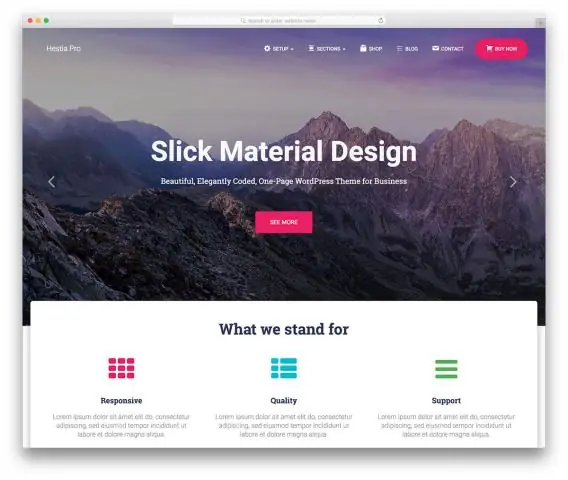

Thème. Un thème dicte l'apparence et le style de votre site Web. Votre thème est composé d'un éventail de choses, telles que les types et les tailles de police, votre palette de couleurs et d'autres domaines qui affectent l'esthétique de votre site. Votre thème aide à refléter votre identité à travers votre site et contribue à améliorer l'expérience de vos clients. Dernière modifié: 2025-01-22 17:01

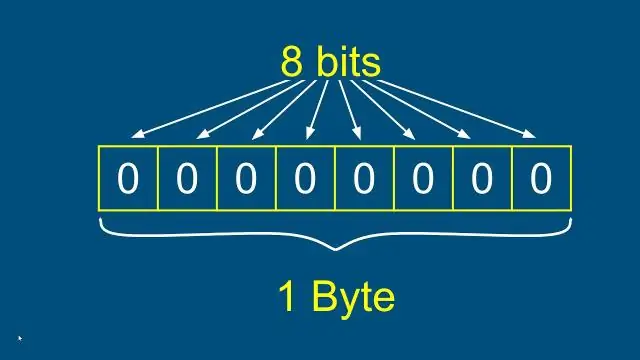

Mars 2015) Un message à un bit est un type de communication qui n'a pas de contenu personnalisé ou spécifié et, en tant que tel, ne transmet qu'un seul bit d'information binaire. Il signale une intention et une pensée, mais ne précise pas ce que c'est. Dernière modifié: 2025-01-22 17:01

Aucune habilitation de sécurité élevée n'est requise pour devenir fantassin de l'armée. Les soldats doivent répondre à une exigence de force « très lourde » et à une exigence de profil physique de 111221. La vision corrigible doit être de 20/20 dans un œil et de 20/100 dans l'autre œil. Discrimination Colorado pour MOS 11B isrouge/vert. Dernière modifié: 2025-01-22 17:01

Comment ajouter du code d'intégration HTML à votre site : Générez le code d'intégration. Mettez en surbrillance le code d'intégration, puis copiez-le dans votre presse-papiers. Dans votre système de gestion de contenu, ouvrez votre visionneuse HTML. Collez l'extrait de code HTML que vous venez de copier dans la fenêtre de votre visionneuse HTML. Vous avez maintenant intégré du contenu sur votre site Web ou votre blog. Dernière modifié: 2025-01-22 17:01

WebScan est une application logicielle conçue pour enregistrer la structure de fichier exacte d'un répertoire désigné sur votre disque dur. Plus tard, vous pouvez réexécuter WebScan pour fournir une comparaison détaillée entre la structure du fichier, telle qu'elle est enregistrée, et la structure du fichier telle qu'elle est lorsque vous réexécutez WebScan. Dernière modifié: 2025-01-22 17:01

Un « effet secondaire » est tout ce qui affecte quelque chose en dehors de la portée de la fonction en cours d'exécution. Les fonctions qui s'exécutent sans effets secondaires sont appelées fonctions « pures » : elles prennent des arguments et renvoient des valeurs. Rien d'autre ne se passe lors de l'exécution de la fonction. Dernière modifié: 2025-01-22 17:01

Étape 1 : créez votre application sur une source de données locale. Étape 2 : écrivez un script ou un document ETL pouvant s'exécuter sur le serveur. Étape 3 : Déployez votre script sur votre serveur Linux ou sur RStudio Connect. Étape 4 : Déployez votre application Shiny sur le serveur Shiny ou sur RStudio Connect. Étape 5 : Configurer l'actualisation automatique des données. Dernière modifié: 2025-01-22 17:01

Ou, vous pouvez désinstaller le programme ASUS Product Register de votre ordinateur en utilisant la fonction Ajout/Suppression de programmes dans le Panneau de configuration de Windows. Lorsque vous trouvez le programme ASUS Product Register Program, cliquez dessus, puis effectuez l'une des opérations suivantes : Windows Vista/7/8 : cliquez sur Désinstaller. Dernière modifié: 2025-01-22 17:01

« Toutes les adresses IP ont une partie réseau et hôte. Adressage sans classe, la partie réseau se termine sur l'un de ces points de séparation dans l'adresse (sur une limite d'octet). L'adressage sans classe utilise un nombre variable de bits pour les parties réseau et hôte de l'adresse.. Dernière modifié: 2025-01-22 17:01

Mise en cache – Avant de renvoyer la réponse du serveur principal au client, le proxy inverse en stocke une copie localement. Lorsque le client (ou n'importe quel client) fait la même demande, le proxy inverse peut lui-même fournir la réponse à partir du cache au lieu de transmettre la demande au serveur principal. Dernière modifié: 2025-06-01 05:06

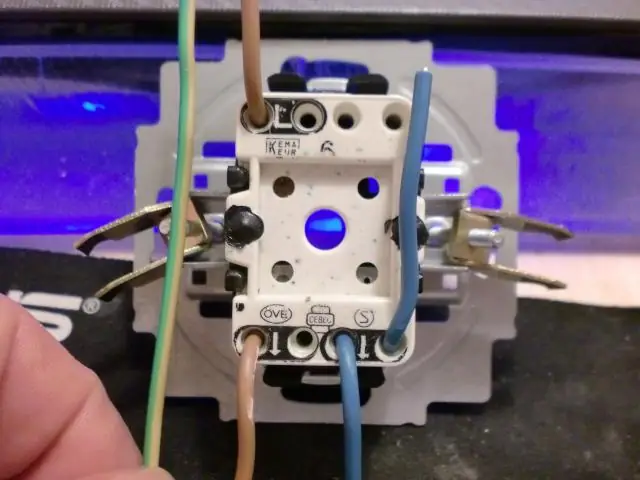

VIDÉO Justement, comment câbler deux interrupteurs et lumières en utilisant la même source d'alimentation ? Étape 1: Coupez l'alimentation du circuit. Étape 2: installez une boîte murale à double interrupteur et faites passer le câble d'alimentation.. Dernière modifié: 2025-01-22 17:01

Vous pouvez simplement utiliser @SuppressWarnings ("non coché") pour supprimer les avertissements non cochés dans Java. En classe. S'il est appliqué au niveau de la classe, toutes les méthodes et tous les membres de cette classe ignoreront le message d'avertissement non vérifié. Dans Méthode. Si elle est appliquée au niveau de la méthode, seule cette méthode ignorera le message d'avertissement non vérifié. Dans la propriété. Dernière modifié: 2025-01-22 17:01

Exemples de synonymes Incroyable : étonnant, surprenant, époustouflant Fertile, fécond, abondant, productif Brave : courageux, vaillant, héroïque Blessé : endommagé, blessé, blessé Cohésif : uni, connecté, soudé Intelligent : brillant, intelligent, intelligent Ruse : vif, Kindle pointu et lisse : enflammer, enflammer, brûler. Dernière modifié: 2025-01-22 17:01

Fonction Do While Loop VBA dans Microsoft Excel. La fonction de boucle Excel Do while est une autre excellente fonction Excel à connaître. La fonction Excel Do While Loop est utilisée pour parcourir un ensemble d'instructions/codes définis alors qu'une condition spécifique est vraie. Dernière modifié: 2025-06-01 05:06

L'argile était le matériau le plus abondant et le sol argileux fournissait aux Sumériens une grande partie du matériel de leur art, notamment leurs poteries, leurs sculptures en terre cuite, leurs tablettes cunéiformes et leurs sceaux cylindriques en argile, utilisés pour marquer en toute sécurité des documents ou des biens. Dernière modifié: 2025-01-22 17:01

Prédicat. Le prédicat est la partie d'une phrase qui comprend le verbe et la phrase verbale. Le prédicat de "Les garçons sont allés au zoo" est "sont allés au zoo". On change la prononciation de ce nom ('PRED-uh-kit') quand on le transforme en verbe ('PRED-uh-kate'). Dernière modifié: 2025-01-22 17:01

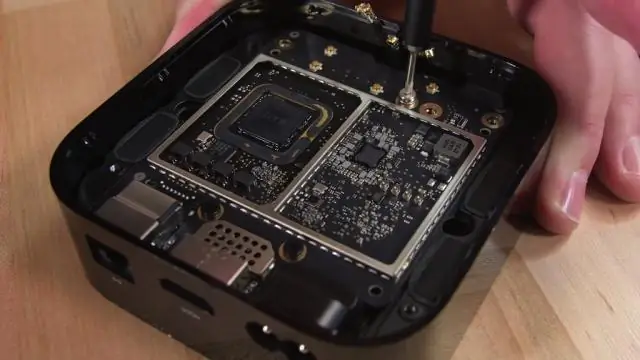

Si vous n'avez pas de téléviseur 4K, vous n'avez pas besoin de la nouvelleApple TV 4K (en tout cas pour le moment). La nouvelle Apple TV fonctionnera également sur les écrans non 4K, mais je recommanderais simplement d'acheter la génération précédente moins chère (149 $ contre 179 $ pour le modèle 4K), à moins que vous n'envisagiez de passer à un téléviseur 4K à l'avenir. Dernière modifié: 2025-01-22 17:01

VMware vSphere® avec Operations Management™ offre la plate-forme de virtualisation la plus fiable avec des améliorations opérationnelles critiques dans la surveillance des performances et la gestion de la capacité. Dernière modifié: 2025-01-22 17:01

Akamai Netsession Client est un logiciel d'application qui utilise un réseau poste à poste pour offrir la vitesse et l'efficacité nécessaires pour télécharger et diffuser le contenu de données/médias sur Internet. Le logiciel gagne en popularité et de nombreux éditeurs de médias l'utilisent pour vous fournir le contenu. Dernière modifié: 2025-01-22 17:01

Procédure À partir d'une invite de commandes, exécutez la commande suivante pour importer le certificat : keytool.exe -import -alias [server] -file [server].der -keystore ram.keystore -storepass ibmram. Tapez yes pour accepter le certificat et appuyez sur Entrée. Vérifiez que le certificat a été ajouté au magasin de clés. Dernière modifié: 2025-01-22 17:01

Une jointure externe est utilisée pour renvoyer des résultats en combinant des lignes de deux tables ou plus. Mais contrairement à une jointure interne, la jointure externe renverra chaque ligne d'une table spécifiée, même si la condition de jointure échoue. Dernière modifié: 2025-01-22 17:01

Le plugin Docker est une implémentation 'Cloud'. Vous devrez modifier la configuration du système Jenkins (Jenkins > Gérer > Configuration du système) et ajouter un nouveau Cloud de type 'Docker'. Configurez l'URL de l'API Docker (ou Swarm autonome) avec les informations d'identification requises. Un bouton de test vous permet de vous connecter avec l'API est bien paramétré. Dernière modifié: 2025-01-22 17:01

Les dix principales questions de sciences sociales Comment pouvons-nous inciter les gens à prendre soin de leur santé ? Comment les sociétés créent-elles des institutions efficaces et résilientes, comme les gouvernements ? Comment l'humanité peut-elle accroître sa sagesse collective ? Comment réduire le « écart de compétences » entre les Noirs et les Blancs en Amérique ?. Dernière modifié: 2025-01-22 17:01

Les serveurs liés vous permettent de vous connecter à d'autres instances de base de données sur le même serveur ou sur une autre machine ou des serveurs distants. Il permet à SQL Server d'exécuter des scripts SQL sur des sources de données OLE DB sur des serveurs distants à l'aide de fournisseurs OLE DB. Dernière modifié: 2025-01-22 17:01

2 réponses le mettent en niveaux de gris (si les boutons activés sont colorés) le rendent plus clair ou mettent une superposition blanche transparente dessus (si les boutons activés sont généralement sombres) le rendent plat (si les boutons d'activation ont une surface de type 3D) ne mettez pas en surbrillance le bouton lorsque vous le survolez (les boutons activés ont ce comportement). Dernière modifié: 2025-01-22 17:01

Une faille de sécurité se produit lorsqu'un intrus obtient un accès non autorisé aux systèmes et données protégés d'une organisation. Les cybercriminels ou les applications malveillantes contournent les mécanismes de sécurité pour atteindre des zones restreintes. Une violation de sécurité est une violation à un stade précoce qui peut entraîner des dommages au système et la perte de données. Dernière modifié: 2025-01-22 17:01