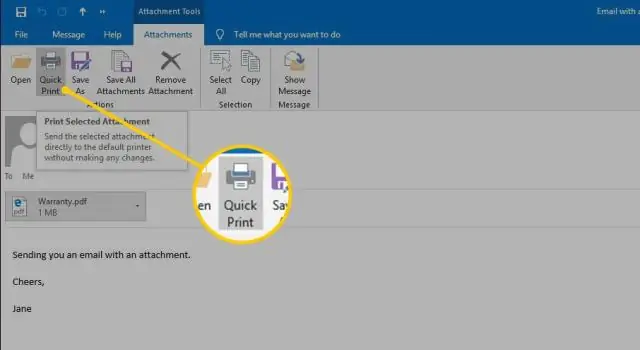

Modifiez la taille de la police avant d'imprimer. Cliquez sur l'option 'Fichier' dans la barre de menu. Cliquez sur "Aperçu avant impression". Cliquez sur la liste déroulante « Taille » qui peut afficher « 100 % » ou « Rétrécir pour s'adapter. » Sélectionnez un choix supérieur à 100 % pour augmenter la taille du texte.Cliquez sur le bouton « Imprimer » pour afficher les résultats sur une copie papier. Dernière modifié: 2025-01-22 17:01

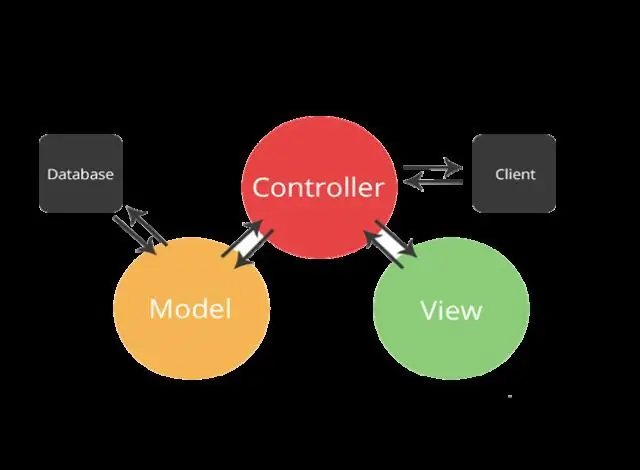

Re: Comment définir la page de démarrage avec zone dans asp.net MVC 4. Cliquez avec le bouton droit sur votre projet dans l'explorateur de solutions. Choisissez Propriétés. Sélectionnez l'onglet Web sur le côté gauche. Dans la section Page de démarrage, définissez la page spécifique que vous souhaitez utiliser par défaut lorsque l'application est lancée. Enregistrez vos modifications. Dernière modifié: 2025-01-22 17:01

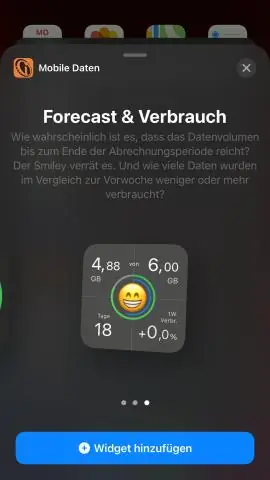

Tile ne nécessite pas d'abonnement Premium pour utiliser ses trackers. Les trackers Tile fonctionnent avec l'application gratuite Tile, vous pouvez donc voir où ils se trouvaient pour la dernière fois et vous pouvez faire sonner votre Tile tant qu'il est à portée Bluetooth. Dernière modifié: 2025-01-22 17:01

Alors que la plupart des professionnels peuvent avoir rencontré ces niveaux de ceinture séquentiels de certification Six Sigma, y compris YellowBelt, Green Belt, Black Belt et Master Black Belt, les détails des programmes de formation et des niveaux de certification sont souvent vagues. Dernière modifié: 2025-06-01 05:06

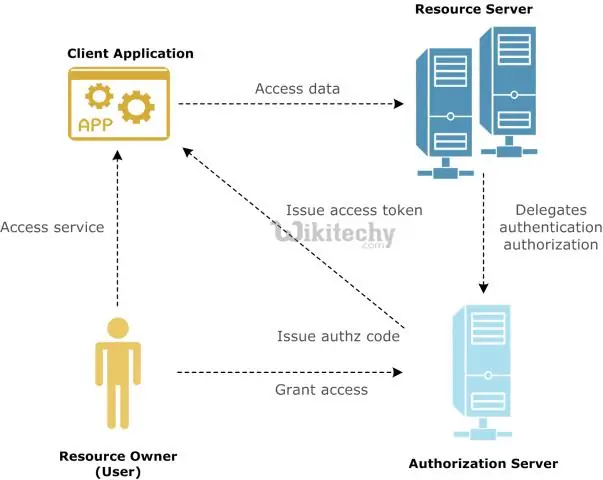

Identité du client. Le client_id est un identifiant public pour les applications. Même s'il est public, il est préférable qu'il ne soit pas devinable par des tiers, donc de nombreuses implémentations utilisent quelque chose comme une chaîne hexadécimale de 32 caractères. Il doit également être unique sur tous les clients gérés par le serveur d'autorisation. Dernière modifié: 2025-01-22 17:01

Télécharger ou envoyer par e-mail a. mobi sur votre iPhone ou iPad. Téléchargez ou enregistrez un fichier.mobi sur votre appareil Android. Sur votre appareil Android, accédez à votre écran d'accueil puis ouvrez votre « Gestionnaire de fichiers » ou « Explorateur de fichiers ». Installez le Kindle pour PC sur votre ordinateur.Téléchargez a. Ouvrez « Paramètres » sur le Kindle. Dernière modifié: 2025-01-22 17:01

Depuis l'interface Web de Jenkins, accédez à Gérer Jenkins > Gérer les plugins et installez le plugin. Accédez à l'écran de configuration de votre tâche. Recherchez Ajouter une étape de génération dans la section Générer et sélectionnez Injecter des variables d'environnement. Définissez la variable d'environnement souhaitée en tant que modèle VARIABLE_NAME=VALUE. Dernière modifié: 2025-06-01 05:06

Voici quelques étapes qui vous aideront à mettre en place une structure de base de Big Data sur laquelle vous pourrez vous appuyer au fur et à mesure de votre croissance. Déterminez vos priorités. Configurez vos systèmes de collecte et de stockage de données. Assurez-vous que votre cybersécurité est solide. Choisissez une approche analytique. Exploitez vos données. Avantages sur toute la ligne. Dernière modifié: 2025-01-22 17:01

Anyview Cast. Anyview Cast utilise votre connexion WiFi pour refléter sans fil le contenu de votre appareil mobile vers votre téléviseur Hisense, vous permettant de partager des photos, de regarder des émissions de télévision, des vidéos, des films et de jouer à des jeux, instantanément. Dernière modifié: 2025-01-22 17:01

Le système de recherche d'informations fait partie intégrante du système de communication. Le terme Recherche d'informations introduit pour la première fois par Calvin Mooers en 1951. Définition: La recherche d'informations est l'activité consistant à obtenir des ressources d'information pertinentes pour un besoin d'information à partir d'une collection de ressources d'information. Dernière modifié: 2025-01-22 17:01

Tout d'abord, insérez la clé de fonctionnement et tournez-la ¼-tournez dans le sens des aiguilles d'une montre. Ensuite, insérez et retirez l'outil d'apprentissage SmartKey. Poursuivez en retirant la clé fonctionnelle, en insérant une nouvelle clé et en la tournant ½-tournez dans le sens inverse des aiguilles d'une montre. Votre serrure est alors ressaisie avec succès. Dernière modifié: 2025-06-01 05:06

Créez un programme d'événements en 5 étapes simples Créez un nouveau compte Canva pour commencer à concevoir votre propre programme d'événements. Choisissez parmi notre bibliothèque de modèles magnifiquement conçus. Téléchargez vos propres photos ou choisissez parmi plus d'un million d'images de stock. Corrigez vos images, ajoutez des filtres époustouflants et modifiez le texte. Sauvegarder et partager. Dernière modifié: 2025-01-22 17:01

Les gens choisissent généralement le génie logiciel comme carrière pour une ou plusieurs des raisons suivantes : Ils aiment créer des choses et le processus de création d'applications logicielles leur permet de s'exprimer de manière créative. 3. Ils aiment travailler avec d'autres ingénieurs brillants et motivés qui partagent leur passion. Dernière modifié: 2025-01-22 17:01

MIcrosoft retire le chemin de certification MCSA:O365. Les examens Office 365 (70-346 : Gestion des identités et des exigences Office 365 et 70-347 : Activation des services Office 365) ont été retirés le 30 avril 2019. Dernière modifié: 2025-01-22 17:01

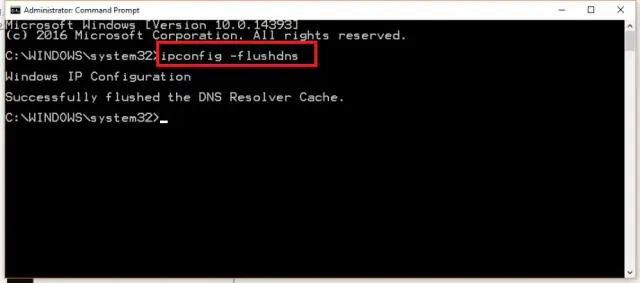

Rinçage DNS : ce qu'il fait et comment le faire Étant donné que l'effacement du cache DNS supprime toutes les entrées, il supprime également tous les enregistrements invalides et force votre ordinateur à repeupler ces adresses la prochaine fois que vous essayez d'accéder à ces sites Web. Ces nouvelles adresses sont extraites du serveur DNS que votre réseau est configuré pour utiliser. Dernière modifié: 2025-01-22 17:01

Présentation de la fonction RANK() de SQL Server La fonction RANK() est une fonction de fenêtre qui attribue un rang à chaque ligne dans une partition d'un jeu de résultats. Les lignes d'une partition qui ont les mêmes valeurs recevront le même rang. Le rang de la première ligne dans une partition est un. Dernière modifié: 2025-01-22 17:01

Réglage des accoudoirs Le Freedom a des accoudoirs rembourrés de gel. Pour les régler, placez vos bras sur les accoudoirs pour commencer. Pour les déplacer vers le haut, tirez doucement sur le devant des accoudoirs et ils glisseront vers le haut. Une fois libérés, ils se verrouillent en place. Dernière modifié: 2025-01-22 17:01

PARTITION PAR plusieurs colonnes. La clause PARTITION BY peut être utilisée pour répartir les moyennes des fenêtres en plusieurs points de données (colonnes). Par exemple, vous pouvez calculer la moyenne des buts marqués par saison et par pays, ou par année civile (tiré de la colonne date). Dernière modifié: 2025-01-22 17:01

La mémoire dans la JVM est divisée en cinq parties différentes, à savoir&moins; Zone de méthode&moins; La zone méthode stocke le code de la classe : code des variables et des méthodes. Tas &moins; Les objets Java sont créés dans cette zone. Pile Java&moins; Lors de l'exécution des méthodes, les résultats sont stockés dans la mémoire de la pile. Dernière modifié: 2025-01-22 17:01

Réparez le haut-parleur de votre iPhone Si le haut-parleur de votre iPhone est cassé, la bonne nouvelle est qu'Apple remplace les haut-parleurs de l'iPhone à la fois au Genius Bar et via son service de réparation par courrier sur son site Web d'assistance. Dernière modifié: 2025-01-22 17:01

Outils DAST OWASP ZAP - Un outil DAST gratuit et open source complet qui comprend à la fois une analyse automatisée des vulnérabilités et des outils pour assister les tests manuels d'experts sur les applications Web. Arachni - Arachni est un scanner pris en charge commercialement, mais il est gratuit pour la plupart des cas d'utilisation, y compris la numérisation de projets open source. Dernière modifié: 2025-01-22 17:01

Pour ce cours, une innovation informatique est une innovation qui inclut un ordinateur ou un programme comme partie intégrante de sa fonction. L'innovation informatique sélectionnée doit répondre à toutes les exigences de la tâche Explore - Impact of Computing Innovation dans le cours AP Computer Science Principles and Exam Description (. Dernière modifié: 2025-01-22 17:01

Dans les ordinateurs, un dossier est l'emplacement virtuel des applications, documents, données ou autres sous-dossiers. Les dossiers aident à stocker et à organiser les fichiers et les données sur l'ordinateur. Le terme est le plus couramment utilisé avec les systèmes d'exploitation d'interface utilisateur graphique. Dernière modifié: 2025-06-01 05:06

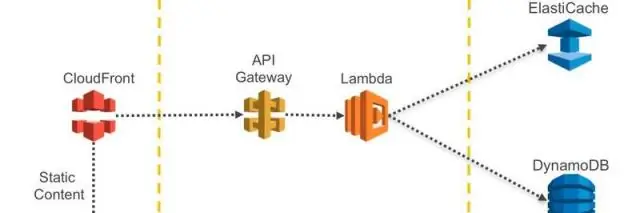

Les microservices sont développés et déployés en tant que conteneurs indépendamment les uns des autres. Cela signifie qu'une équipe de développement peut développer et déployer un certain microservice sans affecter les autres sous-systèmes. Chaque microservice possède sa propre base de données, ce qui lui permet d'être totalement découplé des autres microservices. Dernière modifié: 2025-01-22 17:01

Le milieu non guidé transporte des ondes électromagnétiques sans utiliser de conducteur physique. Ce type de communication est souvent appelé communication sans fil. Les signaux sont normalement diffusés dans l'espace libre et sont donc disponibles pour toute personne disposant d'un appareil capable de les recevoir. Dernière modifié: 2025-01-22 17:01

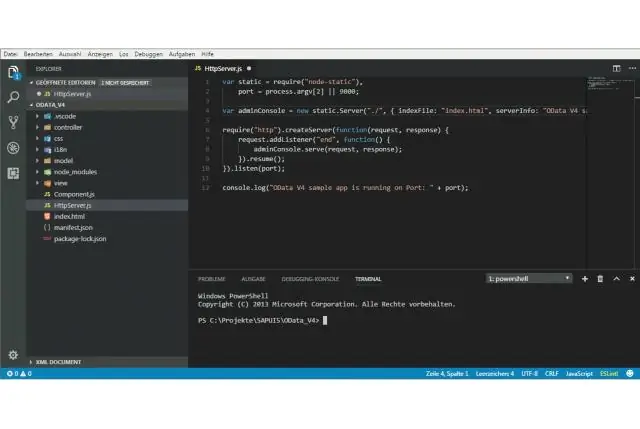

Caractéristiques Éditeur de code. Comme tout autre IDE, il comprend un éditeur de code qui prend en charge la coloration syntaxique et la complétion du code à l'aide d'IntelliSense pour les variables, les fonctions, les méthodes, les boucles et les requêtes LINQ. Débogueur. Designer. D'autres outils. Extensibilité. Produits précédents. Communauté. Professionnel. Dernière modifié: 2025-01-22 17:01

Scala 2.10 a introduit une nouvelle fonctionnalité appelée classes implicites. Une classe implicite est une classe marquée avec le mot clé implicite. Ce mot-clé rend le constructeur principal de la classe disponible pour les conversions implicites lorsque la classe est dans la portée. Des classes implicites ont été proposées dans SIP-13. Dernière modifié: 2025-01-22 17:01

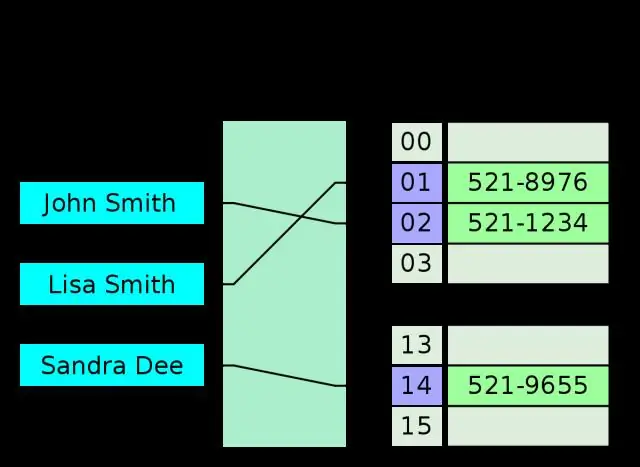

Le regroupement dans une table de hachage fait référence au degré auquel les éléments ont tendance à « regrouper » et est généralement influencé à la fois par la fonction de hachage utilisée et par l'ensemble de données inséré. Vous voulez éviter un degré élevé de clustering, car cela a tendance à augmenter la probabilité de collisions de hachage au fil du temps. Dernière modifié: 2025-01-22 17:01

Pour lire jio tv sur l'ordinateur, vous devez télécharger et installer un émulateur Android appelé Bluestacks ou vous pouvez installer n'importe quel autre émulateur Android. Une fois téléchargé, suivez les instructions à l'écran pour installer Bluestacks. Une fois installé, vous devez vous connecter à l'aide de votre identifiant Gmail et de votre mot de passe pour accéder au Play Store. Dernière modifié: 2025-01-22 17:01

Allez dans Menu > Paramètres et faites défiler jusqu'à la liste des applications installées. Appuyez sur Facebook, puis sélectionnez PushNotifications. Basculez le curseur à côté de Messages pour l'activer (il doit être réglé sur ON). Dernière modifié: 2025-01-22 17:01

Il existe deux types numériques dans JSON Schema : entier et nombre. Ils partagent les mêmes mots-clés de validation. JSON n'a pas de moyen standard de représenter des nombres complexes, il n'y a donc aucun moyen de les tester dans JSON Schema. Dernière modifié: 2025-01-22 17:01

L'environnement administratif de sécurité renforcée de Microsoft (ESAE) est une architecture de référence de forêt bastion sécurisée conçue pour gérer l'infrastructure Active Directory (AD). Dernière modifié: 2025-01-22 17:01

En 1962, Philips invente le support CompactCassette pour le stockage audio, le présente en Europe le 30 août 1963 au Salon de la radio de Berlin, et aux États-Unis (sous la marque Norelco) en novembre 1964, sous le nom de marque Compact Cassette. L'équipe de Philips était dirigée par Lou Ottens à Hasselt, Belgique. Dernière modifié: 2025-01-22 17:01

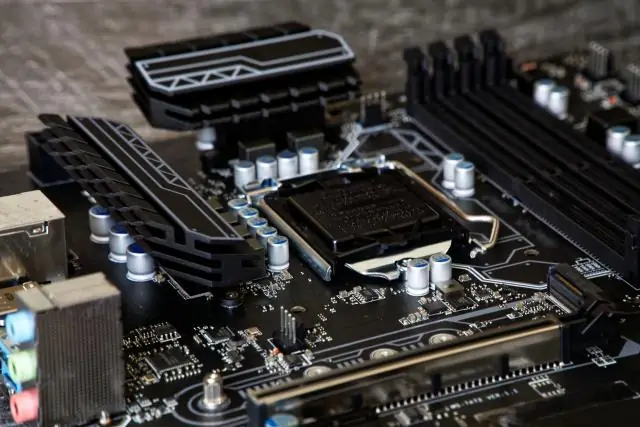

Remplacement d'une carte mère Débranchez tous les câbles et retirez toutes les cartes d'extension de la carte mère actuelle. Retirez les vis qui fixent l'ancienne carte mère et retirez la carte mère. Si vous réutilisez le CPU et/ou la mémoire, retirez-les de l'ancienne carte mère et installez-les sur la nouvelle. Dernière modifié: 2025-01-22 17:01

En un mot, WebRequest-dans son implémentation spécifique à HTTP, HttpWebRequest-représente la manière originale de consommer des requêtes HTTP dans. Net Framework. WebClient fournit un wrapper simple mais limité autour de HttpWebRequest. Et HttpClient est la nouvelle façon améliorée de faire des requêtes et des publications HTTP, arrivée avec. Dernière modifié: 2025-01-22 17:01

Nous vous recommandons toujours d'acheter des boîtiers avec un minimum de 3 ventilateurs (ou au moins des emplacements pour les ajouter vous-même) pour les systèmes de jeu, sans compter les ventilateurs d'alimentation, de CPU et de GPU. Je sais que nous disons cela à propos de beaucoup de choses (en particulier les alimentations), mais vous ne voulez vraiment pas lésiner sur le refroidissement. Dernière modifié: 2025-01-22 17:01

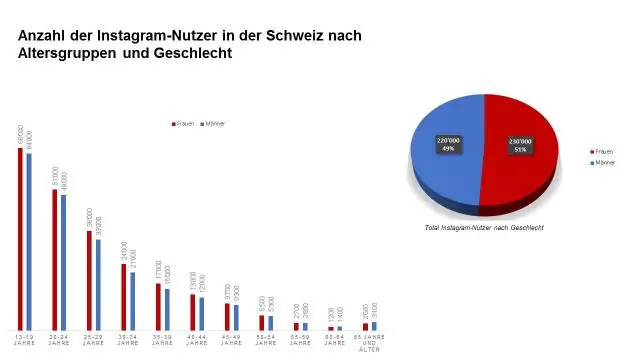

Il est prévu que le nombre d'utilisateurs d'Instagram aux États-Unis atteindra 125,5 millions d'utilisateurs actifs d'ici 2023. Le réseau a dépassé le milliard d'utilisateurs actifs mensuels en juin 2018. Dernière modifié: 2025-01-22 17:01

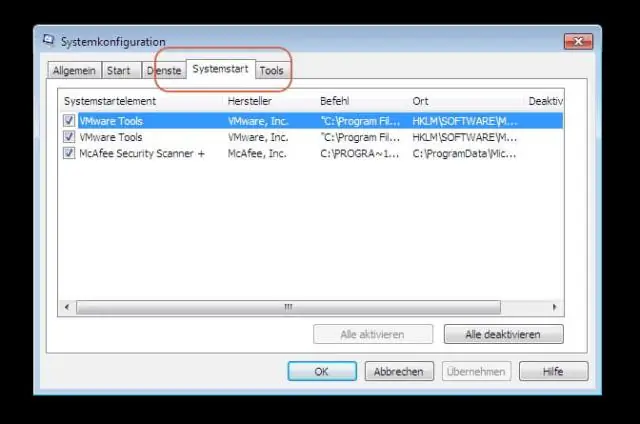

Utilitaire de configuration système (Windows 7) Appuyez sur Win-r. Dans le champ « Ouvrir : », tapez msconfig et appuyez sur Entrée. Cliquez sur l'onglet Démarrage. Décochez les éléments que vous ne souhaitez pas lancer au démarrage. Remarque : lorsque vous avez terminé vos sélections, cliquez sur OK. Dans la boîte qui apparaît, cliquez sur Redémarrer pour redémarrer votre ordinateur. Dernière modifié: 2025-01-22 17:01

Sally a rencontré Poséidon sur la plage de Montauk un été et est tombée amoureuse. Elle a épousé Gabe plus tard, principalement parce que Gabe est malodorant et que sa puanteur protégerait Percy des monstres. Vous voyez, Sally a toujours su ce que signifierait être un demi-dieu pour Percy. Dernière modifié: 2025-01-22 17:01

L'architecture du service de passerelle d'authentification (AGS) prend en charge les exigences de diverses applications en mappant les informations d'identification présentées par l'utilisateur, telles qu'un certificat sur une carte à puce, à un format adapté à l'application ou au service. L'authentification par courtier permet une méthode d'authentification plus sécurisée et standard. Dernière modifié: 2025-01-22 17:01