L'une des principales raisons pour lesquelles vous devez investir dans un système de BI efficace est qu'un tel système peut améliorer l'efficacité au sein de votre organisation et, par conséquent, augmenter la productivité. Vous pouvez utiliser la Business Intelligence pour partager des informations entre différents départements de votre organisation. Dernière modifié: 2025-01-22 17:01

Vitesse : Java est plus rapide que Python Java est 25 fois plus rapide que Python. En termes de concurrence, Java bat Python. Javais le meilleur choix pour créer des applications d'apprentissage machine volumineuses et complexes en raison de ses excellentes applications de mise à l'échelle. Dernière modifié: 2025-01-22 17:01

Il existe deux types de modificateurs en Java : les modificateurs d'accès et les modificateurs de non-accès. Les modificateurs d'accès en Java spécifient l'accessibilité ou la portée d'un champ, d'une méthode, d'un constructeur ou d'une classe. Nous pouvons modifier le niveau d'accès des champs, des constructeurs, des méthodes et de la classe en appliquant le modificateur d'accès dessus. Dernière modifié: 2025-06-01 05:06

Tout comme leurs homologues de fonction, les déclarations de classe JavaScript sont hissées. Cependant, ils restent non initialisés jusqu'à l'évaluation. Cela signifie effectivement que vous devez déclarer une classe avant de pouvoir l'utiliser. Dernière modifié: 2025-01-22 17:01

Le clustering hiérarchique ne peut pas bien gérer le Big Data, mais le clustering K Means le peut. En effet, la complexité temporelle de K Means est linéaire, c'est-à-dire O(n), tandis que celle du clustering hiérarchique est quadratique, c'est-à-dire O(n2). Dernière modifié: 2025-01-22 17:01

Entrez configure terminal pour accéder au mode de configuration globale. Écrivez le config-registre 0x2102. Entrez end, puis entrez la commande d'effacement d'écriture pour supprimer la configuration de démarrage actuelle sur le routeur. Dernière modifié: 2025-01-22 17:01

Les licences 3D Studio Max sont vendues au prix de 1 545 $/an ou 195 $/mois en abonnement continu. C'est le prix du studio qui, pour de nombreux solopreneurs et petits studios, est un peu difficile à avaler. Les licences 3DS Studio Max et Maya Indie sont disponibles pour 250 $/an, par licence. C'est-à-dire; les deux coûteraient 500 $. Dernière modifié: 2025-01-22 17:01

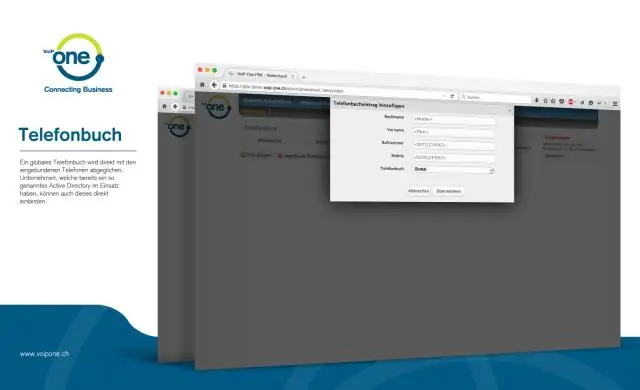

Appelez pour commander un annuaire téléphonique. Dex Media fournit un annuaire gratuit aux abonnés des lignes fixes avec Verizon, FairPoint et Frontier. Vous pouvez en commander un en les appelant au 1-800-888-8448. Lorsque disponible, assurez-vous d'indiquer si vous voulez la version anglaise ou espagnole. Dernière modifié: 2025-01-22 17:01

Octets courts : un paquet ping peut également être malformé pour effectuer une attaque par déni de service en envoyant des paquets ping continus à l'adresse IP cible. Un ping continu provoquera un débordement de la mémoire tampon sur le système cible et provoquera le plantage du système cible. Mais, la commande ping peut également être utilisée à d'autres fins. Dernière modifié: 2025-01-22 17:01

Que faire lorsque vous renversez sur votre MacBook Débranchez immédiatement votre appareil. Éteignez l'ordinateur portable. Avec l'écran toujours ouvert, retournez l'ordinateur portable. Retirez la batterie. Avec l'ordinateur à l'envers, tamponnez doucement la zone avec une serviette en papier. Dernière modifié: 2025-01-22 17:01

Trois blocs catch interceptent les exceptions et les gèrent en affichant les résultats sur la console. Le Common Language Runtime (CLR) intercepte les exceptions non gérées par les blocs catch. Dernière modifié: 2025-01-22 17:01

VIDÉO Par la suite, on peut aussi se demander, comment réinitialiser ma Barbie Dream House ? À réinitialiser Bonjour Maison de rêve aux réglages d'usine, appuyez et maintenez les bouton de conversation et appuyez sur la réinitialisation interrupteur avec un trombone.. Dernière modifié: 2025-01-22 17:01

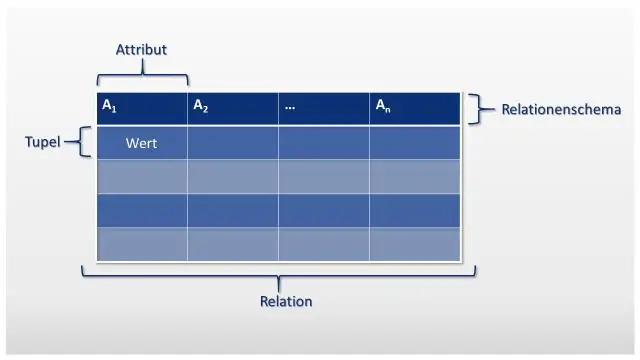

Une base de données relationnelle est un ensemble de tables formellement décrites à partir desquelles les données peuvent être consultées ou réassemblées de différentes manières sans avoir à réorganiser les tables de la base de données. L'interface utilisateur et de programmation d'application (API) standard d'une base de données relationnelle est le langage de requête structuré (SQL). Dernière modifié: 2025-01-22 17:01

Allumez et configurez votre iPod touch Appuyez sur le bouton Marche/Veille et maintenez-le enfoncé jusqu'à ce que le logo Apple apparaisse. Si l'iPod touch ne s'allume pas, vous devrez peut-être recharger la batterie. Effectuez l'une des opérations suivantes : appuyez sur Configurer manuellement, puis suivez les instructions de configuration à l'écran. Dernière modifié: 2025-01-22 17:01

Temps de course exponentiel. L'ensemble des problèmes qui peuvent être résolus par des algorithmes à temps exponentiel, mais pour lesquels aucun algorithme à temps polynomial n'est connu. Un algorithme est dit à temps exponentiel, si T(n) est majoré par 2poly(n), où poly(n) est un polynôme dans n. Dernière modifié: 2025-01-22 17:01

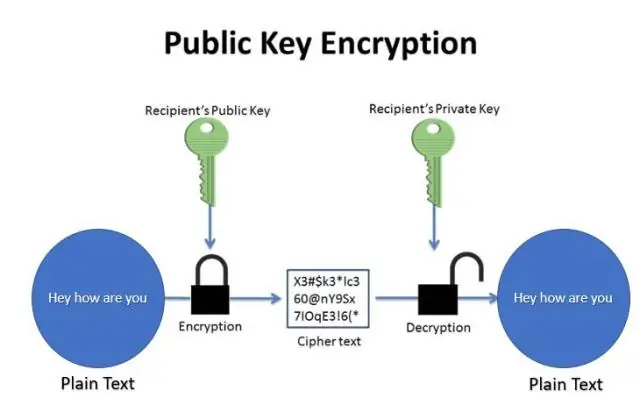

L'expéditeur écrit un message en texte clair et le crypte à l'aide d'une clé secrète. Le message crypté est envoyé au destinataire, qui est capable de décrypter le message en utilisant la même clé secrète. Comment fonctionne le chiffrement à clé asymétrique ? L'expéditeur écrit un message et le crypte avec une clé publique. Dernière modifié: 2025-01-22 17:01

Meilleurs modèles PowerPoint Galerie Invictus Modèle PowerPoint. Modèle PowerPoint de affaires légères. Modèle PowerPoint d'idée d'ampoule. Table des matières Diapositives pour PowerPoint. Modèle PowerPoint de mission et vision. Modèle PowerPoint d'étude de cas commercial. 30 60 90 jours Plan Modèles des présentations PowerPoint. Dernière modifié: 2025-01-22 17:01

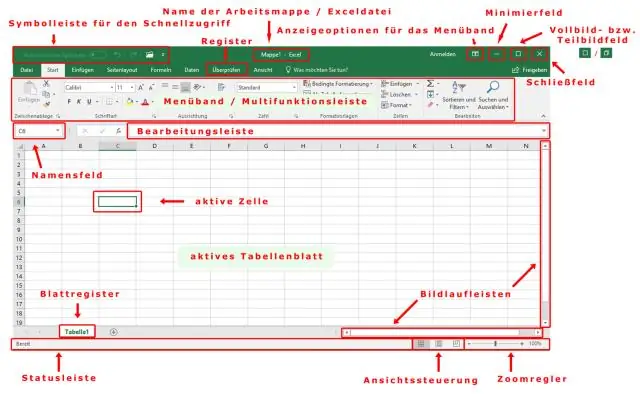

Lorsque vous ouvrez Word, Excel ou PowerPoint, les barres d'outils Standard et Mise en forme sont activées par défaut. La barre d'outils Standard est située juste en dessous de la barre de menus. Il contient des boutons représentant des commandes telles que Nouveau, Ouvrir, Enregistrer et Imprimer. La barre d'outils de mise en forme est située par défaut à côté de la barre d'outils Standard. Dernière modifié: 2025-01-22 17:01

Pour ce faire, allez dans les paramètres de Windows Phone. Allez à propos, puis faites défiler vers le bas et appuyez sur « réinitialiser votre téléphone » et confirmez l'avertissement. Cela effacera votre téléphone. Avertissement : Faire une réinitialisation d'usine efface TOUT de votre téléphone. Dernière modifié: 2025-01-22 17:01

Avec le threading, la concurrence est obtenue à l'aide de plusieurs threads, mais en raison du GIL, un seul thread peut être exécuté à la fois. En multitraitement, le processus d'origine est un processus divisé en plusieurs processus enfants contournant le GIL. Chaque processus enfant aura une copie de la mémoire entière du programme. Dernière modifié: 2025-01-22 17:01

Les téléphones portables sont le moyen idéal pour rester connecté avec les autres et fournir à l'utilisateur un sentiment de sécurité. En cas d'urgence, avoir un téléphone cellulaire peut permettre à l'aide de vous joindre rapidement et pourrait éventuellement sauver des vies. Cependant, l'importance des téléphones portables va bien au-delà de la sécurité personnelle. Dernière modifié: 2025-01-22 17:01

Quel que soit celui que vous préférez, vous pouvez facilement l'ajouter au Family Hub. Appuyez simplement sur l'icône Applications pour voir toutes les applications disponibles du Hub. Ensuite, touchez et maintenez l'application que vous souhaitez ajouter à l'écran d'accueil. Un menu contextuel apparaîtra; vous pouvez soit appuyer sur Ajouter à l'accueil pour créer une icône d'application, soit appuyer sur Ajouter un widget. Dernière modifié: 2025-01-22 17:01

Beaucoup ne sont peut-être pas complètement éloignés, mais certains des drones haut de gamme sont équipés d'une technologie de reconnaissance faciale avancée. Avec cette technologie, un drone peut faire des choses intéressantes comme vous suivre, orbiter autour de vous ou même se concentrer sur votre sourire pour capturer un excellent selfie avec la caméra embarquée. Dernière modifié: 2025-01-22 17:01

Dans la console AWS, accédez à Services > SNS > Abonnements > Créer des abonnements. Dans le champ Topic ARN, saisissez la valeur ARN de la rubrique SNS que vous avez créée. Sélectionnez le protocole comme Amazon SQS. Dans le champ Endpoint, saisissez la valeur ARN de la file d'attente SQS et créez un abonnement. Dernière modifié: 2025-01-22 17:01

Comme tout compte de messagerie, il peut parfois rencontrer des problèmes pour envoyer des messages. Une erreur de destinataire non valide signifie que votre message n'a pas pu être remis avec succès. Selon le type de message que vous envoyiez, cela pourrait signifier que l'une des nombreuses choses s'est mal passée. Dernière modifié: 2025-01-22 17:01

Voici quelques traitements naturels que vous pouvez essayer pour lutter contre les termites : Nématodes. Les nématodes sont des vers parasites qui aiment grignoter les termites. Le vinaigre. Le vinaigre est le matériau miracle pour votre maison. Borates. Huile d'oranger. Carton humide. Lumière du soleil. Barrière de périmètre. Prendre des mesures préventives. Dernière modifié: 2025-01-22 17:01

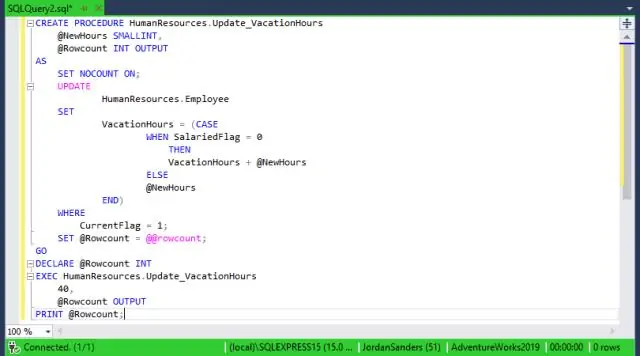

SQL Between Syntaxe SELECT Colonne(s) FROM nom_table WHERE colonne BETWEEN valeur1 AND valeur2; En utilisant la syntaxe mentionnée ci-dessus, nous pouvons définir des valeurs dans le cadre de l'opérateur BETWEEN. De plus, la syntaxe mentionnée ci-dessus reste la même pour une utilisation avec une valeur numérique, une valeur de texte et une valeur de date. Dernière modifié: 2025-01-22 17:01

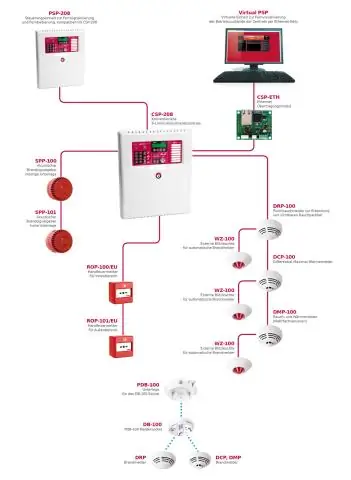

Un module de contrôle est le côté sortie. Il active des dispositifs d'avertissement comme une cloche ou un klaxon stroboscopique. Il peut également activer des relais connectés à des ferme-portes automatiques, des commandes d'ascenseur, des systèmes d'extinction d'incendie, des éjecteurs de fumée, etc. Que signifie l'alarme 3, l'alarme 2, etc. Dernière modifié: 2025-01-22 17:01

Le conn, également orthographié cun, conne, cond, conde et cund, est l'acte de contrôler les mouvements d'un navire en mer. Dernière modifié: 2025-06-01 05:06

Démarrage de l'application Créez un projet d'API Web ASP.NET. Dans Visual Studio, sélectionnez le menu 'Fichier' -> 'Nouveau projet'. Configurez le projet d'API Web pour utiliser l'IIS local. Dans la fenêtre « Explorateur de solutions », faites un clic droit sur le projet « webDemo » et cliquez sur l'élément de menu « Propriétés ». Dernière modifié: 2025-01-22 17:01

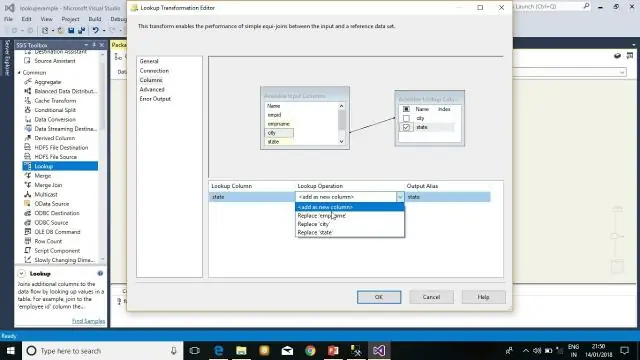

La transformation d'échantillonnage de lignes dans SSIS fournit une option pour spécifier le nombre de lignes que vous souhaitez récupérer à partir de la source de données. La transformation d'échantillonnage de lignes dans SSIS prendra toutes les données d'une source et extrait de manière aléatoire le nombre de lignes sélectionné. Dernière modifié: 2025-01-22 17:01

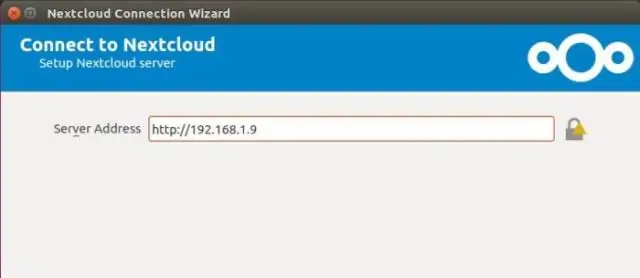

Le stockage cloud DIY est généralement un logiciel client-serveur, open source ou payant, qui vous aide à configurer et à maintenir votre propre cloud. Vous pouvez configurer des solutions de stockage cloud DIY sur des périphériques de stockage connectés au réseau ou utiliser les options proposées par nos meilleurs fournisseurs d'hébergement Web. Dernière modifié: 2025-01-22 17:01

Comment bloquer les appels indésirables entrants sur les téléphones résidentiels Verizon Composez « * 60 » sur votre téléphone fixe (« 1160 » si vous utilisez un téléphone à cadran). Composez le numéro de téléphone que vous souhaitez bloquer lorsque le service automatisé vous demande de saisir le numéro. Confirmez que le numéro entré est correct. Dernière modifié: 2025-01-22 17:01

La création de jetons personnalisés permet à toute entreprise d'émettre sa propre monnaie numérique de marque sur la blockchain pour payer les biens et services dans le cadre de son projet. Dernière modifié: 2025-01-22 17:01

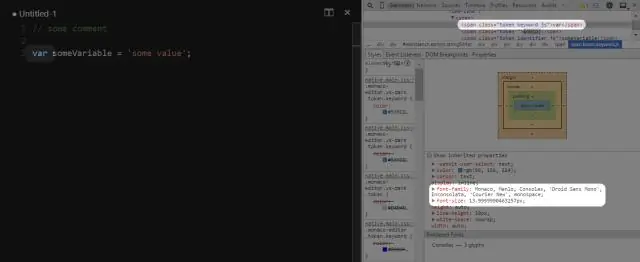

La méthode la plus courante consiste à utiliser des sélecteurs pour reconnaître les éléments à l'écran. Les sélecteurs utilisent les attributs des objets de l'interface utilisateur comme points de référence. Le sélecteur est au format XML. UIPath Studio utilise des sélecteurs. Dernière modifié: 2025-01-22 17:01

Examen des 11 meilleures lames d'outils oscillantes Fein 63502152290 Lame oscillante universelle. Lames multi-outils oscillantes Rockwell RW8981K Sonicrafter. Lames multi-outils oscillantes à coupe circulaire segmentée de 5 pièces. Lames de scie multi-outils oscillantes à patin de ponçage ZFE. Dremel MM501 Lame à coulis au carbure Multi-Max de 1/16 po. Dernière modifié: 2025-01-22 17:01

L'application Spring est un service de musique et un tracker d'exercice. Le printemps utilise la musique et le rythme pour que les coureurs aillent plus vite et plus loin - avec moins d'effort. Que vous fassiez vos premiers kilomètres ou que vous couriez des marathons, les listes de lecture de Spring s'adressent à tous les coureurs qui cherchent à améliorer leur cadence, leur forme et leurs performances. Dernière modifié: 2025-01-22 17:01

Algorithmes de tri Algorithme Structure des données Complexité temporelle : Meilleur Tri rapide Tableau O(n log(n)) Tri par fusion Tableau O(n log(n)) Tri par tas Tableau O(n log(n)) Tri en douceur Tableau O(n). Dernière modifié: 2025-01-22 17:01

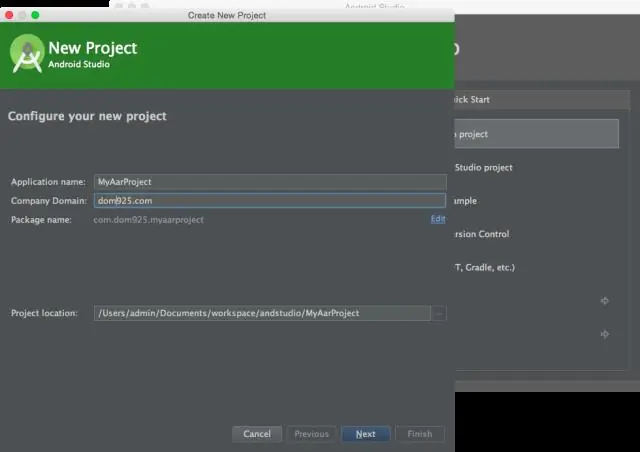

Aar quand il est construit. Il apparaîtra dans le répertoire build/outputs/aar/ du répertoire de votre module. Vous pouvez choisir le type « Bibliothèque Android » dans Fichier > Nouveau module pour créer une nouvelle bibliothèque Android. Dernière modifié: 2025-06-01 05:06

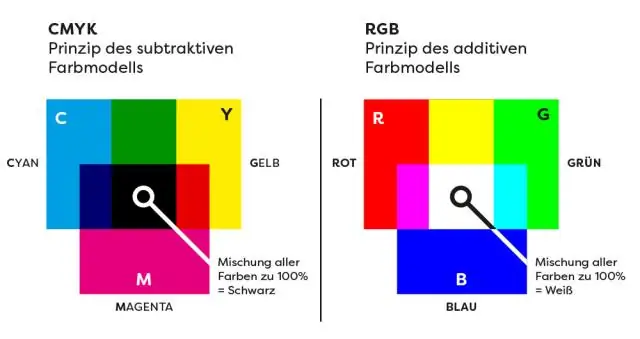

RVB (qui a des valeurs comprises entre 0 et 255 pour le rouge, le vert et le bleu) HEX (les mêmes valeurs pour le rouge, le vert et le bleu, sauf en nombres hexadécimaux) CMJN (valeurs comprises entre 0 et 255 pour le cyan, le magenta, le jaune et le noir) HSB ( qui signifie teinte, saturation et luminosité). Dernière modifié: 2025-01-22 17:01