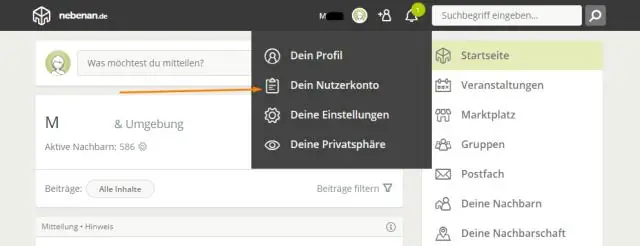

Cliquez sur la flèche vers le bas à côté de votre photo de profil dans le coin supérieur droit de la page. Sélectionnez Paramètres. Cliquez sur CONFIDENTIALITÉ. Sous Afficher l'adresse dans mon quartier en tant que, choisissez l'option qui affiche uniquement votre nom de rue sans le numéro de rue. Dernière modifié: 2025-01-22 17:01

La première utilisation du mot « ordinateur » La première utilisation du mot « ordinateur » a été enregistrée en 1613, faisant référence à une personne qui a effectué des calculs, ou des calculs, et le mot a continué avec le même sens jusqu'au milieu du 20e siècle. Dernière modifié: 2025-01-22 17:01

Un mauvais argument est un argument dans lequel les prémisses ne donnent pas de bonnes raisons d'accepter la conclusion. La conclusion peut être vraie, mais les raisons ne donnent pas de bonnes raisons de l'accepter. Dernière modifié: 2025-01-22 17:01

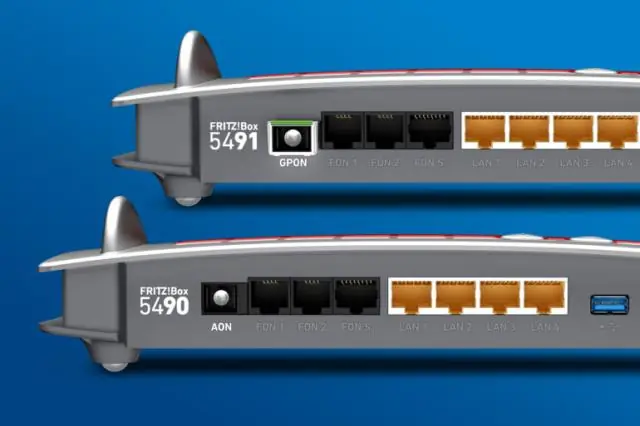

LTE signifie Long Term Evolution et est une norme à large bande sans fil 4G (lire : 4e génération). C'est le réseau sans fil le plus rapide pour les smartphones et les appareils mobiles. Le LTE offre une bande passante plus élevée, ce qui signifie des vitesses de connexion plus élevées et une meilleure technologie sous-jacente pour les appels vocaux (VoIP) et le streaming multimédia. Dernière modifié: 2025-01-22 17:01

Une notification MMS est utilisée lorsque vous avez un contenu de message MMS pré-emballé résidant sur un serveur Web existant et que vous souhaitez simplement utiliser NowSMS pour envoyer une notification MMS pour dire à un client compatible MMS de récupérer le contenu. Dernière modifié: 2025-01-22 17:01

Une clause de jointure SQL - correspondant à une opération de jointure en algèbre relationnelle - combine des colonnes d'une ou plusieurs tables dans une base de données relationnelle. Il crée un ensemble qui peut être enregistré sous forme de table ou utilisé tel quel. Une JOINTURE est un moyen de combiner des colonnes d'une (auto-jointure) ou de plusieurs tables en utilisant des valeurs communes à chacune. Dernière modifié: 2025-01-22 17:01

L'en-tête doit être une version brève du titre de votre article, ne dépassant pas 50 caractères (espaces compris). L'étiquette « En-tête : » qui précède l'en-tête sur la page de titre n'est pas incluse dans le nombre de 50 caractères, car elle ne fait pas partie du titre de votre article. Dernière modifié: 2025-01-22 17:01

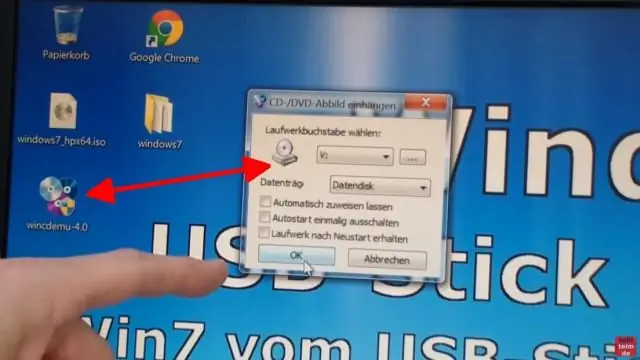

Les lecteurs de DVD-ROM peuvent lire les disques CD-DA, CD-ROM et CD-R/RW, mais ils lisent également les disques DVD-Vidéo, DVD-ROM et (parfois) DVD-Audio. Dernière modifié: 2025-01-22 17:01

L'architecture à un niveau consiste à mettre tous les composants requis pour une application logicielle ou une technologie sur un seul serveur ou une seule plate-forme. Architecture à 1 niveau. Fondamentalement, une architecture à un niveau conserve tous les éléments d'une application, y compris l'interface, le middleware et les données back-end, en un seul endroit. Dernière modifié: 2025-01-22 17:01

Il est facile d'utiliser SSMS pour vérifier la taille actuelle de tempdb. Si vous faites un clic droit sur tempdb et sélectionnez Propriétés, l'écran suivant s'ouvrira. La page des propriétés de la base de données tempdb affichera la taille actuelle de tempdb comme 4,6 Go pour chacun des deux fichiers de données et 2 Go pour le fichier journal. Si vous interrogez DMV sys. Dernière modifié: 2025-01-22 17:01

Les meilleurs ordinateurs portables professionnels Lenovo ThinkPad X1 Carbon (7e génération) Meilleur ordinateur portable professionnel dans l'ensemble. Libellule d'élite HP. Le meilleur ordinateur portable professionnel. Apple MacBook Pro (16 pouces, 2019) Le meilleur ordinateur portable Apple pour les entreprises. Microsoft Surface Pro 7. Lenovo ThinkPad X1 Yoga. Dell Latitude 7400 2-en-1. HP ZBook Studio x360 G5. Dell Précision 7730. Dernière modifié: 2025-01-22 17:01

Un enregistrement de délégation de signature (DS) fournit des informations sur un fichier de zone signé. L'activation de DNSSEC (Domain Name System Security Extensions) pour votre nom de domaine nécessite ces informations pour terminer la configuration de votre nom de domaine signé. Les informations incluses sur un enregistrement DS varient selon l'extension de nom de domaine. Dernière modifié: 2025-01-22 17:01

En génie logiciel, le modèle d'adaptateur est un modèle de conception de logiciel qui permet à l'interface d'une classe existante d'être utilisée à partir d'une autre interface. Il est souvent utilisé pour faire fonctionner des classes existantes avec d'autres sans modifier leur code source. Dernière modifié: 2025-01-22 17:01

Perfectionnez votre portfolio d'animation avec ces conseils Concentrez-vous sur les personnages. Une bonne animation consiste à créer des personnalités, explique Aaron Blaise. Ciblez votre public. Pensez d'abord à qui est votre public. Accrochez votre visionneuse. Partagez votre bande démo partout. Montrez vos compétences. Créez un objectif principal. Divertissez votre public. Dernière modifié: 2025-01-22 17:01

Adresses locales uniques 0.0/8, 172.16. 0.0/12 et 192.168. 0,0/16). Ils ne sont routables qu'au sein d'un ensemble de sites coopérants. Dernière modifié: 2025-01-22 17:01

PowerVM est la technologie de virtualisation sous-jacente d'un serveur IBM Power. Un VIOS est une partition serveur Power spéciale qui virtualise les ressources système, permettant le partage des ressources matérielles entre plusieurs partitions virtuelles AIX, i et Linux. Dernière modifié: 2025-01-22 17:01

Une variable finale statique publique est une constante de temps de compilation, mais une finale publique n'est qu'une variable finale, c'est-à-dire que vous ne pouvez pas lui réaffecter de valeur mais ce n'est pas une constante de temps de compilation. Cela peut sembler déroutant, mais la différence actuelle permet au compilateur de traiter ces deux variables. Dernière modifié: 2025-01-22 17:01

Le projet Bibliothèque de classes portable vous permet d'écrire et de créer des assemblys managés qui fonctionnent sur plusieurs. Plateforme NET Framework. Vous pouvez créer des classes qui contiennent du code que vous souhaitez partager entre de nombreux projets, comme une logique métier partagée, puis référencer ces classes à partir de différents types de projets. Dernière modifié: 2025-01-22 17:01

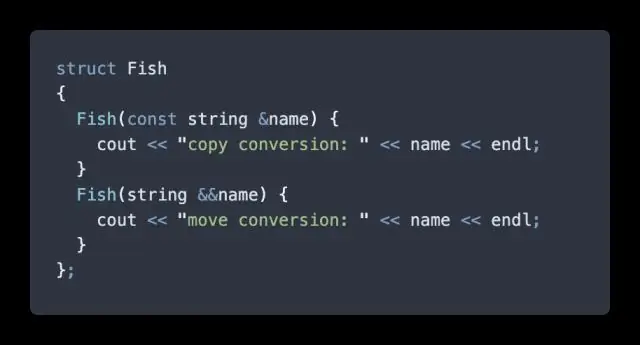

Annonce de session de citation : Aventures dans le transfert parfait : Le transfert parfait est une technique C++0x importante construite au-dessus des références rvalue. Il permet d'appliquer automatiquement la sémantique du mouvement, même lorsque la source et la destination d'un mouvement sont séparées par des appels de fonction intermédiaires. Dernière modifié: 2025-01-22 17:01

TensorFlow manipule les données en créant un graphique DataFlow ou un graphique computationnel. Il se compose de nœuds et d'arêtes qui effectuent des opérations et des manipulations telles que l'addition, la soustraction, la multiplication, etc. TensorFlow est désormais largement utilisé pour créer des modèles d'apprentissage profond complexes. Dernière modifié: 2025-01-22 17:01

Mendix est une plate-forme de développement collaboratif low-code pour les applications mobiles et Web. La plate-forme de développement d'applications permet la collaboration entre les entreprises et les utilisateurs informatiques pour favoriser l'innovation et accélérer le développement. Mendix prend en charge les applications mobiles, tablettes et de bureau. Dernière modifié: 2025-01-22 17:01

Le paramètre ViewState est un paramètre sérialisé en base64 qui est normalement envoyé via un paramètre caché appelé _VIEWSTATE avec une requête POST. Ce paramètre est désérialisé côté serveur pour récupérer les données. Il est normalement possible d'exécuter du code sur un serveur Web où un ViewState valide peut être forgé. Dernière modifié: 2025-01-22 17:01

Pour cette raison, l'exécution d'un signal VGA directement dans un connecteur HDMI sur un moniteur pourrait en fait l'endommager, car les signaux analogiques sont à un niveau de tension plus élevé. La deuxième différence entre VGA et HDMI est que VGA n'est que vidéo, tandis que HDMI contient des canaux pour la vidéo et l'audio stéréo. Dernière modifié: 2025-01-22 17:01

Les téléviseurs à écran plat ont moins de 4 pouces d'épaisseur, un support mural plat ajoute 2 pouces et un support inclinable de 4 à 6 pouces. Un meuble TV peut nécessiter un espace variant entre 6 pouces et 10 pouces. &bull La taille des supports de table varie selon le style et la marque. Dernière modifié: 2025-01-22 17:01

Il permet la découverte fréquente d'ensembles d'éléments sans génération de candidats. Croissance FP : Paramètres Apriori Algorithme Arbre Fp Utilisation de la mémoire Il nécessite une grande quantité d'espace mémoire en raison du grand nombre de candidats générés. Il nécessite une petite quantité d'espace mémoire en raison de la structure compacte et de l'absence de génération de candidats. Dernière modifié: 2025-01-22 17:01

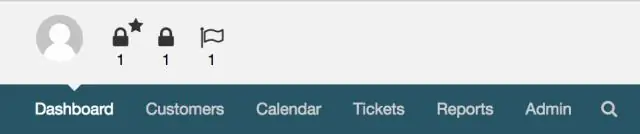

20 000 agents. Dernière modifié: 2025-01-22 17:01

Log4j - Niveaux de journalisation Niveau Description DEBUG Désigne les événements d'information à grain fin qui sont les plus utiles pour déboguer une application. INFO Désigne les messages d'information qui mettent en évidence la progression de l'application à un niveau grossier. WARN Désigne les situations potentiellement dangereuses. Dernière modifié: 2025-01-22 17:01

WinZip Courier est un outil facile à utiliser et qui permet de gagner du temps pour compresser les fichiers que vous avez joints aux messages électroniques Microsoft Outlook. Il s'intègre également à votre navigateur Web afin que vous puissiez compresser et protéger vos pièces jointes directement dans Hotmail, Yahoo! Courrier et Gmail. Dernière modifié: 2025-01-22 17:01

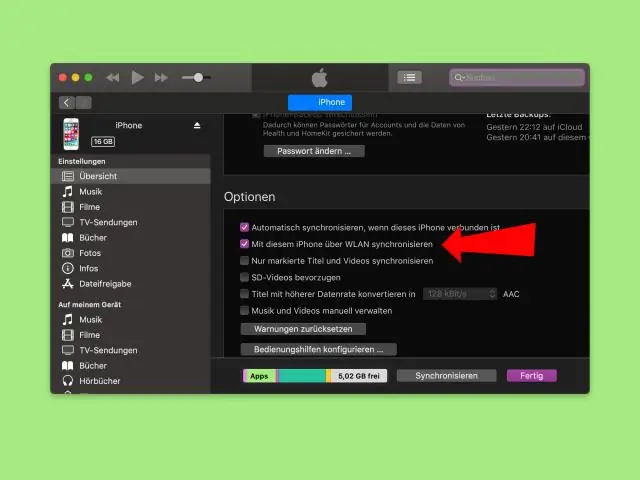

Étapes Branchez l'iPhone 6 (Plus) sur l'ordinateur via le câble USB. iTunes se lancera automatiquement, sinon, démarrez-le manuellement sur votre ordinateur. Ajoutez les fichiers multimédias à la bibliothèque iTunes. Cliquez sur "Fichier> Ajouter des fichiers à la bibliothèque" dans le coin supérieur gauche de la fenêtre. Copiez sur votre iPhone. Cliquez sur Films. Synchroniser avec l'iPhone 6(Plus). Dernière modifié: 2025-01-22 17:01

Pour la réalité virtuelle à l'échelle de la pièce, vous aurez besoin d'un minimum de 2 mètres sur 1,5 mètre d'espace libre (6,5 pieds x 5 pieds) et la distance maximale entre les stations de base est de 5 mètres (16 pieds). En plus de la réalité virtuelle à l'échelle de la pièce, Vive prend en charge les expériences de réalité virtuelle assis et debout, qui n'ont pas toutes deux une exigence d'espace minimum. Dernière modifié: 2025-01-22 17:01

L'IA promet d'aider les entreprises à prédire avec précision l'évolution de la dynamique du marché, à améliorer la qualité des offres, à accroître l'efficacité, à enrichir l'expérience client et à réduire les risques organisationnels en rendant les activités, les processus et les produits plus intelligents. Dernière modifié: 2025-01-22 17:01

IBM Watson® Assistant est un système de questions-réponses qui fournit une interaction de dialogue entre le système de conversation et les utilisateurs. Ce style d'interaction est communément appelé un chatbot. Dernière modifié: 2025-01-22 17:01

Avec le point d'accès mobile AT&T Unite Express 2, découvrez la facilité d'apporter votre propre connexion réseau sécurisée où que vous alliez. Partagez un accès Internet sans fil rapide avec jusqu'à 15 appareils - votre tablette, votre ordinateur portable ou tout autre appareil compatible Wi-Fi. Prix en détail. Nécessite un service qualifié. Dernière modifié: 2025-01-22 17:01

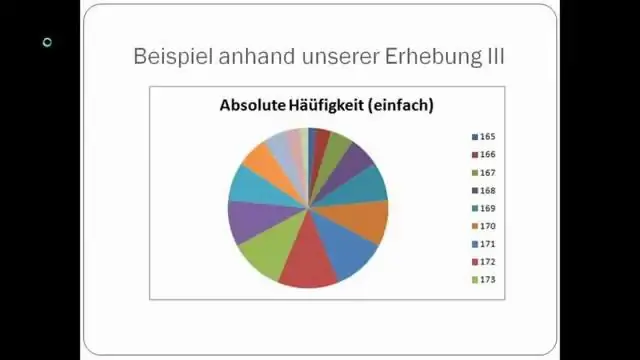

Il existe deux types de graphiques pour représenter visuellement les informations. Ce sont : Graphiques de séries chronologiques – Exemple : Graphique linéaire. Graphiques de distribution de fréquence - Exemple : graphique de polygone de fréquence. Dernière modifié: 2025-06-01 05:06

Pour connecter Amazon Tap à un point d'accès Wi-Fi : accédez au menu des paramètres de votre appareil mobile et recherchez une option de point d'accès Wi-Fi. Copiez le nom du réseau et le mot de passe de votre hotspot. Dans l'application Alexa, sélectionnez l'icône Appareils. Sélectionnez votre Amazon Tap. Sélectionnez Modifier à côté de Réseau Wi-Fi. Dernière modifié: 2025-01-22 17:01

APERÇU RAPIDE : LA MEILLEURE CAMÉRA DE SÉCURITÉ EXTÉRIEURE SANS FIL POUR 2020 Caméra de sécurité PICKLogitech Circle 2 de l'éditeur. Dernière modifié: 2025-06-01 05:06

Si vous utilisez Windows Phone, Blackberry, une FireTablet ou un autre système d'exploitation, vous pouvez toujours vous inscrire à RingCentral, eFax ou MyFax, puis utiliser leur site Web pour envoyer la télécopie - ou vous pouvez utiliser leur fonction de télécopie par e-mail. Dernière modifié: 2025-01-22 17:01

Allez dans votre bibliothèque. Touchez et maintenez la couverture du titre que vous souhaitez récupérer. Appuyez sur « Retour/Supprimer ». Choisissez si retourner, retourner et supprimer, ou simplement supprimer le titre. Dernière modifié: 2025-01-22 17:01

Les contrôles communs sont des contrôles de sécurité qui peuvent prendre en charge plusieurs systèmes d'information de manière efficace et efficiente en tant que capacité commune. Ils définissent généralement la base d'un plan de sécurité du système. Ce sont les contrôles de sécurité dont vous héritez par opposition aux contrôles de sécurité que vous sélectionnez et créez vous-même. Dernière modifié: 2025-01-22 17:01

Méthode 4 Copier et coller Comprenez comment cela fonctionne. Ouvrez le document Word protégé. Cliquez n'importe où sur le document. Sélectionnez l'ensemble du document. Copiez le texte sélectionné. Ouvrez un nouveau document Word. Collez le texte copié. Enregistrer le document en tant que nouveau fichier. Dernière modifié: 2025-01-22 17:01