Si vous devez utiliser un compte VPN sur de nombreux appareils, vous devez choisir un service VPN qui vous permet de le faire. Lorsque vous sélectionnez un fournisseur VPN, faites attention à sa limite de connexions simultanées (parfois cela s'appelle plusieurs connexions). La plupart des fournisseurs VPN n'autorisent que 1 ou 2 connexions simultanées. Dernière modifié: 2025-01-22 17:01

L'exception d'exécution est la classe parente dans toutes les exceptions du langage de programmation Java qui devraient planter ou interrompre le programme ou l'application lorsqu'elles se produisent. Contrairement aux exceptions qui ne sont pas considérées comme des exceptions d'exécution, les exceptions d'exécution ne sont jamais vérifiées. Dernière modifié: 2025-01-22 17:01

Loopback est un nœud open source hautement extensible. js qui peut être utilisé pour créer des API REST dynamiques de bout en bout. Avec peu ou pas de code, Loopback vous donne le pouvoir de : Créer rapidement des API. Connectez vos API à des sources de données telles que des bases de données relationnelles, MongoDB, des API REST, etc. Dernière modifié: 2025-01-22 17:01

Un affixe change le sens d'un mot. Un affixe peut être attaché au début ou à la fin d'un mot racine ou racine. Si un affixe est attaché au début d'un mot, il est appelé préfixe. Si un affixe est attaché à la fin d'un mot, il est appelé suffixe. Dernière modifié: 2025-01-22 17:01

Un SSD est beaucoup plus rapide et offre des performances remarquablement meilleures en matière de jeu, notamment en termes de temps de chargement. Les disques durs, en revanche, ont une durée de vie plus longue et sont beaucoup plus rentables en tant que solution de stockage de gros volumes. Dernière modifié: 2025-01-22 17:01

Un wireframe (également connu sous le nom de « squelette ») est une représentation statique et basse fidélité des différentes mises en page qui forment un produit. C'est une représentation visuelle d'une interface utilisant uniquement des formes simples (les wireframes semblent avoir été conçus avec des fils et c'est de là que vient le nom). Dernière modifié: 2025-01-22 17:01

Les méthodes classiques comme ETS et ARIMA surpassent les méthodes d'apprentissage automatique et d'apprentissage profond pour la prévision en une étape sur des ensembles de données univariés. Les méthodes classiques telles que Theta et ARIMA surpassent les méthodes d'apprentissage automatique et d'apprentissage en profondeur pour la prévision en plusieurs étapes sur des ensembles de données univariés. Dernière modifié: 2025-01-22 17:01

Chaque modèle Squarespace a son propre code spécialisé, ce qui signifie que vous ne pouvez pas mélanger et faire correspondre les fonctionnalités de différents modèles. Par exemple, vous ne pouvez pas ajouter une page d'index à partir d'un modèle, puis utiliser la page Galerie d'un autre modèle. Dernière modifié: 2025-06-01 05:06

Rechercher des liens utilisés dans les formules Appuyez sur Ctrl+F pour lancer la boîte de dialogue Rechercher et remplacer. Cliquez sur Options. Dans la zone Rechercher, entrez. Dans la zone Dans, cliquez sur Classeur. Dans la zone Regarder dans, cliquez sur Formules. Cliquez sur Rechercher tout. Dans la zone de liste qui s'affiche, recherchez dans la colonne Formule les formules qui contiennent. Dernière modifié: 2025-01-22 17:01

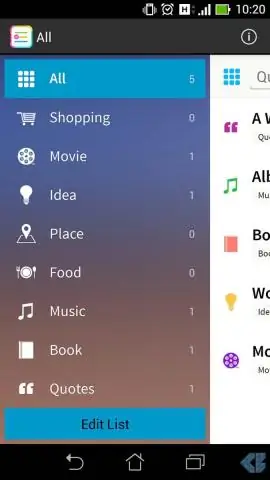

Toute personne avec qui vous partagez peut étiqueter, colorier, archiver ou ajouter des rappels sans modifier la note pour les autres. Si vous souhaitez partager une note, mais que vous ne voulez pas que d'autres la modifient, envoyez une note Keep avec une autre application. Sur votre téléphone ou tablette Android, ouvrez l'application Google Keep. Appuyez sur la note que vous souhaitez partager. Dernière modifié: 2025-01-22 17:01

Un plan de sécurité du système ou SSP est un document qui identifie les fonctions et les caractéristiques d'un système, y compris tout son matériel et les logiciels installés sur le système. Dernière modifié: 2025-01-22 17:01

Le -T4 est pour le modèle de vitesse, ces modèles sont ce qui indique à nmap à quelle vitesse effectuer l'analyse. Le modèle de vitesse va de 0 pour lent et furtif à 5 pour rapide et évident. Dernière modifié: 2025-01-22 17:01

Le plan de données fait référence à toutes les fonctions et processus qui transfèrent les paquets/trames d'une interface à une autre. Le plan de contrôle fait référence à toutes les fonctions et processus qui déterminent le chemin à utiliser. Les protocoles de routage, spanning tree, ldp, etc. sont des exemples. Dernière modifié: 2025-01-22 17:01

Créez un nouveau dépôt sur GitHub. Ouvrez TerminalTerminalGit Bash. Remplacez le répertoire de travail actuel par votre projet local. Initialisez le répertoire local en tant que référentiel Git. Ajoutez les fichiers dans votre nouveau référentiel local. Validez les fichiers que vous avez mis en place dans votre référentiel local. Dernière modifié: 2025-01-22 17:01

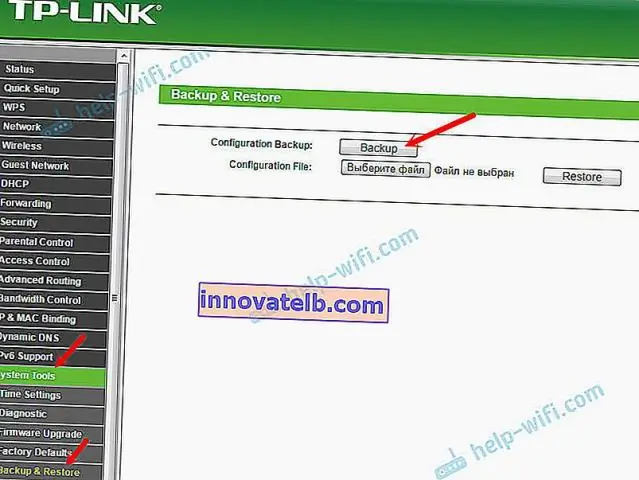

Configuration simple à l'aide d'un ordinateur avec un navigateur Web. Après la configuration, branchez simplement l'adaptateur Wi-Fi sur le port Ethernet de votre équipement filaire. Ce répéteur Wi-Fi professionnel peut non seulement transformer des équipements filaires en appareils Wi-Fi, mais également étendre la portée de couverture du réseau Wi-Fi existant. Dernière modifié: 2025-01-22 17:01

Sur cette page Installation et configuration étape par étape du serveur OpenLDAP. Étape 1. Conditions. Étape 2. Démarrez le service. Étape 3. Créez un mot de passe d'utilisateur racine LDAP. Étape 4. Mettez à jour /etc/openldap/slapd.conf pour le mot de passe root. Étape #5. Appliquer les modifications. Étape #6. Créez des utilisateurs de test. Étape #7. Migrer les utilisateurs locaux vers LDAP. Dernière modifié: 2025-01-22 17:01

Le modèle d'entrée-processus-sortie (IPO), ou modèle d'entrée-processus-sortie, est une approche largement utilisée en analyse de systèmes et en génie logiciel pour décrire la structure d'un programme de traitement de l'information ou d'un autre processus. Dernière modifié: 2025-01-22 17:01

Ouvrez l'application Paramètres. Appuyez sur Wi-Fi, puis basculez le curseur sur l'écran suivant sur activé/vert. VotreiPhone générera une liste des réseaux sans fil disponibles sous Choisir un réseau. Dernière modifié: 2025-01-22 17:01

Tournez la base dans le sens antihoraire pour séparer la caméra de la base. Percez des trous de positionnement sur la base. Placez la base avec des trous de positionnement contre le mur (le signe de la flèche doit être vers le haut) et marquez-les avec un stylo. Percez au point marqué. Vissez la base au mur. Montez votre caméra. Dernière modifié: 2025-01-22 17:01

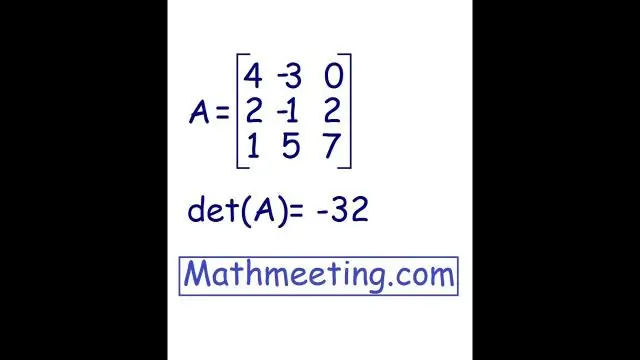

La multiplication des matrices 2x3 et 3x3 est possible et la matrice résultante est une matrice 2x3. Dernière modifié: 2025-01-22 17:01

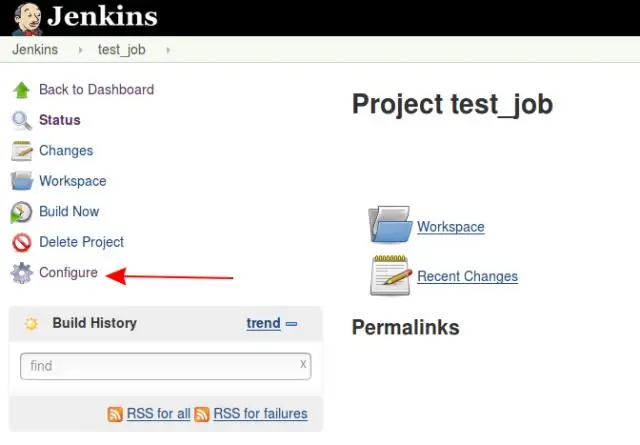

Cron est le planificateur de tâches intégré - exécutez les choses à des heures fixes, répétez-les, etc. En fait, Jenkins utilise quelque chose comme la syntaxe cron lorsque vous spécifiez des heures spécifiques auxquelles vous voulez qu'un Job s'exécute. Dernière modifié: 2025-01-22 17:01

Influencé : Jython; Apache Groovy ; JavaScript. Dernière modifié: 2025-01-22 17:01

Génération d'un jeton d'accès personnel (PAT) VSTS Sur votre page VSTS, en haut à droite, cliquez sur votre image de profil et cliquez sur Sécurité. Sur la page Jetons d'accès personnels, cliquez sur Ajouter. Lorsque le jeton est créé, notez-le car il ne peut plus être consulté. Dernière modifié: 2025-01-22 17:01

À propos de OnTheHub. OnTheHub se consacre à éliminer les obstacles à l'éducation en fournissant aux étudiants et aux professeurs des logiciels gratuits et à prix réduit des principaux éditeurs mondiaux. Avec OnTheHub, les étudiants et les enseignants économisent jusqu'à 90 % sur les logiciels académiques et peuvent même obtenir des produits gratuitement. Dernière modifié: 2025-01-22 17:01

Fichiers de jeux de données R L'un des moyens les plus simples de sauvegarder vos données est de les enregistrer dans un fichier RData avec la fonction save(). R enregistre vos données dans le dossier de travail sur le disque de votre ordinateur dans un fichier binaire. Dernière modifié: 2025-01-22 17:01

Définition de dac 'embarrassé'. Prononcé das-ed ordas. Dernière modifié: 2025-01-22 17:01

Comment déplacer vos fichiers Mac vers un PC Windows PLUS : Windows 10 : examen complet. Connectez votre disque externe à votre Mac, ouvrez le disque et sélectionnez Fichier. Sélectionnez Nouveau dossier. Tapez les fichiers exportés et appuyez sur Retour. Passez à l'étape 17 si vous n'utilisez pas Photos. Ouvrez l'application Photos et cliquez sur Modifier dans la barre de menus. Cliquez sur Sélectionner tout. Cliquez sur Fichier. Déplacez votre curseur sur Exporter. Dernière modifié: 2025-01-22 17:01

Quelle est la plage dans laquelle les listes de contrôle d'accès standard peuvent être configurées ?

Il est même possible avec une liste de contrôle d'accès étendue de définir quel protocole est autorisé ou refusé. Comme pour les listes de contrôle d'accès standard, il existe une plage de numéros spécifique qui est utilisée pour spécifier une liste d'accès étendue; cette plage est de 100-199 et 2000-2699. Dernière modifié: 2025-01-22 17:01

Que fait un coupe-circuit sur une tondeuse à essence ? Un coupe-circuit est une fonction de sécurité conçue pour fonctionner en conjonction avec un frein à volant de tondeuse à gazon. Lorsque l'interrupteur est connecté, il arrête la bobine d'allumage en envoyant du courant à la bougie, ce qui, bien sûr, signifie que la tondeuse à gazon ne démarre pas. Dernière modifié: 2025-01-22 17:01

Si vous recevez le message "Cette copie de Windows n'est pas authentique", cela signifie que Windows dispose d'un fichier mis à jour capable de détecter votre système d'exploitation Windows. Par conséquent, cela nécessite la désinstallation de cette mise à jour suivante pour se débarrasser de ce problème. Dernière modifié: 2025-01-22 17:01

Fondé en août 1977 par Larry Ellison, Bob Miner, Ed Oates et Bruce Scott, Oracle a été initialement nommé d'après le « Project Oracle », un projet pour l'un de leurs clients, la CIA, et la société qui a développé Oracle a été surnommée « Systems Development Labs ». , ou SDL. Dernière modifié: 2025-01-22 17:01

Le NRF est un élément clé de l'architecture basée sur les services 5G. En plus de servir de référentiel des services, le NRF prend également en charge les mécanismes de découverte qui permettent aux éléments 5G de se découvrir et d'obtenir le statut mis à jour des éléments souhaités. Dernière modifié: 2025-01-22 17:01

Consultez notre liste de 10 sites de partage et de stockage de fichiers en ligne sécurisés et gratuits. OneDrive. OneDrive est le service de stockage de fichiers en ligne gratuit de Microsoft. MediaFire. Amazon Cloud Drive. DropBox. Vous l'ENVOYEZ. SugarSync. Moins. RapidShare. Dernière modifié: 2025-01-22 17:01

Vous pouvez également importer les données via l'onglet « Importer un ensemble de données » dans RStudio, sous « environnement global ». Utilisez l'option de données de texte dans la liste déroulante et sélectionnez votre. Fichier RData du dossier. Dernière modifié: 2025-01-22 17:01

Bitdefender Antivirus Plus 2020. Norton AntiVirus Plus. Antivirus Webroot SecureAnywhere. ESET NOD32 Antivirus. F-Secure Antivirus SÉCURISÉ. Kaspersky Anti-Virus. Trend Micro Antivirus+ Sécurité. Dôme Panda Essentiel. Dernière modifié: 2025-01-22 17:01

C++ est un langage hautement portable et est souvent le langage de choix pour le développement d'applications multi-appareils et multi-plateformes. C++ a une riche bibliothèque de fonctions. C++ permet la gestion des exceptions et la surcharge de fonctions qui ne sont pas possibles en C. C++ est un langage puissant, efficace et rapide. Dernière modifié: 2025-01-22 17:01

38) à la valeur maximale de 64. Cela devrait engager plus de cœurs. MySQL utilisera automatiquement plusieurs cœurs, donc votre charge de 25% est une coïncidence1 ou une mauvaise configuration potentielle sur Solaris. Dernière modifié: 2025-01-22 17:01

Exigence : une délégation de protocole est un modèle de conception qui permet à une classe ou une structure de transférer (ou déléguer) certaines de ses responsabilités à une instance d'un autre type. Dernière modifié: 2025-01-22 17:01

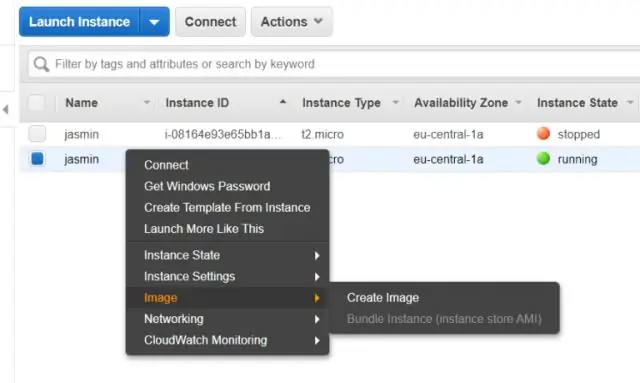

Pour restreindre l'accès des utilisateurs au lancement d'instances EC2 à l'aide d'AMI balisées, créez une AMI à partir d'une instance existante ou utilisez une AMI existante, puis ajoutez une balise à l'AMI. Ensuite, créez une stratégie IAM personnalisée avec une condition de balise qui restreint les autorisations des utilisateurs à lancer uniquement les instances qui utilisent l'AMI balisée. Dernière modifié: 2025-01-22 17:01

Étape 1 Ouvrez le navigateur Web et saisissez l'adresse IP de l'appareil dans la barre d'adresse (la valeur par défaut est 192.168. 1.1). Appuyez sur Entrée. Étape 2 Tapez le nom d'utilisateur et le mot de passe dans la page de connexion, le nom d'utilisateur et le mot de passe par défaut sont tous les deux admin, puis cliquez sur OK pour vous connecter à l'appareil. Dernière modifié: 2025-01-22 17:01