ÉTAPE 3 : Installez le. cer et générer le. p12 Recherchez le fichier.cer que vous venez de télécharger et double-cliquez dessus. Assurez-vous que la liste déroulante est définie sur « connexion » Cliquez sur Ajouter. Ouvrez à nouveau KeyChain Access. Recherchez les deux profils que vous avez créés à l'étape 1 (avec le nom commun du développeur iOS). Dernière modifié: 2025-01-22 17:01

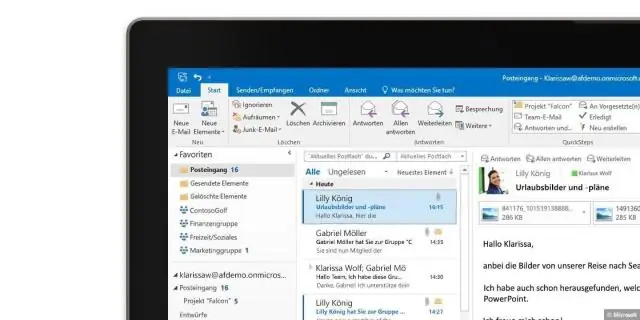

Outlook 2010 Ouvrez Microsoft Outlook. Cliquez sur l'onglet Accueil. Cliquez ensuite sur l'icône Courrier indésirable dans la section « Supprimer ». Sélectionnez indésirable. Cliquez sur Options de courrier indésirable, comme indiqué ci-dessous. Cliquez sur l'onglet Expéditeurs bloqués. Cliquez sur le bouton Ajouter. Entrez l'adresse e-mail ou le nom de domaine approprié. Dernière modifié: 2025-01-22 17:01

Par défaut, Windows Live Mail recherche les nouveaux messages sur le serveur de messagerie au démarrage du programme, puis toutes les 10 minutes par la suite. Dernière modifié: 2025-01-22 17:01

Pour fusionner des fichiers Microsoft Excel ensemble, il est préférable de les enregistrer d'abord sous forme de fichiers CSV. Ouvrez les fichiers Excel et dans la barre de menus, cliquez sur Fichier, puis sur Enregistrer sous. Dans la liste déroulante Type de fichier, sélectionnez CSV (délimité par des virgules) (. Dernière modifié: 2025-01-22 17:01

Le contrôle d'accès est une technique de sécurité qui régule qui ou quoi peut afficher ou utiliser les ressources dans un environnement informatique. Le contrôle d'accès physique limite l'accès aux campus, aux bâtiments, aux salles et aux actifs informatiques physiques. Le contrôle d'accès logique limite les connexions aux réseaux informatiques, aux fichiers système et aux données. Dernière modifié: 2025-01-22 17:01

IPS signifie commutation dans le plan, un type de technologie de panneau d'affichage à LED (une forme d'affichage à cristaux liquides). alignement). Dernière modifié: 2025-01-22 17:01

Il y a 5 composants principaux d'un Datawarehouse. 1) Base de données 2) Outils ETL 3) Métadonnées 4) Outils de requête 5) DataMarts. Dernière modifié: 2025-01-22 17:01

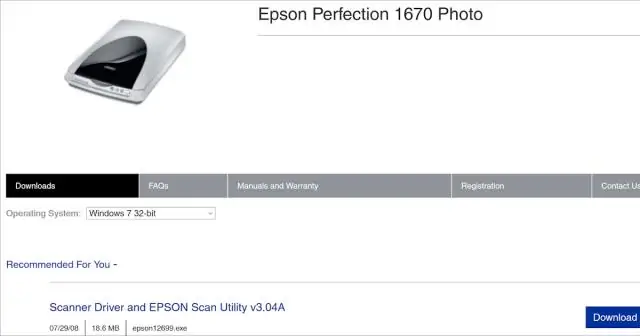

Installation automatique de l'imprimante Ouvrez Paramètres. Cliquez sur Appareils. Cliquez sur Imprimantes et scanners. Cliquez sur le bouton Ajouter une imprimante ou un scanner. Attendez quelques instants. Cliquez sur l'option L'imprimante que je veux n'est pas répertoriée. Sélectionnez Mon imprimante est un peu plus ancienne. Aidez-moi à le trouver. option. Sélectionnez votre imprimante dans la liste. Dernière modifié: 2025-01-22 17:01

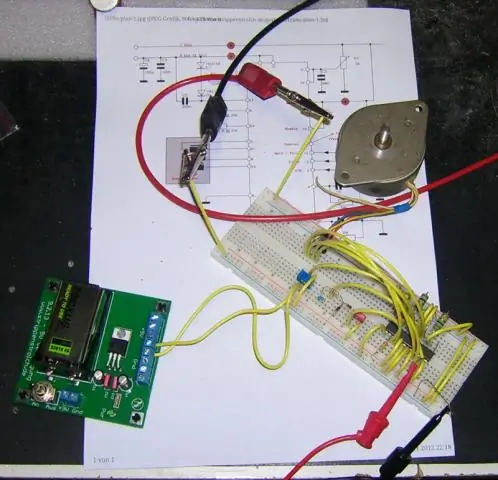

Un outil de perforation, également appelé kronetool, est un outil à main utilisé pour connecter les câbles de télécommunications et de réseau à un panneau de brassage, un bloc de perforation, un module Keystone ou un boîtier de montage en surface. La partie « punch vers le bas » du nom vient de la mise en place d'un fil à l'aide d'une action d'impact. Dernière modifié: 2025-06-01 05:06

Appuyez sur "Ctrl-Maj-Esc" pour ouvrir le Gestionnaire des tâches. Cliquez sur l'onglet "Applications" pour voir quels programmes sont en cours d'exécution sur l'ordinateur distant. Cliquez sur l'onglet "Processus" pour voir quels processus système sont en cours d'exécution. Cliquez sur l'onglet « Services » pour voir quels services système sont en cours d'exécution. Dernière modifié: 2025-01-22 17:01

Inscrivez-vous à Voice et obtenez votre numéro Sur votre ordinateur, accédez à voice.google.com. Connectez-vous à votre compte Google. Après avoir lu les conditions d'utilisation et la politique de confidentialité, appuyez sur Continuer. Recherche par ville ou indicatif régional pour un numéro. Voice ne propose pas de numéros 1-800. À côté du numéro souhaité, cliquez sur Sélectionner. Dernière modifié: 2025-01-22 17:01

Un environnement dans Postman est un ensemble de paires clé-valeur. Un environnement nous aide à différencier les demandes. Lorsque nous créons un environnement dans Postman, nous pouvons modifier la valeur des paires clé-valeur et les modifications sont reflétées dans nos demandes. Un environnement fournit juste des limites aux variables. Dernière modifié: 2025-01-22 17:01

Si vous autorisez les employés à utiliser le BYOD sur leur lieu de travail, vous pouvez rencontrer des risques de sécurité associés à : Appareils perdus ou volés. Les personnes quittant l'entreprise. Absence de pare-feu ou de logiciel antivirus. Accéder au Wi-Fi non sécurisé. Dernière modifié: 2025-01-22 17:01

Comment effacer votre historique de recherche Facebook sur iPhone Ouvrez l'application Facebook sur iPhone. Appuyez sur la barre de recherche en haut. Appuyez sur Modifier. Appuyez sur Effacer les recherches. Dernière modifié: 2025-01-22 17:01

Feuille de style : CSS. Dernière modifié: 2025-01-22 17:01

L'une des activités les plus mémorables de mes élèves est le verrouillage. Il s'agit essentiellement d'une soirée pyjama géante dans laquelle les étudiants passent la nuit à l'école avec tous leurs amis. Je sais que certains d'entre vous qui lisez ceci n'ont pas beaucoup de ressources, mais un verrouillage est possible même pour une école avec des ressources minimales. Dernière modifié: 2025-01-22 17:01

Sur les appareils Android Ouvrez l'application Facebook sur Android et appuyez sur l'option Paramètres de l'application dans la barre latérale gauche (barre latérale droite pour les utilisateurs de la version bêta). Recherchez ici l'option Lecture automatique de la vidéo et désactivez-la. Si vous souhaitez lire les vidéos via Wi-Fi et les restreindre uniquement lors de la connexion de données, sélectionnez Wi-Fi uniquement. Dernière modifié: 2025-01-22 17:01

AF - signifie Auto Focus, ce qui signifie que l'objectif peut automatiquement faire la mise au point à travers l'appareil photo. AF-D – Mise au point automatique avec informations de distance. Identique à l'AF, sauf qu'il peut signaler la distance entre le sujet et l'objectif, puis signaler cette information à l'appareil photo. AF-S – Mise au point automatique avec moteur Silent Wave. Dernière modifié: 2025-01-22 17:01

Voici 5 avantages de séparer une application en niveaux : Cela vous donne la possibilité de mettre à jour la pile technologique d'un niveau, sans impacter les autres domaines de l'application. Il permet à différentes équipes de développement de travailler chacune sur leurs propres domaines d'expertise. Dernière modifié: 2025-01-22 17:01

Suivez ces étapes faciles pour ouvrir les fichiers GBX Étape 1 : Double-cliquez sur le fichier. Avant d'essayer d'autres moyens d'ouvrir les fichiers GBX, commencez par double-cliquer sur l'icône du fichier. Étape 2 : Choisissez le bon programme. Étape 3: Déterminez le type de fichier. Étape 4: Vérifiez auprès du développeur de logiciels. Étape 5 : Téléchargez une visionneuse de fichiers universelle. Dernière modifié: 2025-01-22 17:01

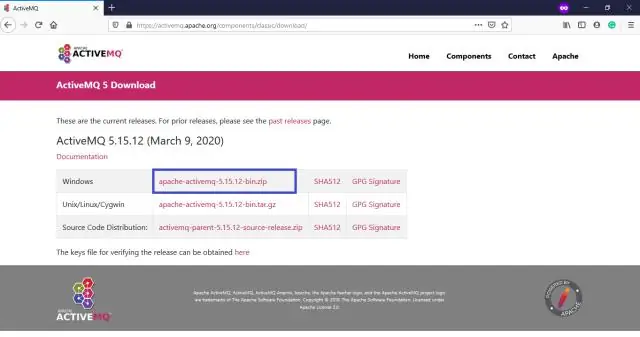

À partir d'un navigateur, accédez à activemq.apache.org/. Cliquez sur le lien #Télécharger dans le volet de navigation (le volet de gauche). Cliquez sur le lien Maven ActiveMQ SNAPSHOT. Pour un instantané binaire, passez à la section #Starting ActiveMQ de ce document. Dernière modifié: 2025-01-22 17:01

La maîtrise de l'information fait référence à la capacité de reconnaître quand l'information est nécessaire et de localiser, évaluer et utiliser efficacement cette information. Notre programme est un programme de maîtrise de l'information incrémentiel intégré au programme de base de Champlain. Dernière modifié: 2025-06-01 05:06

Selon le dictionnaire anglais Oxford en ligne, « kewl » a été utilisé pour la première fois en 1990. En 1995, il avait été utilisé dans le magazine New Scientist et a également été vu dans le New York Magazine et le New Musical Express. Maintenant, l'Oxford English Dictionary l'a considéré comme un mot à part entière. Cependant, il l'a qualifié d'argot. Dernière modifié: 2025-01-22 17:01

Les cavaliers sont utilisés pour configurer les paramètres des périphériques informatiques, tels que la carte mère, les disques durs, les modems, les cartes son et d'autres composants. Par exemple, si votre carte mère prend en charge la détection d'intrusion, un cavalier peut être configuré pour activer ou désactiver cette fonctionnalité. Dernière modifié: 2025-01-22 17:01

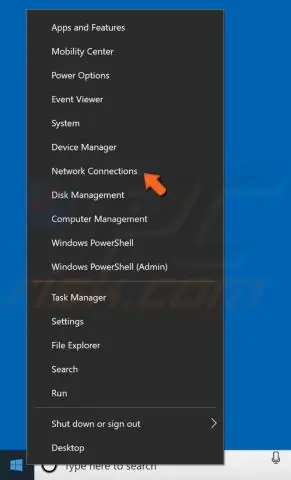

4. Définissez votre adresse IP manuellement Appuyez sur la touche Windows + X et choisissez NetworkConnections. Cliquez avec le bouton droit sur votre réseau sans fil et choisissez Propriétés dans le menu. Sélectionnez Internet Protocol Version 4 (TCP/IPv4) et cliquez sur le bouton Propriétés. Dernière modifié: 2025-01-22 17:01

Le prototype est une miniature simulée du produit en temps réel, principalement utilisé pour les tests. Le modèle est utilisé pour présenter le produit développé ou en cours de développement à quoi il ressemble de différentes perspectives. Dernière modifié: 2025-01-22 17:01

La CAL principale comprend les CAL (licences d'accès client) pour Windows Server, Exchange Server, System Management Server et SharePoint Portal Server. Dernière modifié: 2025-01-22 17:01

Emplois populaires pour la maîtrise en informatiqueDiplômés 1) Administrateurs de réseaux et de systèmes informatiques. 2) Analystes de systèmes informatiques. 3) Architectes de réseaux informatiques. 4) Développeurs de logiciels. 5) Scientifiques de la recherche informatique et de l'information. 6) Administrateurs principaux de bases de données. 7) Développeurs Web seniors. Dernière modifié: 2025-01-22 17:01

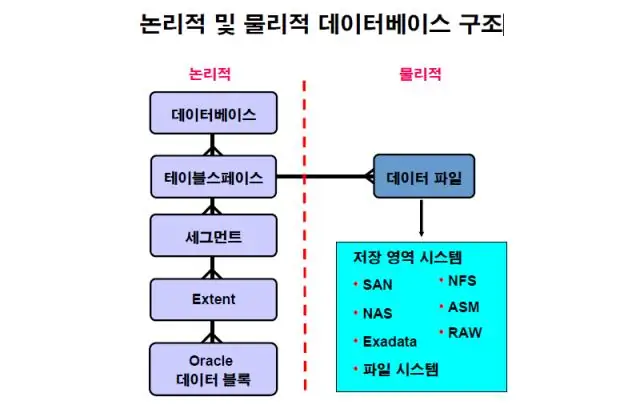

Une base de données Oracle se compose d'une ou plusieurs unités de stockage logiques appelées espaces de table, qui stockent collectivement toutes les données de la base de données. Chaque tablespace dans une base de données Oracle se compose d'un ou plusieurs fichiers appelés fichiers de données, qui sont des structures physiques conformes au système d'exploitation dans lequel Oracle s'exécute. Dernière modifié: 2025-01-22 17:01

Aucune interaction n'a été trouvée entre le Benadryl et la guaifénésine/phényléphrine. Cela ne signifie pas nécessairement qu'aucune interaction n'existe. Consultez toujours votre fournisseur de soins de santé. Dernière modifié: 2025-01-22 17:01

Geindre. listen)) est un service de réseau social d'entreprise freemium utilisé pour la communication privée au sein des organisations. Microsoft a ensuite acquis Yammer en 2012 pour 1,2 milliard de dollars. Actuellement, Yammer est inclus dans tous les plans d'entreprise d'Office 365 et de Microsoft 365. Dernière modifié: 2025-01-22 17:01

Le mode sans échec est un état dans lequel votre Samsung GalaxyS4 peut entrer lorsqu'un problème survient avec les applications ou le système d'exploitation. Le mode sans échec désactive temporairement les applications et réduit les fonctionnalités du système d'exploitation, permettant le dépannage pour résoudre le problème. Dernière modifié: 2025-01-22 17:01

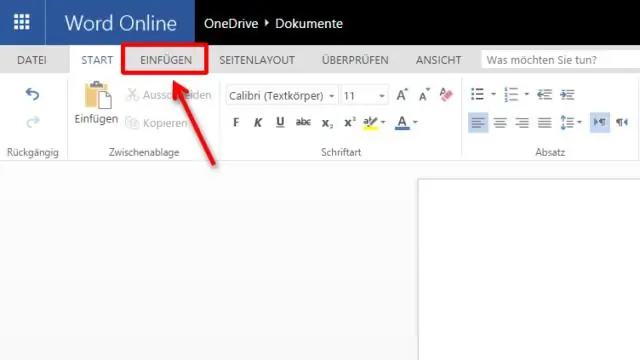

Modifier un diagramme Connectez-vous à Office 365. Accédez au dossier OneDrive Entreprise ou à la bibliothèque de documents SharePointOnline. Ouvrez le diagramme Visio en cliquant sur le nom du fichier. Par défaut, le diagramme s'ouvre pour l'affichage. Sélectionnez Modifier le diagramme, puis sélectionnez Modifier dans le navigateur. Dernière modifié: 2025-01-22 17:01

Avantages : les systèmes multiprocesseurs peuvent économiser de l'argent en partageant les alimentations, les boîtiers et les périphériques. Peut exécuter des programmes plus rapidement et peut avoir une fiabilité accrue. Inconvénients : les systèmes multiprocesseurs sont plus complexes tant au niveau matériel que logiciel. Dernière modifié: 2025-06-01 05:06

Le Master Boot Record (MBR) est l'information dans le premier secteur de tout disque dur ou disquette qui identifie comment et où se trouve un système d'exploitation afin qu'il puisse être démarré (chargé) dans le stockage principal ou la mémoire vive de l'ordinateur. Dernière modifié: 2025-01-22 17:01

Dans Configuration, saisissez Sandbox dans la case Recherche rapide, puis sélectionnez Sandbox. Cliquez sur Nouveau bac à sable. Saisissez un nom (10 caractères ou moins) et une description pour le bac à sable. Sélectionnez le type de bac à sable souhaité. Sélectionnez les données à inclure dans votre copie partielle ou sandbox complète. Dernière modifié: 2025-01-22 17:01

React en soi n'est pas totalement fonctionnel, ni totalement réactif. Mais il est inspiré par certains des concepts derrière FRP. Et ils sont réactifs aux changements de support ou d'état. Mais lorsqu'il s'agit de gérer les effets secondaires, React - n'étant que la couche de vue - a besoin de l'aide d'autres bibliothèques, telles que Redux. Dernière modifié: 2025-01-22 17:01

Les types de données json et jsonb, tels que définis par la documentation PostgreSQL, sont presque identiques; la principale différence est que les données json sont stockées en tant que copie exacte du texte d'entrée JSON, tandis que jsonb stocke les données sous une forme binaire décomposée; c'est-à-dire non pas sous forme de chaîne ASCII/UTF-8, mais sous forme de code binaire. Dernière modifié: 2025-01-22 17:01

Sécurité de l'hôte. La sécurité de l'hôte décrit comment votre serveur est configuré pour les tâches suivantes : Prévention des attaques. Minimiser l'impact d'une attaque réussie sur l'ensemble du système. Répondre aux attaques lorsqu'elles surviennent. Dernière modifié: 2025-01-22 17:01

Étapes Ouvrez l'application Messenger. C'est l'éclair blanc sur fond bleu. Appuyez sur le bouton de profil. Appuyez sur votre image de profil. Appuyez sur l'onglet Scanner le code. Demandez à un ami d'ouvrir son image de profil. Centrez l'image de profil sur votre écran Messenger. Appuyez sur Ajouter sur Messenger. Dernière modifié: 2025-01-22 17:01