Les options de contrôleur de domaine configurables incluent le serveur DNS et le catalogue global, et le contrôleur de domaine en lecture seule. Microsoft recommande que tous les contrôleurs de domaine fournissent des services DNS et de catalogue global pour une haute disponibilité dans les environnements distribués, c'est pourquoi l'assistant active ces options par défaut. Dernière modifié: 2025-01-22 17:01

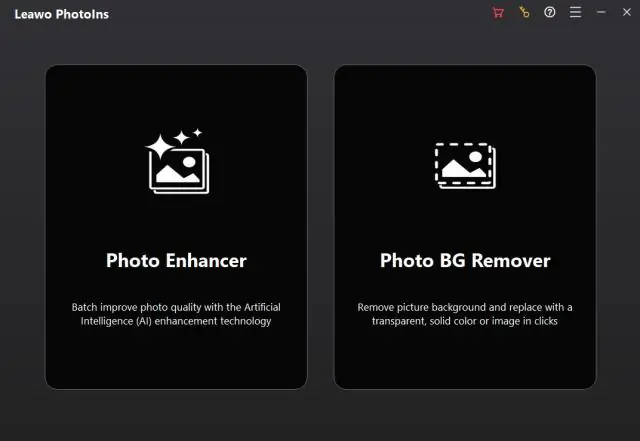

Modification de photos Pour modifier des photos dans un album, placez votre curseur sur la photo que vous souhaitez modifier et localisez la flèche pointant vers le bas pour accéder au menu des options de photo. Vous pouvez choisir de modifier les informations sur la photo (nom et description) ou de faire pivoter la photo vers la gauche ou la droite. Dernière modifié: 2025-01-22 17:01

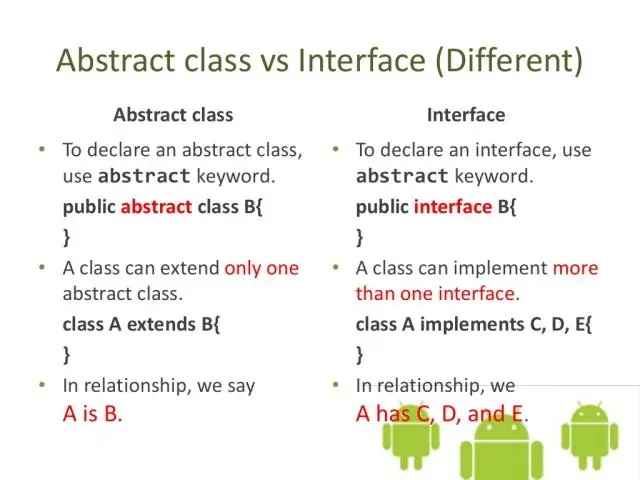

Une interface est un type de référence en Java. C'est similaire à la classe. C'est un ensemble de méthodes abstraites. Une classe implémente une interface, héritant ainsi des méthodes abstraites de l'interface. En plus des méthodes abstraites, une interface peut également contenir des constantes, des méthodes par défaut, des méthodes statiques et des types imbriqués. Dernière modifié: 2025-01-22 17:01

Les cookies sont des fichiers texte stockés sur l'ordinateur client et ils sont conservés à diverses fins de suivi des informations. Les servlets Java prennent en charge de manière transparente les cookies HTTP. Il y a trois étapes pour identifier les utilisateurs connus &moins; Le script du serveur envoie un ensemble de cookies au navigateur. Dernière modifié: 2025-06-01 05:06

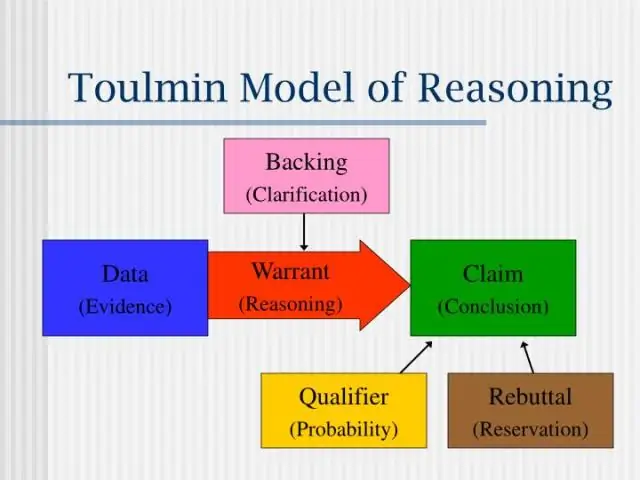

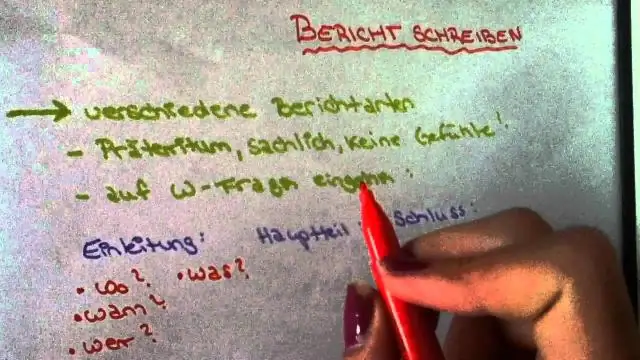

La méthode Toulmin est une manière de faire une analyse très détaillée, dans laquelle nous décomposons un argument en ses différentes parties et décidons de l'efficacité avec laquelle ces parties participent à l'ensemble global. Lorsque nous utilisons cette méthode, nous identifions l'argument, les raisons et les preuves de l'argument, et évaluons l'efficacité de chaque. Dernière modifié: 2025-01-22 17:01

Authentification auprès des imprimantes MyPrint Ouvrez le fichier que vous souhaitez imprimer. Allez dans le menu "Fichier" et sélectionnez "Imprimer". Dans la liste déroulante des imprimantes, sélectionnez l'imprimante que vous souhaitez utiliser. Cliquez sur le bouton Imprimer. Lorsque la boîte de dialogue d'authentification apparaît, saisissez les informations suivantes : Saisissez votre nom de connexion BU au format de connexion. Dernière modifié: 2025-01-22 17:01

Les écouteurs à réduction de bruit, ou casques à réduction de bruit, sont des écouteurs qui réduisent les sons ambiants indésirables à l'aide d'un contrôle actif du bruit. La suppression du bruit permet d'écouter du contenu audio sans augmenter excessivement le volume. Il peut également aider un passager à dormir dans un véhicule bruyant tel qu'un avion de ligne. Dernière modifié: 2025-01-22 17:01

Pour trier une trame de données dans R, utilisez la fonction order(). Par défaut, le tri est ASCENDANT. Ajouter la variable de tri par un signe moins pour indiquer l'ordre DESCENDANT. Dernière modifié: 2025-01-22 17:01

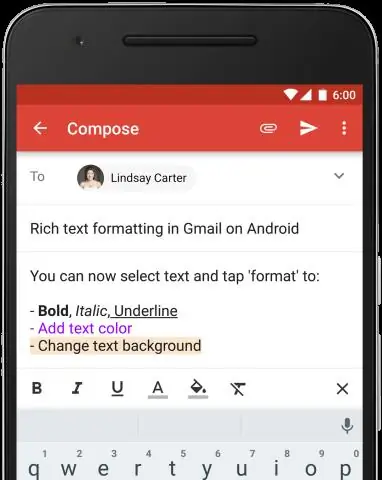

Pour passer au formatage riche : Cliquez sur le bouton Composer dans le menu de gauche sur Gmail. Cliquez sur le lien Mise en forme enrichie au-dessus de la boîte de message texte. Les icônes de formatage du texte devraient maintenant s'afficher comme ceci :. Dernière modifié: 2025-01-22 17:01

Volumes IOPS SSD (io1) provisionnés IO1 est soutenu par des disques à semi-conducteurs (SSD) et est l'option de stockage EBS la plus performante conçue pour les charges de travail de base de données et d'applications critiques et intensives en E/S, ainsi que les charges de travail de base de données et d'entrepôt de données à débit élevé , tels que HBase, Vertica et Cassandra. Dernière modifié: 2025-01-22 17:01

Les 9 phases d'une étude d'utilisabilité Décidez quelle partie de votre produit ou site Web vous souhaitez tester. Choisissez les tâches de votre étude. Établissez une norme de réussite. Rédigez un plan d'étude et un script. Déléguer les rôles. Trouvez vos participants. Mener l'étude. Analysez vos données. Dernière modifié: 2025-01-22 17:01

L'application mobile VPS vous permet d'accepter les cartes de crédit lorsque vous êtes en déplacement, au salon ou en vente au marché. Tout ce dont vous avez besoin est votre appareil mobile, iPhone, iPodtouch, iPad ou téléphone Android et vous pouvez traiter les cartes de crédit. Dernière modifié: 2025-01-22 17:01

Les photocellules sont utilisées dans les veilleuses automatiques et dans les lampadaires qui s'allument la nuit. Parfois appelées photorésistances, les photocellules sont disponibles à partir d'un certain nombre de sources. Ils ressemblent à un petit disque (0,5 à 2 pouces) avec deux fils à l'arrière. Dernière modifié: 2025-01-22 17:01

Pour faire recléer vos serrures, rendez-vous chez votre serrurier local pour qu'il le fasse pour vous. Ou, demandez simplement au magasin dans lequel vous achetez les serrures de recléer la serrure à celle que vous possédez peut-être déjà. C'est un processus qui ne devrait prendre que quelques minutes. Dernière modifié: 2025-01-22 17:01

Un relais de messagerie ouvert est un serveur SMTP (Simple Mail Transfer Protocol) configuré de telle sorte qu'il permet à n'importe qui sur Internet d'envoyer des e-mails via celui-ci, et pas seulement des e-mails destinés ou provenant d'utilisateurs connus. De nombreux relais ont été fermés, ou ont été placés sur des listes noires par d'autres serveurs. Dernière modifié: 2025-01-22 17:01

Appuyez simultanément sur les boutons "Lecture/Pause" et "Menu" et maintenez-les enfoncés jusqu'à ce que le logo Apple apparaisse sur l'écran de votre iPod. Relâchez les boutons "Lecture/Pause" et "Menu" lorsque vous voyez le logo Apple et appuyez immédiatement sur le bouton " Boutons "Suivant" et "Précédent" en même temps jusqu'à ce que l'écran Mode disque apparaisse. Dernière modifié: 2025-01-22 17:01

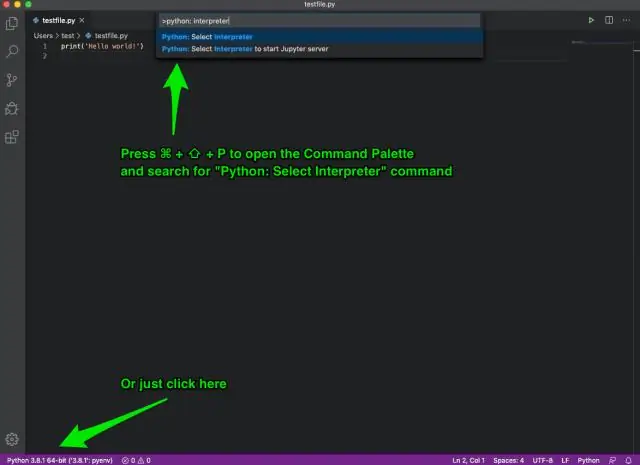

2. Utilisation de l'interpréteur Python 2.1. Invocation de l'interprète. L'interpréteur Python est généralement installé en tant que /usr/local/bin/python3.8 sur les machines où il est disponible; mettre /usr/local/bin dans le chemin de recherche de votre shell Unix permet de le démarrer en tapant la commande : python3.8. 2.2. L'interprète et son environnement. 2.2. Dernière modifié: 2025-01-22 17:01

L'un des éléments les plus importants de la confidentialité est qu'elle aide à établir et à développer la confiance. Il permet potentiellement la libre circulation de l'information entre le client et le travailleur et reconnaît que la vie personnelle d'un client et tous les problèmes et problèmes qu'il rencontre lui appartiennent. Dernière modifié: 2025-01-22 17:01

Comment redémarrer les services FortiGate Connectez-vous au fortIgate à l'aide de l'utilisateur ssh et admin. Exécutez la commande get system performance top. Appuyez sur ctrl+c pour arrêter la commande. Localisez le httpsd et son identifiant de processus. les identifiants de processus se trouvent dans la deuxième colonne à partir de la gauche. Exécutez la commande dIag sys kill 11 Essayez de naviguer à nouveau vers l'interface graphique. Dernière modifié: 2025-01-22 17:01

L'iPad Pro n'a pas besoin de clavier physique. Dernière modifié: 2025-01-22 17:01

CORS signifie « Cross Origin Resource Sharing ». CORS n'est pas spécifique à AngularJS. C'est une norme qui est implémentée par tous les navigateurs Web. Par défaut, tous les navigateurs Web bloquent une demande de ressource d'une application si elle est effectuée en dehors du domaine de l'application. Dernière modifié: 2025-01-22 17:01

D'après Wikipedia, le bus CAN (Controller Area Network) est une « norme de bus de véhicule conçue pour permettre aux microcontrôleurs et aux appareils de communiquer entre eux dans un véhicule sans ordinateur hôte ». Ces appareils peuvent également être appelés unités de contrôle électronique (ECU). Dernière modifié: 2025-01-22 17:01

Dans Salesforce Classic, vous accédez généralement aux fonctionnalités de Chatter à partir de la barre latérale de l'onglet Chatter. Dans Lightning Experience, accédez à Chatter, aux profils de collègues (Personnes) et aux groupes à partir du lanceur d'applications. Vous pouvez également accéder à ces endroits à partir d'un onglet ou du menu de débordement, en fonction de ce qui est affiché. Dernière modifié: 2025-01-22 17:01

La précision est le nombre de chiffres dans un nombre. L'échelle est le nombre de chiffres à droite de la virgule décimale dans un nombre. Par exemple, le nombre 123,45 a une précision de 5 et une échelle de 2. Dernière modifié: 2025-01-22 17:01

Étapes pour migrer le système d'exploitation vers M. 2 SSD Lancez EaseUS Todo Backup et cliquez sur « Clone système ». La partition système actuelle (Windows 7) et la partition de démarrage seront automatiquement sélectionnées. Choisissez le lecteur cible - Il peut s'agir d'un disque dur ou d'un SSD. Cliquez sur 'Continuer' pour démarrer le clonage de Windows 7. Dernière modifié: 2025-01-22 17:01

Malheureusement, il n'y a aucun moyen de restaurer une batterie au lithium. Vous devrez trouver les spécifications de votre ordinateur portable pour voir quel type de batterie vous avez. Pour les batteries lithium-ion, vous ne pouvez pas restaurer, mais vous pouvez éventuellement prolonger la durée de vie d'une batterie. Dernière modifié: 2025-01-22 17:01

Laissez une épine ou un éclat de bois dans votre corps pendant quelques mois, et il est probable qu'il se désintègre et stimule davantage la réponse immunitaire de votre corps. Et toute infection non traitée peut se propager et provoquer une septicémie ou un empoisonnement du sang. Alors laisser un splinteralone n'est pas sans risques. Dernière modifié: 2025-01-22 17:01

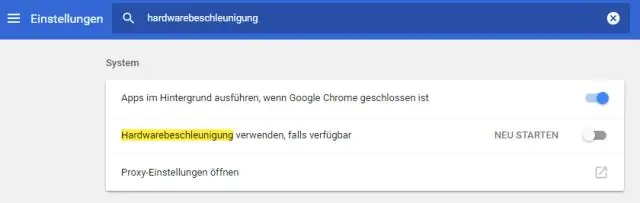

Utilisez ces étapes pour désactiver l'accélération matérielle dans GoogleChrome : Ouvrez Chrome. Cliquez sur le bouton de menu des points de suspension horizontaux dans le coin supérieur droit et cliquez sur Paramètres. Cliquez sur Avancé dans le volet de gauche. Cliquez sur Système. Dans la section "Système", désactivez le commutateur à bascule Utiliser l'accélération matérielle lorsqu'il est disponible. Dernière modifié: 2025-01-22 17:01

Windows 8.1/10 + 2 moniteurs supplémentaires Faites un clic droit sur l'un des bureaux. Cliquez sur « Paramètres d'affichage » Cliquez sur le numéro d'écran que vous souhaitez définir comme affichage principal. Défiler vers le bas. Cliquez sur la case à cocher « En faire mon affichage principal ». Dernière modifié: 2025-01-22 17:01

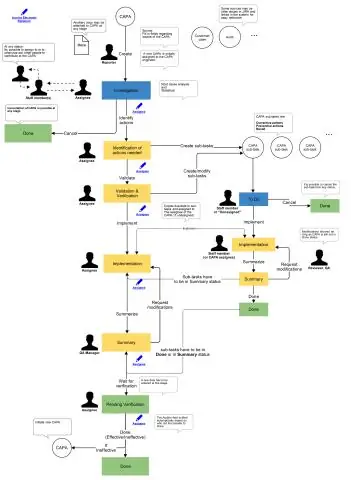

Créer un nouveau workflow Choisissez l'icône Jira (ou) > Projets. Recherchez et sélectionnez votre projet. Dans la barre latérale de votre projet, sélectionnez Paramètres du projet > Workflows. Cliquez sur Ajouter un workflow et choisissez Ajouter existant. Sélectionnez votre nouveau workflow et cliquez sur Suivant. Choisissez les types de problèmes qui utiliseront ce workflow et cliquez sur Terminer. Dernière modifié: 2025-01-22 17:01

S – Comme mentionné précédemment, S signifie Super Smart. C'est le nom donné aux modèles phares de Samsung. Le Samsung Galaxy S a déjà réussi une vente de 10 millions d'unités à travers le monde. R – Cela signifie Royal/Raffiné. Dernière modifié: 2025-06-01 05:06

Débarrassez-vous de tout bois de charpente ou de bois de chauffage pourri, que les termites préfèrent au bois sain. Endroits chauds et sombres : les termites préfèrent les endroits humides et non perturbés tels que les vides sanitaires. Sol humide : les termites sont attirés par l'humidité et il y a généralement beaucoup d'humidité dans le sol sur lequel votre fondation est construite. Dernière modifié: 2025-01-22 17:01

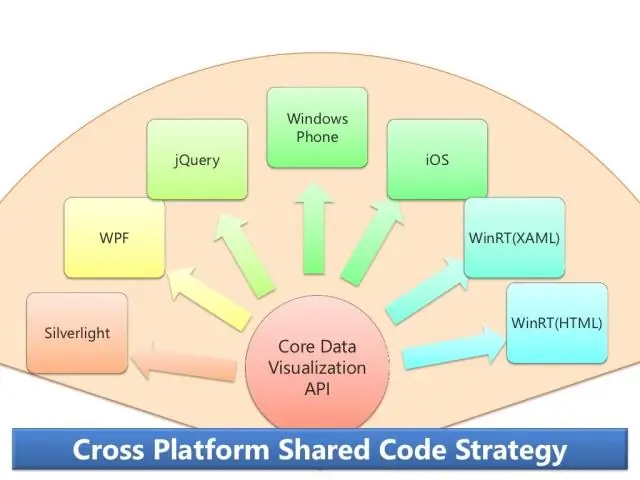

JQuery est une bibliothèque JavaScript. Il est utile et facilite la gestion des fonctionnalités HTML DOM (Document Object Model), Events and Animation et Ajax. JQuery réduit le code par rapport à JavaScript. Nous utilisons principalement JQuery ou JavaScript pour les activités côté client et appelons Ajax au formulaire Web ASP.NET/mvc, au service Web et à WCF. Dernière modifié: 2025-01-22 17:01

Comment vous connecter à votre compte Google avec Chrome pour iOS Lancez l'application Chrome depuis l'écran d'accueil de votre iPhone ou iPad. Appuyez sur l'icône de menu dans la navigation supérieure. Faites défiler vers le bas et appuyez sur Paramètres. La toute première option que vous voyez est Connectez-vous àChrome. Dernière modifié: 2025-01-22 17:01

La mémoire dans la JVM est divisée en cinq parties différentes à savoir : Zone méthode : La zone méthode stocke le code de la classe : code des variables et des méthodes. Heap : Les objets Java sont créés dans cette zone. Java Stack : lors de l'exécution des méthodes, les résultats sont stockés dans la mémoire de la pile. Dernière modifié: 2025-01-22 17:01

Les livres de partage de livres ne contiennent que du texte numérique. Le format DAISY est un format de fichier extrêmement flexible qui permet à la fois de l'audio numérique (comme la parole humaine enregistrée) et du texte numérique (qui peut être lu avec l'un des. Dernière modifié: 2025-01-22 17:01

Webmaster Maintenir les sites Web pour les clients et les entreprises. Assurez-vous que les serveurs Web, le matériel et les logiciels fonctionnent correctement. Concevoir des sites Web. Générer et réviser des pages Web. Examiner et analyser le trafic du site. Utiliser des langages de script tels que Javascript. Configurez des serveurs Web tels qu'Apache. Servir d'administrateur du serveur. Dernière modifié: 2025-01-22 17:01

Différences entre le proxy direct et le proxy inverse. La principale différence entre les deux est que le proxy direct est utilisé par le client tel qu'un navigateur Web, tandis que le proxy inverse est utilisé par le serveur tel qu'un serveur Web. Le proxy de transfert peut résider sur le même réseau interne que le client ou sur Internet. Dernière modifié: 2025-01-22 17:01

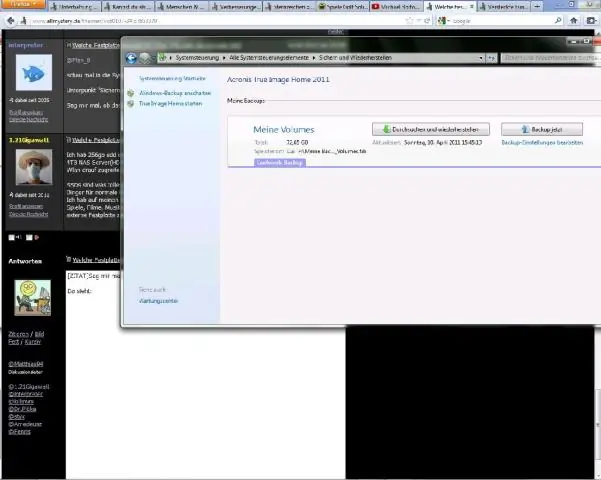

Microsoft recommande d'utiliser un disque dur externe avec au moins 200 Go de stockage pour les sauvegardes. Cependant, si vous utilisez un ordinateur avec un disque dur plus petit, ce qui peut être le cas pour un système avec un disque dur à semi-conducteurs, vous pouvez choisir un disque qui correspond à la taille maximale de votre disque dur. Dernière modifié: 2025-01-22 17:01

De nombreux logiciels de CAO sont également disponibles sur Mac, mais malgré cela, vous devez toujours utiliser une version de Windows pour certaines applications (voir ci-dessous). Mac Mini et Macbook Air ne sont pas adaptés à la CAO, en raison de la carte graphique plus faible et de la possibilité d'extension très limitée. Dernière modifié: 2025-06-01 05:06