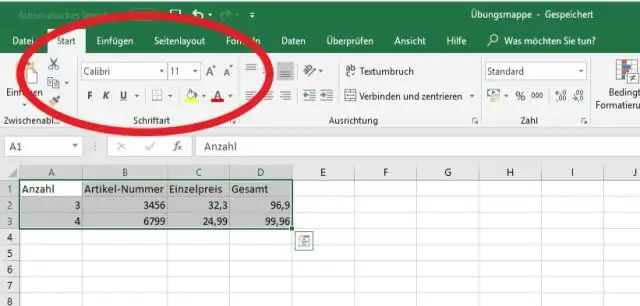

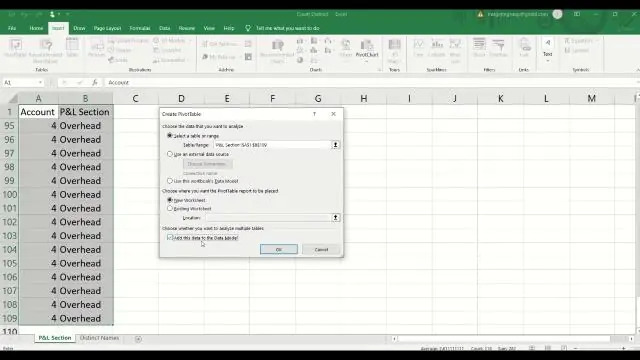

Appliquer un format de nombre personnalisé Sélectionnez la cellule ou la plage de cellules que vous souhaitez mettre en forme. Sous l'onglet Accueil, sous Nombre, dans le menu contextuel Format de nombre, cliquez sur Personnalisé. Dans la boîte de dialogue Format de cellule, sous Catégorie, cliquez sur Personnalisé. Au bas de la liste Type, sélectionnez le format intégré que vous venez de créer. Par exemple, 000-000-0000. Cliquez sur OK. Dernière modifié: 2025-01-22 17:01

Citrix Receiver est un logiciel client requis pour accéder aux applications et aux bureaux complets hébergés sur des serveurs Citrix à partir d'un périphérique client distant. Le protocole HDX étend cette procédure en offrant une expérience haute définition des applications Windows aux utilisateurs travaillant sur la plupart des appareils les plus connus. Dernière modifié: 2025-01-22 17:01

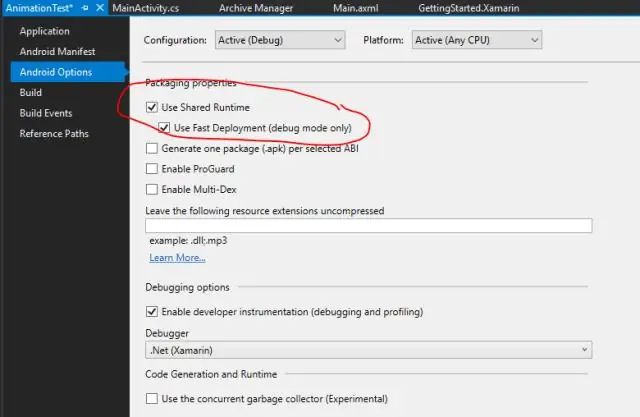

Utiliser le programme d'installation de Visual Studio Ouvrez le programme d'installation. Vous devrez peut-être mettre à jour le programme d'installation avant de continuer. Dans le programme d'installation, recherchez l'édition de Visual Studio que vous avez installée. Choisissez Mettre à jour pour installer les mises à jour. Une fois la mise à jour terminée, vous serez peut-être invité à redémarrer votre ordinateur. Dernière modifié: 2025-01-22 17:01

Insérer un filigrane Dans l'onglet Conception, sélectionnez Filigrane. Dans la boîte de dialogue Insérer un filigrane, sélectionnez Texte et saisissez votre propre texte de filigrane ou sélectionnez-en un, comme BROUILLON, dans la liste. Ensuite, personnalisez le filigrane en définissant la police, la disposition, la taille, les couleurs et l'orientation. Sélectionnez OK. Dernière modifié: 2025-01-22 17:01

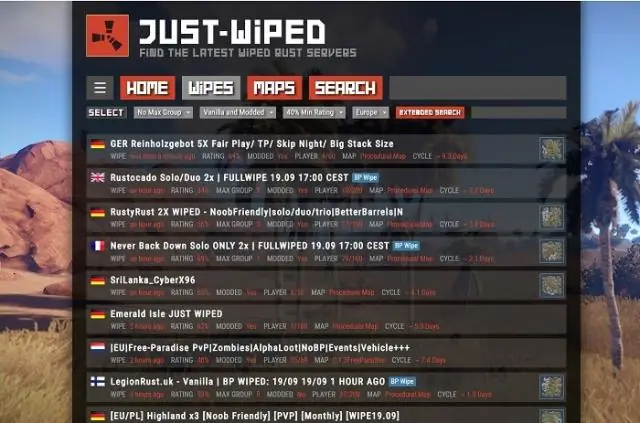

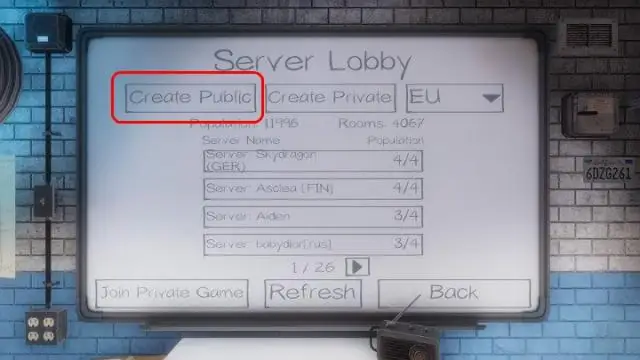

À partir de là, une fenêtre apparaîtra, cliquez sur votre onglet « Favoris ». Vous verrez qu'il est vide. De là, cliquez sur « Ajouter un serveur » dans le coin inférieur droit de votre fenêtre. Une fois cette étape terminée, vous serez renvoyé vers votre navigateur de serveur préféré. Dernière modifié: 2025-01-22 17:01

Dans un monde de bases de données, la mise à l'échelle horizontale est souvent basée sur le partitionnement des données, c'est-à-dire que chaque nœud ne contient qu'une partie des données. les ressources CPU et RAM de cette machine. Dernière modifié: 2025-06-01 05:06

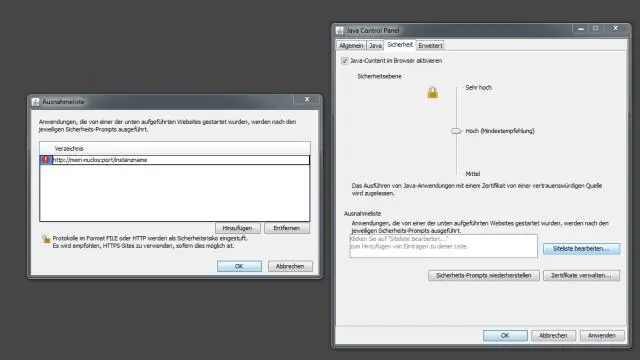

Cliquez sur l'icône Java pour lancer le panneau de configuration Java. Dans l'onglet Général du Panneau de configuration Java, vous devriez trouver À propos. Cliquez dessus pour voir la version que vous utilisez. Dernière modifié: 2025-01-22 17:01

Code SMS pour la désactivation GPRS Envoyez un message GPRSD au 53733. Vous recevrez peut-être d'abord un message indiquant que « Le GPRS a été configuré ». Dans les 48 heures, vous recevrez un message de confirmation de désactivation GPRS. Dernière modifié: 2025-01-22 17:01

Créer une recherche enregistrée Allez dans Rapports > Nouvelle recherche enregistrée (ou Rapports > Recherches enregistrées > Toutes les recherches enregistrées > Nouveau) Sélectionnez l'enregistrement sur lequel vous souhaitez effectuer la recherche (la sélection parmi les différents enregistrements vous permettra uniquement de choisir parmi les champs liés à l'enregistrement tu choisis). Dernière modifié: 2025-01-22 17:01

Bootstrap est un framework frontal qui crée des sites Web réactifs et mobiles. Avec une approche mobile d'abord à la base, son système de grille oblige les concepteurs à créer des sites pour les petits écrans, puis à mettre à l'échelle les conceptions à partir de là. Il utilise un mélange de balisage HTML5, de styles CSS compilés et minimisés, de polices et de JavaScript. Dernière modifié: 2025-01-22 17:01

Comment Ooma se compare-t-il aux autres services VoIP ? Ooma est un appareil autonome qui ne nécessite pas d'ordinateur. Ooma remplace votre service téléphonique actuel et offre des appels clairs et de qualité fixe sur votre téléphone existant et votre connexion Internet haut débit. Dernière modifié: 2025-01-22 17:01

Pour ce faire, ouvrez d'abord le panneau et débranchez la batterie de secours. Débranchez ensuite le transformateur CA de la prise murale. Le 2GIG Go! Le contrôle s'éteindra et la fonctionnalité du système sera complètement désactivée. Dernière modifié: 2025-01-22 17:01

IOTA a été fondée en 2015 par David Sonstebo, Sergey Ivancheglo, Dominik Schiener et le Dr Serguei Popov. Dernière modifié: 2025-01-22 17:01

Pour aider à prévenir les attaques CSRF, ASP.NET MVC utilise des jetons anti-contrefaçon, également appelés jetons de vérification de demande. Le client demande une page HTML contenant un formulaire. Le serveur inclut deux jetons dans la réponse. Un jeton est envoyé en tant que cookie. L'autre est placé dans un champ de formulaire masqué. Dernière modifié: 2025-01-22 17:01

L'API Bulk est basée sur les principes REST et est optimisée pour le chargement ou la suppression de grands ensembles de données. Vous pouvez l'utiliser pour interroger, interroger tout, insérer, mettre à jour, mettre à jour ou supprimer de nombreux enregistrements de manière asynchrone en soumettant des lots. L'API Bulk est conçue pour simplifier le traitement des données de quelques milliers à des millions d'enregistrements. Dernière modifié: 2025-01-22 17:01

Apple facture entre 199 $ et 599 $ (plus taxes) pour réparer un écran iPad cassé, selon le modèle. C'est beaucoup, surtout comparé à 129 $ à 149 $ pour réparer un écran iPhone 7 hors couverture. Si vous ne pouvez pas vous rendre dans un Apple Store, vous pouvez envoyer votre appareil à Apple moyennant des frais d'expédition de 6,95 $. Dernière modifié: 2025-01-22 17:01

Si vous découvrez que votre voisin a des termites, ce peut être une bonne idée de demander une inspection des termites juste pour être en sécurité. Il est important de trouver les termites tôt pour limiter les dégâts qu'ils peuvent faire. Si votre maison a plus de 10 ans, vous devriez de toute façon faire une inspection des termites tous les cinq ans. Dernière modifié: 2025-01-22 17:01

Remarques : Si vous devez faire référence à un certain nom de feuille avec son numéro, veuillez sélectionner une cellule vide et entrez la formule = SHEETNAME (1) directement dans la barre de formule, puis appuyez sur la touche Entrée. Si vous souhaitez obtenir une valeur de cellule à partir d'une feuille de calcul en fonction de son numéro d'index, veuillez utiliser cette formule =INDIRECT('''&SHEETNAME(1) &. Dernière modifié: 2025-01-22 17:01

Pour télécharger et configurer Skype : Accédez à Skype.com et sélectionnez Se connecter dans le coin supérieur droit. Sélectionnez Créer un compte et le formulaire d'inscription apparaîtra. Consultez les conditions d'utilisation et la déclaration de confidentialité Skype, puis cliquez sur Continuer. Votre compte a été créé. Dernière modifié: 2025-01-22 17:01

Le Firestick 4K est livré avec 8 Go de stockage et 1,5 Go de RAM. Le Fire Stick dispose de 8 Go de stockage. Ce modèle fait 8 Go. Ce nouvel appareil comprend 1,5 Go de DDR4RAM, 8 Go de stockage interne et un processeur quadricœur à 1,7 GHz, ainsi que des technologies GPU PowerVR GE8300. Dernière modifié: 2025-01-22 17:01

Office 365 Email Signatures.Outlook 2013 vous permet de créer une signature par défaut et plusieurs signatures alternatives, tandis que Outlook Web App ne propose que la possibilité de créer et d'utiliser une seule signature. Notez que Outlook Web App ne vous offre pas la possibilité d'inclure un fichier image avec votre signature. Dernière modifié: 2025-06-01 05:06

Cliquez avec le bouton droit sur Date Année dans Dimensions, puis sélectionnez Hiérarchie > Créer une hiérarchie Nommez la hiérarchie; dans cet exemple : Hiérarchie manuelle des dates, puis cliquez sur OK. Cliquez avec le bouton droit de la souris sur Trimestre de date dans Dimensions, puis sélectionnez Hiérarchie > Ajouter à la hiérarchie > Hiérarchie de date manuelle. Dernière modifié: 2025-01-22 17:01

Apple Preview, Apple Photos et ColorStrokes peuvent ouvrir des fichiers BMP sur macOS. GIMP est un programme gratuit pour les utilisateurs Linux, Mac et Windows qui peut ouvrir les fichiers DIB. Depuis le. L'extension de fichier DIB n'est pas aussi largement utilisée que. Dernière modifié: 2025-01-22 17:01

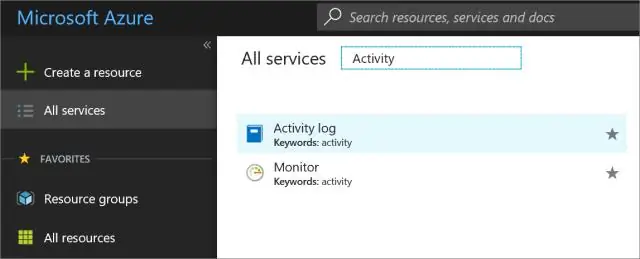

Affichez le journal d'activité dans le portail Azure et accédez aux événements depuis PowerShell et CLI. Voir Afficher et récupérer les événements du journal d'activité Azure pour plus de détails. Afficher les rapports de sécurité et d'activité Azure Active Directory dans le portail Azure. Dernière modifié: 2025-01-22 17:01

Les normes de codage aident au développement de logiciels moins complexes et réduisent ainsi les erreurs. Si les normes de codage sont suivies, le code est cohérent et peut être facilement maintenu. C'est parce que n'importe qui peut le comprendre et peut le modifier à tout moment. Dernière modifié: 2025-01-22 17:01

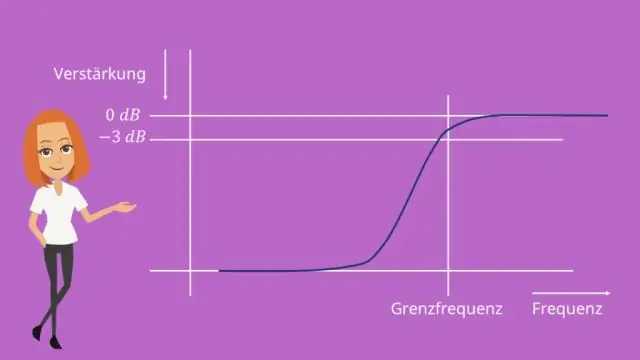

Un filtre passe-bande laisse passer les signaux entre deux fréquences spécifiques, mais qui discrimine les signaux à certaines fréquences. Un filtre passe-bas est un filtre qui laisse passer les signaux avec une fréquence inférieure à une certaine fréquence de coupure et minimise les signaux avec des fréquences supérieures à la fréquence de coupure. Dernière modifié: 2025-01-22 17:01

Si vous avez un étui à vie, votre écran doit être protégé contre cela. L'essentiel avec les protecteurs d'écran en verre trempé est que si vous laissez tomber votre téléphone, il prend l'énergie de la chute et se brise afin que l'écran de votre téléphone ne soit pas vraiment nécessaire si vous utilisez un étui léger. Dernière modifié: 2025-01-22 17:01

L'examen de microéconomie AP testera votre compréhension des concepts économiques abordés dans le cours, ainsi que votre capacité à définir des principes et des modèles économiques; expliquer les résultats économiques donnés; déterminer les résultats de situations économiques spécifiques; et modéliser des situations économiques à l'aide de graphiques ou de visuels. Dernière modifié: 2025-01-22 17:01

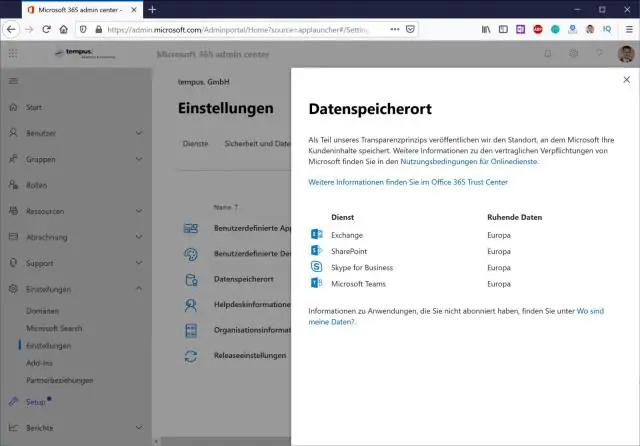

Où sont conservés les fichiers dans le planificateur ? Les plans du planificateur sont associés aux groupes Office 365 et les fichiers des groupes Office 365 sont stockés dans une bibliothèque de documents SharePoint associée. Pour trouver vos fichiers Planner, sélectionnez les trois points à droite du nom du plan (), puis choisissez Fichiers. Dernière modifié: 2025-01-22 17:01

Débranchez le cordon d'alimentation de l'arrière de l'appareil ou de la prise de courant, puis rebranchez-le. Vous pouvez également utiliser votre télécommande pour redémarrer votre clé. Appuyez et maintenez enfoncés les boutons Select et Play/Pause en même temps, pendant environ cinq secondes. Dernière modifié: 2025-01-22 17:01

Le GPS (qui signifie Global Positioning System) utilise un processeur de signal pour recevoir des signaux satellites de faible puissance et calculer le positionnement. La RFID passive (identification par radiofréquence) utilise un lecteur qui transmet un signal RF basse fréquence très puissant à un autocollant RFID. Dernière modifié: 2025-01-22 17:01

L'InvocationTargetException est une exception vérifiée qui encapsule une exception levée par une méthode ou un constructeur invoqué. L'exception levée est fournie au moment de la construction et est accessible via la méthode getTargetException. Cette exception est connue comme la cause et est accessible via la méthode getCause. Dernière modifié: 2025-01-22 17:01

Réponse courte : Non, pas habituellement. Si un paquet de papier est étiqueté pour une utilisation dans une imprimante à jet d'encre uniquement, il ne doit être utilisé que dans une imprimante à jet d'encre. L'utilisation de papier étiqueté « jet d'encre uniquement » dans une imprimante laser peut en fait endommager votre imprimante laser. Les imprimantes laser n'utilisent pas d'encre pour imprimer, elles utilisent du toner. Dernière modifié: 2025-01-22 17:01

Fichier jsp - Logiciel qui peut ouvrir les fichiers jsp EditPlus 5.3. Logiciel d'édition de texte. EditRocket 4.5.5. Un puissant éditeur de texte et de code source. Google Chrome 80.0.3987.122. Adobe Dreamweaver CC 2020 20.1.0.15211. Internet Explorer 11.0.11. Mozilla Firefox 73.0.1. Safari pour Windows 5.1.7. Dernière modifié: 2025-01-22 17:01

Votre compte TigerStripe est un compte prépayé à solde dégressif à utiliser dans les magasins TigerStripe participants sur et hors campus. Dernière modifié: 2025-01-22 17:01

Résoudre le problème de mot de passe perdu Ouvrez le navigateur Web Firefox. Charge à propos de:support. Cliquez sur le lien « Ouvrir le dossier » en haut de la page qui s'ouvre; cela ouvre le dossier du profil. Fermez Firefox. Vérifiez si vous voyez un fichier appelé logins. json. Si vous le faites, renommez le fichier en logins. json pour le réparer. Démarrer Firefox. Dernière modifié: 2025-01-22 17:01

REPL (Read-Eval-Print-Loop) est un outil permettant d'exécuter du code Kotlin de manière interactive. REPL vous permet d'évaluer des expressions et des morceaux de code sans créer de projets ou même de fonctions si vous n'en avez pas besoin. Pour exécuter REPL dans IntelliJ IDEA, ouvrez Outils | Kotlin | Kotlin REPL. Dernière modifié: 2025-01-22 17:01

Tout d'abord, varchar est utilisé dans MySQL et varchar2 est utilisé dans Oracle. MySQL prend en charge les types CHAR et VARCHAR pour les types de caractères d'une longueur inférieure à 65 535 octets. Le type CHAR peut avoir une longueur maximale de 255 octets, et à partir de MySQL 3.23, il peut également être déclaré avec une longueur de 0 octet. Dernière modifié: 2025-01-22 17:01

Le modèle Bell-LaPadula (BLP) est un modèle de machine d'état utilisé pour appliquer le contrôle d'accès dans les applications gouvernementales et militaires. Le modèle est un modèle de transition d'état formel de la politique de sécurité informatique qui décrit un ensemble de règles de contrôle d'accès qui utilisent des étiquettes de sécurité sur les objets et des autorisations pour les sujets. Dernière modifié: 2025-06-01 05:06

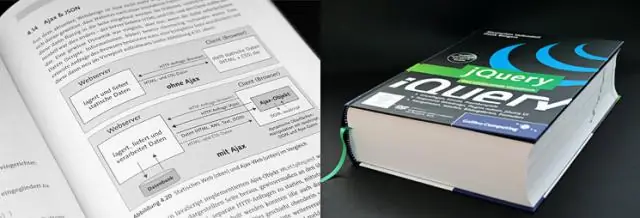

Méthodes jQuery AJAX Méthode Description $.ajaxSetup() Définit les valeurs par défaut pour les futures requêtes AJAX $.ajaxTransport() Crée un objet qui gère la transmission réelle des données Ajax $.get() Charge les données d'un serveur à l'aide d'une requête AJAX HTTP GET $.getJSON() Charge les données encodées JSON à partir d'un serveur à l'aide d'une requête HTTP GET. Dernière modifié: 2025-06-01 05:06