Connectez-vous à AWS Management Console et ouvrez la console Billing and Cost Management à l'adresse https://console.aws.amazon.com/billing/home#/. Sous Préférences dans le volet de navigation, choisissez Préférences de facturation. Sous Préférences de gestion des coûts, sélectionnez Recevoir des alertes d'utilisation de l'offre gratuite pour activer les alertes d'utilisation de l'offre gratuite. Dernière modifié: 2025-01-22 17:01

Le démarchage peut également désigner un démarchage de quartier effectué par les forces de l'ordre dans le cadre d'une enquête. Il s'agit d'une approche systématique pour interroger les résidents, les commerçants et autres personnes qui se trouvent à proximité immédiate d'un crime et qui peuvent avoir des informations utiles. Dernière modifié: 2025-01-22 17:01

Les signes visuels d'une colonie de termites peuvent inclure des sols qui se déforment ou s'affaissent, des carreaux lâches, des trous localisés dans les cloisons sèches, du bois endommagé s'effrite facilement ou du bois qui sonne creux lorsqu'il est tapoté. Tubes d'abri allant du sol au bois hors sol. Les termites se régalent d'arbres morts, c'est ce dont sont faites de nombreuses maisons. Dernière modifié: 2025-01-22 17:01

La réalité augmentée (RA) est une expérience interactive d'un environnement du monde réel où les objets qui résident dans le monde réel sont améliorés par des informations perceptives générées par ordinateur, parfois à travers de multiples modalités sensorielles, notamment visuelles, auditives, haptiques, somatosensorielles et olfactives. Dernière modifié: 2025-01-22 17:01

Qu'est-ce que le déploiement de modèle ? Le déploiement est la méthode par laquelle vous intégrez un modèle d'apprentissage automatique dans un environnement de production existant pour prendre des décisions commerciales pratiques basées sur des données. Dernière modifié: 2025-01-22 17:01

Réinitialisation matérielle APPLE iPod Nano 7e génération Dans la première étape, connectez votre iPod au PC et ouvrez iTunes sur votre ordinateur. Ensuite, sélectionnez votre iPod dans le menu de gauche iniTunes. Cliquez ensuite sur le bouton Restaurer dans iTunes. À ce stade du processus, vous pouvez maintenant sauvegarder vos fichiers, juste si vous le souhaitez. Cliquez ensuite sur Restaurer pour confirmer les informations sur cette procédure. Dernière modifié: 2025-01-22 17:01

De nos jours, les entreprises de téléphonie mobile lancent des téléphones intelligents avec un écran plus long et moins large. Ainsi, ils réduisent les cadres sur les deux bords horizontaux du téléphone pour couvrir l'espace de l'écran. Sans lunette signifie des cadres moins étroits sur les bords horizontaux essentiellement. Dernière modifié: 2025-01-22 17:01

Les microservices ont une relation symbiotique avec la conception pilotée par domaine (DDD) - une approche de conception dans laquelle le domaine métier est soigneusement modélisé dans le logiciel et évolue au fil du temps, indépendamment de la plomberie qui fait fonctionner le système. Dernière modifié: 2025-01-22 17:01

3 réponses. Le système d'exploitation est stocké sur le disque dur, mais au démarrage, le BIOS démarrera le système d'exploitation, qui est chargé dans la RAM, et à partir de ce moment, le système d'exploitation est accessible alors qu'il se trouve dans votre RAM. Pour les PC qui sont généralement un disque dur ou un SSD. Mais historiquement, les disquettes ont également été utilisées. Dernière modifié: 2025-01-22 17:01

Utilisez l'onglet Insertion Word facilite la création d'un dépliant à partir de zéro. Dans l'onglet Insertion, choisissez dans le menu « Formes » pour étirer une forme dans une bannière ou un autre arrière-plan pour votre texte. Choisissez « Zone de texte » pour des manières graphiquement agréables de présenter des morceaux de texte, y compris les barres latérales. Dernière modifié: 2025-01-22 17:01

Les coordonnées Maven utilisent les valeurs suivantes : groupId, artificialId, version et packaging. Cet ensemble de coordonnées est souvent appelé coordonnée GAV, abréviation de Group, Artefact, Version coordonnée. La norme de coordonnées GAV est le fondement de la capacité de Maven à gérer les dépendances. Dernière modifié: 2025-01-22 17:01

Mettez votre nom sur la liste des modèles d'étage. Pour faire de la place pour un nouveau stock tous les six mois environ, chaque quincaillerie de restauration vend ses modèles de sol à 60% de réduction. Dernière modifié: 2025-01-22 17:01

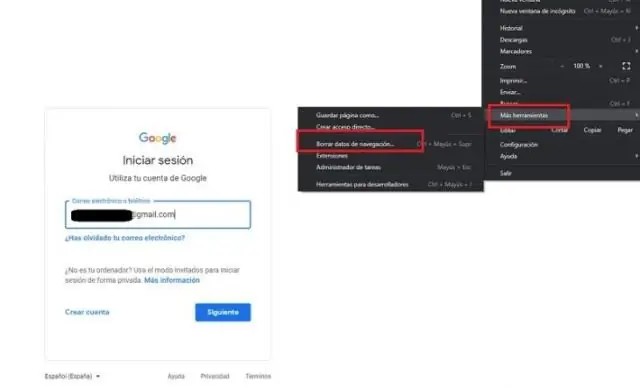

Comment effacer mon historique ? Cliquez sur le bouton Bibliothèque, cliquez sur Historique, puis sur Effacer l'historique récent…. Sélectionnez la quantité d'historique que vous souhaitez effacer : cliquez sur le menu déroulant à côté de Plage de temps pour effacer pour choisir la quantité d'historique que Firefox effacera. Enfin, cliquez sur le bouton Effacer maintenant. Dernière modifié: 2025-01-22 17:01

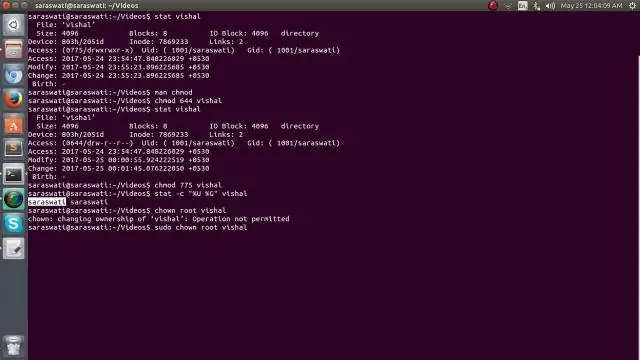

La commande chmod signifie changement de mode… et elle est utilisée pour limiter l'accès aux ressources… C'est la même chose que d'utiliser votre souris pour cliquer avec le bouton droit sur un fichier ou un dossier et sélectionner les onglets d'autorisation et définir qui peut accéder à la ressource… la commande chmod est le moyen pour le faire en ligne de commande. Dernière modifié: 2025-01-22 17:01

Heureusement, vous pouvez maintenant créer un Flipagram en ligne à l'aide d'un créateur de diaporama gratuit appelé Kapwing. Kapwing vous permet de créer un Flipagram sur Mac, Windows, Android, iPad, Chromebook ou tout autre appareil. Dernière modifié: 2025-06-01 05:06

Un relais Reed est un type de relais qui utilise un électro-aimant pour contrôler un ou plusieurs commutateurs Reed. Les contacts sont en matériau magnétique et l'électro-aimant agit directement sur eux sans nécessiter une armature pour les déplacer. Dernière modifié: 2025-01-22 17:01

Un diagramme de Gantt est une représentation graphique d'un calendrier de projet. Il s'agit d'un type de graphique à barres qui affiche les dates de début et de fin de plusieurs éléments d'un projet, notamment les ressources, les jalons, les tâches et les dépendances. Henry Gantt, un ingénieur mécanicien américain, a conçu le diagramme de Gantt. Dernière modifié: 2025-01-22 17:01

Règle 1. En règle générale, coupez deux mots ou plus lorsqu'ils précèdent un nom qu'ils modifient et agissent comme une seule idée. C'est ce qu'on appelle un adjectif composé. Lorsqu'un adjectif composé suit un nom, un trait d'union n'est généralement pas nécessaire. Dernière modifié: 2025-01-22 17:01

NET Memory Profiler est un outil puissant pour détecter les fuites de mémoire et optimiser l'utilisation de la mémoire dans les programmes écrits en C#, VB.NET ou tout autre. Identifiez facilement les fuites de mémoire en collectant et en comparant des instantanés. NET utilisation de la mémoire. Un guide de profilage est disponible pour vous donner des conseils sur la façon de détecter les fuites de mémoire. Dernière modifié: 2025-01-22 17:01

Le module de temps Python fournit de nombreuses façons de représenter le temps dans le code, tels que des objets, des nombres et des chaînes. Il fournit également des fonctionnalités autres que la représentation du temps, comme l'attente pendant l'exécution du code et la mesure de l'efficacité de votre code. Dernière modifié: 2025-01-22 17:01

Activer la barre d'outils Norton Démarrez votre produit Norton. Cliquez sur Paramètres. Sous Paramètres détaillés, cliquez sur Protection de l'identité. À côté d'Identity Safe, cliquez sur Configurer. Dans la fenêtre Norton Identity Safe, en bas de la fenêtre, cliquez sur l'icône Paramètres. Dans l'onglet Général, à côté de Google Chrome, cliquez sur Installer l'extension. Dernière modifié: 2025-01-22 17:01

Valeurs par défaut des types primitifs de Java Type Valeur par défaut int 0 long 0 float 0.0f double 0.0d. Dernière modifié: 2025-01-22 17:01

Meilleur Mac 2019 : les meilleurs Mac à acheter cette année MacBook Pro (16 pouces, 2019) Le meilleur ordinateur portable Apple. Mac Mini 2018. Même taille, bien plus de puissance. MacBook Pro (15 pouces, 2019) Apple iMac (27 pouces, 2019) MacBook Pro avec Touch Bar (13 pouces, mi-2019) iMac Pro. Apple MacBook Air (2019) MacBook (2017). Dernière modifié: 2025-01-22 17:01

Avec votre document InDesign ouvert, vous devez d'abord préparer un cadre de texte sur votre mise en page à l'aide de l'outil Texte (T). Remplissez le cadre avec le paragraphe de texte auquel vous souhaitez également ajouter une lettrine. Mettez en surbrillance avec votre curseur de type la première lettre du paragraphe, ou placez simplement votre curseur quelque part dans le paragraphe. Dernière modifié: 2025-01-22 17:01

Pour le moment, Stockfish 9 64 bits 4CPU a une cote ELO incroyable de 3438 points. Dernière modifié: 2025-06-01 05:06

Comment remplacer le tambour : Mettez l'imprimante sous tension. Ouvrez le capot avant et laissez l'imprimante reposer pendant dix minutes afin qu'elle puisse refroidir. Retirez le tambour et la cartouche de toner de l'imprimante. Séparez la cartouche de toner du tambour en appuyant sur le levier vert. Ouvrez votre nouvelle unité de tambour. Dernière modifié: 2025-01-22 17:01

Perf est un outil de profilage pour les systèmes basés sur Linux 2.6+ qui élimine les différences matérielles du processeur dans les mesures de performances Linux et présente une interface de ligne de commande simple. Perf est basé sur l'interface perf_events exportée par les versions récentes du noyau Linux. Dernière modifié: 2025-01-22 17:01

Localisation de vos fichiers de signets sous Windows L'emplacement du fichier se trouve dans votre répertoire utilisateur dans le chemin « AppDataLocalGoogleChromeUserDataDefault ». Si vous souhaitez modifier ou supprimer le fichier de favoris pour une raison quelconque, vous devez d'abord quitter Google Chrome. Dernière modifié: 2025-01-22 17:01

Le service SQL Server est le processus exécutable qui EST le moteur de base de données SQL Server. Les services SQL peuvent être configurés pour s'exécuter en tant qu'utilisateur de domaine, utilisateur local, comptes de services gérés, comptes virtuels ou compte système intégré. Dernière modifié: 2025-01-22 17:01

Comment synchroniser un tracker d'activité Samsung Gear Fit2 Allumez votre Samsung Gear Fit2 et placez-le à moins de 10 pieds de votre smartphone. Ouvrez l'application Samsung Gear sur votre smartphone. Appuyez sur Se connecter à Gear. Confirmez que le mot de passe affiché sur votre smartphone et celui affiché sur la Gear Fit 2 correspondent. Cochez les cases pour accepter les termes et fonctionnalités, puis appuyez sur Suivant. Dernière modifié: 2025-01-22 17:01

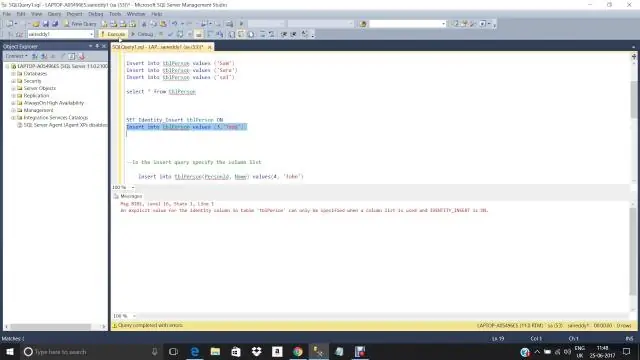

Dans Data Manipulation Language (DML), nous avons quatre instructions SQL différentes, Select, Insert, Update et Delete. L'instruction Select est utilisée pour sélectionner des enregistrements dans la table, avec ou sans condition. Dernière modifié: 2025-01-22 17:01

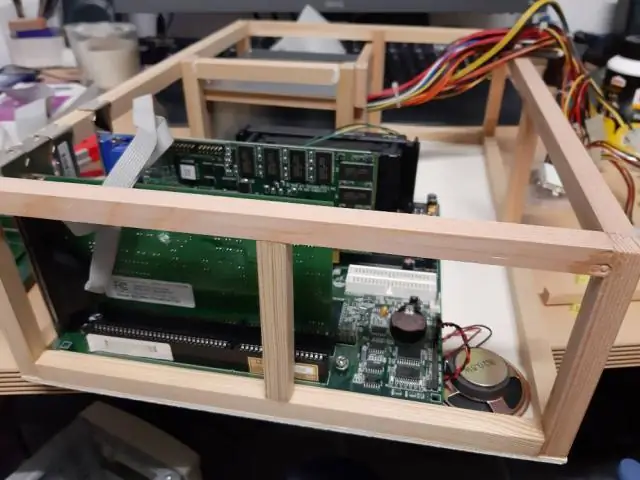

Comment câbler mon ordinateur à l'intérieur de la tour Connectez les ventilateurs à la carte mère. Il y a généralement un ventilateur pour refroidir le processeur, ainsi qu'un ou deux sur le boîtier. Connectez le(s) disque(s) dur(s) et le(s) lecteur(s) de disque à la carte mère. Connectez les fils du boîtier à la carte mère. Connectez tous les câbles périphériques à la carte mère. Dernière modifié: 2025-01-22 17:01

Lorsque des infestations étendues de termites de bois sec sont détectées, le traitement doit être effectué par fumigation. La fumigation est effectuée avec du fluorure de sulfuryle (Vikane) ou du bromure de méthyle (gaz bromé). Lors de l'exécution d'une fumigation, l'ensemble du bâtiment est recouvert hermétiquement d'une couverture de fumigation (bâches) et le gaz est introduit. Dernière modifié: 2025-01-22 17:01

Augmentez la taille de la police lors de l'impression d'une page Web. Cliquez sur "Fichier" et sélectionnez "Aperçu avant impression". Modifiez le pourcentage « Echelle » pour l'agrandir. Vous pourrez voir exactement à quoi il ressemblera dans l'écran d'aperçu avant d'imprimer. Lorsque vous êtes satisfait, cliquez sur « Imprimer ». Dernière modifié: 2025-01-22 17:01

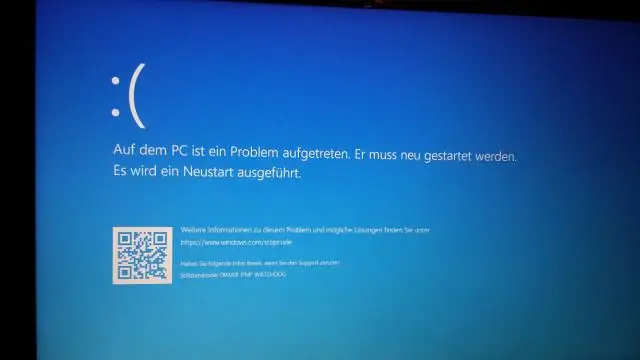

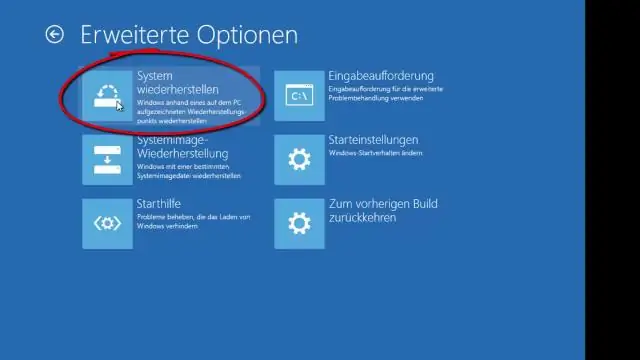

« Dans la fenêtre « Préparation de la réparation automatique », appuyez trois fois sur le bouton d'alimentation et maintenez-le enfoncé pour éteindre de force la machine. Le système entrera dans la page de réparation de démarrage après 2-3 redémarrages, choisissez Dépannage, puis passez à Actualiser le PC ou Réinitialiser le PC.. Dernière modifié: 2025-01-22 17:01

Request for Comment 1918 (RFC 1918), « Allocation d'adresses pour les Internets privés », est le mémorandum de l'Internet Engineering Task Force (IETF) sur les méthodes d'attribution d'adresses IP privées sur les réseaux TCP/IP. La RFC 1918 a été utilisée pour créer les normes selon lesquelles l'équipement réseau attribue des adresses IP dans un réseau privé. Dernière modifié: 2025-06-01 05:06

Pour optimiser les performances, définissez le nombre de tâches de mappage sur une valeur inférieure au nombre maximal de connexions prises en charge par la base de données. Contrôler la quantité de parallélisme que Sqoop utilisera pour transférer des données est le principal moyen de contrôler la charge de votre base de données. Dernière modifié: 2025-01-22 17:01

Toshiba Satellite C655-S5132 Récupération par défaut d'usine Mettez l'ordinateur hors tension. Identifiez la touche F8 en haut du clavier. Allumez l'ordinateur et commencez à appuyer sur la touche F8 environ 1 fois par seconde. Dans le menu de réparation, vous verrez plusieurs options pour SafeMode, Safe Mode avec mise en réseau et Réparer votre ordinateur ainsi que d'autres. Dernière modifié: 2025-01-22 17:01

Pour activer les alertes répétées sur l'application mobile Android : Appuyez sur Paramètres de notification. Appuyez sur Alertes répétées. Appuyez sur la bascule pour activer la fonctionnalité. Appuyez sur Répéter pour définir le nombre de fois que la notification sera répétée après l'alerte d'origine (une, deux, trois, cinq ou dix fois). Dernière modifié: 2025-01-22 17:01

Collecte d'un journal Process Monitor normal Connectez-vous à Windows à l'aide d'un compte avec des privilèges administratifs. Téléchargez Process Monitor à partir de Microsoft TechNet : extrayez le contenu du fichier ProcessMonitor. Exécutez Procmon.exe. Process Monitor commencera à se connecter à partir du moment où il commencera à s'exécuter. Dernière modifié: 2025-01-22 17:01