Mailchimp Subscribe n'est pas compatible avec les champs GDPR. Certains styles de formulaires contextuels ne sont pas compatibles avec les champs GDPR. Mailchimp propose des outils et des informations en tant que ressource, mais nous n'offrons pas de conseils juridiques. Nous vous recommandons de contacter votre conseiller juridique pour savoir comment le RGPD vous affecte. Dernière modifié: 2025-01-22 17:01

En utilisant react-router, vous pouvez facilement empêcher le changement de route (ce qui empêchera le démontage des composants) en utilisant Prompt. Vous devez passer manuellement la prop getUserConfirmation qui est une fonction. Vous pouvez modifier cette fonction comme vous le souhaitez dans n'importe quel routeur (navigateur, mémoire ou hachage) pour créer votre boîte de dialogue de confirmation personnalisée (par exemple. Dernière modifié: 2025-01-22 17:01

Pour la connexion fixe Jio, vous devez prendre une connexion Jio FTTH (fibre jusqu'au domicile). Dans cette connexion, l'ingénieur installera un routeur (ONT) chez vous par un seul fil de fibre optique. Après activation, vous pouvez connecter votre téléphone fixe à cet ONT, vous pouvez profiter d'Internet à 100 Mbps par wifi ou port LAN de cet ONT. Dernière modifié: 2025-01-22 17:01

Comment réinitialiser le mot de passe administrateur Polycom par défaut Recherchez et notez l'adresse MAC (numéro de série) du téléphone que vous souhaitez réinitialiser. Éteignez le téléphone. Allumez le téléphone. Lors de la mise sous tension du téléphone (vous disposez d'environ 6 à 8 secondes pour terminer cette étape) : après avoir appuyé sur les chiffres pendant quelques secondes, vous serez invité à saisir le mot de passe administrateur. Dernière modifié: 2025-01-22 17:01

61% En tenant compte de cela, de combien de questions avez-vous besoin pour réussir l'examen PMP ? Vous ne serez évalué que sur la base de 175 questions . Pour réussir l'examen PMP, vous devez répondre correctement à au moins 106 des 175 questions notées.. Dernière modifié: 2025-01-22 17:01

La fonction de passerelle téléphonique fournit une interface téléphonique à votre agent. Il est utilisé pour créer des solutions IVR (réponse vocale interactive) conversationnelles qui s'intègrent au reste de votre réseau de centre d'appels. Actuellement, vous pouvez sélectionner un numéro de téléphone hébergé par Google. Dernière modifié: 2025-01-22 17:01

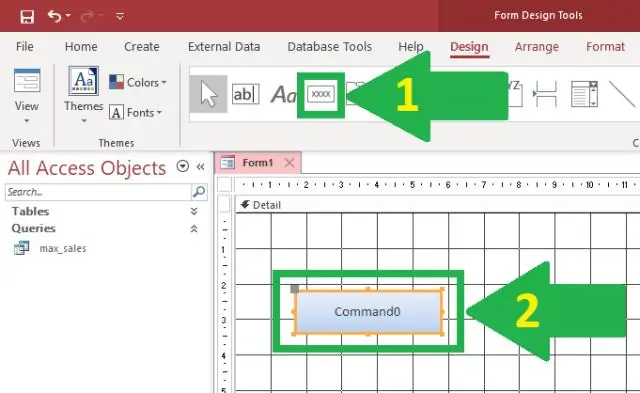

Utiliser le bouton Rapport Ouvrez le volet de navigation. Cliquez sur la table ou la requête sur laquelle vous souhaitez baser votre rapport. Activez l'onglet Créer. Cliquez sur le bouton Rapport dans le groupe Rapports. Access crée votre rapport et affiche votre rapport en mode Mise en page. Vous pouvez modifier le rapport. Dernière modifié: 2025-01-22 17:01

Conditions préalables. Visual Studio 2017. Créez une application Web MVC. Ouvrez Visual Studio et créez un projet Web C# à l'aide de l'application Web ASP.NET (. Configurez le style du site. Installez Entity Framework 6. Créez le modèle de données. Créez le contexte de la base de données. Initialisez la base de données avec les données de test. Configurez EF 6 pour utiliser LocalDB. Dernière modifié: 2025-01-22 17:01

Une plus grande majorité des termites nymphes développeront des ailes et deviendront des ailés, également appelés essaims. Les nymphes qui ne développent pas d'ailes ou de bourgeons alaires deviennent des ouvrières, tandis que d'autres se développent comme des soldats chargés de défendre la colonie. Dernière modifié: 2025-01-22 17:01

Un modèle d'écriture est essentiellement un format prédéfini qui vous guidera dans l'écriture. Il vous sert de modèle à copier ou à créer vous-même. Le but d'un modèle d'écriture est de donner à l'utilisateur les avantages d'écrire de manière professionnelle. Dernière modifié: 2025-06-01 05:06

L'élément est utilisé pour afficher la sortie d'un processus, comme un message d'erreur d'un script informatique. Il a été conçu à l'origine pour la documentation technique et rend le contenu de l'élément dans une police à espacement fixe. Dernière modifié: 2025-01-22 17:01

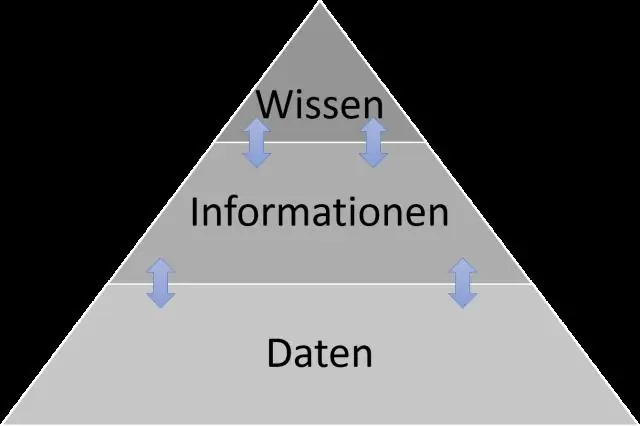

Pour une donnée est « Faits et messages » pour d'autres « Un ensemble de faits discrets », « Symboles non encore interprétés » ou « Faits bruts ». Par conséquent, à mon avis, les données peuvent être définies comme « les données sont un ensemble de représentations de faits simples ». Ces connaissances sont des informations personnalisées et peuvent être recueillies par l'expérience ou l'étude. Dernière modifié: 2025-01-22 17:01

Commandes Java Keytool pour la vérification : vérifiez un certificat autonome : keytool -printcert -v -file mydomain. crt. Vérifiez quels certificats se trouvent dans un magasin de clés Java : keytool -list -v -keystore keystore. jks. Vérifiez une entrée de magasin de clés particulière à l'aide d'un alias : keytool -list -v -keystore keystore. jks -alias mondomaine. Dernière modifié: 2025-01-22 17:01

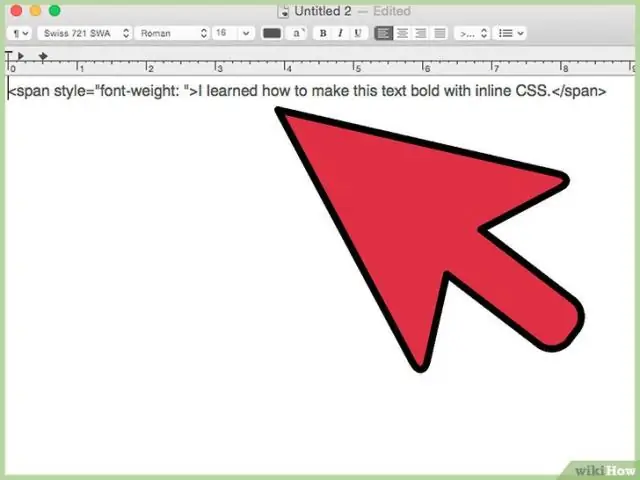

Pour mettre du texte en gras en HTML, utilisez la balise … ou la balise …. Les deux balises ont le même fonctionnement, mais la balise ajoute une forte importance sémantique au texte. Dernière modifié: 2025-01-22 17:01

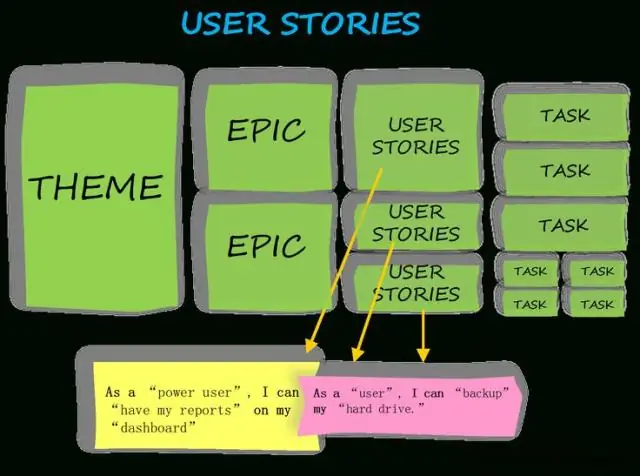

Lors de l'estimation des points d'histoire, nous attribuons une valeur en points à chaque histoire. Les valeurs relatives sont plus importantes que les valeurs brutes. Une histoire qui se voit attribuer 2 points d'histoire devrait être deux fois plus qu'une histoire qui se voit attribuer 1 point d'histoire. Il devrait également s'agir des deux tiers d'une histoire estimée à 3 points d'histoire. Dernière modifié: 2025-06-01 05:06

La table CEF est un composant du protocole CEF qui est un protocole propriétaire Cisco utilisé principalement dans les grands réseaux centraux, pour fournir une commutation de paquets à grande vitesse. Dernière modifié: 2025-01-22 17:01

Ainsi, les classes abstraites peuvent être utilisées pour consolider et partager des fonctionnalités, tandis que les interfaces peuvent être utilisées pour spécifier quelle sera la fonctionnalité commune qui sera partagée entre différentes instances, sans réellement construire cette fonctionnalité pour elles. Les deux peuvent vous aider à réduire la taille de votre code, de différentes manières. Dernière modifié: 2025-01-22 17:01

Préfixes décimaux et multiples, puissances de dix Symbole de préfixe multiple 101 deca da 10-1 deci d 10-2 centi c 10-3 milli m. Dernière modifié: 2025-01-22 17:01

Manquez les correctifs importants de sécurité et de qualité Windows 10 1803/1809. Normalement, Windows 10 installe les mises à jour par lui-même si vous n'avez pas arrêté les mises à jour et ces mises à jour sont liées à la sécurité pour assurer la sécurité de votre ordinateur. Il manque des correctifs de sécurité et de qualité importants à votre appareil. Certains fichiers de mise à jour sont manquants ou ont des problèmes. Dernière modifié: 2025-01-22 17:01

Azure AD est un service de gestion des identités hautement disponible et hautement évolutif pour les petites et grandes organisations. Il permet aux organisations d'utiliser leurs informations d'identification d'entreprise pour s'authentifier auprès d'applications nouvelles ou existantes, en éliminant le processus d'authentification et en éliminant le besoin de nombreuses identités différentes. Dernière modifié: 2025-01-22 17:01

La tabulatrice était une machine électromécanique conçue pour aider à résumer les informations stockées sur des cartes perforées. Inventée par Herman Hollerith, la machine a été développée pour aider à traiter les données du recensement américain de 1890. Dernière modifié: 2025-01-22 17:01

Façons de collecter des informations sur les décomptes/comptes. Routes sûres vers l'école Formulaires de décompte des déplacements des élèves. Enquêtes. Les enquêtes ou les questionnaires sont couramment utilisés dans l'évaluation. Observations et vérifications. Observation d'une école : arrivée ou départ des élèves. Entretiens. Sources de données existantes. Normes d'évaluation. Travailler avec les écoles. Dernière modifié: 2025-01-22 17:01

Word Leçon 1 Flashcards A B Lequel des symboles de mise en forme cachés suivants représente un taquet de tabulation dans un document ? Une flèche noire pointant vers la droite Quel est le format de fichier correct d'un modèle Microsoft Word normal ?.dotx Quelle fenêtre permet à un utilisateur de voir les pages du document exactement telles qu'elles seront imprimées ? Imprimer. Dernière modifié: 2025-01-22 17:01

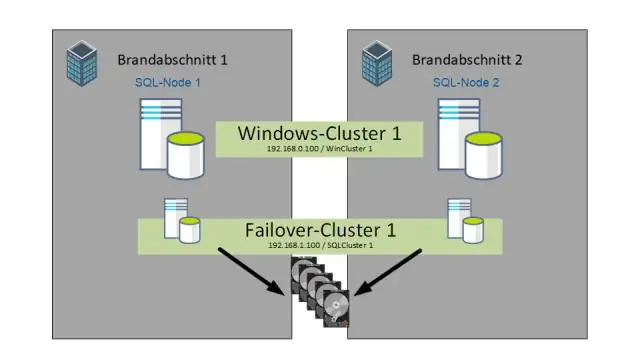

Pour créer un serveur lié à une autre instance de SQL Server à l'aide de SQL Server Management Studio. Dans SQL Server Management Studio, ouvrez l'Explorateur d'objets, développez Objets serveur, cliquez avec le bouton droit sur Serveurs liés, puis cliquez sur Nouveau serveur lié. Dernière modifié: 2025-01-22 17:01

Étapes pour obtenir Showbox pour PC Téléchargez d'abord le programme d'installation officiel de Blue Stacks sur bluestacks.com. Une fois que vous avez téléchargé Bluestacksemulator, installez-le sur votre PC en suivant les instructions à l'écran. Téléchargez ensuite l'application Android Showbox à partir d'ici. Puis à droite sur le fichier et sélectionnez l'option Ouvrir avec Bluestacks appplayer. Dernière modifié: 2025-01-22 17:01

La loi oblige les télévendeurs à effectuer une recherche dans le registre tous les 31 jours et à éviter d'appeler un numéro de téléphone figurant sur le registre. Vous devez connaître la date de l'appel et le nom ou le numéro de téléphone de l'entreprise pour déposer une plainte de non-appel. Dernière modifié: 2025-01-22 17:01

Le HTML est utilisé par 83,5% de tous les sites Web. Dernière modifié: 2025-01-22 17:01

Une erreur est une sous-classe de Throwable qui indique des problèmes sérieux qu'une application raisonnable ne devrait pas essayer de détecter. La plupart de ces erreurs sont des conditions anormales. L'erreur ThreadDeath, bien qu'une condition «normale», est également une sous-classe d'Error car la plupart des applications ne devraient pas essayer de l'attraper. Dernière modifié: 2025-01-22 17:01

Les messages HL7 transmettent des données entre des systèmes disparates. Cela signifie que ADT est le type de message HL7 et A01 est l'événement déclencheur. Dans la norme HL7, un message ADT-A01 est appelé message « admission du patient ». Chaque type de message et événement déclencheur dans une version HL7 spécifique a un format défini. Dernière modifié: 2025-06-01 05:06

Des exemples de technologies et de programmes de ville intelligente ont été mis en œuvre à Singapour, dans des villes intelligentes en Inde, à Dubaï, à Milton Keynes, à Southampton, à Amsterdam, à Barcelone, à Madrid, à Stockholm, à Copenhague, en Chine et à New York. Dernière modifié: 2025-01-22 17:01

Les stratégies de mémoire interne impliquent essentiellement de réapprendre au cerveau à retenir les informations en utilisant différentes stratégies mentales (par exemple, répétition, comptage, associations de noms de visage, catégorisation, visualisation mentale ou rimes mnémoniques) [8] et peut-être différentes parties du cerveau. Dernière modifié: 2025-01-22 17:01

Les activités sont divisées en trois niveaux dans le BSIMM. Domaine : les domaines sont : la gouvernance, l'intelligence, les points de contact du cycle de vie du développement logiciel sécurisé (SSDL) et le déploiement. Dernière modifié: 2025-01-22 17:01

Grammarly est une application gratuite avec une option payante. Un de mes clients a un abonnement au service de vérification de grammaire Grammarly. La fonction de base offerte par Grammarly - identifier la plupart des fautes d'orthographe et de grammaire - est gratuite. Mais si vous voulez la version plus robuste, vous devez payer 29,95 $/mois. Dernière modifié: 2025-01-22 17:01

Mojibake (? Le résultat est un remplacement systématique des symboles par des symboles totalement indépendants, souvent issus d'un système d'écriture différent. Dernière modifié: 2025-01-22 17:01

Démarrage de GDB Dans la console de commande Windows, tapez arm-none-eabi-gdb et appuyez sur Entrée. Vous pouvez le faire à partir de n'importe quel répertoire. Si vous ne savez pas comment ouvrir la console de commande Windows, consultez Exécution d'OpenOCD sous Windows. Vous pouvez également exécuter GDB directement à partir de « Exécuter » dans le menu Démarrer. Dernière modifié: 2025-01-22 17:01

La complexité cyclomatique est une mesure de la complexité du code source qui est corrélée à un certain nombre d'erreurs de codage. Il est calculé en développant un graphique de flux de contrôle du code qui mesure le nombre de chemins linéairement indépendants à travers un module de programme. Dernière modifié: 2025-01-22 17:01

Pour commencer à dicter, sélectionnez un champ de texte et appuyez sur la touche de logo Windows + H pour ouvrir la barre d'outils de dictée. Ensuite, dites ce que vous pensez. Pour arrêter de dicter à tout moment pendant que vous dictez, dites « Arrêter la dictée ». Dernière modifié: 2025-01-22 17:01

Dans ce court tutoriel, nous allons vous montrer comment gérer ce problème sur votre Galaxy Note9. Voici comment procéder : ouvrez l'application Google Chrome. Appuyez sur l'icône Plus de paramètres en haut à droite (trois points). Appuyez sur Paramètres. Appuyez sur Paramètres du site. Sélectionnez Fenêtres contextuelles. Désactivez les pop-ups en déplaçant le commutateur vers la droite. Dernière modifié: 2025-01-22 17:01

La principale différence entre HSRP et VRRP serait que HSRP est la propriété de Cisco et ne peut être utilisé que sur les appareils Cisco. VRRP est un protocole basé sur des normes et indépendant du fournisseur, ce qui permet une certaine flexibilité lors du choix des périphériques réseau. Dernière modifié: 2025-01-22 17:01

A*(A star) A* est une combinaison de Dijkstra et Greedy. Il utilise la distance entre le nœud racine et la distance heuristique jusqu'à l'objectif. L'algorithme se termine lorsque nous trouvons le nœud cible. Dernière modifié: 2025-01-22 17:01