La principale différence entre eux est la façon dont ils traitent les données. Les bases de données relationnelles sont structurées. Les bases de données non relationnelles sont orientées document. Ce stockage de type document permet à plusieurs « catégories » de données d'être stockées dans une construction ou un document. Dernière modifié: 2025-01-22 17:01

Micro-Micro est un préfixe dans le système métrique désignant un facteur de 10-6. Confirmé en 1960, le préfixe vient du grec Μικρός, signifiant 'petit'. Le symbole du préfixe vient de la lettre grecque . C'est le seul préfixe SI qui utilise un caractère non issu de l'alphabet latin. Dernière modifié: 2025-01-22 17:01

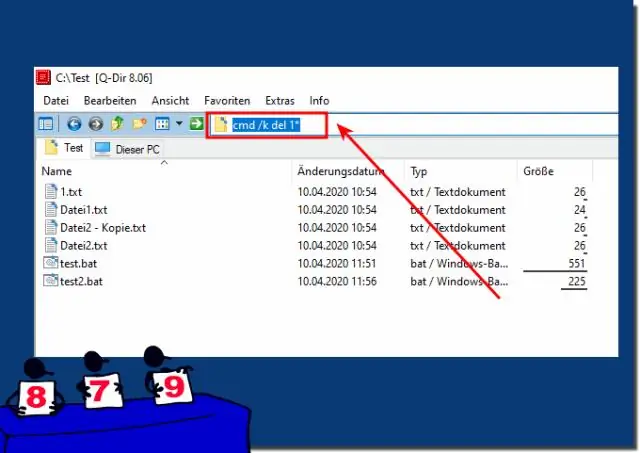

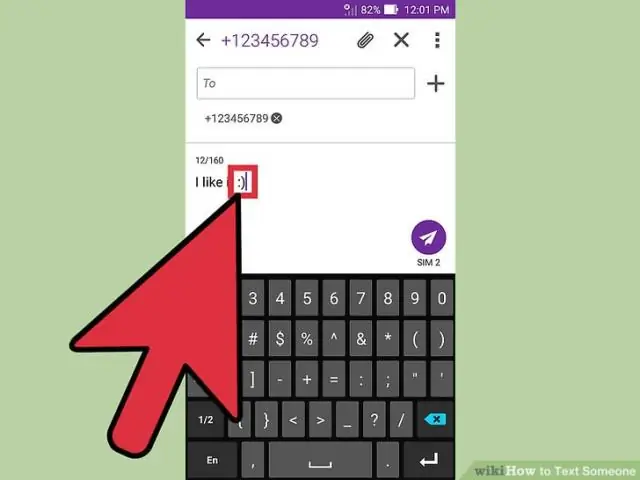

Cliquez sur Démarrer > Tous les programmes > Accessoires et faites un clic droit sur 'Invite de commandes' puis sélectionnez 'Exécuter en tant qu'administrateur' Windows Server 2012, Windows 8, Windows Server 2012 R2, Windows8.1 ou Windows 10 : le bouton Démarrer est masqué dans ces versions de Windows . Faites un clic droit sur le bouton Démarrer qui apparaît, vous verrez un menu. Dernière modifié: 2025-01-22 17:01

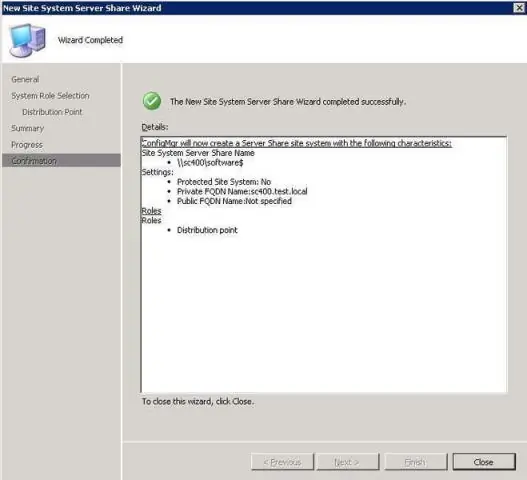

Le processus de distribution de logiciels annonce les packages, qui contiennent des programmes, aux membres d'une collection. Le client installe ensuite le logiciel à partir des points de distribution spécifiés. Si le package contient des fichiers source, définissez un point de distribution pour le package en créant une instance de SMS_DistributionPoint. Dernière modifié: 2025-01-22 17:01

En informatique, le marshaling ou le marshaling est le processus de transformation de la représentation en mémoire d'un objet en un format de données adapté au stockage ou à la transmission, et il est généralement utilisé lorsque les données doivent être déplacées entre différentes parties d'un programme informatique ou d'un programme à un autre. Dernière modifié: 2025-01-22 17:01

Implémentez les étapes ci-dessous pour activer la base de données Dataguard active. Annulez la récupération de support en veille physique. SQL> modifier la base de données récupérer la base de données de secours gérée annuler; Ouvrir la base de données[PHYSICAL STANDBY] Démarrer la récupération du support avec le journal en temps réel appliquer[PHYSICAL STANDBY] Vérifier l'état de la base de données :[PHYSICAL STANDBY]. Dernière modifié: 2025-01-22 17:01

Examinons de plus près les 5 façons d'organiser correctement votre JavaScript. Commentez votre code. Lorsque vous écrivez une nouvelle fonction, classe, modèle, constante ou vraiment n'importe quoi, laissez des commentaires pour aider celui qui travaille dessus. Utilisez les cours ES6. Les promesses sont vos amies. Gardez les choses séparées. Utiliser des constantes et des énumérations. Dernière modifié: 2025-01-22 17:01

L'inconvénient de l'approche d'horodatage est que chaque valeur stockée dans la base de données nécessite deux champs d'horodatage supplémentaires : un pour la dernière fois que le champ a été lu et un pour la dernière mise à jour. L'horodatage augmente ainsi les besoins en mémoire et la surcharge de traitement de la base de données. Dernière modifié: 2025-01-22 17:01

Un bot Twitter est un type de logiciel de bot qui contrôle un compte Twitter via l'API Twitter. Le logiciel bot peut effectuer de manière autonome des actions telles que tweeter, re-tweeter, aimer, suivre, ne plus suivre ou envoyer des messages directs à d'autres comptes. Dernière modifié: 2025-01-22 17:01

Adafruit.io est un service cloud - cela signifie simplement que nous l'exécutons pour vous et que vous n'avez pas à le gérer. Vous pouvez vous y connecter via Internet. Il est principalement destiné à stocker puis à récupérer des données, mais il peut faire bien plus que cela. Dernière modifié: 2025-01-22 17:01

La sécurité logique consiste en des protections logicielles pour les systèmes d'une organisation, y compris l'identification de l'utilisateur et l'accès par mot de passe, l'authentification, les droits d'accès et les niveaux d'autorité. Ces mesures visent à garantir que seuls les utilisateurs autorisés sont en mesure d'effectuer des actions ou d'accéder à des informations dans un réseau ou un poste de travail. Dernière modifié: 2025-01-22 17:01

Pour la connexion fixe Jio, vous devez prendre une connexion Jio FTTH (fibre jusqu'au domicile). Dans cette connexion, l'ingénieur installera un routeur (ONT) chez vous par un seul fil de fibre optique. Après l'activation, vous pouvez connecter votre téléphone fixe à thisONT, vous pouvez profiter d'Internet à 100 Mbps par wifi ou port LAN de thisONT. Dernière modifié: 2025-01-22 17:01

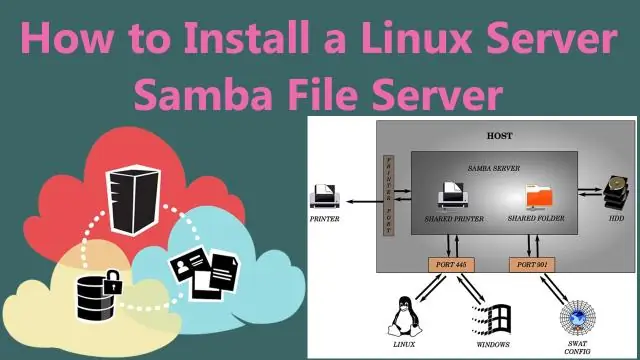

Linux Samba Server est l'un des serveurs puissants qui vous aide à partager des fichiers et des imprimantes avec des systèmes d'exploitation Windows et autres. Il s'agit d'une implémentation open source des protocoles Server Message Block/Common Internet File System (SMB/CIFS). Dernière modifié: 2025-01-22 17:01

Classic Load Balancer dans US-East-1 coûtera 0,025 USD par heure (ou heure partielle), plus 0,008 USD par Go de données traitées par l'ELB. Utilisez AWS Simple Monthly Calculator pour vous aider à déterminer la tarification de l'équilibreur de charge pour votre application. Dernière modifié: 2025-01-22 17:01

Un logiciel non propriétaire est un logiciel qui n'est associé à aucune condition de brevet ou de droit d'auteur. Un logiciel non propriétaire est un logiciel accessible au public qui peut être librement installé et utilisé. Il fournit également un accès complet à son code source. Les logiciels non propriétaires peuvent également être appelés logiciels open source. Dernière modifié: 2025-01-22 17:01

Une base de données et des tables mal normalisées peuvent entraîner des problèmes allant d'E/S disque excessives et de mauvaises performances système consécutives à des données inexactes. Une condition mal normalisée peut entraîner une redondance importante des données, ce qui impose une charge à tous les programmes qui modifient les données. Dernière modifié: 2025-01-22 17:01

Pour protéger ces fichiers de données, Oracle Database fournit un chiffrement transparent des données (TDE). TDE crypte les données sensibles stockées dans des fichiers de données. Pour empêcher le déchiffrement non autorisé, TDE stocke les clés de chiffrement dans un module de sécurité externe à la base de données, appelé keystore. Dernière modifié: 2025-01-22 17:01

Marché de la réalité virtuelle en croissance à un TCAC de 33,47 % et devrait atteindre 44,7 milliards de dollars d'ici 2024 - Rapport exclusif de MarketsandMarkets ™. Dernière modifié: 2025-01-22 17:01

Étant donné que votre cat5e ne les possède pas, vous pouvez simplement attribuer une paire de fils non attribués. Les deux terminaisons intérieures à l'extrémité RJ-11 sont pour la ligne 1 et les deux broches extérieures sont pour la ligne 2. REMARQUE : si vous prévoyez d'utiliser le gigabit ethernet, cela ne fonctionnera pas car le gigabit ethernet nécessite les 4 paires de fils. Dernière modifié: 2025-01-22 17:01

Obtenez Kindle Oasis 2 pour 174,99 $ Cette offre exclusive à Prime est une surprise, car elle n'a pas été annoncée auparavant par Amazon. Le prix de Kindle Oasis 2 (une version avec des publicités et 8 Go) est réduit à 174,99 $ contre 249,99 $, ce qui signifie que vous économisez 75 $ (30 % du prix régulier). Dernière modifié: 2025-01-22 17:01

Étant donné un graphe acyclique orienté pondéré et un sommet source dans le graphe, trouvez les chemins les plus courts d'une source donnée à tous les autres sommets. Chemin le plus court dans un graphe acyclique dirigé Initialiser dist[] = {INF, INF, ….} Créer un ordre topologique de tous les sommets. Faites ce qui suit pour chaque sommet u dans l'ordre topologique. Dernière modifié: 2025-01-22 17:01

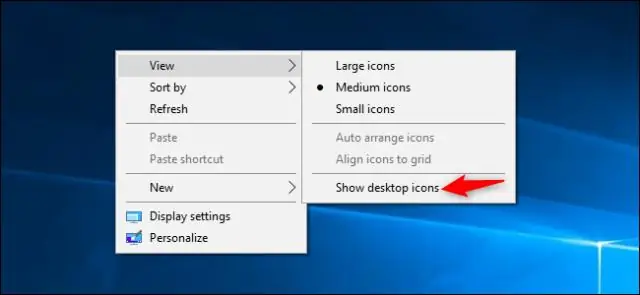

Appuyez sur Alt+Espace pour afficher le menu de la fenêtre, appuyez sur S pour choisir l'option Taille, utilisez les touches fléchées pour redimensionner la fenêtre et enfin sur Entrée pour confirmer. Cliquez sur le bouton Agrandir dans le coin supérieur droit de la fenêtre. Cliquez sur la barre de titre et faites glisser la fenêtre vers le bord gauche, supérieur ou droit du bureau. Dernière modifié: 2025-01-22 17:01

Fondamentalement, CORS permet au code frontal js de votre site Web d'accéder au backend de votre site Web avec les cookies et les informations d'identification entrés dans votre navigateur tandis que votre backend reste protégé contre les js d'un autre site, en demandant au navigateur client d'y accéder (avec les informations d'identification que l'utilisateur a obtenues). Dernière modifié: 2025-01-22 17:01

En février 2014, 28 % des utilisateurs adultes de l'application de messagerie mobile avaient entre 25 et 34 ans. Le deuxième plus grand groupe d'utilisateurs était composé de 35-44 ans avec 26%. Il a été constaté que l'âge médian des utilisateurs adultes de WhatsApp aux États-Unis était de 36 ans. Dernière modifié: 2025-01-22 17:01

Lorsque vous introduisez le suivi du temps dans une grande organisation, commencez par un programme pilote. Gardez la saisie des données aussi simple que possible. Communiquez POURQUOI les gens ont besoin de suivre le temps. Ne forcez pas les gens à utiliser la minuterie. N'insistez pas sur la précision. Remplir la feuille de temps chaque jour est bien mieux qu'à la fin de la semaine. Dernière modifié: 2025-06-01 05:06

Bien que le papier aquarelle n'ait aucune sorte de revêtement, le toner peut ne pas bien adhérer à la surface du papier, et le papier peut ne pas bien résister à la chaleur d'une imprimante laser. Dernière modifié: 2025-06-01 05:06

Comment TS' génère un modèle pour les commentaires JSDoc. Il est adapté aux fichiers TypeScript. Typescript est livré avec de nombreuses annotations de langue, qui ne doivent pas être dupliquées dans les commentaires. Pour ajouter un commentaire, appuyez deux fois sur Ctrl+Alt+C. ou sélectionnez « Code de commentaire » dans votre menu contextuel. ou insérez /** au dessus de la ligne de code. Dernière modifié: 2025-01-22 17:01

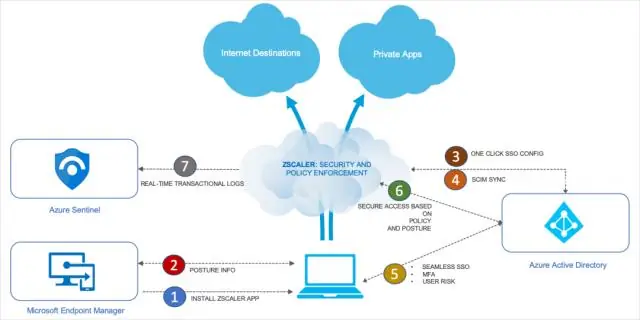

Implémentation Zero Trust Utiliser la microsegmentation. Une personne ou un programme ayant accès à l'une de ces zones ne pourra accéder à aucune des autres zones sans autorisation séparée. Utiliser l'authentification multifacteur (MFA) Mettre en œuvre le principe du moindre privilège (PoLP) Valider tous les terminaux. Dernière modifié: 2025-01-22 17:01

Relations Tout/Partie. Les relations tout/partie se produisent lorsqu'une classe représente l'objet entier et que d'autres classes représentent des parties. Le tout sert de contenant pour les parties. Ces relations sont représentées sur un diagramme de classes par une ligne avec un losange à une extrémité. Dernière modifié: 2025-01-22 17:01

Pour taper un symbole de flèche en utilisant son code Alt dans Word, dans Excel, etc. Assurez-vous d'activer NumLock, maintenez la touche Alt enfoncée, tapez la valeur Alt Code de la flèche souhaitée, par exemple pour un symbole de flèche vers le bas, tapez 2 5 sur le pavé numérique, relâchez la touche Alt et vous obtenez un ↓ flèche vers le bas. Dernière modifié: 2025-01-22 17:01

La mémoire dans la JVM est divisée en cinq parties différentes à savoir : Zone de méthode : La zone de méthode stocke le code de classe : code des variables et des méthodes. Tas : Les objets Java sont créés dans cette zone. Pile Java : Lors de l'exécution des méthodes, les résultats sont stockés dans la mémoire de la pile. Dernière modifié: 2025-01-22 17:01

Un podium (pl. podiums ou podia) est la plate-forme surélevée sur laquelle l'orateur se tient pour prononcer son discours. « Podium » est dérivé du mot grecπόδι (pothi) qui signifie « pied ». Le mot « podologue » (podologue) vient de la même source. Dernière modifié: 2025-01-22 17:01

Vous perdez 4 octets pas seulement une fois par ligne ; mais pour chaque cellule de la ligne qui n'est pas nulle. Les avantages de la colonne SPARSE sont : Les inconvénients de la colonne SPARSE sont :. Dernière modifié: 2025-01-22 17:01

Si vous souhaitez une installation locale de la version complète de TFS, vous avez besoin d'une licence serveur et chaque développeur a besoin d'une licence client. La licence serveur peut être achetée pour environ 500 $ et les licences client sont à peu près les mêmes. Cependant, tout comme avec Visual Studio Online, TFS est inclus avec les abonnements MSDN. Dernière modifié: 2025-01-22 17:01

Généralement, lorsque votre iPhone 7 Plus se charge soudainement très lentement, cela peut être dû à un équipement de charge endommagé, comme un câble de charge ou un adaptateur USB endommagé ou incompatible. Il est également possible que la source d'alimentation ne soit pas en mesure de fournir la quantité d'énergie requise pour charger l'appareil à un rythme prévu. Dernière modifié: 2025-01-22 17:01

Une unité d'organisation (OU) est une subdivision au sein d'un Active Directory dans laquelle vous pouvez placer des utilisateurs, des groupes, des ordinateurs et d'autres unités d'organisation. Vous pouvez créer des unités organisationnelles pour refléter la structure fonctionnelle ou commerciale de votre organisation. Chaque domaine peut mettre en œuvre sa propre hiérarchie d'unités organisationnelles. Dernière modifié: 2025-01-22 17:01

Étapes pour forcer la synchronisation NTP Arrêtez le service ntpd : # service ntpd stop. Forcer une mise à jour : # ntpd -gq. -g – demande une mise à jour quel que soit le décalage temporel. -q - demande au démon de quitter après la mise à jour de la date à partir du serveur ntp. redémarrez le service ntpd :. Dernière modifié: 2025-06-01 05:06

Mais le tout premier appareil photo sans miroir est apparu des années auparavant, fabriqué par une entreprise connue principalement pour les imprimantes. Epson a annoncé le télémètre numérique RD1 en mars 2004, ce qui en fait le premier appareil photo numérique à objectif interchangeable à arriver sur le marché. Dernière modifié: 2025-01-22 17:01

Dans Angular 2, un composant peut partager des données et des informations avec un autre composant en transmettant des données ou des événements. Les composants peuvent communiquer entre eux de différentes manières, notamment : Utilisation de @Input() Utilisation de @Output() Utilisation des services. Composant parent appelant ViewChild. Parent interagissant avec l'enfant à l'aide d'une variable locale. Dernière modifié: 2025-01-22 17:01

Un code binaire représente du texte, des instructions de processeur informatique ou toute autre donnée utilisant un système à deux symboles. Le système à deux symboles utilisé est souvent « 0 » et « 1 » du système de nombres binaires. Le code binaire attribue un modèle de chiffres binaires, également appelés bits, à chaque caractère, instruction, etc. Dernière modifié: 2025-01-22 17:01