Dynamic SQL est une technique de programmation qui vous permet de créer des instructions SQL de manière dynamique lors de l'exécution. Oracle inclut deux manières d'implémenter le SQL dynamique dans une application PL/SQL : SQL dynamique natif, où vous placez des instructions SQL dynamiques directement dans des blocs PL/SQL. Appel de procédures dans le package DBMS_SQL. Dernière modifié: 2025-01-22 17:01

La fonction SQL Server AVG() est une fonction d'agrégat qui renvoie la valeur moyenne d'un groupe. Dans cette syntaxe : ALL indique à la fonction AVG() de prendre toutes les valeurs pour le calcul. DISTINCT demande à la fonction AVG() de fonctionner uniquement sur des valeurs uniques. Dernière modifié: 2025-01-22 17:01

Amazon ElastiCache améliore les performances des applications Web en vous permettant de récupérer des informations à partir d'un système en mémoire géré et rapide, au lieu de compter entièrement sur des bases de données sur disque plus lentes. Dernière modifié: 2025-01-22 17:01

Les règles de base pour nommer les tableaux sont les suivantes : Le type de données peut être n'importe quel type de données valide tel que int, float, char structure ou union. Le nom d'un tableau doit suivre les règles de nommage des variables. la taille du tableau doit être zéro ou un entier positif constant. Dernière modifié: 2025-01-22 17:01

Dans le contexte de la recherche par sondage, l'informateur clé fait référence à la personne avec qui une entrevue sur une organisation, un programme social, un problème ou un groupe d'intérêt particulier est menée. Les entretiens avec les informateurs clés sont le plus souvent menés en face à face et peuvent inclure des questions fermées et ouvertes. Dernière modifié: 2025-01-22 17:01

React-Bootstrap est une bibliothèque avec une réimplémentation complète des composants Bootstrap à l'aide de React. Il n'a aucune dépendance sur le bootstrap. js oujQuery. L'utilisation de React Bootstrap vous permet d'utiliser les composants et les styles de Bootstrap, mais avec moins et un code plus propre via React. Dernière modifié: 2025-01-22 17:01

L'utilitaire Zip le plus populaire au monde, WinZip propose des applications pour toutes les plates-formes les plus populaires de l'industrie, notamment Windows, Mac, iOS et Android. Dernière modifié: 2025-01-22 17:01

Va à est utilisé dans Texting. Le mot gna est utilisé dans Texting signifiant va, va. Dernière modifié: 2025-01-22 17:01

Top 10 des livres de tous les temps pour les programmeurs Java Concurrence Java en pratique. Head First Design Patterns. Le printemps en action. Testé. Le guide définitif des performances Java. Tête d'abord Java. Head First Analyse et conception orientées objet. Java : Guide du débutant. Si jamais vous avez besoin d'un Javabook complet, ce devrait être celui-ci. Dernière modifié: 2025-01-22 17:01

Activation de la compression Ouvrez IIS Manager. Cliquez sur Démarrer | Panneau de commande. Cliquez sur votre appareil. Double-cliquez ensuite sur l'icône Compression sur le côté droit. La fenêtre de compression s'ouvre. Ici, vous pouvez activer la compression pour le contenu dynamique et le contenu statique. Dans la partie droite de la fenêtre, cliquez sur Appliquer. Dernière modifié: 2025-01-22 17:01

WildFly 14 est une implémentation exceptionnellement rapide, légère et puissante des spécifications de la plate-forme Java Enterprise Edition 8. L'architecture de pointe construite sur le conteneur de services modulaire permet des services à la demande lorsque votre application les nécessite. Dernière modifié: 2025-01-22 17:01

DNS de transfert. Par défaut, DNS est servi à partir du port 53. Sur la plupart des systèmes d'exploitation, cela nécessite des privilèges élevés. Au lieu d'exécuter Consul avec un compte administrateur ou root, il est possible de transférer les requêtes appropriées à Consul, s'exécutant sur un port non privilégié, à partir d'un autre serveur DNS ou d'une redirection de port. Dernière modifié: 2025-01-22 17:01

Balises vidéo HTML5 Balise Description Définit une vidéo ou un film Définit plusieurs ressources multimédias pour les éléments multimédias, tels que et Définit les pistes de texte dans les lecteurs multimédias. Dernière modifié: 2025-01-22 17:01

Signifie « Solid State Drive ». Un SSD est un type de périphérique de stockage de masse similaire à un disque dur (HDD). Il prend en charge la lecture et l'écriture de données et maintient les données stockées dans un état permanent même sans alimentation. Les SSD internes se connectent à un ordinateur comme un disque dur, en utilisant des connexions IDE ou SATA standard. Dernière modifié: 2025-01-22 17:01

Pour le prix, les ordinateurs portables Lenovo sont décents, mais cela dépend vraiment de l'ordinateur portable que vous obtenez et cela vaut pour toutes les marques mentionnées. Samsung, Toshiba, HP, Asus, ce sont toutes des marques populaires en raison de leur fiabilité et de leur prix, mais toutes sont de bons et de mauvais modèles, alors n'achetez pas uniquement en fonction de la marque. Dernière modifié: 2025-01-22 17:01

Microsoft Azure Key Vault est un service de gestion hébergé dans le cloud qui permet aux utilisateurs de chiffrer des clés et de petits secrets à l'aide de clés protégées par des modules de sécurité matérielle (HSM). Les petits secrets sont des données de moins de 10 Ko comme les mots de passe et. Fichiers PFX. Dernière modifié: 2025-01-22 17:01

Sécurité zéro confiance | Qu'est-ce qu'un réseau Zero Trust ? Zero trust est un modèle de sécurité basé sur le principe de maintenir des contrôles d'accès stricts et de ne faire confiance à personne par défaut, même à ceux déjà à l'intérieur du périmètre du réseau. Dernière modifié: 2025-01-22 17:01

Procédure Ouvrez une session sur l'hôte ESA qui exécute le service ESA : SSH vers l'hôte ESA. Connectez-vous en tant que root. Connectez-vous à MongoDB en tant qu'administrateur. Le mot de passe par défaut est netwitness. mongo admin -u admin -p Pour modifier le mot de passe du compte administrateur, saisissez. db.changeUserPassword('admin',''). Dernière modifié: 2025-01-22 17:01

Il n'y a aucun moyen possible d'exporter une seule sortie de cellule dans Jupyter, pour le moment, mais ce que vous pouvez faire est de convertir l'intégralité du bloc-notes dans un format plus utile, puis de ne découper que les parties dont vous avez besoin. Dernière modifié: 2025-01-22 17:01

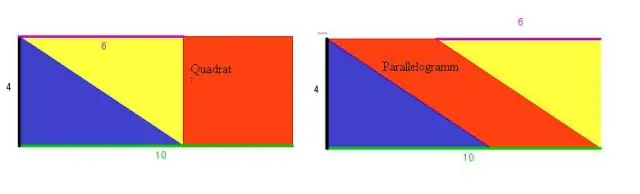

Si deux côtés adjacents d'un parallélogramme sont égaux, alors c'est un losange. Ce test est souvent considéré comme la définition d'un losange. Un quadrilatère dont les diagonales se coupent à angle droit est un losange. Dernière modifié: 2025-01-22 17:01

Niantic révise Ingress pour le rendre plus accueillant pour les nouveaux joueurs. Avant Pokémon GO, il y avait Ingress. C'était le premier jeu de Niantic - et même s'il n'est jamais devenu le phénomène extrêmement populaire que GO a fait, c'est indéniablement ce qui a permis à GO d'exister en premier lieu. Dernière modifié: 2025-01-22 17:01

Voici comment procéder. Débranchez votre Fire Stick de la prise de courant pendant 10 secondes. Ensuite, rebranchez-le. Une fois l'écran d'accueil Amazon Fire TV affiché, votre télécommande est prête pour le couplage. Appuyez sur le bouton Accueil et maintenez-le enfoncé pendant 10 secondes. Vous verrez un message à l'écran lorsqu'il sera jumelé avec succès. Dernière modifié: 2025-01-22 17:01

Ce sont les meilleures meilleures montres intelligentes sous Rs 1000 en Inde (2 décembre 2019): ALONZO Dz09 Nouveau téléphone Black Smartwatch. HEALTHIN HIN02-GD téléphone Golden Smartwatch. Enew DZ09-BLACK UTT-7 téléphone NOIR Smartwatch. Téléphone CELESTECH CS009 Montre intelligente noire. Téléphone Oxhox A9 Beige Montre Connectée. Dernière modifié: 2025-01-22 17:01

Appuyez sur le bouton d'alimentation (situé à l'arrière) et maintenez-le enfoncé jusqu'à ce que l'appareil s'éteigne (environ 5 secondes), puis relâchez-le. Réinitialisation logicielle - LG G2 Appuyez sur le bouton d'alimentation et maintenez-le enfoncé. Sélectionnez Éteindre. Sélectionnez OK. Appuyez et maintenez enfoncé le bouton d'alimentation jusqu'à ce que le logo LG apparaisse, puis relâchez. Dernière modifié: 2025-01-22 17:01

Std::list. std::list est un conteneur qui prend en charge l'insertion et la suppression à temps constant d'éléments de n'importe où dans le conteneur. Il est généralement implémenté sous la forme d'une liste à double chaînage. Comparé à std::forward_list, ce conteneur offre une capacité d'itération bidirectionnelle tout en étant moins économe en espace. Dernière modifié: 2025-01-22 17:01

Si vous avez une vieille maison et qu'elle n'a pas été inspectée depuis un certain nombre d'années, cela peut être dû à un recâblage. Les signes que vous devrez peut-être recâbler votre maison comprennent des disjoncteurs qui se déclenchent régulièrement, de légers chocs causés par des interrupteurs et des prises, des lumières vacillantes ou tamisées fréquemment, des fils et des câbles endommagés ou exposés. Dernière modifié: 2025-01-22 17:01

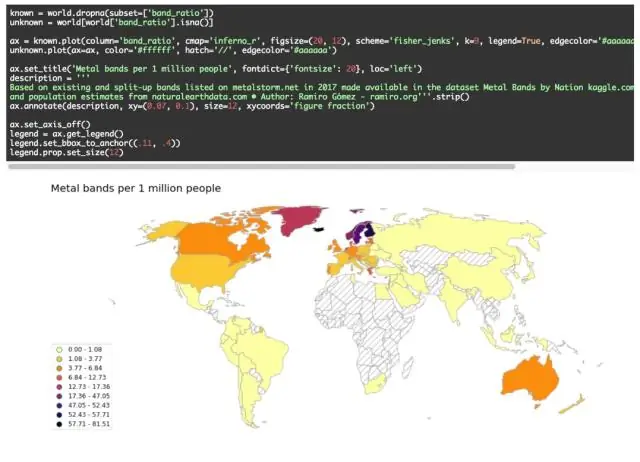

L'échelle verticale est trop grande ou trop petite, ou saute des chiffres, ou ne commence pas à zéro. Le graphique n'est pas étiqueté correctement. Les données sont omises. Dernière modifié: 2025-01-22 17:01

Avec un gradateur unipolaire standard, un seul interrupteur contrôle la lumière. Avec un gradateur à trois voies, vous pouvez contrôler une lumière avec deux interrupteurs. Vous aurez besoin d'un gradateur à trois voies et d'un interrupteur à trois voies. Cela vous permet de baisser la luminosité d'un endroit et d'allumer et d'éteindre les lumières d'un autre. Dernière modifié: 2025-01-22 17:01

Le GTIN est composé de deux parties : le préfixe de la société UPC et le numéro que vous avez attribué à ce produit unique. Ce premier élément, le préfixe de société UPC, comprend entre 6 et 10 chiffres et vous est attribué par GS1. Le nombre de chiffres est déterminé par le nombre de produits dont vous aurez besoin pour attribuer des numéros à. Dernière modifié: 2025-01-22 17:01

AirPrint Tous les modèles d'iPad prennent en charge AirPrint. L'utilitaire a une sélection limitée d'options d'impression, vous permettant de choisir le nombre de copies, ainsi que quelques autres détails. Appuyez sur SelectPrinter et l'application recherchera les imprimantes compatibles AirPrint sur votre réseau Wi-Fi. Une fois que vous avez choisi une imprimante, vous êtes prêt à partir. Dernière modifié: 2025-01-22 17:01

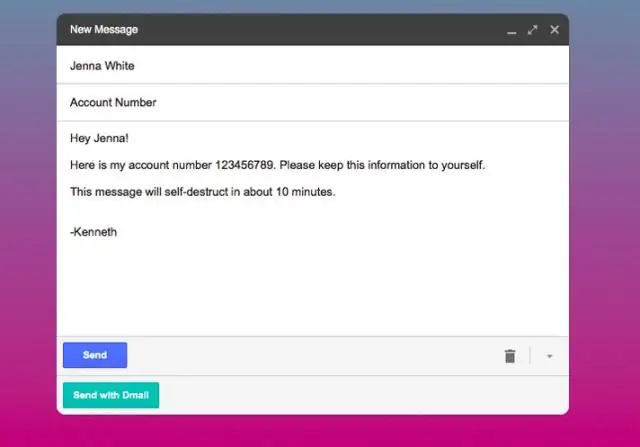

Une fois la configuration effectuée, il vous suffit d'importer la clé PGP de la personne à qui vous souhaitez envoyer le message crypté. Écrivez le message dans un éditeur de texte et copiez le message dans votre presse-papiers. Chiffrez ensuite ce message avec la clé PGP que vous avez importée précédemment. C'est si simple. Dernière modifié: 2025-06-01 05:06

Un fichier avec l'extension de fichier DMG est un fichier Apple Disk Image, ou parfois appelé fichier MacOS X Disk Image, qui est essentiellement une reconstruction numérique d'un disque physique. Pour cette raison, un DMG est souvent le format de fichier utilisé pour stocker les installateurs de logiciels compressés au lieu d'avoir à utiliser un disque physique. Dernière modifié: 2025-01-22 17:01

Resolver est un ensemble de fonctions qui génèrent une réponse pour une requête GraphQL. En termes simples, un résolveur agit comme un gestionnaire de requêtes GraphQL. Chaque fonction de résolution dans un schéma GraphQL accepte quatre arguments positionnels comme indiqué ci-dessous &moins; fieldName:(root, args, context, info) => {résultat}. Dernière modifié: 2025-01-22 17:01

Oui, le nom WALL-E peut sembler masculin, mais elle le considérait comme "un nom neutre en raison de la façon dont il est orthographié et de l'inflexion qu'ils lui donnent lorsqu'il est prononcé". Kvaran a donc demandé. « Alors pourquoi le lisons-nous comme un homme ? » Sa pensée : « C'est à cause de la position de sujet dans laquelle il est placé. Dernière modifié: 2025-01-22 17:01

Logiciels espions et logiciels malveillants Les logiciels malveillants, abréviation d'adware mobile, trouvent généralement leur chemin sur un téléphone mobile via l'installation d'un script ou d'un programme et souvent sans le consentement de l'utilisateur. Le but de la plupart des formes de logiciels malveillants est de collecter des données à partir de votre téléphone afin de vous spammer avec des publicités. Dernière modifié: 2025-01-22 17:01

Vous avez besoin d'un logiciel approprié comme MySQL - InnoDB pour ouvrir un fichier IBD. Sans logiciel approprié, vous recevrez un message Windows « Comment voulez-vous ouvrir ce fichier ? » (Windows 10) ou « Windows ne peut pas ouvrir ce fichier » (Windows 7) ou une alerte Mac/iPhone/Android similaire. Dernière modifié: 2025-01-22 17:01

Autres appareils sans fil - tout appareil sans fil peut techniquement être la cause d'une interférence de signal. Ceux-ci peuvent être des haut-parleurs sans fil, des moniteurs pour bébé, des ouvre-portes de garage, etc. Sources d'alimentation - des voies ferrées électriques ou des lignes électriques à proximité peuvent provoquer des interférences WiFi. Dernière modifié: 2025-01-22 17:01

Heureusement, il existe des mesures à prendre pour résoudre le problème. Appuyez sur 'Commande', puis sur 'Échap' et 'Option' en même temps sur le clavier. Cliquez sur le nom de l'application qui a gelé dans la liste. Appuyez sur le bouton d'alimentation de l'ordinateur ou du clavier et maintenez-le enfoncé jusqu'à ce que l'ordinateur s'éteigne. Dernière modifié: 2025-01-22 17:01

Lorsqu'il est branché sur un port USB, un appareil « USBkiller » charge rapidement ses condensateurs à partir de la source d'alimentation USB. Ensuite, lorsqu'il est chargé, il décharge 200 V CC sur les lignes de données de l'appareil hôte. Cette technique permet à l'USB Killer de tuer instantanément tout ordinateur ou appareil électronique doté d'un port USB. Dernière modifié: 2025-01-22 17:01

Le processus de communication fait référence à la transmission ou au passage d'informations ou de messages de l'expéditeur via un canal sélectionné au destinataire en surmontant les obstacles qui affectent son rythme. Le processus de communication est cyclique car il commence par l'expéditeur et se termine par l'expéditeur sous forme de retour d'information. Dernière modifié: 2025-01-22 17:01