Les architectes de données créent et maintiennent la base de données d'une entreprise en identifiant des solutions structurelles et d'installation. Ils travaillent avec des administrateurs de bases de données et des analystes pour sécuriser un accès facile aux données de l'entreprise. Les tâches comprennent la création de solutions de base de données, l'évaluation des exigences et la préparation de rapports de conception. Dernière modifié: 2025-01-22 17:01

Avec l'application Mobdro, les utilisateurs auront accès aux derniers divertissements, chaînes de télévision, différents programmes, émissions et autres services de divertissement multimédia. Le Chromecastsupport est comme la cerise sur un gâteau. Les utilisateurs pourront diffuser les visuels sur les écrans de télévision à l'aide de l'appareil Chromecast. Dernière modifié: 2025-01-22 17:01

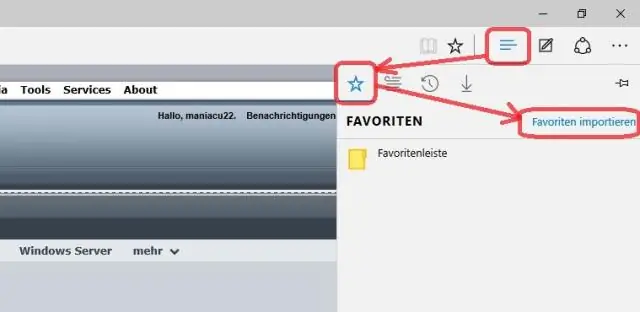

Importer des signets dans MicrosoftEdge Lancez Microsoft Edge et sélectionnez le bouton Moreactions dans le coin supérieur droit, puis choisissez Paramètres. Sélectionnez ensuite le lien Importer les favoris à partir d'un autre navigateur. Actuellement, les deux seuls navigateurs inclus pour une importation facile sont Chrome et InternetExplorer. Dernière modifié: 2025-01-22 17:01

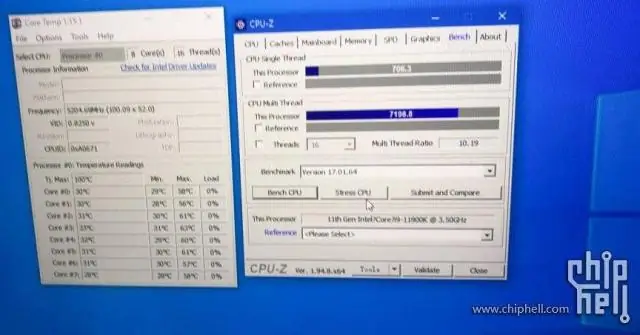

La principale différence entre un seul thread et un multi-thread en Java réside dans le fait qu'un seul thread exécute les tâches d'un processus, tandis que dans le multithread, plusieurs threads exécutent les tâches d'un processus. Un processus est un programme en cours d'exécution. Lorsqu'il y a plusieurs threads dans un processus, cela s'appelle une application multi-thread. Dernière modifié: 2025-01-22 17:01

Quand utiliser le cloud public Le cloud public est le plus adapté aux situations avec ces besoins : Besoins informatiques prévisibles, tels que les services de communication pour un nombre spécifique d'utilisateurs. Applications et services nécessaires pour effectuer des opérations informatiques et commerciales. Besoins en ressources supplémentaires pour répondre aux demandes de pointe variables. Dernière modifié: 2025-01-22 17:01

Virgin Media est le fournisseur de haut débit le plus rapide disponible à l'échelle nationale, avec environ 51 % du Royaume-Uni couvert. Ils espèrent atteindre 53% d'ici 2020. Comparez cela au réseau téléphonique de BT, qui atteint 91%. Mais leur forfait le plus rapide et largement disponible, Superfast Fiber 2, n'atteint que des vitesses moyennes de 67 Mo. Dernière modifié: 2025-01-22 17:01

La méthode POST transfère les informations via les en-têtes HTTP. Les informations sont codées comme décrit dans le cas de GETmethod et placées dans un en-tête appelé QUERY_STRING. La méthode POST n'a aucune restriction sur la taille des données à envoyer. La méthode POST peut être utilisée pour envoyer des données ASCII ainsi que des données binaires. Dernière modifié: 2025-01-22 17:01

Exemple de réponse à 2c : Les Bitcoins représentent une technologie innovante car ils changent la façon dont nous pensons à la monnaie d'une pièce de monnaie physique à une monnaie numérique. Étant donné que les bitcoins ne peuvent pas être tracés, ils peuvent être utilisés pour acheter des articles illégaux, en particulier sur le Web profond. Dernière modifié: 2025-01-22 17:01

Rogers lance des forfaits de données illimitées sans frais de dépassement à compter de jeudi. Les forfaits commenceront à 75 $ et comprendront 10 gigaoctets par mois à des vitesses de transmission de données complètes et des données illimitées à vitesse réduite après cela. Dernière modifié: 2025-01-22 17:01

Actuellement, un Apple iPhone 3GS vaut entre 0 et 0 $. Dernière modifié: 2025-01-22 17:01

Topcoat, également connu sous le nom de flowcoat, est le terme utilisé pour le gelcoat auquel une solution de cire a été ajoutée pour lui permettre d'être utilisé comme finition comme le gelcoat où il n'est pas possible d'utiliser un moule en fibre de verre. La solution de cire est ajoutée au gelcoat à 2% en poids pour éviter le collant de la surface. Dernière modifié: 2025-01-22 17:01

Les termites ne sont pas non plus connus pour être porteurs de maladies nocives pour l'homme. Cependant, les personnes qui vivent dans des maisons infestées de termites peuvent souffrir de réactions allergiques ou même de crises d'asthme. Les systèmes de chauffage ou de ventilation peuvent notamment contribuer à la propagation de particules irritantes et de poussières provenant des termitières. Dernière modifié: 2025-01-22 17:01

En un mot, l'IA et l'apprentissage automatique ont amélioré la façon dont nous exploitons la puissance des données pour produire des informations exploitables, nous donnant de nouveaux outils pour atteindre les objectifs de la marque. Que nous parlions d'une personnalisation plus élevée, d'une intelligence des consommateurs meilleure et plus approfondie, d'une vitesse de mise sur le marché plus élevée, etc. Dernière modifié: 2025-01-22 17:01

HttpGet et HttpPost, les deux sont la méthode de publication des données client ou des données de formulaire sur le serveur. HTTP est un protocole de transfert hypertexte conçu pour envoyer et recevoir des données entre le client et le serveur à l'aide de pages Web. Dernière modifié: 2025-01-22 17:01

Les cibles d'événements étendus SQL Server sont des consommateurs d'événements. Les cibles peuvent écrire dans un fichier, stocker des données d'événement dans une mémoire tampon ou agréger des données d'événement. Les cibles peuvent traiter les données de manière synchrone ou asynchrone. La conception des événements étendus garantit que les cibles sont garanties de recevoir des événements une et une seule fois par session. Dernière modifié: 2025-01-22 17:01

Des exemples de structures de données linéaires sont les tableaux, la pile, la file d'attente et la liste liée. Un tableau est une collection d'éléments de données ayant les mêmes types de données. Une pile est une structure de données LIFO (Last In First Out) où l'élément ajouté en dernier sera supprimé en premier. Toutes les opérations sur la pile sont effectuées d'un bout à l'autre appelé TOP. Dernière modifié: 2025-01-22 17:01

Pour offrir la meilleure protection à votre compte, Safelinks est activé par défaut. Vous pouvez les désactiver en vous connectant à https://outlook.live.com. Sélectionnez ensuite Paramètres > Premium > Sécurité. Il y a une bascule sous Advanced Security que vous pouvez utiliser pour désactiver Safelinks. Dernière modifié: 2025-01-22 17:01

Un fichier d'hôtes se compose de groupes d'hôtes et d'hôtes au sein de ces groupes. Un super-ensemble d'hôtes peut être construit à partir d'autres groupes d'hôtes à l'aide de l'opérateur:children. Vous trouverez ci-dessous un exemple de fichier d'hôtes Ansible très basique. Dernière modifié: 2025-01-22 17:01

Acheter un HUD Home Les saisies HUD sont vendues selon un processus d'appel d'offres, et vous devez engager un agent immobilier agréé pour vous aider. Toutes les offres soumises sont ouvertes à la fin de cette période, et le HUD accepte généralement l'offre la plus élevée ou l'offre qui leur rapporte le montant net le plus élevé. Dernière modifié: 2025-01-22 17:01

Appeler une méthode en Java depuis une autre classe est très simple. Nous pouvons appeler une méthode d'une autre classe en créant simplement un objet de cette classe dans une autre classe. Après avoir créé un objet, appelez des méthodes à l'aide de la variable de référence d'objet. Comprenons-le avec un exemple de programme. Dernière modifié: 2025-01-22 17:01

SANS : 20 contrôles de sécurité critiques dont vous avez besoin pour ajouter l'inventaire des appareils autorisés et non autorisés. Inventaire des logiciels autorisés et non autorisés. Configurations sécurisées pour le matériel et les logiciels sur les appareils mobiles, les ordinateurs portables, les postes de travail et les serveurs. Évaluation continue de la vulnérabilité et remédiation. Défenses contre les logiciels malveillants. Sécurité des logiciels d'application. Dernière modifié: 2025-01-22 17:01

Il est de la responsabilité personnelle de chaque employé de Salesforce de vivre et de défendre les valeurs de l'entreprise de « Confiance, Réussite du client, Innovation, Donner en retour, Égalité, Bien-être, Transparence et Plaisir ». En fin de compte, Salesforce tire le meilleur parti de son personnel en raison de sa culture consistant à donner la priorité aux gens. Dernière modifié: 2025-01-22 17:01

Une première version de la méthode hypothético-déductive a été proposée par le physicien néerlandais Christiaan Huygens (1629-1695). La méthode suppose généralement que les théories correctement formées sont des conjectures destinées à expliquer un ensemble de données observables. Dernière modifié: 2025-01-22 17:01

Le Columbian Exchange a provoqué la croissance démographique en Europe en apportant de nouvelles cultures des Amériques et a commencé le virage économique de l'Europe vers le capitalisme. La colonisation a perturbé les écosystèmes, apportant de nouveaux organismes comme les porcs, tout en éliminant complètement d'autres comme les castors. Dernière modifié: 2025-01-22 17:01

Étapes à suivre : téléchargez votre application créée par InstaVR sur votre téléphone Samsung. Branchez votre clé Chromecast sur le téléviseur sur lequel vous souhaitez diffuser. À l'aide de l'application mobile Oculus téléchargée, sélectionnez le bouton Cast, avec votre téléviseur nommé comme destination sélectionnée. Dernière modifié: 2025-01-22 17:01

HTTP keep-alive, alias, connexion persistante HTTP, est une instruction qui permet à une seule connexion TCP de rester ouverte pour plusieurs requêtes/réponses HTTP. Par défaut, les connexions HTTP se ferment après chaque requête. Dernière modifié: 2025-01-22 17:01

Avec un gradateur unipolaire standard, un seul interrupteur contrôle la lumière. Avec un gradateur à trois voies, vous pouvez contrôler une lumière avec deux interrupteurs. Vous aurez besoin d'un gradateur à trois voies et d'un interrupteur à trois voies. Cela vous permet de baisser la luminosité d'un endroit et d'allumer et d'éteindre les lumières d'un autre. Dernière modifié: 2025-01-22 17:01

Diffuser des vidéos à partir de MovieBox Chromecast Connect : Tout d'abord, vous devez connecter votre appareil à une connexion Internet. Téléchargez maintenant l'application AllCast depuis le Play Store sur votre appareil mobile. Plus tard, installez l'application et ouvrez-la sur l'écran de l'appareil. Lancez maintenant l'application MovieBox et trouvez son option de réglage dans le coin supérieur droit. Dernière modifié: 2025-01-22 17:01

WFQ est un algorithme de mise en file d'attente basé sur les flux utilisé dans la qualité de service (QoS) qui effectue deux choses simultanément :. Dernière modifié: 2025-01-22 17:01

Votre ordinateur portable émet des rayonnements. En effet, votre ordinateur portable émet plusieurs types de rayonnements : un rayonnement électromagnétique de 400 à 800 THz. C'est la lumière visible émise par l'écran de l'ordinateur portable qui vous permet de voir ce que l'ordinateur affiche. Dernière modifié: 2025-01-22 17:01

La propriété CSS clear définit si un élément doit être déplacé sous les éléments flottants (désactivés) qui le précèdent. La propriété clear s'applique aux éléments flottants et non flottants. Dernière modifié: 2025-01-22 17:01

Les applications Android peuvent être développées sur une machine Windows, Linux ou sur un Mac, mais iOS n'est pas aussi flexible. Xcode a été conçu uniquement pour fonctionner sur des machines Mac, vous devrez donc prévoir un ordinateur Mac pour le développement iOS car vous ne pouvez pas développer une application iOS sur une machine Windows/Linux. Dernière modifié: 2025-01-22 17:01

Des exemples d'utilisation du principe de spécificité d'encodage comprennent; étudier dans la même pièce qu'un examen est passé et le rappel des informations en cas d'ivresse étant plus facile en cas d'ivresse à nouveau. Dernière modifié: 2025-01-22 17:01

Comment résoudre les problèmes de plantage en excluant les suggestions de Safari. Cliquez sur 'Safari' Ouvrez 'Safari', puis cliquez sur 'Safari' dans le panneau de navigation en haut de l'écran. Sélectionnez 'Préférences' Allez dans l'onglet 'Rechercher'. Arrêtez les suggestions de Safari. Ouvrir 'Aller au dossier' Entrer 'Adresse de cache' Supprimer le 'Fichier Cache.db. Dernière modifié: 2025-01-22 17:01

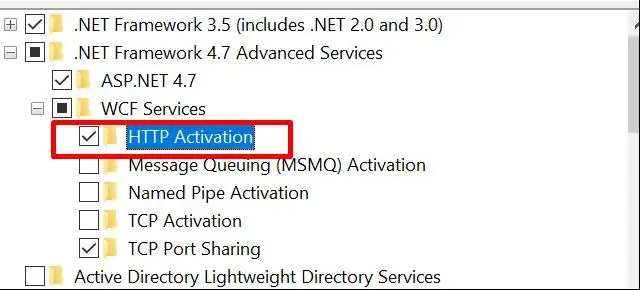

Svc contient une directive de traitement spécifique à WCF (@ServiceHost) qui permet à l'infrastructure d'hébergement WCF d'activer les services hébergés en réponse aux messages entrants. Ce fichier contient les détails requis pour que le service WCF l'exécute avec succès. Dernière modifié: 2025-01-22 17:01

Falcon est un framework Web Python fiable et hautes performances pour la création de backends d'applications et de microservices à grande échelle. Les applications Falcon fonctionnent avec n'importe quel serveur WSGI et fonctionnent comme un champion sous CPython 3.5+ et PyPy 3.5+. Dernière modifié: 2025-01-22 17:01

Comment utiliser le déverrouillage du visage (visage de confiance) sur la tête Google Pixel2 dans les paramètres de votre téléphone, faites défiler vers le bas et appuyez sur Sécurité et localisation. Appuyez sur Smart Lock sous le sous-titre Sécurité de l'appareil. Confirmez votre verrouillage d'écran actuel, puis appuyez sur Trustedface. Suivez le processus de configuration, en veillant à garder votre visage centré dans le cercle pendant tout le processus de numérisation. Dernière modifié: 2025-01-22 17:01

Dans le menu déroulant à côté de "Format" (situé sous l'endroit où vous nommez le fichier), sélectionnez "Photoshop PDF". Cliquez sur 'Enregistrer'. Dans la case Options, décochez la case à côté de PreservePhotoshop Editing Capabilities (cela réduira considérablement la taille de votre fichier, vous pourrez donc l'envoyer par e-mail). Cliquez sur « Enregistrer le PDF ». Dernière modifié: 2025-06-01 05:06

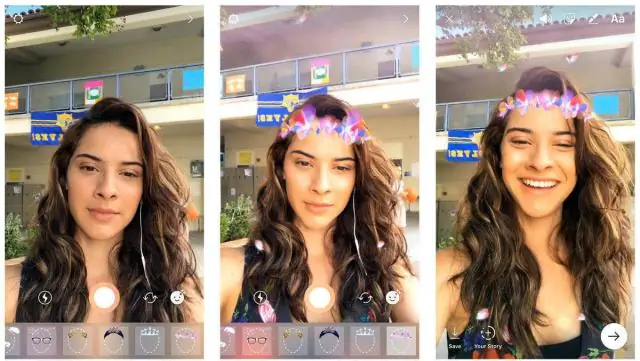

Une fois que l'utilisateur a trouvé l'histoire à laquelle il souhaite s'abonner, il lui suffit d'appuyer longuement sur l'histoire pour ouvrir plus d'informations à son sujet. Là, l'option de s'abonner apparaîtra. Dernière modifié: 2025-01-22 17:01

La principale différence est que la fédération élimine l'obligation d'utiliser et de mémoriser les mots de passe, contrairement à l'authentification unique d'entreprise. Aucun mot de passe n'est requis pour que l'utilisateur se connecte à chaque système. En raison de la confiance entre les deux systèmes, l'application cible accepte ce jeton et authentifie l'utilisateur. Dernière modifié: 2025-01-22 17:01